803

.pdf

Полученные значения параметров используются для оценки условий банков по тарифным планам. Результаты проведённого анализа предоставляются клиентам для принятия решения.

Модель «AS-IS» бизнес-процесса «Оценки условий банков по осуществлению расчетно-кассовых операций на предприятиях» консультантами консалтинговых фирм представлена на рисунке 1.

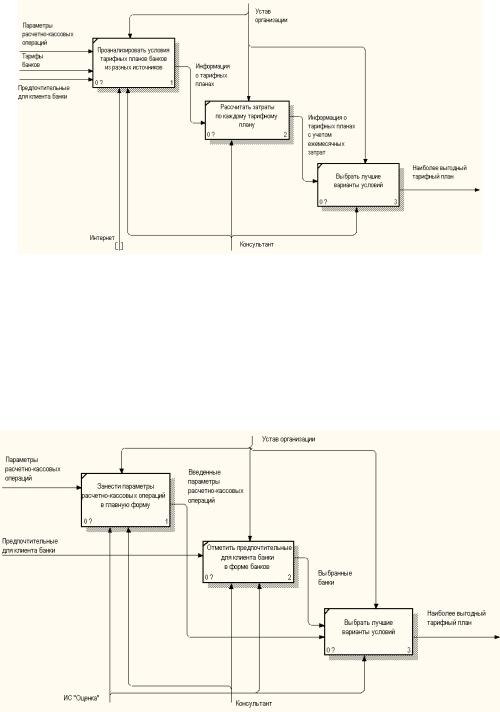

Диаграмма декомпозиции процесса «Подобрать тарифный план» представлена на рисунке 2.

Рисунок 2. Диаграмма декомпозиции процесса «Подобрать тарифный план» в модели AS-IS

Анализ бизнес-процесса показал, что оценка условий банков по осуществлению расчетно-кассовых операций на предприятиях очень трудоемка, так как нужно проверить данные всех банков и составить расчёты по каждому тарифному плана с учетом параметров расчетно-кассовых операций. Путь решения был найден в автоматизации данного процесса.

Рисунок 3. Диаграмма декомпозиции процесса «Подобрать тарифный план» в модели TO-BE

261

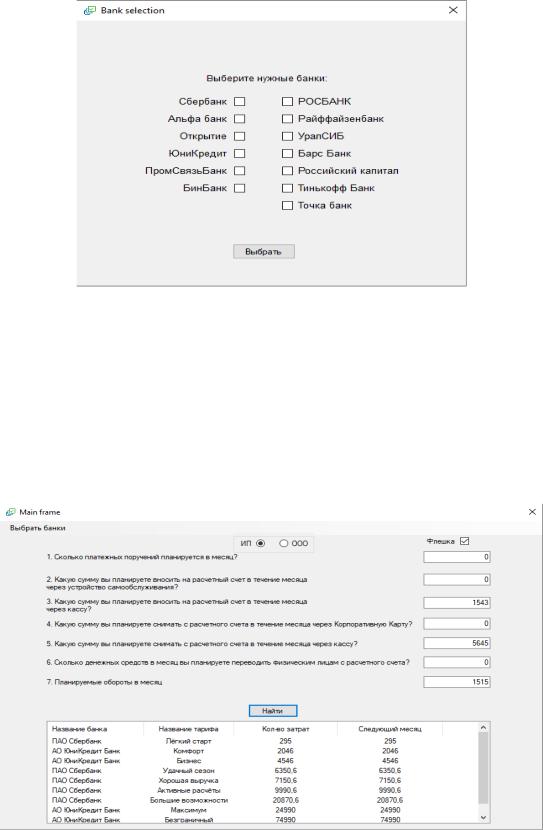

Модель TO-BE бизнес-процесса анализа условий банка с использованием ИС «Оценка» для произведения расчётов и аналитики по тарифным планам банков представлена на рисунке 3.

Рисунок 4. Форма выбора банков

На сегодняшний день язык программирования C# – один из самых мощных, быстро развивающихся и востребованных языков в ИТ-отрасли. На нем пишутся самые различные приложения: от небольших программ до крупных вебпорталов и веб-сервисов, обслуживающих ежедневно миллионы пользователей. Для разработки ИС «Оценка» была использована технология .NET и язык программирования C#.

Экранная форма программы для выбора предпочтительных банков представлена на рисунке 4.

Рисунок 5. Главная экранная форма с расчётами затрат

262

Главная экранная форма с расчётами затрат по тарифам предпочтительных банков представлена на рисунке 5.

Таким образом, применение разработанной ИС позволит консалтинговым фирмам значительно сократить время оценки условий банков в 17 раз.

Литература

1. Кристиан Нейгел и др. C# 5.0 и платформа .NET 4.5 для профессионалов = Professional

C# 5.0 and .NET 4.5. — М.: «Диалектика», 2013. — ISBN 978-5-8459-1850-5.

УДК 004.738.5.057.4

А.П. Лыкова – студентка 5 курса, А.М. Бочкарев – научный руководитель, старший преподаватель,

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

ПРОБЛЕМЫ МОДЕРНИЗАЦИИ СЕТИ ПО ТЕХНОЛОГИИ VPN

Аннотация. В данной статье анализируются возможности модернизации локальной сети по технологии VPN. Рассматриваются возможные проблемы с модернизацией по данной технологии. Обсуждаются возможные экономические затраты при реализации технологии VPN.

Ключевые слова: VPN технология, инкапсулированный процесс, тунеллирование, протокол, криптошлюз.

Локальные вычислительные сети на сегодняшний день довольно актуальны. Объединение устройств в сеть позволяет экономно использовать ресурсы, такие как доступ рабочих станций в интернет, использование и хранение общих данных со всех присоединенных рабочих станций. Развитие интернет услуг, способствует удовлетворению новых информационных потребностей. На сегодняшний день для получения удаленного доступа к сети предприятия наиболее часто используется технология VPN – технология частных виртуальных сетей. Сеть VPN представляет собой логическую сеть, которая функционирует в уже существующей физической инфраструктуре. При этом каналы выделяются конкретным пользователям, которые могут иметь свою собственную систему IPадресации, схему маршрутизации и проводить свою политику безопасности. VPN сеть нужна для объединения географически удаленных подсетей. VPN – это инкапсулированный процесс коммуникации, которая передает данные из одной точки в другую.

Преимущество VPN заключается в том, что данная технология использует в качестве магистрали на сегодняшний день самую востребованную среду передачи - интернет, а интернет использует для передачи информации стек протоко-

лов TCP/IP.

По причине того, что данные локальные сети будут соединены через совместную используемую инфраструктуру, находящуюся вне их административного контроля, такая как магистральная сеть провайдера, то соединение между устройствами данной виртуальной VPN сети могут оказаться легко уязвимыми. Более того, именно данные, передаваемые по сети интернет более подвержены атакам,

263

таким как нарушение конфиденциальности, целостности или прослушивание идентификационных данных.

Для соблюдения 152 ФЗ РФ «О персональных данных», цель которого является обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну, нужны меры по обеспечению безопасности и предотвращению возможных атак, включая защиту конфиденциальности, целостности данных и аутентификацию.

Согласно статьи 18, 19 ФЗ № 152 «О персональных данных» в которых говорится, что оператор при обработке персональных данных обязан принимать необходимые, организационные и технические меры от неправомерного или случайного доступа, уничтожения, изменения, блокирования, копирования, предоставления, распространения персональных данных, а также от иных неправомерных действий в отношении персональных данных, необходимых для выполнения требований к защите персональных данных при их обработке в информационных системах, согласно Постановлению Правительства РФ от 01.11.2012 № 1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных. [2,3]

В качестве таких мер при передаче данных по сети интернет используются туннельные технологии и алгоритмы шифрования. Туннелированние – это способ поглощения (инкапсуляции) пакетов протоколом, который понятен только во входной и выходной точках данной сети.

Для обеспечения целостности и конфиденциальности данных, передаваемых по недостаточно защищенным каналам связи, нужно использовать специальное сетевое оборудование, а точнее программно-аппаратные комплексы для шифрования с технологией VPN, так называемый криптографический шлюз. Криптографический шлюз - это аппаратно-программный комплекс криптографической защиты трафика данных, с использованием шифрования пакетов по протоколам IPsec AH и/или IPsec ESP при установлении соединения, и обеспечивающий базовую функциональность VPN-устройства. Криптошлюзы устанавливают с двух сторон канала связи. При этом трафик между точками подключения локальной сети шифруется. Безопасность передаваемых данных обеспечивается устойчивой технологией шифрования, и передаваемые данные проходят через открытую, незащищенную маршрутизируемую сеть.

Если рассмотреть технологию подключения VPN с использованием криптошлюза с экономической точки зрения, то данное сетевое оборудование стоит на рынке достаточно дорого. Учитывая, что криптошлюз не приносит ни какой экономической выгоды, а только предоставляет услугу шифрования данных, то предприятию можно рассмотреть вариант подключения данной технологии с помощью провайдера. Ведь они пытаются удовлетворить растущие потребности разных пользователей. Предлагая различные услуги.

Проведя анализ соотношения экономических затрат, для модернизации сети с помощью технологии VPN, можно сделать вывод, что наименее затратным

264

окажется вариант подключения с закупкой криптошлюза, где основные затраты являются единовременными и заключаются только в закупке оборудования, а ежемесячная оплата услуги интернет не изменится. А при использовании подключения VPN с помощью провайдера, ежемесячная плата за интернет вырастет, и за год составит достаточно большую сумму за предоставление услуги VPN провайдером.

Подведя итог проблем модернизирования сети с помощью технологии VPN, сделан вывод, что данная технология решает различные проблемы объединения локальных сетей не нарушая законодательство. Используя данную модернизацию локальной сети организации, следует учитывать затраты на ее реализацию.

Литература

1.Руководство по технологиям объединенных сетей, 4-е издание.: Пер. с англ. – М.: Издательский дом «Вильямс», 2005 – 1040 с.

2.Беленькая М.Н. Администрирование в информационных системах. Учебное пособие для вузов. Малиновский С.Т., Яковенко Н.В. – М.: Горячая линия – Телеком, 2011. – 400 с.

3.Дибров М.В. Сети и телекоммуникации. Маршрутизация в IP-сетях. Учебник в 2 ч. Часть 1. Москва: Юрайт , 2018. – 333 с.

Учесть медосмотр;

Оформить медкарты;

Сформировать отчет.

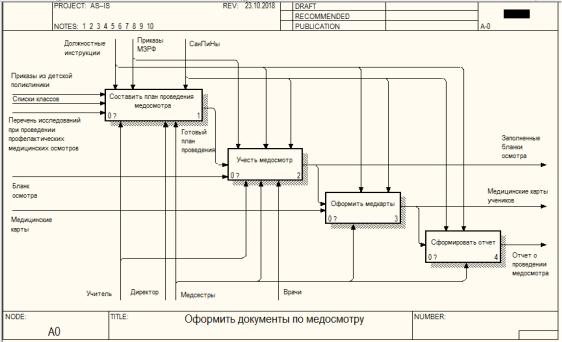

Рис.1. Диаграмма декомпозиции бизнес-процесса «Оформить документы по медосмотру» (AS-IS)

Декомпозиция процесса «Составить план проведения медосмотра»: Получение приказ о медосмотре; Сбор информации и необходимых документов; Составление плана проведения медосмотров; Оформить план проведения медосмотра.

Декомпозиция процесса «Составление планов проведения медосмотров»: Выбрать дату; Выбрать время; Выбрать класс; Оформить план проведения медосмотра.

Декомпозиция процесса «Учесть медосмотр»: Подготовить класс к осмотру; Провести медосмотр; Врачи проводят осмотр учеников; Заполнить бланк осмотра.

Декомпозиция процесса «Заполнить бланки»: Рассмотреть результаты медосмотра; Получить бланк; Заполнить бланк.

Декомпозиция процесса «Оформить медкарты»: Получить заполненные бланки; Выбрать результаты осмотра для медицинских карт; Записать результат в медицинскую карту.

Декомпозиция процесса «Записать результаты в медицинскую карту»: Взять бланк ученика; Найти карту; Внести результаты в карту.

Декомпозиция процесса «Сформировать отчет»: Проверить записи в картах; Подвести итоги; Оформить отчет.

266

Декомпозиция процесса «Подвести итоги»: Получить общие сведения; Анализ данных; Подведение итогов.

К основным недостаткам модели AS-IS можно отнести: большое количество времени тратится на заполнение карточек учеников, составление отчета по результатам; карточки могут быть потеряны; может быть утеряна информация в результате выцветания бумаги.

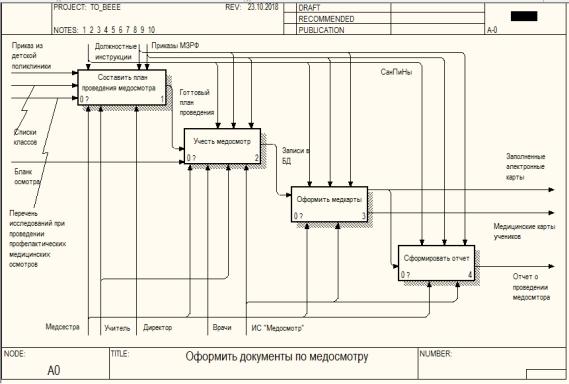

Для нахождения путей устранения недостатков модели AS-IS нужно составить модель TO-BE («КАК БУДЕТ») (рис.2).

Рис.2. Диаграмма декомпозиции бизнес-процесса «Оформить документы по медосмотру» (TO-BE)

Блок «Составить план проведения медосмотра» остается без изменений, т.к. он не будет затронут информационной системой.

Декомпозиция процесса «Учесть медосмотр»: Подготовить класс к осмотру; Провести медосмотр; Записать в БД.

Декомпозиция процесса «Записать в БД»: Рассмотреть результаты медосмотров; Открыть базу данных; Внести результаты в БД.

Декомпозиция процесса «Оформить медосмотр»: Выбрать нужные данные осмотров; Заполнить медицинскую карту; Распечатать карты.

Декомпозиция процесса «Заполнить электронную медицинскую карту»: Найти медицинскую карту; Открыть медицинскую карту; Внести результаты в карту.

Декомпозиция процесса «Сформировать отчет»: Проверить записи; Составить отчет; Распечатать отчет.

Декомпозиция процесса «Составить отчет»: Подвести итоги; Выбрать данные; Оформить отчет.

267

Для разработки информационной системы выбраны программы Microsoft Access для базы данных и Microsoft Visual Studio для создания приложения.

Внедрение информационной системы «Медосмотр» в МБОУ «Сивинская средняя общеобразовательная школа» позволит повысить эффективность учета медосмотров при создании и заполнении медицинских карт и карточек учеников, работы медиков, подведения итогов и формирования отчетов. ИС «Медосмотр» может быть распространена к использованию в других школах.

Литература

1. Моделирование бизнес-процессов с AllFusion PM / С. В. Маклаков. - Изд. 2-е, испр. и доп. - Москва: Диалог-МИФИ, 2008. - 224 с.

УДК 004.738.5.057.4

М.Ю. Одегов – студент 5 курса, А.М. Бочкарев – научный руководитель, старший преподаватель,

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

ТЕРМИНАЛЬНЫЕ СЕРВЕРА НА ПРИМЕРЕ ООО «ДЕМИДЫЧ»

Аннотация. В данной статье анализируются возможность использования локальной сети по технологии VPN и использование терминальных серверов. Рассматриваются возможные проблемы с модернизацией по данной технологии. Обсуждаются возможные экономические затраты при реализации.

Ключевые слова: VPN, терминальные сервера, ферма серверов, виртуализация, rdp.

ВПерми открыты два автосалона компании «Демидыч». головной офис расположен на улице Спешилова дом 61, так же работает автосалон на улице Ким дом 75. В Уфе открыт один автосалон расположенный на улице Дмитрия Донского 53. Основой деятельности компании ООО «Демидыч» составляет продажа китайский автомобилей таких как: Chery, Geely, Lifan, Brilliance, Foton, Changan, Ravon, Hower, Faw.

Для своей работы компания использует сервер, который находится в Перми. Все салоны объединены с сервером по средству VPN. VPN это технология которая позволяет создать локальную сеть поверх другой сети (к примеру интернет).

Вкаждом филиале устанавливается маршрутизатор, на котором настраивается VPN соединение. Все филиалы подключаются к одному центральному маршрутизатору, который подключен к серверу.

Для работы локальной сети на базе VPN требуется стабильное интернет соединение. Если необходимо обеспечить непрерывную работу предприятия придется в каждом филиале иметь более одного провайдера, особенно это важно для центрального офиса где расположен сервер.

Так как в организации большое количество работников использует компьютеры и офисную технику было решено использовать терминальные сервера. Терминальные сервера позволят устанавливать на рабочие места тонкие клиенты. На тонких клиентах настраивается rdp подключение с помощью

268

которого происходит подключение к серверу, а уже на сервере происходит вся работа сотрудников.

Такое решение имеет ряд преимуществ таких как:

Возможность снизить затраты на рабочие места для сотрудников, экономить на программном обеспечении (например, приобретая одну лицензию для серверного антивируса, вместо нескольких лицензий для каждого отдельного компьютера), сократить затраты на администрирование рабочих мест, более надежно защитить данные и увеличить эффективность работы.

Еще одним преимуществом является то, что все профили пользователей хранятся на сервере. Это позволяет удобно следить за тем что хранят пользователи в своих профилях. А когда данная учетная запись пользователя не нужна просто удалить профиль вместе с vhdx диском (на котором может хранится не нужная информация)

Можно использовать резервное копирование профилей, на случай если пользователь удалил свою важную информацию.

С помощью такой программы как remote manipulator system удобно подключатся у любого пользователя независимо от того в каком филиале он находятся и помочь (если возможно) решить его проблему удаленно.

Все пользователи работают на одном сервере (возможно использовать ферму серверов) удобно просматривать какие приложения запущены. Это позволяет предотвратить использование пользователем не нужных программ.

Возможность создания рабочего стола по умолчанию, что упрощает настройку рабочего места для новых пользователей. При создании пользователя сразу же будут настроены необходимые папки, ярлыки программ и прочее.

Можно реализовать подключение к серверу из дома, что позволяет получить доступ ко всему необходимому для работы материалу. (для безопасности

вкомпании ООО «Демидыч» настроен отдельный сервер для подключения пользователей из дома).

В компании ООО «Демидыч» имеется несколько физических серверов на которых установлена программа для виртуализации hyper-v.

Серверная виртуализация Hyper-V позволяет использовать до 4 виртуальных процессоров (VP) в виртуальном сервере. Увеличение количества виртуальных процессоров приводит к повышению производительности сервера, однако, в случае виртуализации сервера терминалов, рост производительности нелинейный, что позволяет использовать в сервере терминалов не более 2 VP. Этот вывод подтверждается независимыми тестами объединения Virtual Reality

Check.

Кроме этого, в целях увеличения плотности виртуальных серверов разного назначения в пространстве одного хоста виртуализации, необходимо использовать наименьшее количество VP, так как суммарное количество VP во всех виртуальных машинах не должно превышать: (количество процессорных ядер хоста виртуализации) * 4 (рекомендация Microsoft).

Применение в качестве хоста виртуализации двухпроцессорной системы с 6 ядрами на каждый процессор позволит получить 12 процессорных ядер на хост.

269

Соответственно, максимальный рекомендуемый объем VP на хосте равен 48 VP. Однако, для расчета следует принимать объем равный 24 VP, так как в случае перезагрузки второго узла кластера или сбоя оборудования все виртуальные сервера будут запущены на первом хосте виртуализации.

При максимальном количество VP на сервере терминалов равным 2, на хосте виртуализации рекомендуется развертывать не более 12 виртуальных серверов (все, или некоторые из которых, являются серверами терминалов).

С помощью hyper-v на серверах развернуты различные серверы.

Каждый виртуальный сервер выполняет свою определенную функцию. К примеру, есть сервер «1с», «почтовый сервер», «файловый сервер», «sql сервер». Исходя из названий на них установленные соответствующие программные продукты. Почти все сервера работают независимо друг от друга.

Кроме того, важные сервера имеют свою копию, которая находится в кластере. Такое решение позволят обеспечить надёжность. При выходе из стоя одного сервера, второй сервер продолжит функционировать.

На примере терминальных серверов (таких серверов установлено два) при выходе одного из них из строя, пользователи продолжат работать на втором терминальном сервере. Так же распределение функционала по серверам обеспечивают дополнительную безопасность.

Ферма серверов позволяет подключение большого количества людей, нагрузка будет распределятся между серверами, входящими в кластер. При таком подключении пользователи будут попадать на первый сервер либо на второй сервер, но при одинаковых настройках этих двух серверов, пользователи не заметят разницы.

Основные затраты для реализации терминальных серверов падают на сервер и сетевое хранилище. Потому что все пользователи подключаются на сервер и все работы производят на нем. Так же необходим большой объем сетевого хранилища для хранения всех данных компании, а также серверов и пользовательских профилей.

В итоге использование терминальных серверов дает возможность для предприятия минимизировать затраты на рабочие места для пользователей.

Так же дает высокую отказоустойчивость благодаря тому, что сервера не зависят друг от друга и важные из них могут быть заменены без остановки процесса работы. Возможности резервного копирования серверов, профилей пользователей предотвращают утерю информации.

Есть возможность быстрого удаленного решения проблем пользователей, а это позволяет уменьшить время бездействия сотрудника.

Литература

1.Олифер, В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы / В.Г. Олифер, Н.А. Олифер. – СПб. : 2006. — 958 с.

2.Олифер, В.Г., Олифер Н.А. Сетевые операционные системы/ В.Г. Олифер, Н.А. Олифер. – СПб. : 2001-544 с.

3.Кузин А.В. Компьютерные сети / Кузин А.В. – 5-е издание – Москва: Издательство

"ФОРУМ", 2011. – 192 с.

4.Таненбаум Э., Уэзеролл Д. Компьютерные сети. / Таненбаум Э., Уэзеролл Д. – 5-е

издание – СПб. : 2012. — 960 с.

270