- •Определение выполняемых процессов

- •Изучение процессов, потоков, дескрипторов и реестра Windows

- •Часть 1: Изучение процессов

- •Переходим в папку SysinternalsSuite, содержащую извлеченные файлы.

- •Часть 2: Изучение потоков и дескрипторов

- •Часть 3: Изучение реестра Windows

- •Создание учетных записей пользователя Часть 1: Создание новой локальной учетной записи пользователя

- •Часть 2: Просмотр свойств учетной записи пользователя

- •Часть 3: Изменение локальных учетных записей пользователей

- •Вопросы для повторения

- •Использование Windows PowerShell

- •Вопросы для повторения

- •Диспетчер задач Windows Часть 1: Работа на вкладке Processes

- •Часть 2: Работа на вкладке Services (Службы)

- •Часть 3: Работа на вкладке Perfomance (Быстродейсвие)

- •Вопросы для повторения

- •Мониторинг системных ресурсв в Windows и управление ими

- •Часть 1: Запуск и остановка службы Routing and Remote Access

- •Часть 2: Работа со служебной программой Computer Managment

- •Часть 3: Настройка компонента «Администрирование»

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ

КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №2

Windows

Направление/специальность подготовки: Информационная безопасность

Студенты:

Преподаватель:

Скорых М.А. ______ (ФИО) (подпись)

Оглавление

Определение выполняемых процессов

Цель лабораторной работы

Использовать средство TCP/UDP Endpoint Viewer, входящее в состав Sysinternals Suite, для определения процессов, запущенных на своем компьютере.

Используемое программное обеспечение

ПК Windows с доступом к Интернету

Порядок выполнения работы

Шаг 1: Загружаем Windows Systernals Suite.

Загружаем Windows Sysinternals Suite:

Извлекаем файлы из архива

Шаг 2: Запускаем TCP/UDP EndPoint Viewer

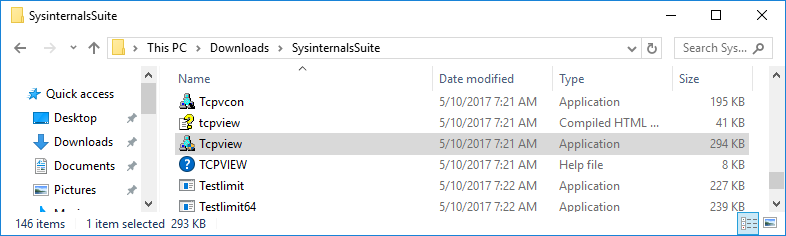

Переходим в папку SysinternalsSuite, содержащую извлеченные файлы.

Открываем Tcpview.exe. Принимаем лицензионное соглашение Process Explorer при появлении соответствующего запроса. Нажимаем кнопку Yes (Да), чтобы разрешить этому приложению вносить изменения на устройстве.

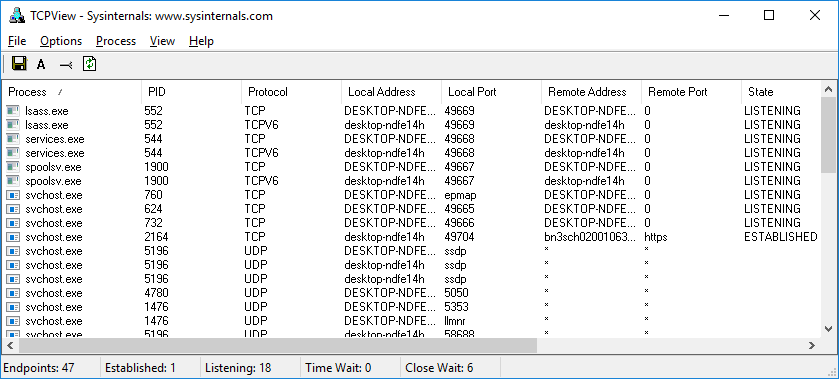

Шаг 3: Просмотр списка запущенных процессов

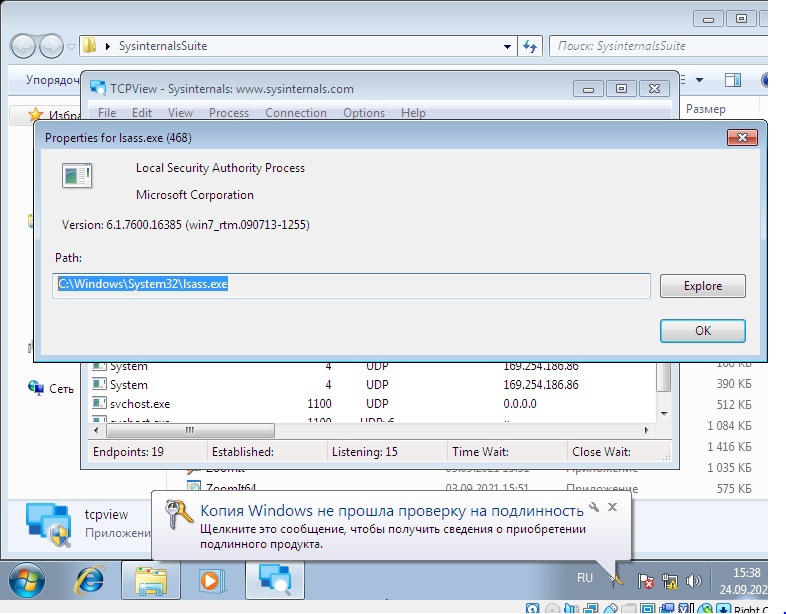

Дважды щелкаем lsass.exe.

Что такое lsass.exe? В какой папке находится этот файл?

Local Security Authority Proscess - сервис проверки подлинности локальной системы безопасности. Находится в: C:\Windows\System32\lasass.exe

Закрываем окно Properties (Свойства) процесса lsass.exe.

Шаг 4: Просмотр списка процессов, запущенных пользователем.

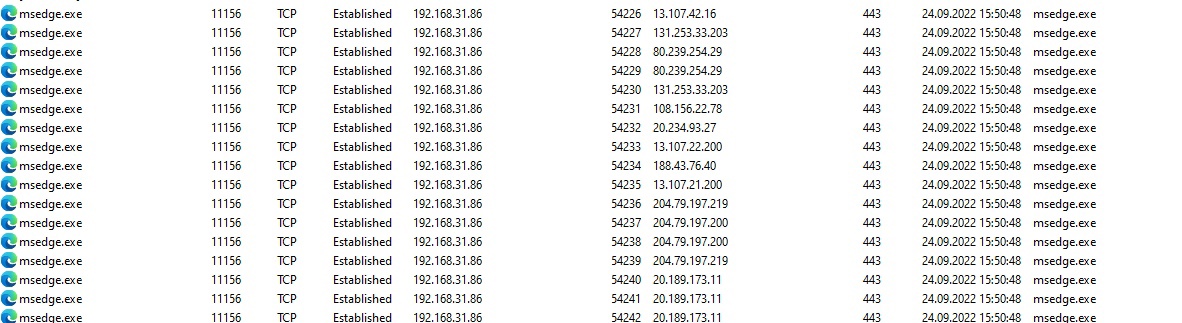

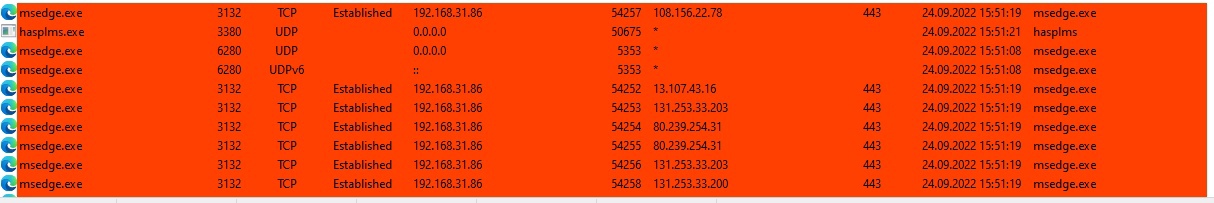

Открываем Microsoft Edge. Что вы видите в окне TCPView? Мы видим процессы, которые запущенные Microsoft Edge.

Закрываем Microsoft Edge.

Что вы видите в окне TCPView?

Процессы прервались.

Изучение процессов, потоков, дескрипторов и реестра Windows

Цель лабораторной работы:

Изучить процессы, потоки и дескрипторы с помощью средства Process Explorer, входящего в состав SysInternals Suite. Также вы будете изменять параметры реестра Windows.

Часть 1: Изучение процессов

Цель

Изучить процессы. Процессы — это запущенные программы или приложения. Изучить процессы с помощью Process Explorer, входящего в состав Windows Sysinternals Suite. Запустить новый процесс и наблюдать за ним.

Шаг 1: Загружаем Windows SysInternals Suite

Загружаем загрузить Windows Sysinternals Suite:

Извлекаем файлы из папки

Шаг 2: Изучаем свойства какого-либо активного процесса

Переходим в папку SysinternalsSuite, содержащую извлеченные файлы.

Открываем procexp.exe. Принимаем лицензионное соглашение Process Explorer при появлении соответствующего запроса.

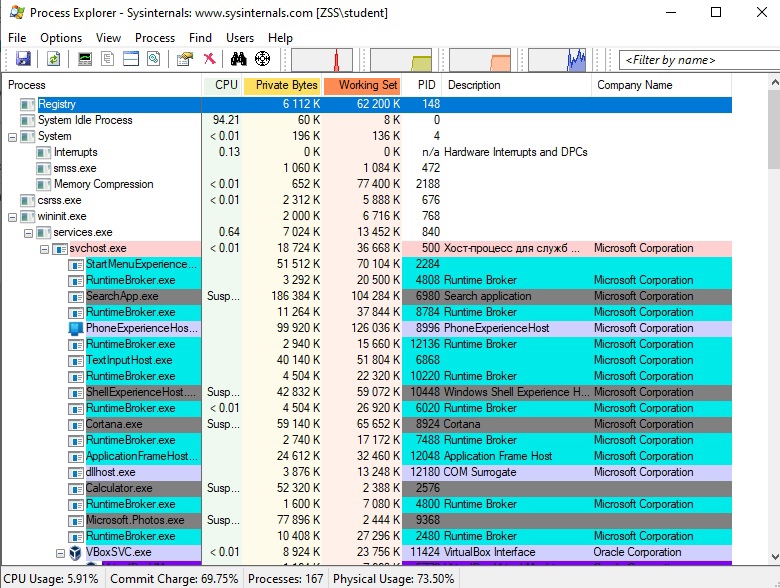

Process Explorer отображает список процессов, выполняющихся в настоящее время.

Чтобы найти процесс веб-обозревателя, перетаскиваем значок Find Window's Process (

)

(Найти процесс по окну) в открытое

окно веб-браузера.

)

(Найти процесс по окну) в открытое

окно веб-браузера.

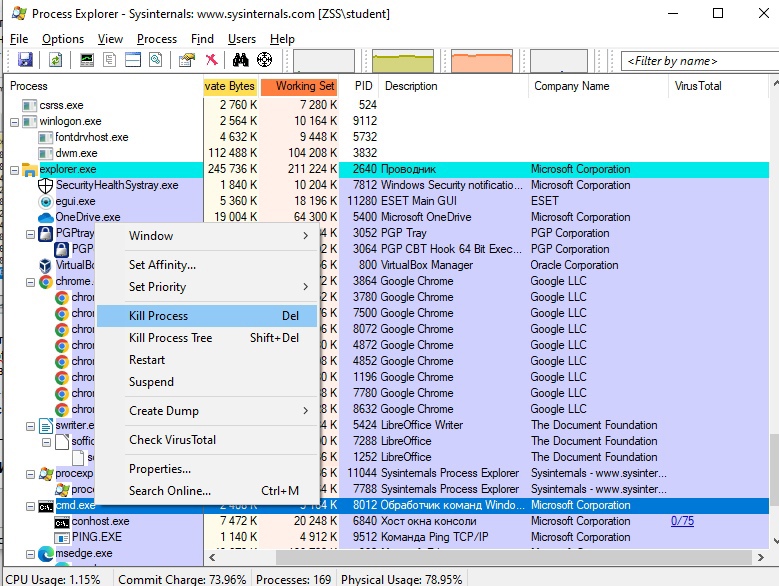

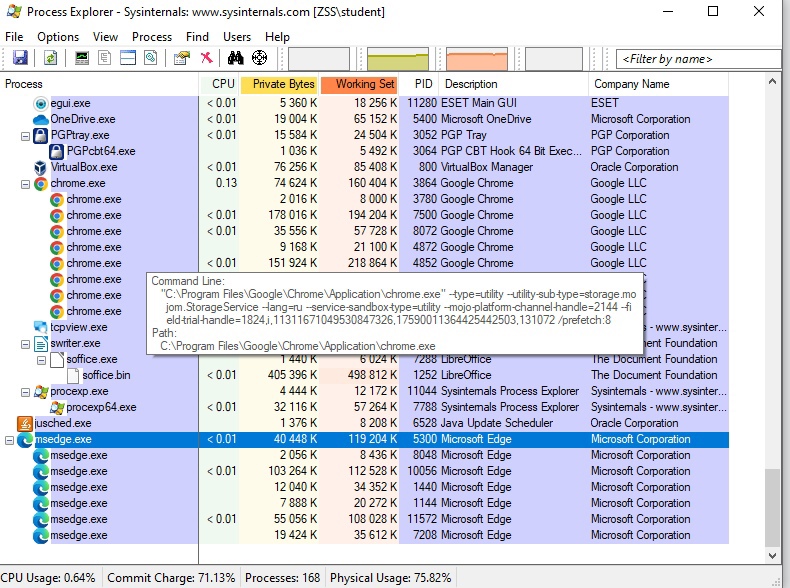

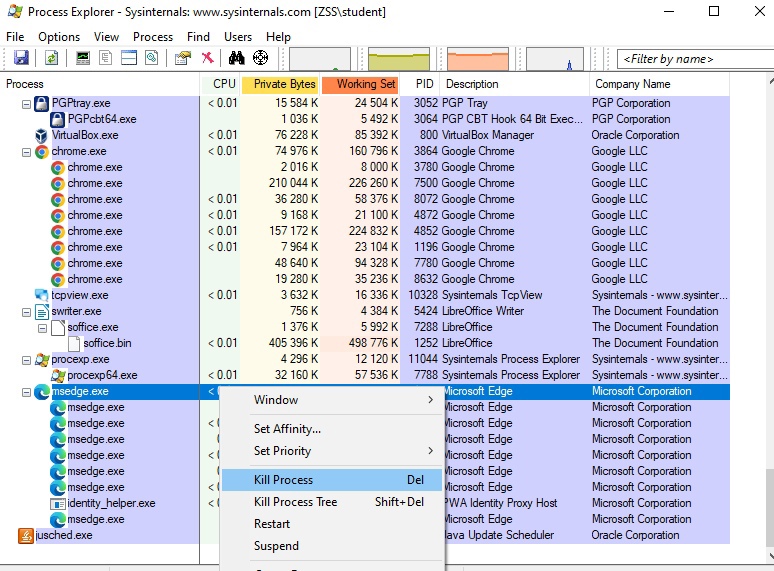

Процесс Microsoft Edge можно завершить из Process Explorer. Щелкаем правой кнопкой мыши по выбранному процессу и выбираем Kill Process (Удалить процесс).

Что произошло с окном веб-обозревателя при удалении процесса?

Microsoft Edge закрылся.

Шаг 3: Запускаем еще один процесс

Открываем командную строку. (Пуск> поиск Командная строка> выбираем Командная строка)

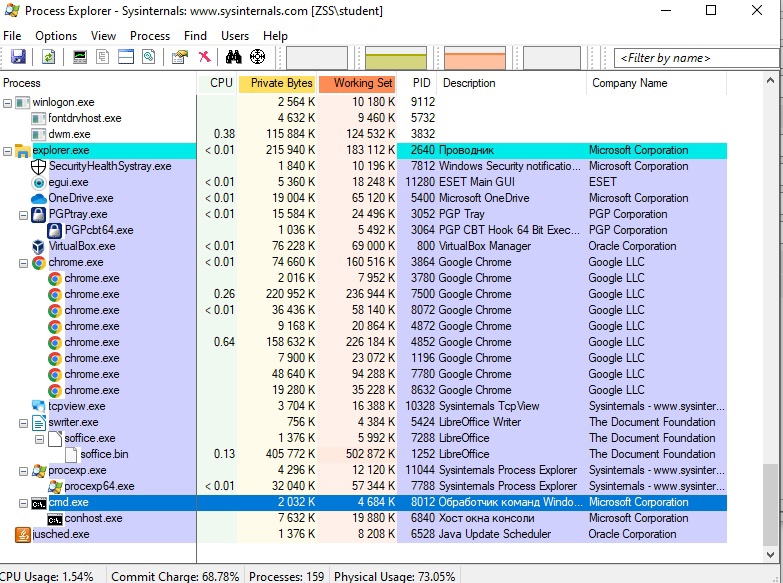

Перетаскиваем значок Find Window's Process ( ) (Найти процесс по окну) в окно Command Prompt (Командная строка) и Находим выделенный процесс в Process Explorer.

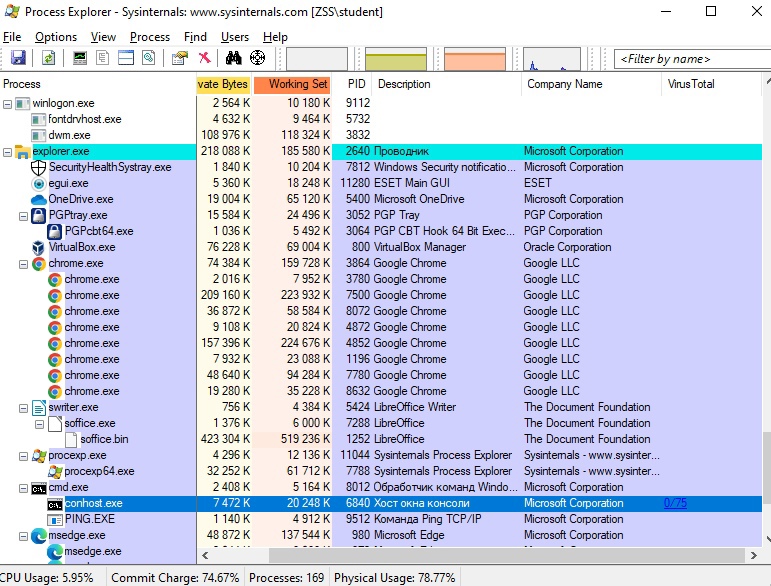

Процесс для окна Command Prompt (Командная строка) — cmd.exe. Родительский процесс — explorer.exe. Процесс cmd.exe имеет дочерний процесс — conhost.exe.

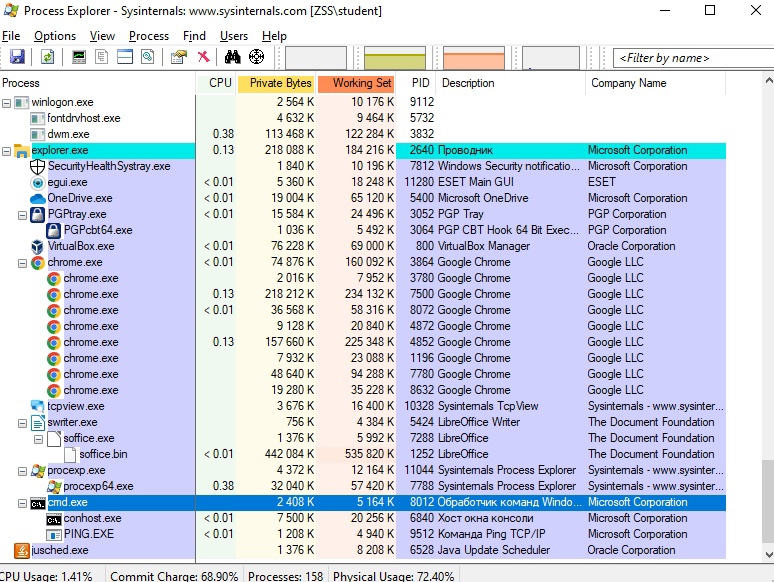

Переходим в окно Command Prompt (Командная строка). Запускаем ping в командной строке и прослеживаем за изменениями в процессе cmd.exe.

Что произошло во время выполнения команды ping? Под основным процессом cmd появился подпроцесс ping

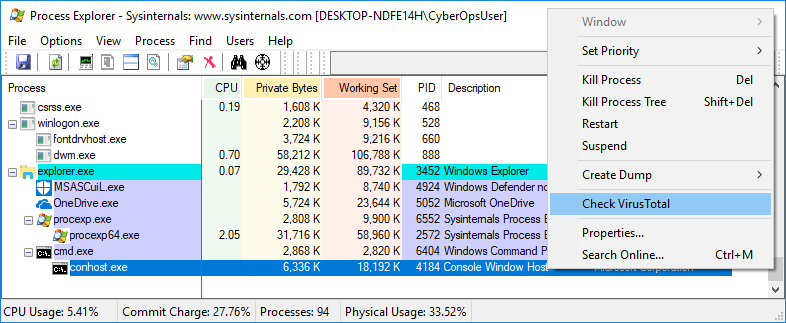

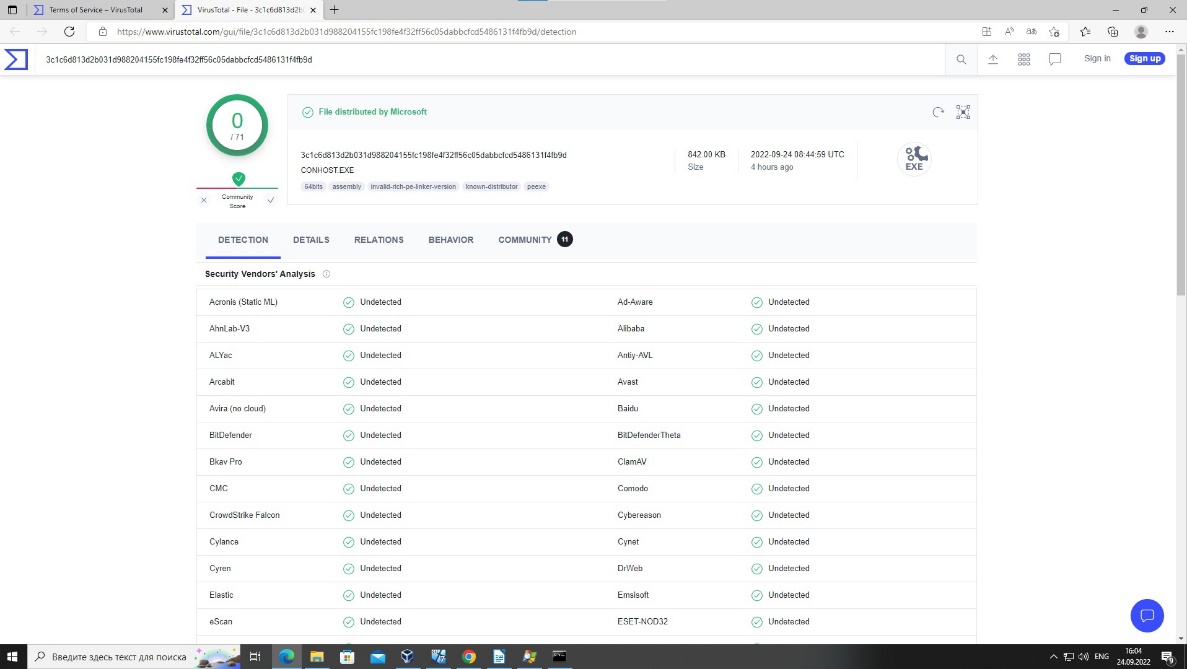

Просматривая список активных процессов, видим дочерний процесс conhost.exe, который кажется подозрительным. Для того чтобы проверить наличие вредоносного содержимого, щелкаем правой кнопкой мыши conhost.exe и выбираем Check VirusTotal (Проверить VirusTotal). При появлении запроса нажимаем Yes (Да), чтобы принять условия использования VirusTotal. Нажимаем кнопку OK в ответ на следующий запрос.

Разворачиваем окно Process Explorer, пока не появится столбец VirusTotal. Щелкаем ссылку в столбце VirusTotal. Результаты по вредоносному содержимому процессу conhost.exe открываются в веб-обозревателе по умолчанию.

Щелкаем правой кнопкой мыши по процессу cmd.exe и выбираем Kill Process (Удалить процесс). Что произошло с дочерним процессом conhost.exe? Дочерний процесс остался