7

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Криптографические методы защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №7

Линейный криптоанализ блочного шифра

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студент:

(Ф.И.О., № группы) (подпись)

Преподаватель:

Яковлев В.А.

(Ф.И.О) (подпись)

Цель лабораторной работы

Изучение принципа линейного криптоанализа блочных шифров, реализованных по схеме SPN.

Вариант задания

-

№ вар.

1раунд

2 раунд

3 раунд

27

S13

S23

S31,S34

Порядок выполнения работы

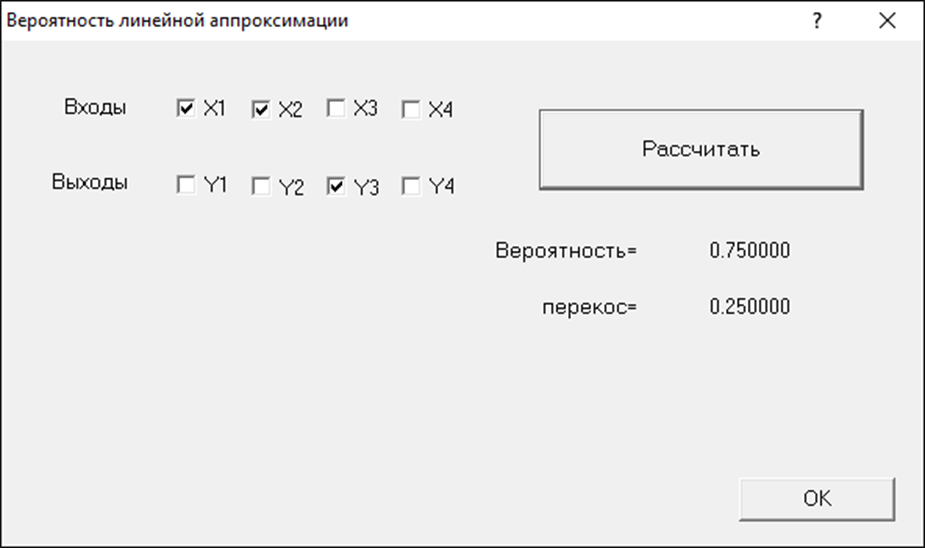

Выберем линейные комбинации для входов и выходов для S-box согласно варианту, а также рассчитаем вероятность их появления и перекос:

Линейная комбинация: X1X2 =Y3

Вероятность: 3/4

Перекос: 1/4

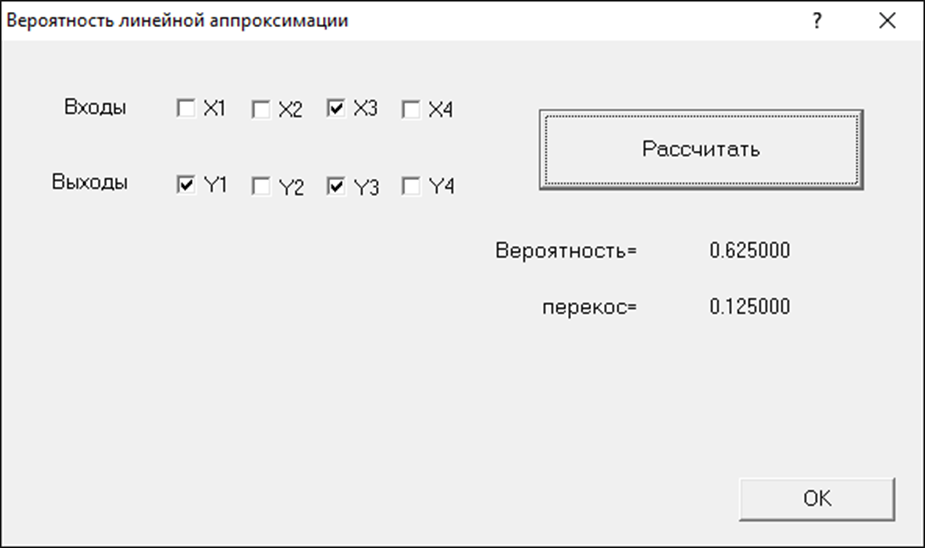

Линейная комбинация: X3 =Y1 Y3

Вероятность: 5/8

Перекос: 1/8

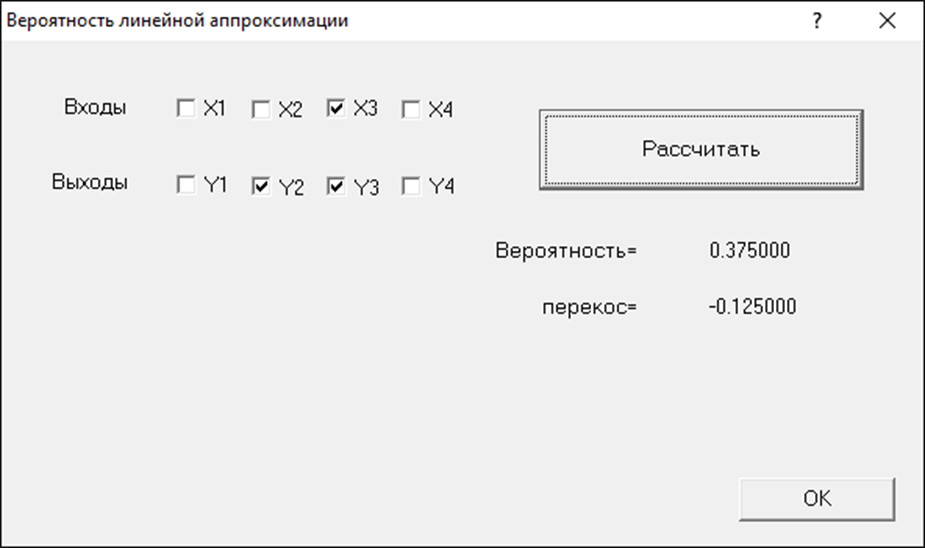

Линейная комбинация: X3 =Y2 Y3

Вероятность: 3/8

Перекос: -1/8

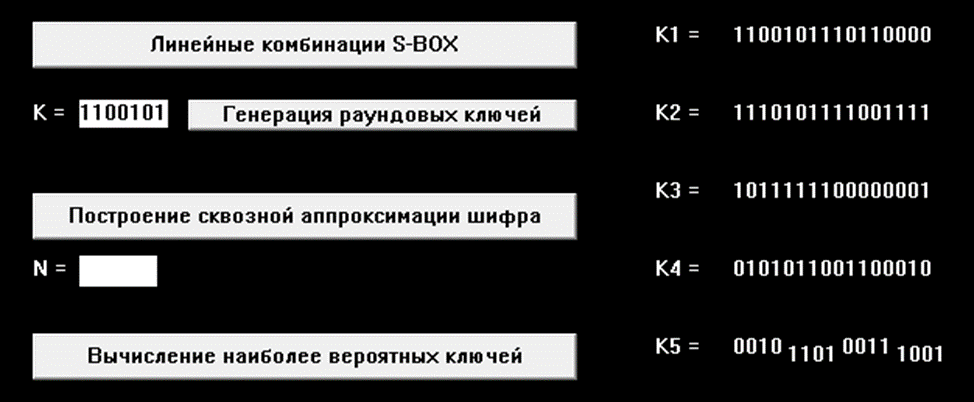

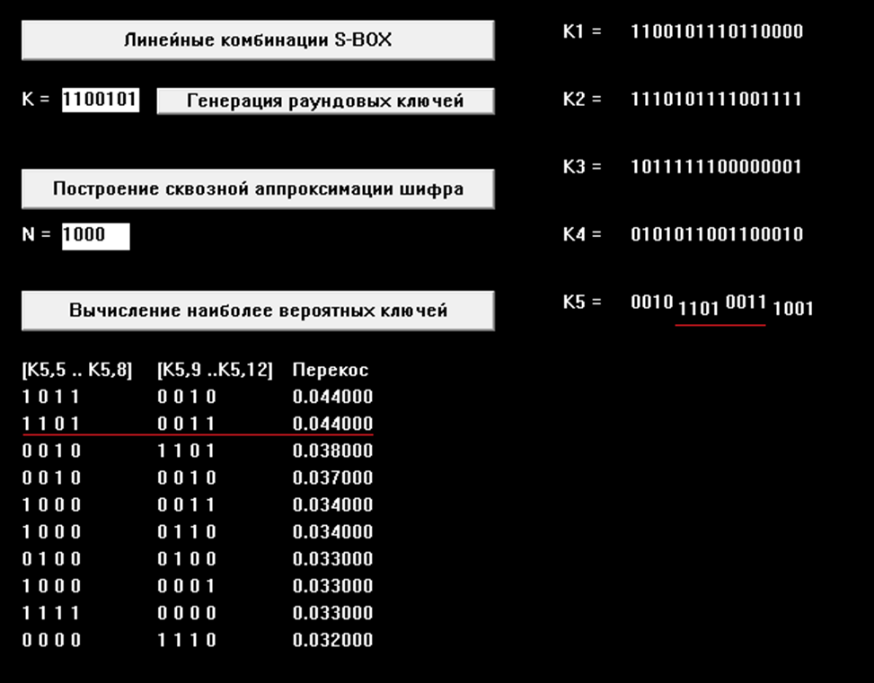

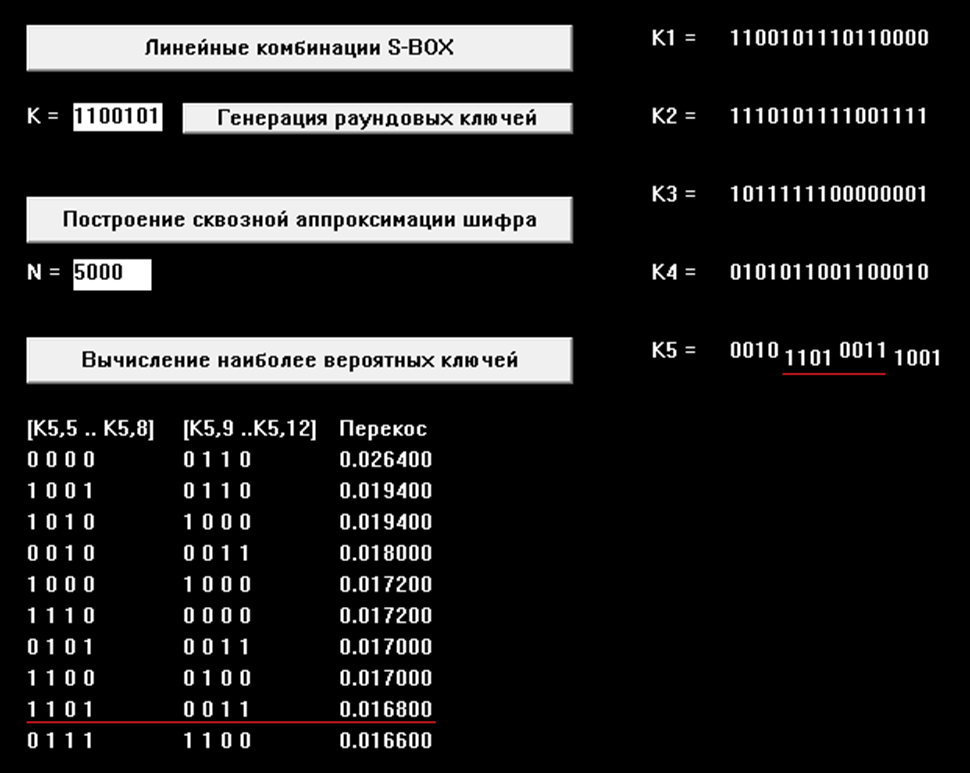

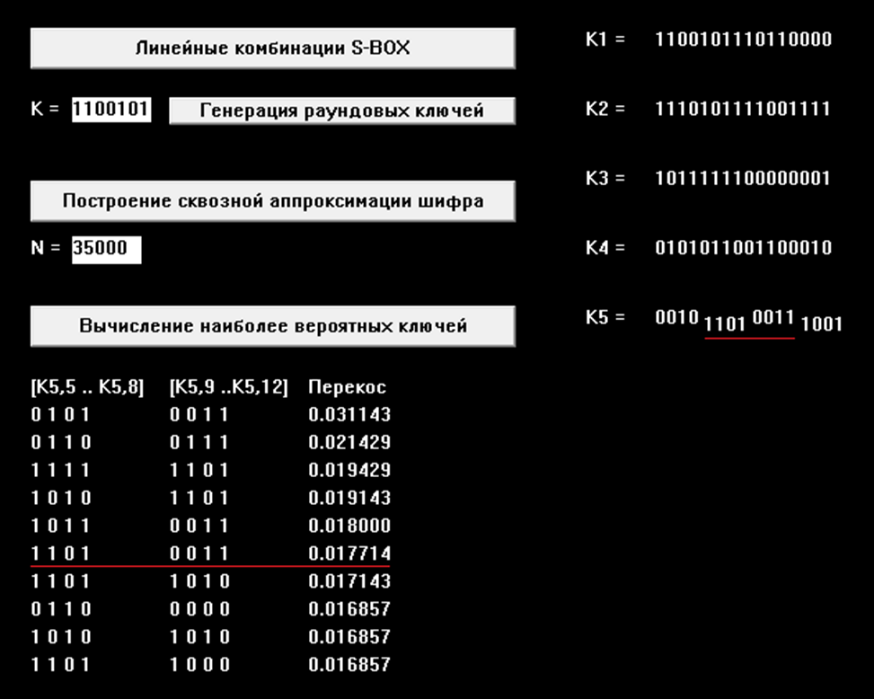

Далее, в качестве ключа укажем комбинацию 1100101 и сгенерируем раундовые ключи:

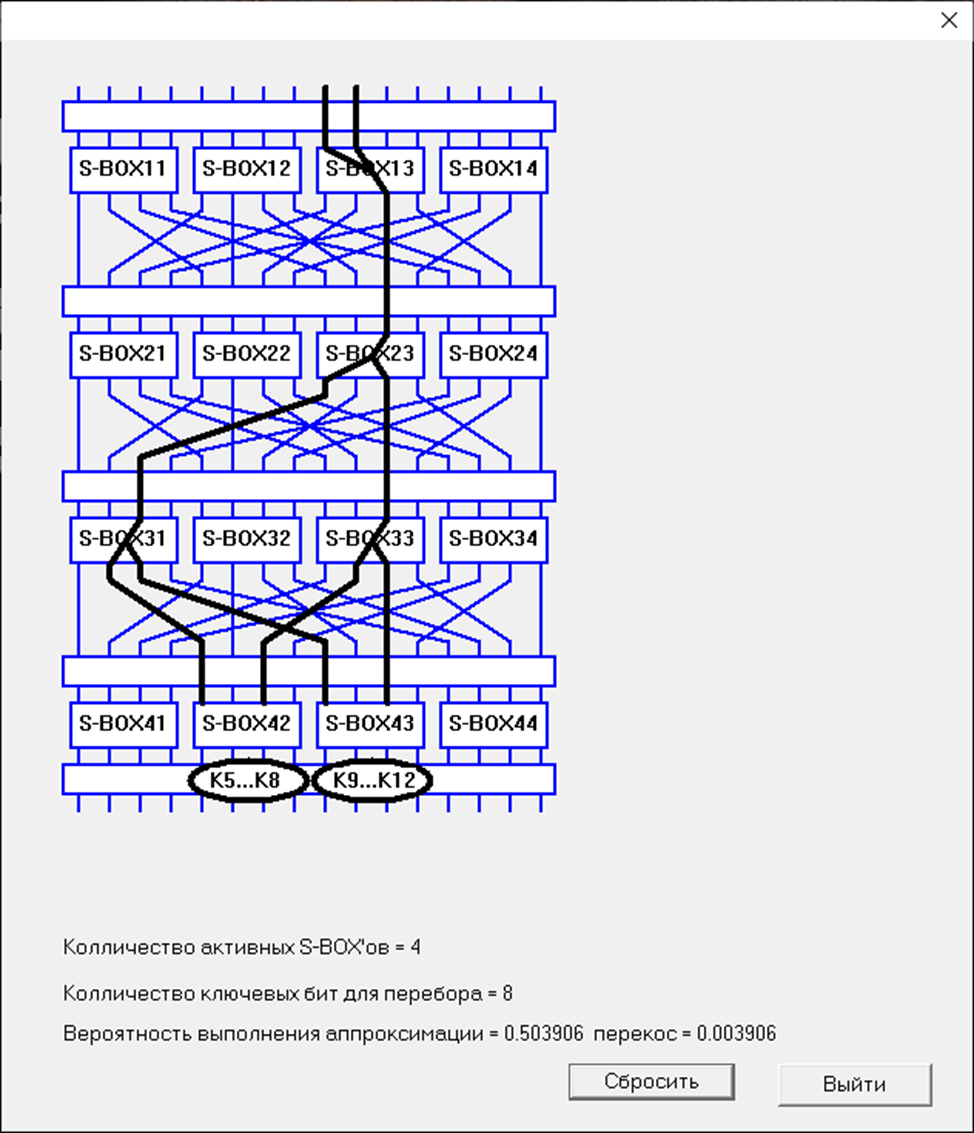

Зададим аппроксимацию S-box в программе и произведем расчет вероятностных характеристик:

№ раунда |

Вероятность аппрокси- мации S-блока (блоков) в раунде |

Перекос аппрокс- мации |

Вероятность аппрокси- мации в 1+2 раунде и перекос |

Вероятность аппрокси- мации в 1+2+3 раунде и перекос |

|

1 |

S12: 3/4 |

1/4 |

|

|

|

2 |

S22: 5/8 |

1/8 |

½+2(3/4-1/2)(5/8-1/2)=5/8 перекос (1/8) |

|

|

3 |

S31+ S33: ½+2(3/8-1/2)(3/8-1/2)=17/32 |

1/32 |

|

½+23(3/4-1/2)(5/8-1/2)(3/8-1/2)2 = 129/256 = 0,503906 перекос (1/256) = 0,003906 |

|

Результаты моделирования для подключа K5,5…K5,8 и K5,9…K5,12 |

перекос: 0,003906 |

||||

Затем, для разного количества пар сообщение/криптограмма (N), с помощью программы произведем расчет наиболее вероятного ключа методом линейного криптоанализа:

Для N = 1000:

Для N = 5000:

Для N = 35000:

Как видим, присутствует верный подключ.

Санкт-Петербург

2022