2

.docxЦель лабораторной работы:

Проведение криптографического анализа шифра простой замены на основе исследования статистических характеристик криптограммы.

Используемое программное обеспечение:

Программа CHANCE, позволяющая заменять символы в крипто сообщении, а также проводить тестирование по данному сообщению.

Порядок выполнения лабораторной работы

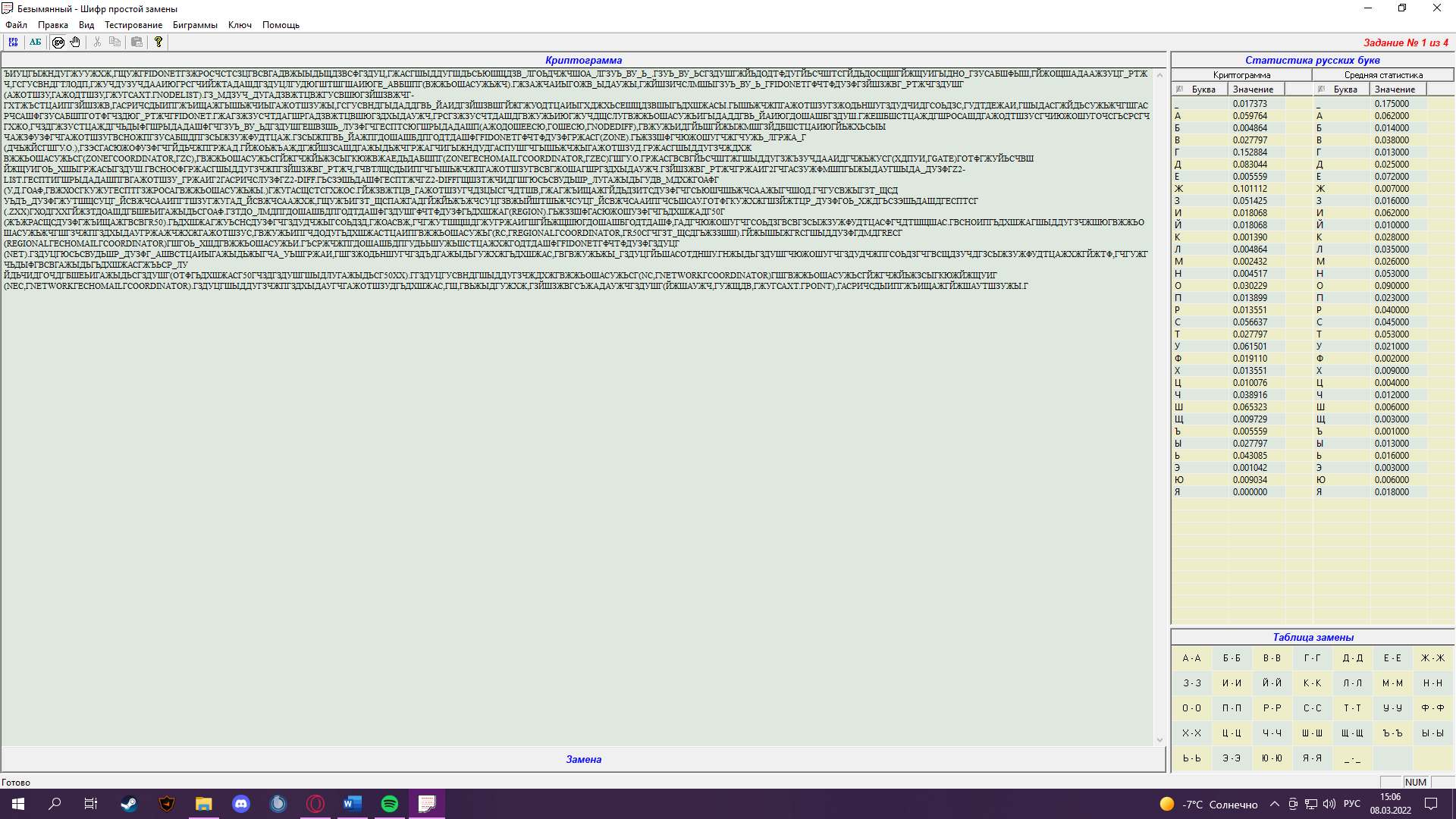

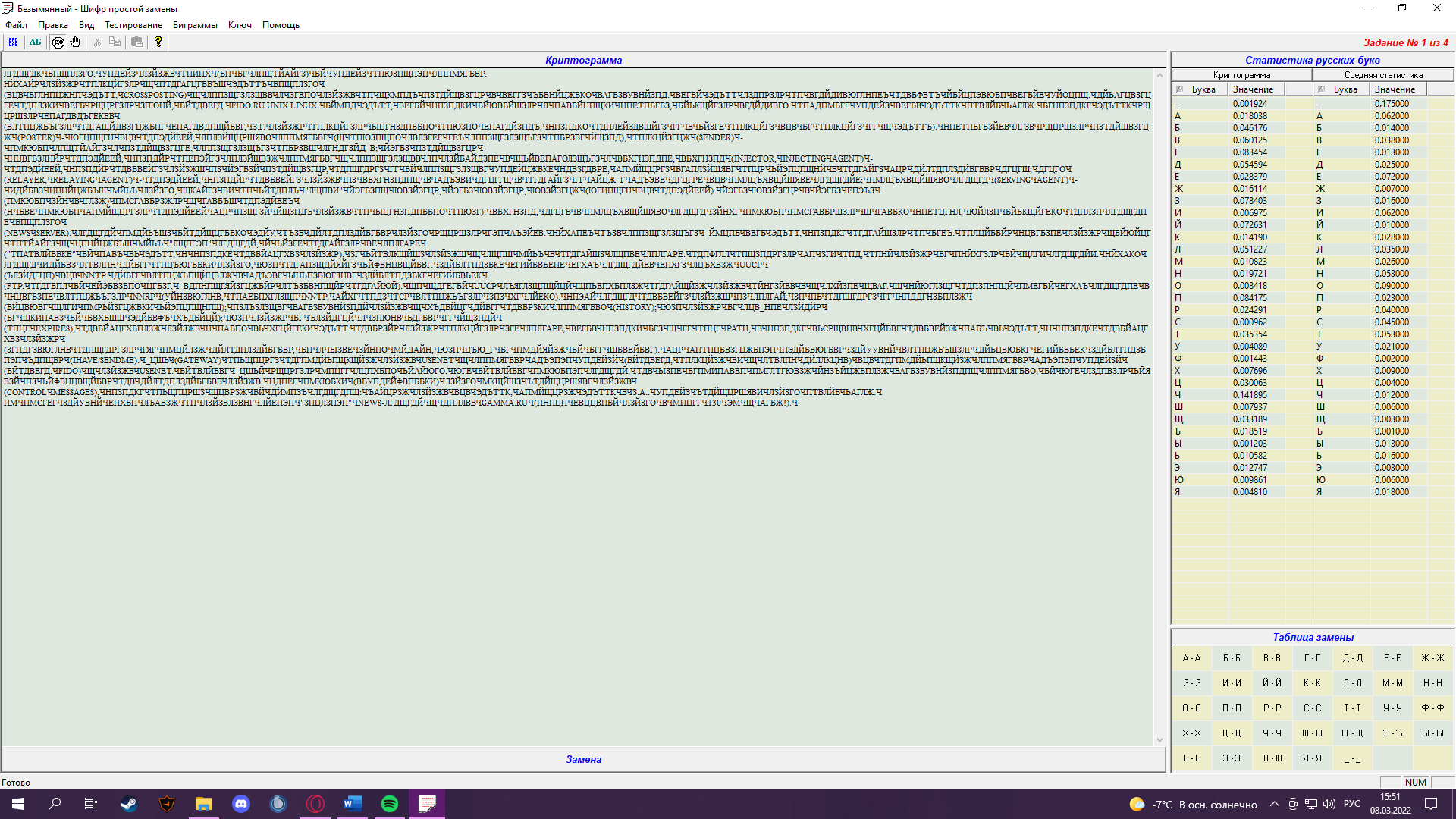

Рисунок

1 — изначальное криптосообщение

Рисунок

1 — изначальное криптосообщение

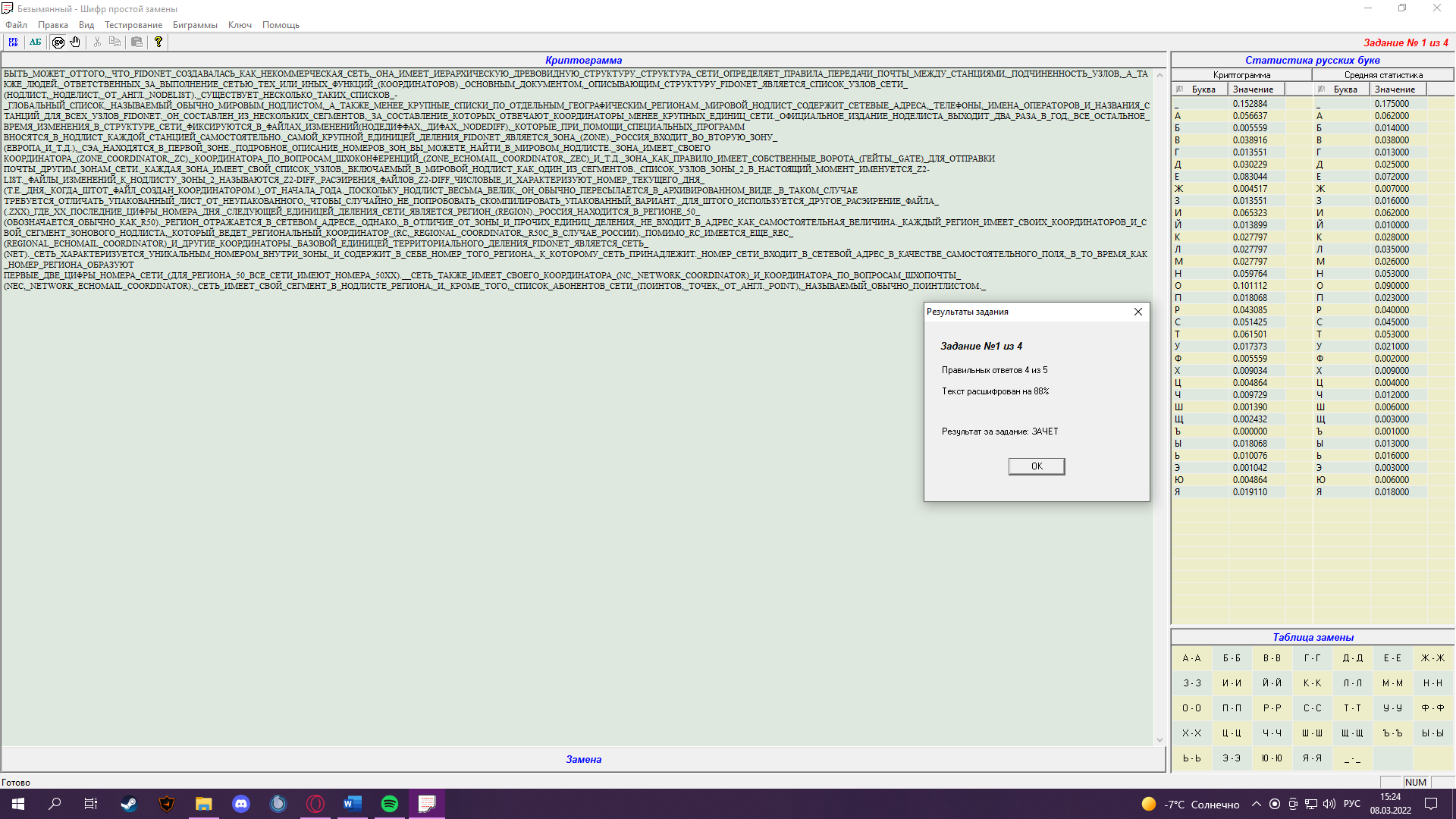

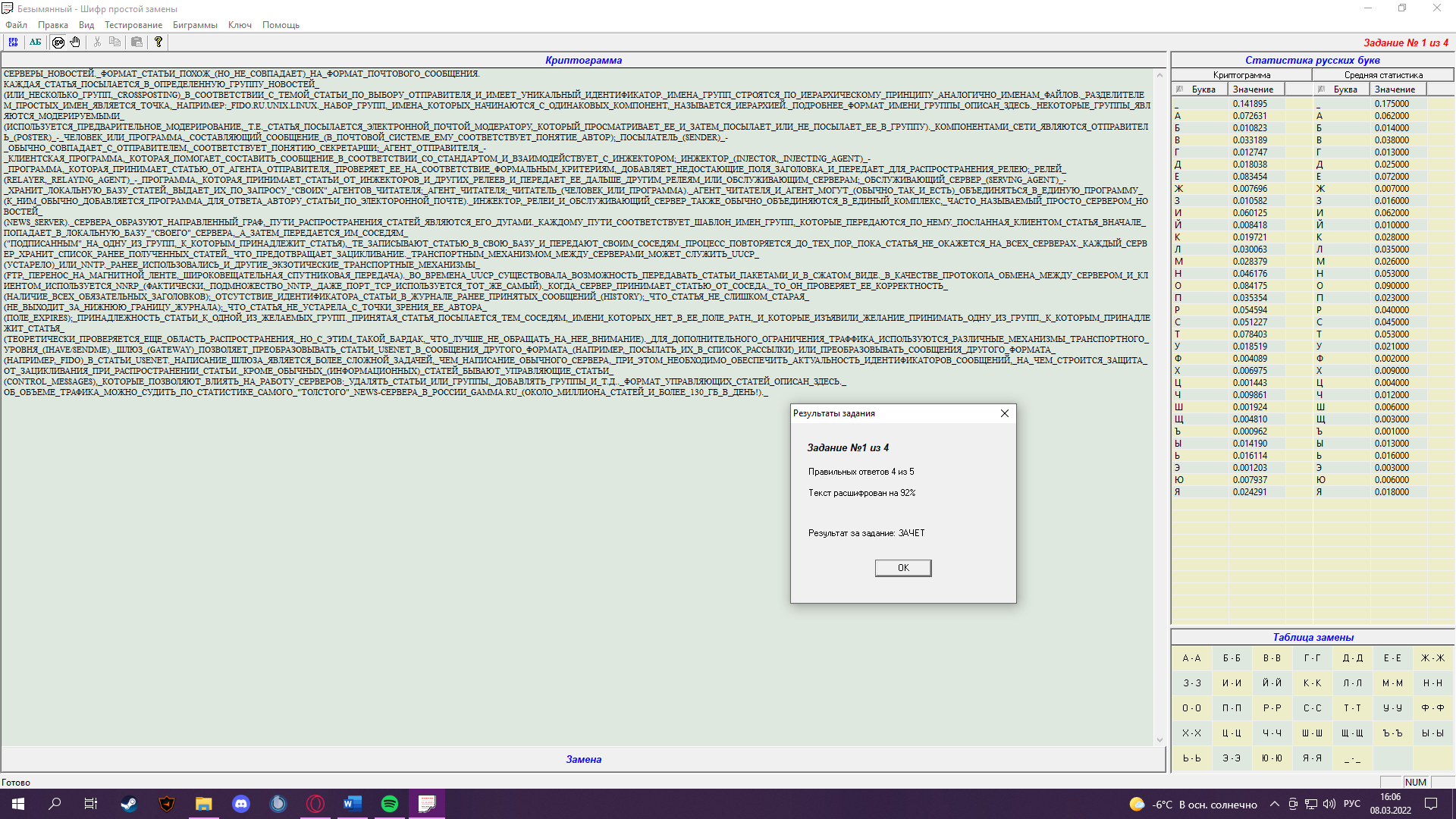

Рисунок 2 — расшифрованный текст криптосообщения

Получившийся ключ:

Таблица 1 – ключ:

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

Н |

Ц |

К |

_ |

Е |

Ф |

О |

С |

Ы |

П |

Ш |

Ю |

Щ |

Ж |

Д |

Й |

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

_ |

З |

А |

Л |

Т |

Я |

Г |

Ь |

В |

И |

Ч |

Б |

М |

Р |

Э |

Х |

Ъ |

У |

Повторим действия и расшифруем вторую криптограмму.

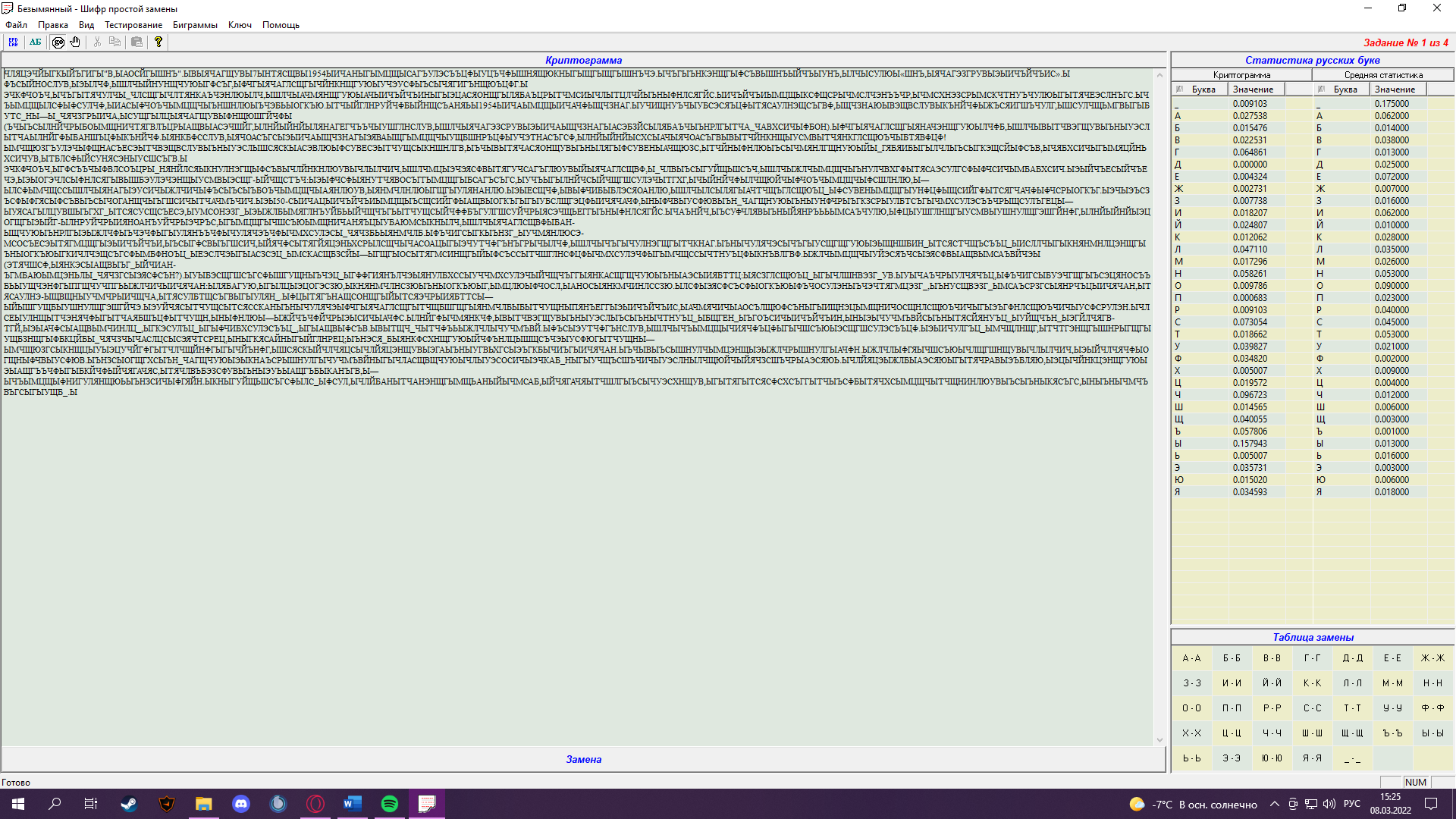

Рисунок 3 — вторая криптограмма

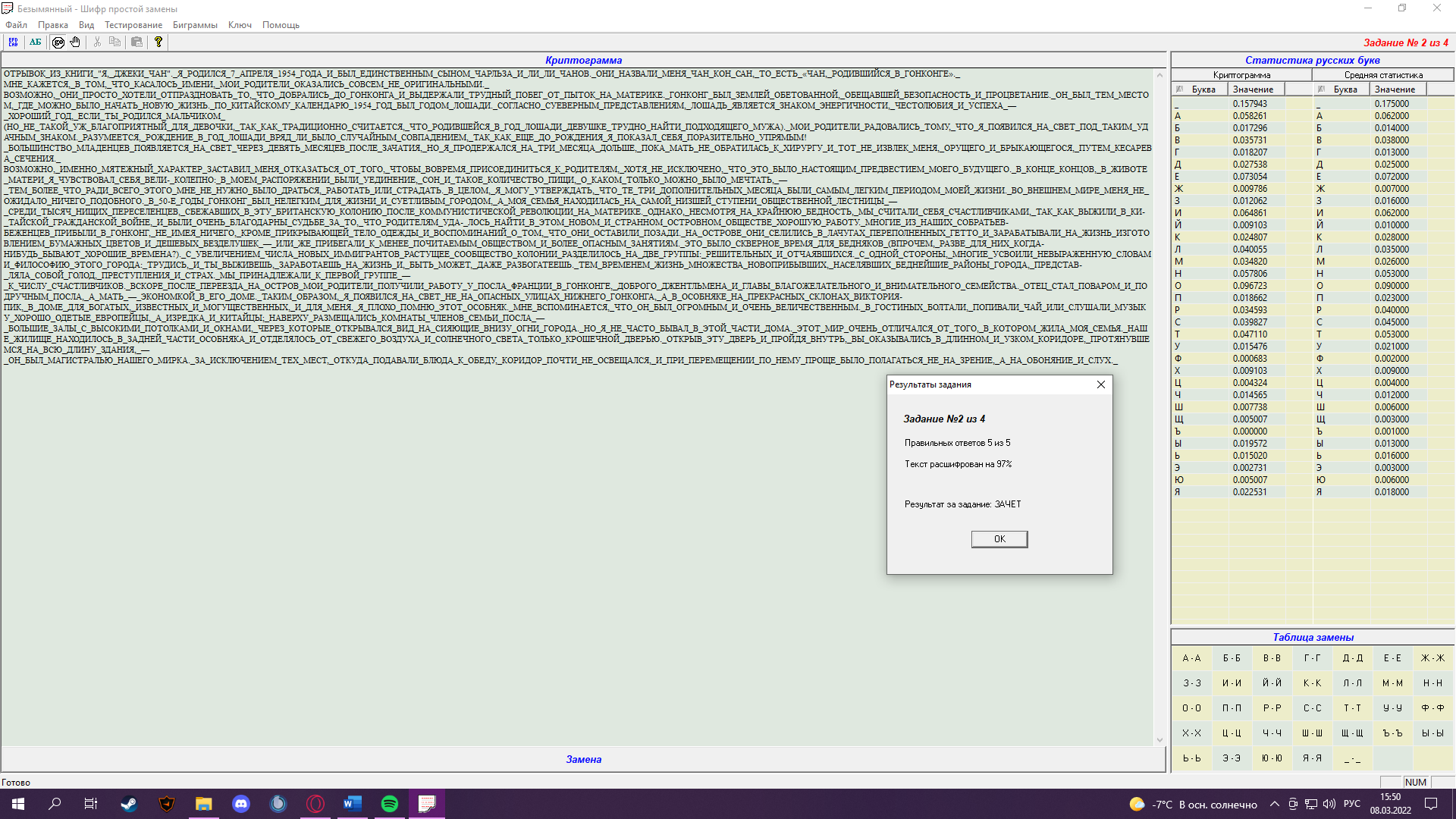

Рисунок 4 — расшифровка второго криптосообщения

Полученный ключ:

Таблица 2 – ключ:

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

Д |

У |

Я |

И |

Ъ |

Ц |

Э |

Ш |

Г |

К |

З |

Т |

Б |

А |

Ж |

Ф |

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

_ |

Й |

Е |

П |

С |

М |

Щ |

Ы |

О |

Ч |

Л |

Н |

_ |

Ю |

В |

Ь |

Р |

Х |

Рисунок 5 — третья криптограмма

Рисунок 6 - расшифровка третьего криптосообщения

Полученный ключ:

Таблица 2 – ключ:

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

Д |

Н |

И |

Е |

Р |

М |

Ь |

Т |

Х |

А |

Ы |

С |

Б |

К |

Й |

О |

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

_ |

Я |

Ъ |

П |

Ф |

Ц |

Ж |

Л |

_ |

Ю |

В |

У |

Э |

З |

Г |

Ч |

Щ |

Ш |

Сущность шифрования: перестановка букв алфавита под другие.

Сущность дешифровки: проанализировать текст на самые часто попадающие буквы, после чего переставить их. Продолжить перестановки знакомых слов до полной расшифровки текста.

Повышение стойкости: использование более короткого текста сократит выборку популярности букв, отчего перебор станет сложнее.

Вывод: в ходе выполнения данной лабораторной работы были приобретены первичные практические навыки “ручного” дешифрования на примере простейших алгоритмов шифрования — перестановки.