1

.docxФЕДЕРАЛЬНОЕ АГЕНСТВО СВЯЗИ

Федеральное государственное образовательное учреждение высшего образования

«Санкт-Петербургский государственный университет телекоммуникаций им. М. А. Бонч-Бруевича»

(СПбГУТ)

__________________________________________________________________

Факультет ИКСС

Кафедра ЗСС

Отчет к

Лабораторной работе №1 по дисциплине:

«Криптографические методы защиты информации»

Тема: «Шифрование в ручном режиме»

Выполнил:

ФИО группа

Преподаватель: Яковлев В. А._______

Цель работы: Приобретение первичных практических навыков “ручного” шифрования на примере простейших алгоритмов преобразования данных.

Используемое ПО: программа Cipher, реализующая простейшие виды перестановок, подстановок и гаммирования, а также позволяющая проверять результаты ручного шифрования, выполняемого обучаемым.

Таблица 1 – Исходные данные

2 |

ЧРЕЗМЕРНАЯ УЧТИВОСТЬ ВЛЕЧЕТ ПРОСЬБУ |

24 |

3614205 |

КИТАЙСКАЯ ПОСЛОВИЦА |

1. Режим шифрования методом простой замены.

В окно Исходный текст вводится открытый текст длиной не более 40 букв русского алфавита и пробелов. В окно Секретный ключ вводится ключ k, имеющий значение от 0 до 31. Каждой букве присваивается числовое значение от 0 до 31. После этого в соответствии с алгоритмом простой замены yi=(xi+k) mod 32, обучаемый самостоятельно вычисляет криптограмму. Содержание криптограммы вводится в окно Шифртекст.

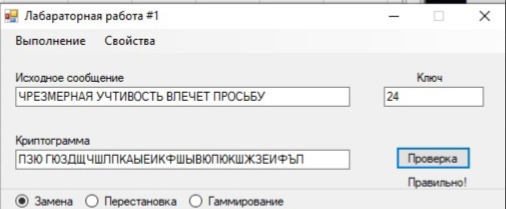

Рисунок 1 – Результат проверки шифрования методом простой замены

Ч |

Р |

Е |

З |

М |

Н |

А |

Я |

У |

22 |

16 |

6 |

8 |

12 |

13 |

31 |

5 |

16 |

30 |

2 |

26 |

0 |

11 |

25 |

16 |

22 |

Т |

И |

В |

О |

С |

Ь |

Л |

П |

Вывод: В ходе выполнения данного задания были изучены основные принципы работы метода замены yi = (xi + k)mod32, где xi и yi – числовые значения i-го символа открытого текста и шифротекста соответственно, а k – значение ключа. Работа данного алгоритма заключается в создании по определенному алгоритму таблицы шифрования, в которой для каждой буквы открытого текста существует единственная сопоставленная ей буква шифротекста. В данном случае каждый символ заменяется на другой символ алфавита, последовательно идущей через определенное количество символов, определяемое значением ключа шифрования.

2. Режим шифрования методом перестановок.

В окно Исходный текст вводится открытый текст длиной не более 40 (кратно 5) любых символов. В окно Секретный ключ вводится ключ перестановки внутри пятисимвольного блока, например, 31024. После этого в соответствии с данным ключом, задающим конкретную перестановку, обучаемый самостоятельно вычисляет криптограмму. Ключ используется циклически до конца открытого текста. Содержание криптограммы вводится в окно Шифртекст.

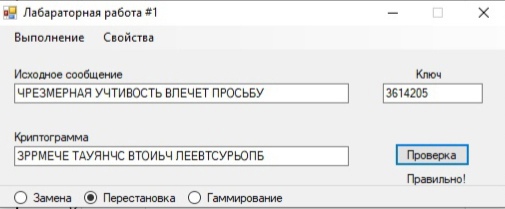

Рисунок 2 – Результат проверки шифрования методом перестановок

Вывод: В ходе выполнения данного задания были изучены основные принципы работы метода перестановки. Суть метода заключается в том, что исходный текст разбивается на блоки равные длине ключа шифрования, каждая цифра которого указывает позицию символа в блоке зашифрованного текста. Ключ используется циклически до конца открытого текста.

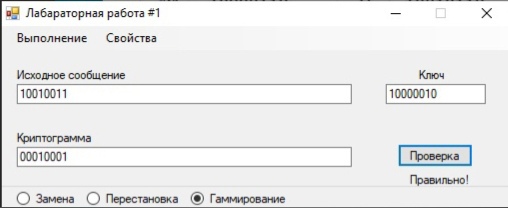

3. Режим шифрования методом гаммирования.

В окно Исходный текст вводится, предварительно преобразованный обучаемым к двоичному виду в соответствии с таблицей ASCII кодов, открытый текст длиной не более 40 двоичных символов (0 и 1). В окно Секретный ключ вводится ключ (гамма) длиной не более 16 двоичных символов. После этого обучаемый вычисляет криптограмму путем сложения по модулю 2 открытого текста и гаммы: yi=(xi+ki) mod 2. Ключ используется циклически до конца открытого текста. Полученное содержание криптограммы вводится в окно Шифртекст.

Поскольку по условию задания в поле исходный текст вводим не более 40 символов, а с учетом того, что каждой букве в ASCII таблице соответствует 8-битный код, то выполним шифрование всего трех букв.

Таблица 2 – Шифрование методом гаммирования

Открытый текст |

Ключ |

Результат сложение по модулю 2 |

ЧР |

КИ |

|

1001011110010000 |

1000101010001000 |

0001110100011000 |

ЕЗ |

ТА |

|

1000010110000111 |

1001001010000000 |

0001011100000111 |

МЕ |

ЙС |

|

1000110010000101 |

1000100110010001 |

0000010100010100 |

РН |

КА |

|

1001000010001101 |

1000101010000000 |

0001101000001101 |

АЯ |

Я_ |

|

1000000010011111 |

1001111100100000 |

0001111110111111 |

_У |

ПО |

|

0010000010010011 |

1000111110001110 |

1010111100011101 |

ЧТ |

СЛ |

|

1001011110010010 |

1001000110001011 |

0000011000011001 |

ИВ |

ОВ |

|

1000100010000010 |

1000111010000010 |

0000011000000000 |

ОС |

ИЦ |

|

1000111010010001 |

1000100010010110 |

0000011000000111 |

ТЬ |

АК |

|

1001001010011100 |

1000000010001010 |

0001001000010110 |

_В |

ИТ |

|

0010000010000010 |

1000100010010010 |

1010100000010000 |

ЛЕ |

АЙ |

|

1000101110000101 |

1000000010001000 |

0000101100001101 |

ЧЕ |

СК |

|

1001011110000101 |

1001000110001010 |

0000011000001111 |

Т_ |

АЯ |

|

1001001000100000 |

1000000010011111 |

0001001010111111 |

ПР |

_П |

|

1000111110010000 |

0010000010001111 |

1010111100011111 |

ОС |

ОС |

|

1000111010010001 |

1000111010010001 |

0000000000000000 |

ЬБ |

ЛО |

|

1001110010000001 |

1000101110001110 |

0001011100001111 |

У |

В |

|

10010011 |

10000010 |

00010001 |

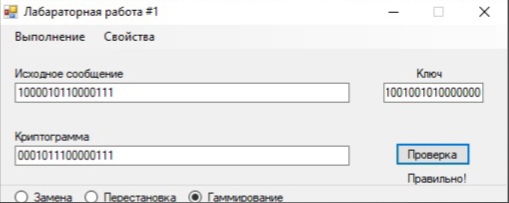

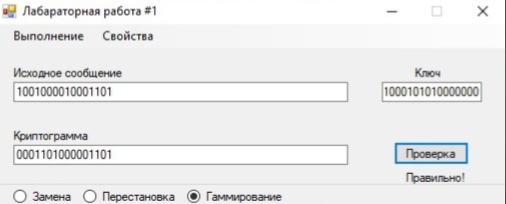

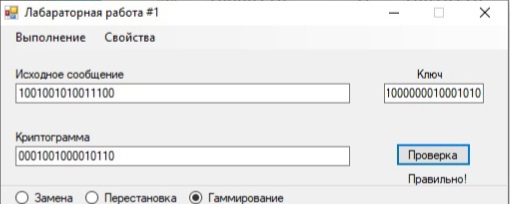

Рисунок 3 – Результат проверки шифрования методом гаммирования (символы ЧРЕЗМЕРНАЯ)

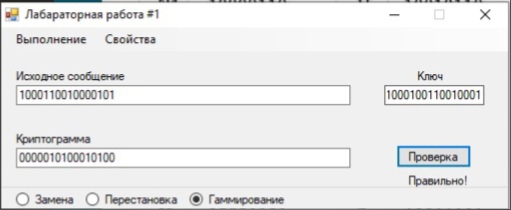

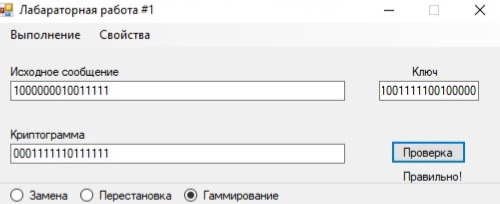

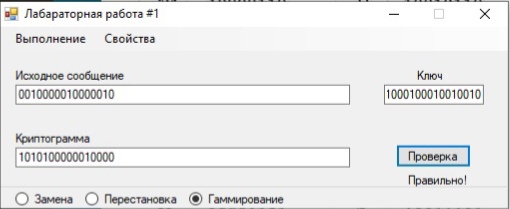

Рисунок 4 – Результат проверки шифрования методом гаммирования (символы _УЧТИВОСТЬ)

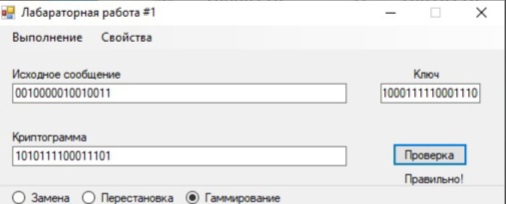

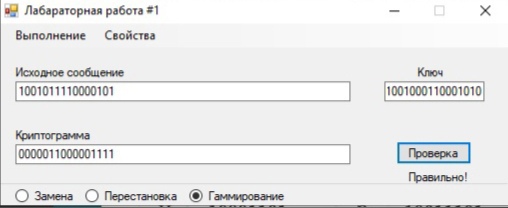

Рисунок 5 – Результат проверки шифрования методом гаммирования (символы _ВЛЕЧЕТ_)

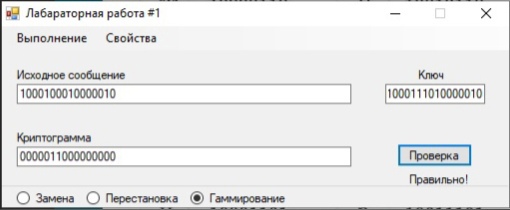

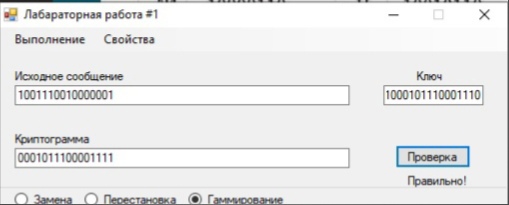

Рисунок 6 – Результат проверки шифрования методом гаммирования (символы ПРОСЬБУ)

Вывод: В ходе выполнения данного задания были изучены основные принципы метода гаммирования. Суть метода заключается в том, что бы исходный текст вместе с ключом шифрования предоставляется в виде двоичного кода в соответствии с таблицей ASCII, после чего происходит их сложение по модулю 2, а результат записывается в криптограмму. Ключ используется циклически до конца открытого текста.

Санкт-Петербург 2022