Лабораторный практикум по НСД 2013

.pdf21

Назначение: подготовка специалистов по защите информации в области аттестации объектов информатизации по требованиям безопасности информации в части защиты от несанкционированного доступа и содержит описание лабораторных работ по теме «Контроль прав доступа субъектов к объектам».

Цель: Получение практических навыков проведения аттестационных испытаний по требованиям безопасности информации в части проверки соответствия АС требованиям стандартов и других нормативных документов по защите информации, утвержденных (согласованных) Федеральной службой по техническому и экспортному контролю (ФСТЭК) России или иными органами государственного управления в пределах их компетенции от несанкционированного доступа.

Предметная область: Объект исследования – автоматизированное рабочее место на базе ПЭВМ.

Предмет исследования – контроль доступа субъектов к объектам.

Методы изучения – программные продукты «Ревизор 1 ХР» и «Ревизор 2 ХР», работа с данными программами на автоматизированном рабочем месте и выявление несоответствий с должной моделью разграничения полномочий, изучение программно-аппаратных комплексов «Аккорд – NT/2000» ( версия 3.0) и «Соболь» (версия 2.0), изучение стандартных средств СУБД (на примере СУБД Oracle) для контроля (разграничения) прав доступа субъектов к объектам.

Средства изучения – учебный стенд.

Группа из двух лабораторных работ, объединенных тематикой: контроль подсистем аудита (регистрации и учета действий пользователей). В состав группы входят:

Работа № 15. Контроль аудита действий пользователей средствами разработчика, встроенными средствами СУБД Oracle, аудит действий пользователя с привиле-

гией «sysdba».

Работа № 16. Контроль детального аудита действий пользователей в СУБД

Oracle.

Краткая аннотация по лабораторным работам №№ 15 – 16.

Назначение: Подготовка специалистов по защите информации в области аттестации объектов информатизации по требованиям безопасности информации в части защиты от несанкционированного доступа и содержит описание лабораторных работ по теме «Контроль подсистем аудита (регистрации и учета действий пользователей)», ознакомление с методами контроля подсистем систем аудита (регистрации и учета действий пользователей) СУБД Oracle.

Цель: Получение практических навыков проведения аттестационных испы-

22

таний по требованиям безопасности информации в части проверки соответствия АС требованиям стандартов и других нормативных документов по защите информации, утвержденных (согласованных) ФСТЭК России или иными органами государственного управления в пределах их компетенции от НСД и получение практических навыков применения методов контроля подсистем систем аудита (регистрации и учета действий пользователей) СУБД Oracle.

Предметная область: Объект исследования – учебная база данных под управлением СУБД.

Предмет исследования – контроль доступа субъектов к объектам. Средства изучения – учебный стенд.

Группа из четырех лабораторных работ, объединенных тематикой: контроль подсистемы обеспечения целостности. В состав группы входят:

Работа № 17. Настройка средств контроля целостности на основе операций контрольного суммирования.

Работа № 18. Контроль настроек и работы антивирусных средств.

Работа № 19. Контроль восстановления базы данных при разных сценариях потери/повреждения файлов, физического копирования и архивирования данных. Работа № 20. Контроль восстановления базы данных методами логического копирования.

Краткая аннотация по лабораторным работам №№ 17 – 20.

Назначение: Проведение лабораторных работ по защите информации в области аттестации объектов информатизации по требованиям безопасности информации, а в частности в области контроля целостности данных. Ознакомление с контролем подсистемы обеспечения целостности в СУБД Oracle. Описание каждой работы содержит теоретическое введение, методику и порядок выполнения работы, а так же список контрольных вопросов.

Цель: Получение практических навыков проведения аттестационных испытаний по требованиям безопасности информации в части проверки соответствия АС требованиям стандартов и других нормативных документов по защите информации, утвержденных (согласованных) ФСТЭК России или иными органами государственного управления в пределах их компетенции от несанкционированного доступа. Получение практических навыков контролирования подсистемы обеспечения целостности в СУБД Oracle.

Предметная область: Объекты исследования – учебная база данных под управлением СУБД Oracle, автоматизированные рабочие места на базе ПЭВМ.

Предмет исследования – контроль подсистем обеспечения целостности дан-

23

ных.

Методы изучения – работа с программой «Фикс-2.0.1», работа с программой «Антивирус Касперского 7.0», подсистемы обеспечения целостности в СУБД

Oracle.

Средства изучения – учебный стенд.

3. УЧЕБНО-МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ ПО ВЫПОЛНЕНИЮ ЛАБОРАТОРНЫХ РАБОТ

Подготовительный этап

При подготовке к выполнению конкретной лабораторной работы необходи-

мо:

1)Изучить теоретический материал, посвященный данной лабораторной

работе.

2)Подготовить необходимые данные по проведению лабораторной работы

споследующим занесением их в отчет.

3)Ответить на список тестовых вопросов для более детального усвоения материала, который будет приведен в лабораторной работе.

4)Обратиться за консультацией к преподавателю с целью уточнения ка- ких-либо непонятных моментов по выполнению лабораторной работы.

Этап выполнения сценария лабораторных работ

1)Пройти инструктаж по технике безопасности, которому необходимо следовать при выполнении лабораторной работы.

2)Строго придерживаться рекомендованного сценария выполнения лабораторной работы.

3)Согласовать у преподавателя возможность отклонения порядка выполнения лабораторной работы от рекомендованного сценария.

4)Обращаться (при появлении потребности) за помощью к преподавателю, проводящему учебные занятия в данной учебной лаборатории.

Подготовка отчетов по лабораторным работам

При подготовке отчета по лабораторной работе необходимо:

1)Придерживаться рекомендаций указанных в практикуме.

2)Использовать рабочие материалы, полученные в процессе проведения

работы.

24

3)Выполнить требования стандартов по оформлению отчетов (ЕСКД,

ЕСПД).

4)Показать отчет преподавателю для подтверждения факта выполнения

работы.

Прохождение контроля знаний

В рамках выполнения лабораторных работ рекомендуются следующие этапы и формы проведения контроля знаний:

1)Входной контроль знаний как допуск к выполнению лабораторных работ на основе тестового задания.

2)Текущий контроль за прохождением отдельных этапов выполнения сценария каждой лабораторной работы.

3)Заключительный контроль на основе защиты отчета по каждой лабораторной работе и ответов на вопросы выходного тестового задания.

25

4. ЛАБОРАТОРНЫЕ ПРАКТИКУМЫ

4.1. ЛАБОРАТОРНАЯ РАБОТА № 1: ОРГАНИЗАЦИЯ АТТЕСТАЦИИ АС ПО ТРЕБОВАНИЯМ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В ЧАСТИ ЗАЩИТЫ ОТ НСД. ПРОВЕРКА ДОКУМЕНТАЦИИ

Цель: Освоение студентами практических навыков проведения подготовительного этапа контроля, а именно:

1)Анализ исходных данных по аттестуемому объекту информатизации.

2)Предварительное ознакомление с аттестуемым объектом информатиза-

ции.

3) Проведение экспертного обследования объекта информатизации и анализ разработанной документации по защите информации на этом объекте с точки зрения ее соответствия требованиям нормативной и методической документации.

Сценарий проведения работы

1)Формирование исходных данных для заявки на проведение аттестации объекта информатизации.

2)Проверка правильности подачи исходных данных.

3)Экспертное обследование рабочего стенда.

4)Составление отчета.

Формирование исходных данных по объекту информатизации

Исходные данные (подача заявки) по аттестуемому объекту информатизации готовятся на основе следующего перечня вопросов:

1. Полное и точное наименование объекта информатизации и его назначе-

ние.

2.Характер (научно-техническая, экономическая, производственная, финансовая, военная, политическая) и уровень секретности (конфиденциальности) обрабатываемой информации определен (в соответствии с какими перечнями (государственным, отраслевым, ведомственным, предприятия).

3.Организационная структура объекта информатизации.

4.Перечень помещений, состав комплекса технических средств (основных

ивспомогательных), входящих в объект информатизации, в которых (на которых) обрабатывается указанная информация (расположенных в помещениях, где она циркулирует).

5.Особенности и схема расположения объекта информатизации с указанием границ контролируемой зоны.

26

6.Структура программного обеспечения (общесистемного и прикладного), используемого на аттестуемом объекте информатизации и предназначенного для обработки защищаемой информации, используемые протоколы обмена информацией.

7.Общая функциональная схема объекта информатизации, включая схему информационных потоков и режимы обработки защищаемой информации.

8.Наличие и характер взаимодействия с другими объектами информатиза-

ции.

9.Состав и структура системы защиты информации на аттестуемом объекте информатизации.

10.Перечень технических и программных средств в защищенном исполнении, средств защиты и контроля, используемых на аттестуемом объекте информатизации и имеющих соответствующий сертификат, предписание на эксплуатацию.

11.Сведения о разработчиках системы защиты информации, наличие у сторонних разработчиков (по отношению к предприятию, на котором расположен аттестуемый объект информатизации) лицензий на проведение подобных работ.

12.Наличие на объекте информатизации (на предприятии, на котором расположен объект информатизации) службы безопасности информации, службы администратора (автоматизированной системы, сети, баз данных).

13.Наличие и основные характеристики физической защиты объекта информатизации (помещений, где обрабатывается защищаемая информация и хранятся информационные носители).

14.Наличие и готовность проектной и эксплуатационной документации на объект информатизации и другие исходные данные по аттестуемому объекту информатизации, влияющие на безопасность информации.

Рассмотрим данный перечень вопросов на примере отдельно стоящей ПЭВМ.

Легенда:

Заказчик: МИФИ, г. Москва, Каширское шоссе, д. 31. Помещение с объектом информатизации находится в корпусе Т на втором этаже трехэтажного здания

ваудитории Т-214. Контроль лиц осуществляется на контрольно-пропускном пункте при входе на территорию.

Составление исходных данных для формирования заявки:

1)Объект информатизации ‒ автономное автоматизированное рабочее ме-

сто (АРМ) в составе: процессор Intel(R) Core(TM)2 Duo CPU E6750 2.67 ГГц 1.99

ГБ ОЗУ, монитор Samsung Sync master 740BF), который используется для обработки учебной информации; локальный принтер (HP LaserJet 2100).

27

2) Объект информатизации ‒ АРМ соответствует классу защищенности 3Б согласно руководящему документу «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Обрабатывается научнотехническая конфиденциальная информация.

Рис. 11.1. Автономное автоматизированное рабочее место.

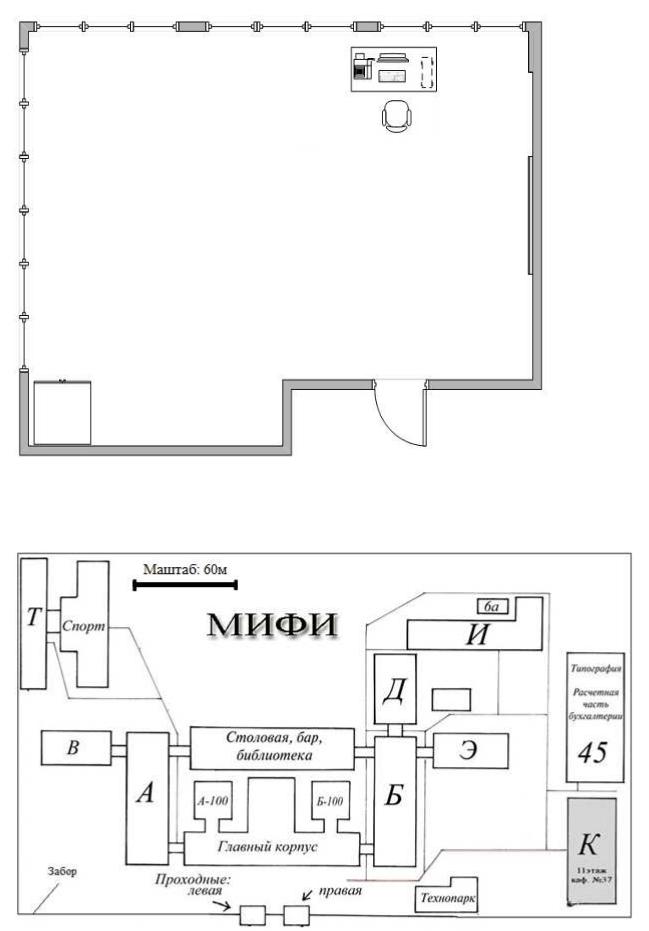

3)Объект информатизации размещается в помещении Т-214 корпуса Т

МИФИ.

В состав комплекса технических средств входят следующие технические средства:

∙Автономный ПК.

∙Локальный принтер.

4)Границами контролируемой зоны является забор, расположенный по периметру территории МИФИ.

28

Рис. 11.2. Схема помещения Т-214.

Рис. 11.3. Схема территории МИФИ.

29

5) Структура программного обеспечения (табл.11.1).

|

|

Таблица 11.1. |

|

Общесистемное ПО |

Прикладное ПО |

Автономный ПК |

Windows XP SP3 |

Microsoft Office 2007 |

Oracle 10g

Антивирус Касперского Стандартные средства обработки информации ПО Аккорд NT/2000 V3.0

Протоколов обмена информации нет, т.к. рассматривается автономный ПК.

6) Общая функциональная схема объекта информатизации (рис. 11.4).

Автономный |

обмен данными |

Локальный |

|

||

ПК |

|

принтер |

Рис. 11.4. Общая функциональная схема объекта информатизации

7)Защищаемая информация циркулирует внутри данного объекта (автономного ПК) и не взаимодействует с другими объектами информатизации.

8)На автономном АРМ установлен программно-аппаратный комплекс средств защиты информации «Аккорд-NT/2000» v.3.0 с идентификаторами Touch

Memory.

9)Программно-аппаратный комплекс средств защиты информации «Ак- корд-NT/2000» v.3.0 является сертифицированным ФСТЭК России. Сертификат ФСТЭК России № 1161/1 на комплекс СЗИ НСД «Аккорд-NT/2000» v.3.0. Выдан 31 марта 2006 г. Переоформлен 30 октября 2009 г. Действителен до 31 марта 2009 года. Срок действия продлен до 31 марта 2012 г.

10)Система защиты информации разрабатывалась штатным сотрудником кафедры, на которого возлагаются обязанности администрирования и обеспечения безопасности информации данного ОИ. Сторонних разработчиков нет.

11)Служба безопасности информации отсутствует. Обязанности администрирования и обеспечения информационной безопасности возлагаются на штатного сотрудника кафедры, которой принадлежит данное помещение.

12)Задачи обеспечения информационной безопасности решаются организационными мерами. Перечень организационных мер:

∙Размещение АРМ в помещениях, исключающих доступ посторонних

лиц.

∙Опечатывание системных блоков АРМ для недопущения внесения изменений в их конфигурацию.

30

∙Тщательный подбор персонала, осуществляющего эксплуатацию и обеспечение информационной безопасности АС.

∙Разработка документации по информационной безопасности.

13) Имеется в наличии предписание на эксплуатацию данного объекта информатизации, а также перечень основных организационных документов, обеспечивающих информационную безопасность:

∙«Перечень информационных ресурсов, подлежащих защите» классифицирует защищаемую информацию по уровню конфиденциальности и уровню ценности информации (определяемой величиной возможных прямых и косвенных экономических потерь в случае нарушения ее целостности и несвоевременности представления).

∙«Инструкция по внесению изменений в списки пользователей АС и наделению их полномочиями доступа к ресурсам системы». Любые изменения состава

иполномочий пользователей подсистем АС должны производиться установленным порядком согласно указанной инструкции, которая в свой состав включает также «Список пользователей АС» и «Матрицу доступа сотрудников к ресурсам ПТК».

∙Дополнения к функциональным обязанностям и технологическим инструкциям, устанавливающие требования для пользователей защищенных АРМ, по обеспечению информационной безопасности при работе в АС и ответственность сотрудников за реализацию мероприятий по обеспечению установленного режима защиты информации могут быть оформлены в виде отдельного документа или отдельных дополнений, входящих в состав «Должностных инструкций сотрудников организации».

∙«Инструкция администратора безопасности» и «Руководство пользователю АРМ» разрабатываются на основе нормативных документов с учетом принятой политики безопасности.

∙«Паспорт объекта автоматизированной системы» разрабатывается на каждый защищенный объект АС, содержит сведения об аппаратных и программных решениях, применяемых на конкретном объекте АС. В состав программного обеспечения АРМ должно входить только ПО, предусмотренное в паспортах на соответствующие объекты системы.

∙«Инструкция по организации парольной защиты» призвана регламентировать процессы генерации, смены и прекращения действия паролей пользователей в АС организации, а также контроль за действиями пользователей и обслуживающего персонала системы при работе с паролями.

∙«Инструкция по организации антивирусной защиты» регламентирует организацию защиты АС от воздействия компьютерных вирусов и устанавливает