Лабораторный практикум по НСД 2013

.pdf111

3.Кто может быть собственником информации?

a)государство;

b)юридическое лицо;

c)физическое лицо;

d)группа физических лиц;

e)все перечисленные;

f)никто из перечисленных.

4.Как на ваш взгляд эффективнее решать проблему?

a)по мере поступления;

b)с опережением;

c)ждать решения других.

5.С чего, по-вашему, должна начинаться безопасность сети?

a)с инвентаризации;

b)с обучения специалистов;

c)с закупки сканеров безопасности.

6.Как быть в ситуации, когда узел настроен так, что он не пропускает запросы от сканера или они блокируются промежуточными средствами защиты?

a)поменять сканер;

b)установить сканер на узел и контроль сетевого трафика, исходящего из данного узла;

c)убрать средства защиты.

7.Данные, получаемые в результате использования шифрования – это

а) шифровка;

b)шифротекст;

с) шифрация.

8.О какой совокупности идет речь:

-технические, программные и микропрограммные элементы комплекса средств защиты, реализующие концепцию диспетчера доступа; -технические, программные и микропрограммные элементы комплекса средств защиты фискальных данных, реализующие функцию управления доступом к фискальной памяти

a)ядро защиты;

b)защита информации;

с) целостность информации.

9. Является ли приведенная структура ГОСТ Р 15971 (Системы обработки информации. Термины и определения) полной:

Блок данных Данные

Система обработки информации

a) да;

112

b) нет;

с) ГОСТ является пополняемым.

10. В состав какого Кодекса входят статьи:

Банковская тайна, Коммерческая тайна Служебная тайна

a)уголовный кодекс;

b)гражданский кодекс; с) таможенный кодекс.

11.Является ли сокрытие должностными лицами фактов и обстоятельств, создающих угрозу для жизни и здоровья людей, нормой…

a)Конституции РФ;

b)ГК РФ;

с) УК.

12.Что из нижеперечисленного является сканером безопасности?

a)XSpider;

b)Аккорд;

с) ШЕПОТ;

d)LanGuard;

e)ShodowSecurityScanner;

f)«Ревизор сети».

Выходной контроль

1.Каковы типы обнаруживаемых уязвимостей?

a)серьезные, уязвимость, информация;

b)легкие, простые, тяжелые;

c)все перечисленные.

2.Как по вашему, какие типы уязвимостей наиболее предпочтительней отыскать?

a)уязвимость;

b)информация;

c)серьезные.

3.С чем связано появление сообщения (рис. 3)?

Рис. 3.

113

a)с логикой работы сервера баз данных Firebird;

b)с логикой работы сканера;

c)ни с чем из перечисленного.

4.Верно ли изложена последовательность этапов при использовании «Ревизора Сети»:

∙проверка доступности узлов сети;

∙формирование плана проверок узлов сети;

∙проведение проверок согласно сформированному плану;

∙просмотр результатов работы проверок и формирование отчетов.

a)частично;

b)нет;

c)да.

5.Верны ли основные режимы работы пользователя:

∙формирование плана проверки доступности узлов проверяемой сети;

∙проверка доступности узлов сети;

∙формирования плана проверок для проведения сканирования сети;

∙выполнение сформированных планов проверок;

∙просмотр результатов;

∙формирование отчетов.

a)да;

b)нет;

c)изложено некорректно.

6.Предоставляет ли «Ревизор Сети» следующие режимы просмотра результатов:

-общая информация об узлах сети (DNS и NetBios имена узлов, предполагаемый тип операционной системы, имя домена);

-информация о найденных уязвимостях;

-информация об открытых TCP и UDP портах;

-информация о пользователях и группах, зарегистрированных на узле сети;

-информация о доступных сетевых ресурсах;

-подробная информация по узлу.

a)нет, никогда;

b)согласно роли пользователя;

с)да.

114

4.4.3. ЛАБОРАТОРНАЯ РАБОТА № 6: КОНТРОЛЬ УЯЗВИМОСТЕЙ НА УРОВНЕ СИСТЕМЫ УПРАВЛЕНИЯ БАЗАМИ ДАННЫХ

Цель: Получить представление о работе со сканерами баз данных для предотвращения несанкционированных действий с базами данных. Получить представление о поиске уязвимостей в составе и настройках прикладного программного обеспечения (СУБД Oracle) с помощью специально разработанных средств – сканеров безопасности баз данных.

Сценарий проведения лабораторной работы

1. Установить на учебном стенде сканер безопасности баз данных AppDetectivePro (trial версию, предварительно зарегистрировавшись, с сайта

http://info.appsecinc.com/WebsiteAppDEval_LandingPage.html?ldt=Eval&ls=Web%2

0Referral&lst=Website&ld=AppD%20Eval).

2.Настроить AppDetectivePro для выявления уязвимостей базы данных на учебном стенде.

3.Выполнить PenTest (тест по выявлению уязвимостей в обнаруженных базах данных) средствами тестера AppDetectivePro.

4.Выполнить аудит базы данных по вопросам парольной политики, доступа

ктаблицам, допустимости ролей пользователей и др.

5.Выявить права пользователей (user rights) в базе данных.

6.Сформировать отчеты по результатам выявления уязвимостей базы дан-

ных посредством AppDetectivePro.

Реализация сценария лабораторной работы

Установка AppDetectivePro

AppDetectivePro сложный и ёмкий продукт. Он включает базу знаний большого объема (690 мб), в которой содержатся сведения о возможных уязвимостях баз данных под управлением наиболее известных СУБД. База знаний постоянно поддерживается в актуальном состоянии фирмой Application Security ‒ разработ-

чиком AppDetectivePro.

Перечень компонентов, требуемых для установки AppDetectivePro, появляется при запуске программы установки appdetective_setup.exe и включает восемь элементов:

a)Microsoft XML Core Services 4.0 SP2;

b)Microsoft .NET Framework 2.0 SP1 (x86);

c)Microsoft Visual Studio 2005 C++ Redistributable (x86);

d)SQL Server 2005 Backwards Compatibility (x86);

115

e)Datable Component 2.3;

f)SHATTER knowledgebase 2.4;

g)WinPcap (only required foe Windows Vista/non-admin users);

h)AppDtectivePro 6.4 .

Среди этих компонентов есть WinPcap, в отношении которого указывается, что его надо устанавливать только для Windows Vista/non-admin users. Так как на компьютерах учебного стенда установлена Windows XP, checkbox рядом со стро-

кой WinPcap надо убрать, так как включенный в appdetective_setup.exe WinPcap

имеет версию 4.2, рассчитанный на Widows Vista. Для работы в Windows XP тре-

буется WinPcap 3.1 (в открытом доступе с сайта http://www.winpcap.org/archive/).

Его и надо установить еще до установки AppDetectivePro. WinPcap – сокра-

щение от Windows Packet Capture (сбор пакетов Windows).

Для установки AppDetectivePro, помимо WinPcap 3.1, требуется наличие на компьютере Windows installer 3.1. В случае отсутствия, его необходимо предварительно установить. Такую установку приходится делать для Microsoft Windows XP [Версия 5.1.2600].

При наличии установленных WinPcap 3.1, Windows installer 3.1 установка AppDetectivePro проходит гладко без особых приключений. Надо только внимательно смотреть за сообщениями мастера установки и реагировать соответствующим образом. Реакция заключается, в частности, в согласии с лицензионным соглашением, в согласии устанавливать очередной компонент, а также (в одном из сообщений) – в выборе варианта хранения базы знаний: в ACCESS или в MS SQL. Вариант ACCESS предпочтительней при работе с trial версией AppDetectivePro во-первых по той причине, что в этой версии AppDetectivePro позволяет работать только с одним сервером базы данных Oracle и с одной инстанцией, а во-вторых, в связи с этим ограничением, высокая относительно ACCESS производительность MS SQL сервера не потребуется.

Настройка AppDetectivePro для выявления уязвимостей базы данных на учебном стенде

Работа со сканером AppDetectivePro начинается с создания сессии. В ходе создания сессии сканер выполняет предварительные действия по настройке своей работы ‒ логическое группирование приложений и сканера перед выполнением собственно тестирования. В частности, в базе знаний тестера выделяется группа правил для тестирования СУБД выбираемого типа, в исполняемых программах тестера осуществляется логическая привязка именно к этим разделам базы зна-

116

ний. Завершается создание сессии процессом Discovery – выявлением всех серверов по указанным при формировании сессии IP-адресам и номерам портов.

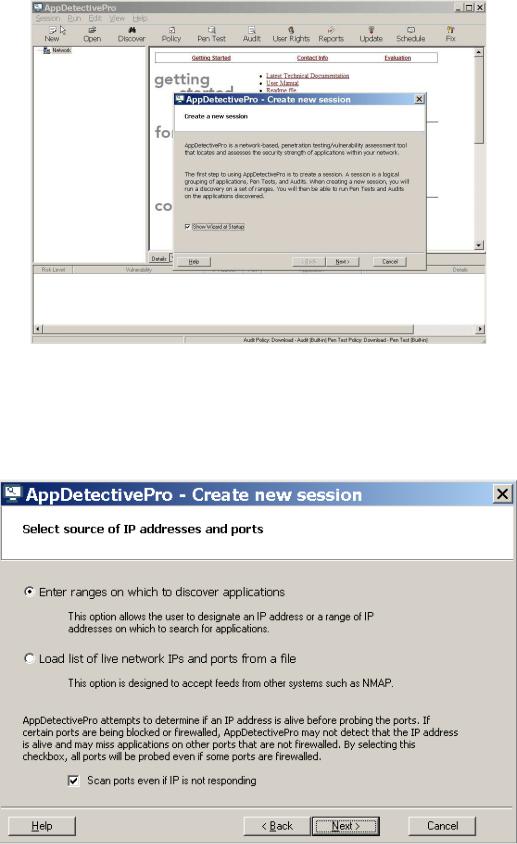

При запуске сканера (пуск => Все программы => AppSecInc => AppDetectivePro => AppDetectivePro) появляется экран (рис. 14.25).

Рис. 14.25. Приглашение к созданию сессии

При нажатии кнопки «Next» выполняется переход к экрану с определением возможности прямого указания списка IP-адресов или выбора их из файла. Выбираем верхнюю радиокнопку (рис. 14.26).

Рис. 14.26. Выбор источника IP-адресов и портов

117

Здесь же (рис. 14.26) заполнена checkbox, заставляющая сканировать порты даже в том случае, если IP-адрес не «отзывается».

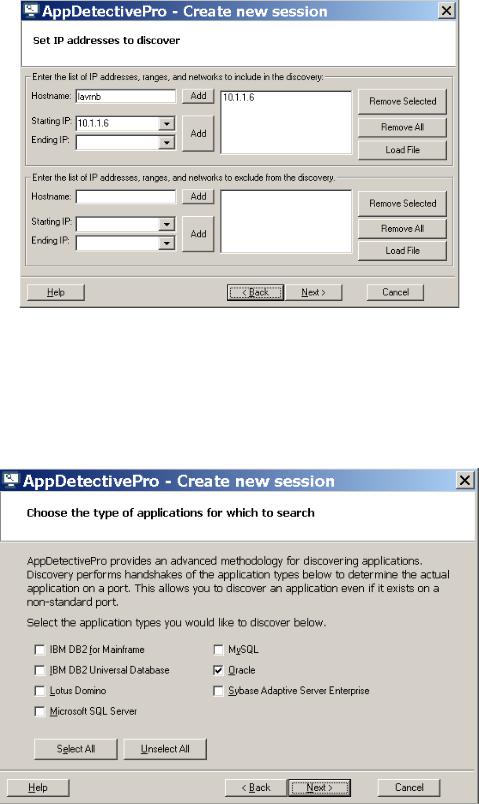

Далее следует указать конкретный (конкретные) IP-адрес(а), по которым будет проходить сканирование (рис. 14.27).

Рис. 14.27. Окно для указания диапазона IP адресов для сканирования

Здесь же (рис. 14.27) предлагается установить адреса, по которым сканеру не следует обращаться при обнаружении серверов баз данных.

Далее выбираем тип СУБД (рис. 14.28), сканирование баз данных под управлением которых мы собираемся осуществить.

Рис. 14.28. Выбор типа СУБД для сканирования

118

Так как мы работаем с СУБД Oracle, мы отмечаем соответствующую checkbox. Далее сканер предлагает определить порты, с которыми он будет работать (рис. 14.29). Здесь мы укажем порты «по умолчанию». Для Oracle 10g (11g) это, в частности, порт «по умолчанию» 1521, на котором «слушает» listener.

Рис. 14.29. Окно выбора сканируемых портов для ранее указанных IP-адресов

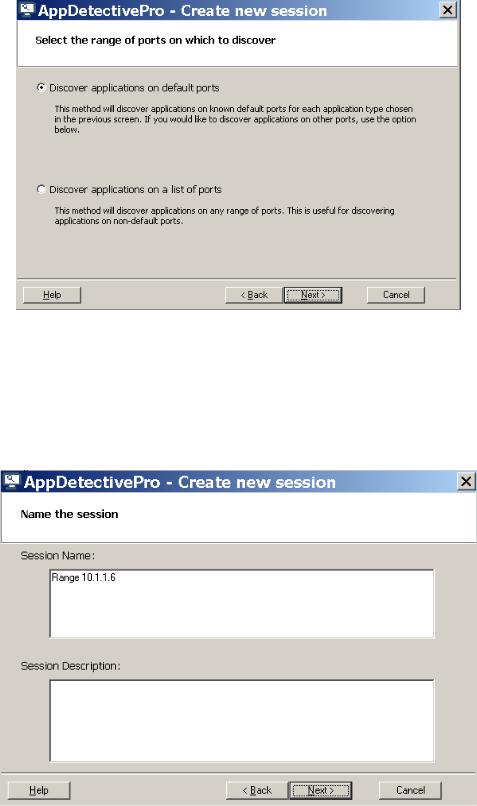

Наконец, нам предлагается ввести название сессии (рис. 14.30), перечень задач для исполнения сканером (рис. 14.31), после чего сканер начинает свою работу поиска (discovery – открытия) баз под управлением указанной (указанных) СУБД.

Рис. 14.30. Экран для задания названия сессии

119

Рис. 14.31. Экран со сформированной на выполнение задачей

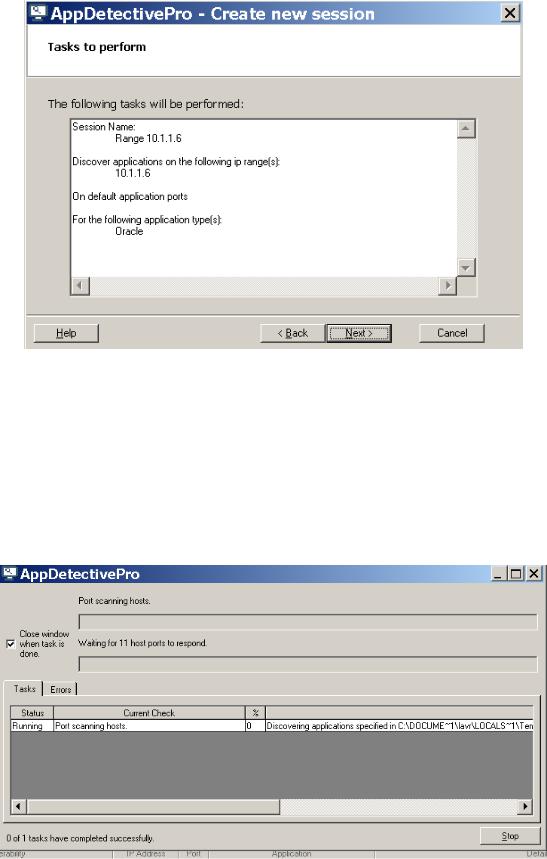

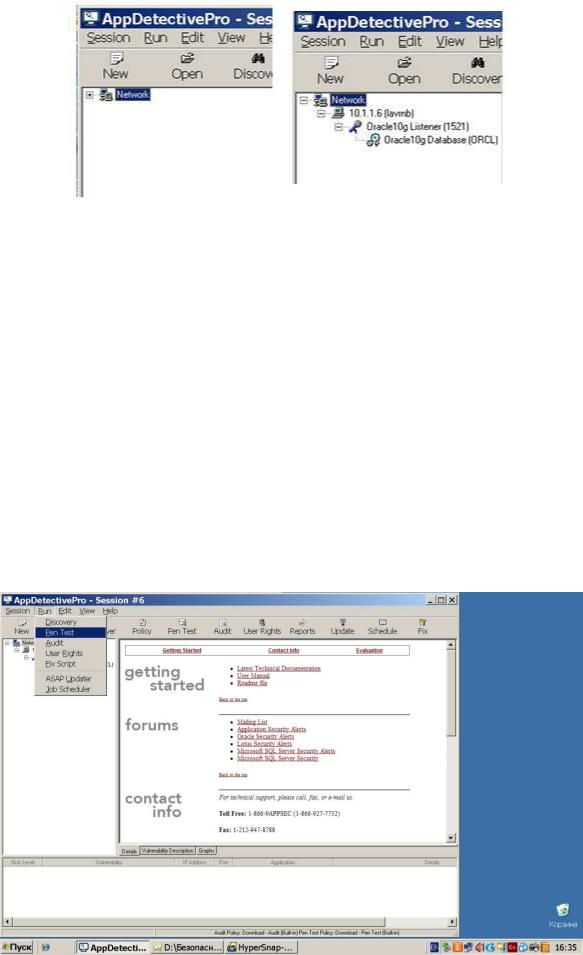

После завершения процесса «Discavery» (окно выполняемого процесса показано на рис. 14.32) в левом верхнем углу основного экрана AppDetectivePro рядом с «пикчей» «Network» слева появляется знак «+» (рис. 14.33). Это означает, что процесс «Discavery» обнаружил в сети сервер(ы) баз данных. При нажатии на «плюс» появляются обнаруженные сервера с указанием IP-адреса, порта для listener (при сканировании Oracle), базы данных (рис. 14.33).

Рис. 14.32. Экран, демонстрирующий выполнение процесса «Discavery»

120

Рис. 14.33. Завершение процесса «Discovery»

Вариант создания сессии, который мы выше рассмотрели, связан с созданием новой сессии. AppDetectivePro сохраняет созданные сессии, позволяет открывать предыдущие сессии, объединять предыдущие сессии. На рис. 14.33 видно,

что AppDetectivePro обнаружил сервер Oracle 10g. AppDetectivePro при выполне-

нии настоящей лабораторной работы с сервером Oracle 11g обнаружил бы этот сервер. В соответствии с этим на ри. 14.33 был бы показан listener и база данных

Oracle 11g.

Выполнение PenTest (тест по выявлению уязвимостей в обнаруженных базах данных) средствами тестера AppDetectivePro

Запуск PenTest-а показан на рис. 14.34.

Рис. 14.34. Запуск PenTest-а в тестере AppDetectivePro