Лабораторный практикум по НСД 2013

.pdf

101

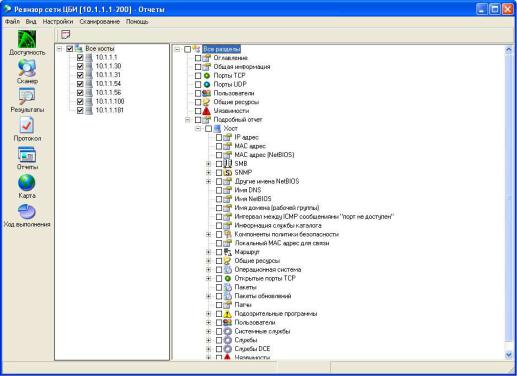

Рис. 14.20. Формирование отчета Формирование отчета начинается при нажатии на кнопку «Создать отчет»

на панели инструментов. В диалоге выбора файла для сохранения отчета также нужно указать формат отчета (Word или Html).

При большом количестве результатов сканирования и выбранных для отчета узлов сети возможна некоторая задержка во времени при формировании обобщенных видов отчетов, что обусловлено процессами обработки информации, содержащейся в базе данных «Ревизора Сети».

Подключение одновременно нескольких пользователей

Для того чтобы была возможность подключения к виртуальной машине сразу нескольких пользователей (студентов) необходимо установить Remote Administrator 2.2 на виртуальную машину и машины студентов.

Подключение к виртуальной машине необязательно, но оно дает более наглядное представление о сканировании, т.к. в момент тестирования сервер выдает всевозможные замечания о переполнении буфера и др.

Установка происходит обычным способом.

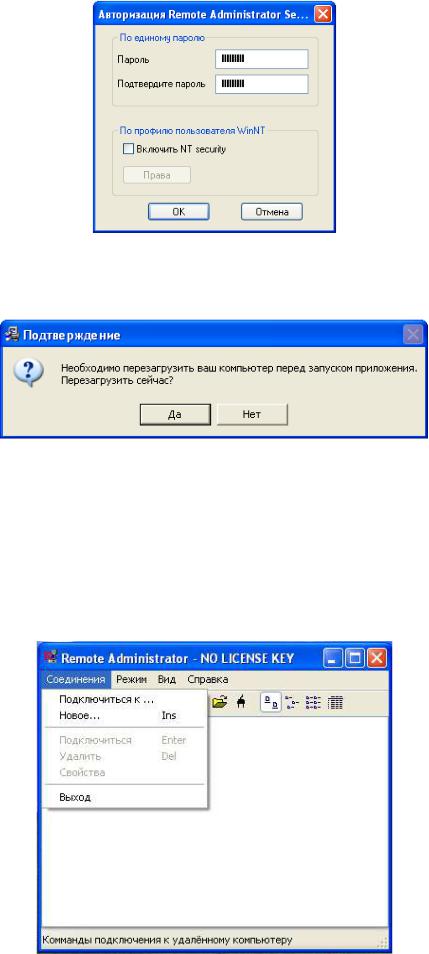

Важно отметить, что при вводе пароля для Remote Administrator Server не следует ставить галочку в NT security. (рис. 14.21).

102

Рис. 14.21. Ввод пароля для Remote Administrator Server

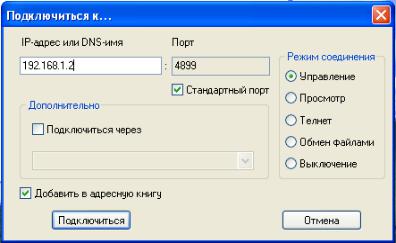

Далее необходимо произвести перезагрузку компьютера (рис. 14.22)

Рис. 14.22. Перезагрузка.

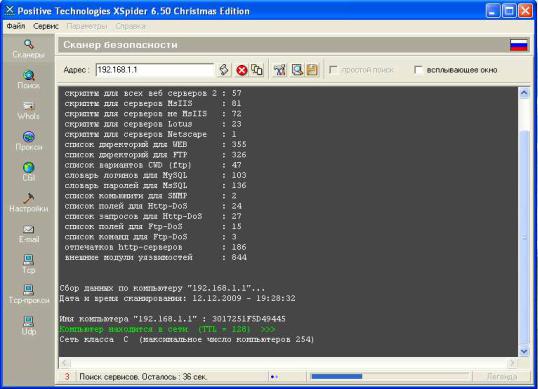

После установки необходимо создать новые соединения со всеми клиентскими компьютерами на виртуальном компьютере, а также на клиентских компь-

ютерах с виртуальным Windows Server 2003 Enterprise Edition. Для создания со-

единения необходимо в меню «Соединения» выбрать «Подключиться к…» ввести IP-адрес машины, к которой создается подключение, и нажать «Подключиться»

(рис. 14.23, рис. 14.24.).

Рис. 14.23. Подключение

103

Рис. 14.24. Ввод IP-адреса

Рабочее задание

Раздел 1. «Ревизор Сети»

Часть 1

1.Если включен Remote Administrator, то отключите его.

2.Запустите «Ревизор Сети» на своем компьютере.

3.Настройте параметры сессии.

4.Сформируйте план сканирования сети.

5.Выполните план проверки.

6.По окончании сканирования сформируйте отчет и проанализируйте его.

Часть 2

1. Зайдите на виртуальную машину с помощью программы Remote Adminis-

trator v2.2.

2.Запустите «Ревизор Сети» на своем компьютере.

3.Настройте параметры сессии.

4.Сформируйте план сканирования сети.

5.Выполните план проверки.

6.По окончании сканирования сформируйте отчет и проанализируйте его.

7.Сравните отчеты из первой и второй части.

Раздел 2. Выводы по сканированию

1.Сделайте анализ возможных уязвимостей.

2.Объясните результаты сканирования.

104

Примечание

В результате выполнения данной лабораторной работы может быть установлено, что программное обеспечение без обновлений содержит немалое количество уязвимостей, которые критическим образом могут сказаться на работе системы. Необходимо отметить, что нельзя с уверенностью сказать, что это все уязвимости в данном продукте. Это только часть уязвимостей, которые уже выявлены. Поскольку уязвимости имеют свойства появляться спонтанно, нет гарантии, что в данном программном обеспечении со временем не найдется еще одна лазейка для хакера. Таким образом, очень важно уделять безопасности должное внимание и делать соответствующие проверки регулярно, т.к. проблема обеспечения безопасности не сводится к разовому аудиту системы.

Тестовые задания к лабораторной работе № 4

Входной контроль

1.Какой нормативный документ является основополагающим и определяющим в области информационной безопасности в РФ?

a)Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники;

b)Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа. Показатели защищенности от несанкционированного доступа к информации. Утверждены Решением председателя Гостехкомиссии России от 25 июля 1997 года;

c)Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации;

d)все перечисленные.

2.Какие виды вторжений вам известны?

a)маскирование;

b)«лазейка»;

c)отклонение услуги;

d)все перечисленные.

3.Какими требованиями обеспечивается защищенность от несанкционированного доступа (НСД)?

a)требования к разграничению доступа;

b)требования к учету;

c)требования к гарантиям;

d)всеми перечисленными.

4.Что такое сканер безопасности?

a)аппаратное средство, аналогичное сканеру документов;

105

b)аппаратное средство, сигнализирующее о физических нарушениях в системе;

c)операционная среда;

d)программное средство для диагностики сети на предмет уязвимостей.

5.Что из перечисленного является сканерами безопасности:

a)HP, RStyle;

b)LanGuard, ShadowSecurityScanner, XSpider;

c)AS/400;

d)Верный ответ a);

e)Верный ответ b);

f)Верный ответ c).

6.Что означает ситуация, когда сканирование какого-либо узла не приводит к какому-либо результату?

a)уязвимости/дыры отсутствуют, узел/система полностью безопасны;

b)узел не пропускает запросы или блокируются запросы промежуточными средствами защиты;

c)нет верного ответа.

7.Сколько классов защищенности от НСД существует?

a)5;

b)7;

c)9;

d)Нет верного ответа.

8.На основании каких документов оценивается класс защищенности СВТ?

a)Положение о сертификации средств и систем вычислительной техники и связи по требованиям защиты информации;

b)Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники;

c)Все перечисленное.

9.Какая процедура является способом проверки качества функционирования и уровня защищенности автоматизированных систем (АС)?

a)процедура ОТК;

b)процедура аккредитации;

с) процедура аттестации;

d)процедура качества.

10.Что из перечисленного не входит в процедуру аттестации АС: планирование, сбор информации, базовый анализ, детальный анализ, подготовка отчетных документов и аккредитация?

a)планирование;

b)детальный анализ;

106

с) аккредитация;

d)нет лишнего этапа.

11.Официальное подтверждение наличия на объекте защиты необходимых и достаточных условий, обеспечивающих выполнение установленных требований руководящих документов и норм эффективности защиты информации - это

а) аттестация объекта в защищенном исполнении;

b)аттестация объекта;

с) аттестация производства.

12.Способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения) - это

a)целостность сообщения;

b)целостность данных;

с) целостность информации.

Выходной контроль

1.Что, по вашему мнению, входит в структуру итогового отчета для выдачи заключения:

a)Введение и краткое содержание;

b)Описание объекта оценки;

c)Результаты аттестационных испытаний;

d)Мероприятия по устранению недостатков системы защиты;

e)Все перечисленное.

2.Для чего необходимо создание виртуального компьютера при выполнении лабораторной работы?

a)для экономии памяти на рабочем компьютере;

b)для экономии памяти на рабочем сервере;

c)для того, чтобы не мешать работе сети.

3.В какой последовательности рекомендуется устанавливать ПО:

a)не имеет значения;

b)сканер Nmap; сервер баз данных Firebird; «Ревизор Сети»; провести конфигурацию драйвера электронного ключа защиты Guardant;

c)Провести конфигурацию драйвера электронного ключа защиты, установить сервер баз данных, «Ревизор Сети», сканер Nmap.

4.Имеет ли значение количество IP-адресов при использовании программного продукта?

a)не имеет;

b)имеет, если количество IP-адресов больше 3-х;

c)количество IP-адресов устанавливается лицензией.

107

5.В каком окне можно посмотреть информацию о выполненных проверках?

a)в окне Протокола;

b)в окне результатов;

c)в окне Информации;

d)нет верного ответа.

6.По каким 5 категориям классифицирует найденные уязвимости сканер X- Spider?

a)замечание, возможное предупреждение, предупреждение, потенциальная опасность, опасность;

b)информация, предупреждение, потенциальная опасность, опасность, угроза;

c)сигнал, 1-ый уровень опасности, 2-ой уровень опасности, 3-й уровень опасности, угроза.

7.Следует ли при вводе пароля для Remote Administrator Server ставить га-

лочку в NT security (рис. 1)?

Рис. 1.

a)да, следует;

b)нет, не следует;

c)не имеет значения.

8.Поясните, что является протоколом Secure Sockets Layer (SSL)?

a)это протокол, который защищает данные, пересылаемые между Webбраузерами и Web-серверами;

b)это протокол, который гарантирует, что данные, получаемые с узла Web, приходят именно с предполагаемого узла и во время передачи они не были искажены;

c)нет верного ответа;

d)все перечисленные определения.

9.Как переводится термин DoS-атака?

a)Атака, которая возможна только в DOS-системе;

b)Denial of Service (отказ в обслуживании);

c)Непереводимая аббревиатура.

10.Что такое LDAP?

a)Протокол доступа к директориям (каталогам) в архитектуре клиент-сервер;

108

b)Протокол защиты данных;

c)Вредоносный код;

d)Нет верного ответа.

11.Какой процесс указан на скриншоте (рис. 2)?

Рис. 2.

a)установка виртуальной машины;

b)сканирование;

c)отчет;

d)нет верного ответа.

109

4.4.2. ЛАБОРАТОРНАЯ РАБОТА № 5: КОНТРОЛЬ УЯЗВИМОСТЕЙ НА УРОВНЕ ОПЕРАЦИОННЫХ СИСТЕМ И ПРИКЛАДНОГО ПО

Введение

Интенсивное внедрение сетевых компьютерных технологий во многие сферы жизни общества обусловило появление сложной и острой проблемы защиты информации в компьютерных сетях. Только в глобальной сети Internet ежегодно регистрируется несколько тысяч серьезных нарушений безопасности информации. В России развернуты и функционируют десятки крупных компьютерных сеттей, защита информации в которых также представляет собой серьезную проблему.

Средства защиты информации разделяются на два класса:

1)средства защиты информации в компьютерах (серверах и рабочих стан-

циях);

2)средства защиты информации, циркулирующей в компьютерной сети. Одними из самых распространенных программных и программно-

аппаратных средств анализа уязвимостей компьютерной сети являются сканеры безопасности.

Сканеры безопасности подразделяются по типам обнаруживаемых уязвимостей на подгруппы:

1)средства анализа (верификации) алгоритмов программно-аппаратного обеспечения;

2)средства поиска уязвимостей программно-аппаратных средств реализации компьютерной сети на основе анализа исходных текстов и на основе исполняемого кода (в том числе путем анализа размера и даты файла, проверки времени выполнения кода, правильности использования памяти, переполнения стека, правильности вызова функций, а также на основе использования системы генерации тестов, дизассемблирования и использования сканеров первой группы, имитации атак);

3)средства поиска уязвимостей программно-аппаратных средств обеспечения функционирования сети (сетевых сервисов и протоколов), операционной системы и сетевого прикладного программного обеспечения (по параметрам учетных записей, длине и сроку действия паролей, по правам пользователей на доступ к критичным ресурсам, например, системным файлам, к системному реестру и др.).

Цель: Получение практических навыков анализа работы сканера безопасности «Ревизор Сети» на уровне закрытия уязвимостей.

110

Рабочее задание

Раздел 1. «Ревизор Сети»

1.Запустите «Ревизор Сети» на своем компьютере.

2.Настройте параметры сессии. Особое внимание обратите при вводе IPадреса вашего компьютера.

3.Сформируйте план сканирования сети.

4.Выполните план проверки.

5.По окончании сканирования сформируйте отчет и проанализируйте его.

Раздел 2 . Выводы по сканированию

1.Обоснуйте результаты сканирования.

Ожидаемые результаты

В результате проведенной лабораторной работы может быть получен 1 отчет по поискам уязвимостей сканером безопасности «Ревизор Сети».

Таблица 14.1. Краткие результаты лабораторной работы № 5

Найдено уязвимостей |

«Ревизор Сети» |

Серьезные |

1 |

Уязвимость |

6 |

Информация |

- |

Исходя из полученных результатов, рекомендуется использовать не один сканер безопасности в сети.

Тестовые задания к лабораторной работе № 5

Входной контроль

1.Какие виды угроз вам известны?

a)случайные, преднамеренные, активные, пассивные;

b)военные, стандартные, локальные, глобальные;

c)нет верного ответа.

2.Что представляет собой Доктрина информационной безопасности?

a)свод законов;

b)свод мнений об обеспечении информационной безопасности в РФ;

c)совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности в РФ.