- •Информационная безопасность

- •Отправитель и получатель

- •Сообщения и шифрование

- •Проверка подлинности, целостность и неотрицание авторства

- •Алгоритмы и ключи

- •Симметричные алгоритмы

- •Алгоритмы с открытым ключом

- •Криптоанализ

- •Безопасность алгоритмов

- •Стеганография

- •Подстановочные и перестановочные шифры

- •Подстановочные шифры

- •Перестановочные шифры

- •Простое xor

- •Одноразовые блокноты

- •Ipklpsfhgq

- •Элементы протоколов

- •Смысл протоколов

- •Персонажи

- •Протоколы с посредником

- •Арбитражные протоколы

- •Самодостаточные протоколы

- •Попытки вскрытия протоколов

- •Передача информации с использованием симметричной криптографии

- •Однонаправленные функции

- •Однонаправленные хэш-функции

- •Коды проверки подлинности сообщения

- •Передача информации с использованием криптографии с открытыми ключами

- •Смешанные криптосистемы

- •Головоломки Меркла

- •Цифровые подписи

- •Подпись документа с помощью симметричных криптосистем и посредника

- •Деревья цифровых подписей

- •Подпись документа с помощью криптографии с открытыми ключами

- •Подпись документа и метки времени

- •Подпись документа с помощью криптографии с открытыми ключами и однонаправленных хэш-функций

- •Алгоритмы и терминология

- •Несколько подписей

- •Невозможность отказаться от цифровой подписи

- •Использование цифровых подписей

- •Цифровые подписи и шифрование

- •Возвращение сообщения при приеме

- •Обнаружение вскрытия, основанного на возвращении сообщения

- •Вскрытия криптографии с открытыми ключами

- •Генерация случайных и псевдослучайных последовательностей

- •Псевдослучайные последовательности

- •Криптографически безопасные псевдослучайные последовательности

- •Настоящие случайные последовательности

- •Типы алгоритмов и криптографические режимы

- •Режим электронной шифровальной книги

- •Набивка

- •Повтор блока

- •Режим сцепления блоков шифра.

- •Потоковые шифры

- •Устройство генератора потока ключей.

- •Идентификация и авторизация

- •Аутентификация

- •Парольная аутентификация

- •Электронные смарт-карты

- •Использование других уникальных предметов

- •Методы биометрической аутентификации

- •Идентификация по отпечаткам пальцев

- •Идентификация по Сетчатке и радужной оболочке глаза

- •Голосовая идентификация

- •Распознавание по форме лица, руки или ладони

- •Распознавание по рукописному почерку.

- •Клавиатурный почерк

- •Задачи аудита

- •Применяемые методики

- •Результаты аудита

- •Классификация угроз Digital Security (Digital Security Classification of Threats)

- •Технологические угрозы информационной безопасности

- •Организационные угрозы информационной безопасности

- •Социальная инженерия

- •Компьютерные вирусы

- •Файловые вирусы

- •«Троянские кони» («трояны»)

- •Сетевые черви

- •Загрузочные вирусы

- •Мобильные («встроенные») вирусы

- •Полиморфизм вирусов

- •Противодействие вирусам

- •Места наиболее вероятного внедрения вирусов

Использование других уникальных предметов

|

|

Уникальный предмет используется сам по себе довольно редко: чаще всего это один из элементов двухфакторной аутентификации.

Н едостатков

у «предметной» аутентификации:

едостатков

у «предметной» аутентификации:

предмет может быть похищен или отнят у его владельца;

в большинстве случаев требуется специальное оборудование для работы с предметами;

иногда возможно изготовление копии или эмулятора предмета.

Несмотря на эти недостатки, носители аутентификационной информации сейчас весьма популярны. Особенно это касается USB-токенов, для использования которых не нужно никакого оборудования — достаточно не очень древнего компьютера. Кроме того, для аутентификации с помощью USB-токенов в операционных системах Windows 2000 и выше из программного обеспечения необходим только драйвер специального формата для используемого USB-токена — здесь уже включена поддержка такой аутентификации.

Методы биометрической аутентификации

В ответ на рост потребности в системах обеспечения компьютерной безопасности были разработаны различные методы аутентификации личности. Сегодня на рынок выходят биометрические устройства для верификации и идентификации пользователей компьютеров по таким индивидуальным характеристикам человека, как отпечатки пальцев, черты лица, голос, радужная оболочка глаза, форма ладони и подпись. Кроме того, биометрические технологии обещают бизнесу резко сократить миллиардные ежегодные потери в бизнесе из-за мошенничества с кредитными картами и чеками. Возможно, что еще заметнее окажется экономия на расходах в связи с обеспечением безопасности, поскольку все чаще запертые двери (и компьютеры) будут доступны только тем, кто имеет на это право.

Следует отметить, что в отличие от «традиционных» методов аутентификации, биометрическая аутентификация объединяет в себе идентификацию и аутентификацию.

Важно отметить, что все биометрические средства аутентификации в той или иной форме используют статистические свойства некоторых характеристик индивида. Это означает, что результаты их применения носят вероятностный характер и могут изменяться от раза к разу. Кроме того, никакие подобные средства не застрахованы от ошибок аутентификации. Существует два рода ошибок: ложный отказ (не признали своего) и ложный допуск (пропустили чужого). Надо сказать, что тема эта в теории вероятностей хорошо изучена еще со времен развития радиолокации. Влияние ошибок на процесс аутентификации оценивается с помощью сравнения средних вероятностей ложного отказа и ложного допуска. Как показывает практика, эти две вероятности связаны обратной зависимостью, т. е. при попытке ужесточить контроль повышается вероятность не пустить в систему своего, и наоборот. Таким образом, в каждом случае необходимо искать некий компромисс. Обычно значения этих вероятностей не превышают 15 и 5% соответственно.

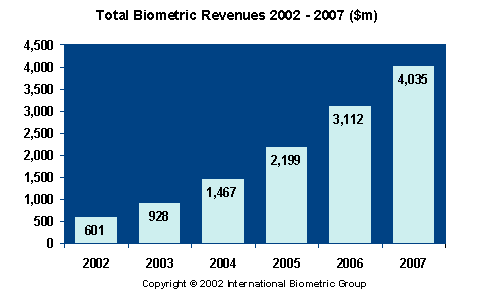

Объем рынка по данным International Biometric Group с 2002 года (в млн.долл.)

Тем не менее необходимо отметить, что даже по самым пессимистичным оценкам биометрия выигрывает при всех сравнениях, поскольку она значительно надежнее, чем другие существующие методы аутентификации.

Основные преимущества биотехнологий:

Становится возможным произвести аутентификацию пользователя, т.е. реальное подтверждение подлинности субъекта получающего права доступа.

Существенно повышается защищенность систем и, вместе с тем, упрощается процесс идентификации пользователя - пользователь не должен вспоминать, набирать и периодически менять пароли доступа в различные системы.

Пользователь может не запоминать и не вводить свое идентификационное имя (имена).

Авторизация выполняется вне зависимости от языка операционной среды и кодировок символов.

В силу простоты процесса аутентификации, его можно инициировать значительно чаще, чем позволяют традиционные системы (запрашивающие имя пользователя и пароль).

Во всех случаях, кроме случаев взлома защиты, можно доказать авторство того или иного электронного действия, подтвержденного биометрической аутентификацией.

Затрудняется дистанционный подбор идентифицирующей информации.

Невозможно предъявить идентификатор третьим лицом.

Рассмотрим последовательно существующие методы биометрической аутентификации.