Методическое пособие 662

.pdf

где 1...8 – номера отсеков по ходу воды; Однако ввиду специфичности течения в топливоподогревателе

(перекрестный ток, секционирование конструкции по ходу горячего теплоносителя, изменение последовательности омывания трубок пучка при переходе из отсека в отсек) представляется целесообразным на начальном этапе расчета (при первой итерации) принять температуру топлива t2״ постоянной при изменении температуры воды t1. Тогда исходная система в дифференциальной форме может быть представлена в виде

|

|

k t |

t |

" |

Η |

|

dF |

; |

|

°dQ |

2i |

t |

|

||||||

® |

1i |

1i |

|

|

2i |

|

|

||

° |

|

Υ1ic1iV1idt |

W1idt1 , |

(2) |

|||||

¯dQ1i |

|||||||||

где W1i=ρ1i c1i V1i – воздушный эквивалент нагретой воды при данных температурных условиях i-го отсека топливоподогревателя;

i – порядковый номер текущего отсека теплообменника (начиная с первого по ходу воды);

k – коэффициент теплопередачи топливоподогревателя, определяемый с учетом экспериментальных исследований моделей топливоподогревателя;

t1i – температурная переменная воды в пределах i-го отсека (при квазипостоянной температуре нагреваемого топлива);

t2i” – заданная (или расчитанная) известная температура топлива на выходе из i-го отсека топливоподогревателя; для первого отсека t2i” равна температуре топлива на выходе из топливоподогревателя;

ε t – поправочный коэффициент для перекрестного тока теплоносителей, для которого [3] рекомендована зависимость:

|

R |

|

|

ln |

1 |

P R |

|

|

||||

Η t |

|

|

1 P |

|

|

|

||||||

R 1 |

§ |

R ln |

|

|

1 |

· |

|

|||||

|

|

ln¨1 |

|

|

|

¸ |

|

|||||

|

|

1 |

|

|

||||||||

|

|

|

|

© |

|

|

|

P ¹ |

(3) |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t' |

t" |

|

|

|

1i |

1i |

|

|

R |

t" |

t' |

|

; для первого цикла итераций εΔt принимается равным 1; |

где |

2i |

2i |

|

|

dQ1i – элементарное количество теплоты, переданное от горячего |

||||

теплоносителя |

холодному (изменение энтальпии горячего теплоносителя |

|||

(воды)) |

|

|

|

|

F2i – площадь оребренной наружной поверхности трубного пучка топливоподогревателя в пределах i-го отсека.

Полное гидравлическое сопротивление межтрубного пространства кожухотрубного теплообменника с сегментными перегородками целесообразно представить, как сумму сопротивлений участков характерных участков в виде следующей зависимости

10

р рр.э. р2вх р2вых, |

(4) |

где рр.э. — гидравлическое сопротивление рабочего элемента теплообменника, Па;

р2.вх , р2вых — гидравлическое сопротивление соответственно входа вязкой жидкости в теплообменник и выхода из него, Па.

Выводы. Конструкция разработанного модульного топливоподогревателя позволяет сократить трудозатраты при изготовлении и компоновке на тепловозе.

Разработанные мероприятия позволяют усовершенствовать энергетические системы двигателей транспортных средств и получить экономический эффект:

- для тепловозов применение опытного топливоподогревателя при обеспечении рациональных температур рабочих жидкостей позволяет сократить массо - габаритные показатели на 40…60%.

Литература

1.Компактные теплообменники из пучков труб с винтовым оребрением для транспортных машин / Ю. А. Куликов [и др.]. – Луганск : Елтон-2, 2011. –

201 с.

2.Володин, А. И. Моделирование на ЭВМ работы тепловозных дизелей / Володин А. И. – Москва : Транспорт,1985. – 216 с.

3.Михеев, М. А. Основы теплопередачи / М. А. Михеев, И. М. Михеева. - Изд. 2-е, стереотип. – Москва.: Энергия, 1977. – 344 с.

Луганский национальный университет им. Владимира Даля

УДК 004.056.55

К. А. Андреева, А. А. Круглякова, И. А. Клоков, Н. С. Печкуров

ПРИМЕНЕНИЕ АЛГОРИТМА ШИФРОВАНИЯ ЭЛЕКТРОННОЦИФРОВОЙ ПОДПИСИ ДЛЯ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА

Деятельность любой организации связана с ведением документации, но бумажный документооборот, менеджеры, бегающие по коридорам с огромной стопкой бумаг, в век информационных технологий являются пережитком прошлого. Применение электронно-цифровой подписи (ЭЦП) упрощает работу, уменьшает время ожидания для получения того или иного документа, и

11

используется, например: в экономических и бухгалтерских отчетах, для управления товарооборотом предприятия и т.д. С помощью ЭЦП можно не только подписывать документы, но и предоставлять отчетность в ИНФС, участвовать в электронных торгах, госзакупках. Самым ярким примером, где применяется электронно-цифровая подпись, является Интернет-портал «Государственные услуги», в личном кабинете которого можно записаться на прием к врачу, подать заявление на получение или смену паспорта, записаться в детский сад, заказать справку «Об отсутствии судимости». Документооборот – движение документов в организации с момента их создания или получения до завершения исполнения или отправки [5]. Документ в электронной форме может быть вследствие его создания при помощи прикладного программного обеспечения либо в результате оцифровки.

Рассмотрим систему электронного документооборота в рамках теоретикомножественной математической модели. Математическая модель в данном случае строиться в терминах теории множеств. Примером теоретикомножественной модели в рамках исследуемой предметной области является алгебраическая структура [3]:

ǡ |

(1) |

где структурное подразделение или информационные потоки. множество входящей информации для текущего i подразделения из j подразделения. -множество исходящей информации из текущего i подразделения в j-подразделение. i=1…I ,j=1…J зависит от структурной организации подразделения. i-уникальный код структурного подразделения организации, j-уникальный код структурного подразделения, взаимодействующего c i подразделением в процессе документооборота.Входящие и исходящие документы представляют из себя информационный поток, включающий в себя наименование документов, срок выполнения и исполнителя. Данные информационного потока можно представить в виде алгебраической структуры:

ǡǡ -входящий поток информации;ǡǡ – исходящий поток информации.наименование документа;

срок предоставления необходимого документа;

ʏ ˑ˕˅ˈ˕˔˕˅ˈːːˑˈ ˎˋ˙ˑǤ

Под электронным документооборотом будем понимать информационную пару [3]:

|

|

|

|

̴ ǡ ̴ ǡ |

|

|

(2) |

|

где |

-метаданные документа (описание документа, характеристики), |

|

- |

|||||

|

|

|||||||

содержимое |

документа |

(информационное |

наполнение |

документа). |

||||

|

|

|

|

12 |

|

|

|

|

В основе алгоритма теоретико-множественной модели лежит алгоритм определения, к какому классу относится содержимое файла путем сравнения его с шаблоном. Основой используемого алгоритма является анализ содержимого файла и определение – к какому классу относиться документ, путем сравнения его с шаблонами.

ȁ ݔ ǡ ȁ σ ǡ |

(3) |

- наличие в документе определенных признаков (например: количество строк, количество совпадений по строкам и тд. ). -весовой коэффициент. Определяется значимость показателя по сравнению с другими. א Ǣλ, где критерий, имеющий весовой коэффициент равный 1 не имеет особого веса по сравнению с другими.

Информационную систему можно представить в виде набора информационных объектов:

ǡ ǡ ǡ(1.4)

= { ǡ ǥǥ } – множество атрибутов;= { ǡ ǥǥ } – совокупность множества значений атрибутов;

= { ǡ ǥǥ } – множество типов объектов; Теорию множества можно использовать для описания математической

модели электронного документооборота на предприятии [3]:

OP = {PROD, ITM, DM, DD, SZ};

PROD – множество изделий; ITM-множество элементов структуры изделия; DM – множество информационных моделей изделия; DD – множество конструкторских документов; SZ множество служебных записок;

Функция ǣ определяет зависимость объектов документооборота друг от друга[3]. Сюръективная функция для множества

ITM א Ǥ

Понятие термина электронно-цифровая подпись можно трактовать поразному, зависит это от того, в рамках какой науки рассматривать. В соответствии с Федеральным законом №63 документ, который подписан электронной подписью, имеет такую же юридическую силу, что и документ, подписанный самим человеком, из этого следует, что она является аналогом собственной подписи человека, поэтому юридическая сила ЭЦП неоспорима [1]. С точки зрения математики, ЭЦПнабор комбинаций знаков или паролей, которая служит эквивалентом обычной подписи на бумаге [2]. Защитой информации занимается наука криптография. Использование криптографических методов и алгоритмов необходимо для защиты и безопасной передачи информации, это достигается благодаря использованию шифрования содержимого. ЭЦП обеспечивает целостность данных и гарантирует защиту авторских прав. Шифрование – преобразование информации в вид, делающий ее недоступной для чтения. На рисунке приведен обобщенный вид шифрования данных.

13

Рис. Общий вид шифрования данных

Шифрование исходного документа происходит с помощью открытого ключа партнера и вашего закрытого ключа. Текстовое сообщение представляется в виде последовательности чисел. Зашифрованный документ можно отправлять партнеру. Расшифрование документа производиться партнером, с помощью его закрытого ключа и Вашего открытого ключ. В соответствии с ФЗ №63 закрытый ключ необходим для генерации электронных подписей, открытый ключ для проверки подлинности подписи получателем [1]. Одним из самых распространенных алгоритмов для шифрования является алгоритм RSA, длина которого 1024 бита. Он является довольно старым, но его сложность состоит в трудности подбора простых чисел, модуль произведения которых равен n. Алгоритм RSA позволяет сгенерировать пары ключей для подписи и шифрования.

Описание алгоритма RSA:

1.Каждым участников генерируется два случайных простых числа p и q;

2.Вычисляется модульȁ ȁ כ ;

3.Вычисляем функцию Эйлера כ Ǣ

4.Выбираем число e: ǡ; и e не имеет с числом других общих делителей , кроме 1.

5.Выбираем число d так чтобы, כ ˇˈˎˋˎˑ˔˟ ː˃;

6.Пара (n, e) называется открытым ключом, пара (n,d) называется закрытым ключом;

Пара (d, n) – закрытый ключ, который позволит читать принятые сообщения, зашифрованные, с помощью пары чисел (e, n).

После того как ключи сгенерированы происходит шифрование информации по следующей формуле: Ǥ

Дешифрование информации: Ǥ Таким образом, электронно-цифровая подпись дает возможность

передачи подписанных документов по каналам связи без отправки бумажного носителя. Средства проверки могут установить подлинность документа. Важным преимуществом является то, что электронно-цифровую подпись сложно подделать. Хотя и алгоритм шифрования RSA является достаточно простым, но сложность его в подборе простых случайных чисел. Но есть вероятность, того что придется отказаться от алгоритма, потому что RSA-шифр будет взломан и это связано с увеличением мощности процессоров и алгоритмов поиска простых чисел. Еще одним минусом этого алгоритма является то, что он может зашифровать сообщение длиной в 1024 бита, лет

14

через 10 это будет не актуально. Применение электронно-цифровой подписи в документообороте существенно увеличивает производительность организации, в связи с этим потеря бумажных документов уменьшается. Это так же позволяет не относить документы на подпись руководству, а отправить их, например, по электронной почте.

Литература:

1.Федеральный закон от 06.04.2011 N 63-ФЗ (ред. от 23.06.2016) "Об электронной подписи" // [Электронный ресурс]/Режим доступа: http://www.consultant.ru/cons/cgi/online.cgi?req=doc&base=LAW&n=220806&fld=

134&dst=100008,0&rnd=0.9112201614827442#08382499781623161 Дата обращения: 15.02.2020.

2.Что такое электронная подпись и для чего она нужна? / [Электронный ресурс]/Режим доступа: https://www.sberbank.ru/ru/s_m_business/pro_business/chto-takoe-elektronnaya- podpis-kak-poluchit-i-dlya-chego-nuzhna/Дата обращения: 15.02.2020.

3.М. Н. Краснянский. Проектирование информационных систем управления документооборотом научно-образовательных учреждений: монография / М. Н. Краснянский, С. В. Карпушкин, А. В. Остроух и др. – Тамбов: Изд-во ФГБОУ ВПО «ТГТУ», 2015. – 216 с. – 400 экз. – ISBN 978-5- 8265-1477-1.

4.Шифрование и электронно-цифровая подпись // [Электронный ресурс] /Режим доступа: http: // libraryno.ru /5-8-shifrovanie-i-elektronno-cifrovaya-podpis- mir2/ Дата обращения: 16.02.2020.

5.ГОСТ 7.0.8 -2013 СИБИД. Делопроизводство и архивное дело. Термины и определения. Дата введения 03.01.2014.

Воронежский государственный технический университет

УДК 681.3

В. Д. Чернышов

БЕЗОПАСНОСТЬ ТЕХНОЛОГИИ БЛОКЧЕЙН В ИНФОРМАЦИОННЫХ СИСТЕМАХ

Рост биткойнов и других криптовалют принес слово «блокчейн» в заголовки, названия книг и обсуждения всех сообществ по всему миру. Это слово стало синонимом идеи токенизации и криптовалют, настолько, что крипто-движение часто называют «движением блокчейна». Мало кто из нас тратит время на то, чтобы понять, как работает блокчейн или как он работает, и

15

лишь немногие все еще погружаются достаточно глубоко, чтобы понять различие между блокчейном и технологией распределенных регистров. А это очень важный момент, и стоит подчеркнуть разницу между ними и познакомиться с основными принципами DLT (Distributed Ledger Technology).

DLT представляет собой форму цифровой базы данных, которая обновляется и хранится каждым участником независимо в большом сетевом пространстве. В этом типе хранилища нет какого-либо центрального органа, который бы передавал записи каждому участнику.

Вместо этого все узлы будут держать книгу учета и составлять ее независимо. Но в этом случае узлы в сети должны будут иметь доступ к спискам транзакций и выдавать свое собственное заключение, прежде чем добавлять его в распределенную книгу.

Обычно каждый узел в сети, как правило, проходит процесс согласования, чтобы прийти к единому выводу.

После соглашения распределенный регистр обновляется, и все узлы в сети также обновляют каждый свой собственный регистр. Система делает общую архитектуру интерфейса довольно сложной по сравнению с типичными формами баз данных, к которым все привыкли.

Распределенные регистры поставляются со специальной динамической системой, которая может превзойти возможности типичных бумажных учетных систем. В конечном итоге, благодаря разным типам DLT можно создавать новые технологии и обеспечивать безопасность во всем цифровом пространстве.

Всегда в данных системах возникает вопрос доверия, из-за новизны таких технологий. Однако эти технологии как раз и являются новой DLT, которая избавляет от проблем «доверия» и строит все процессы на полной прозрачности [1]. После стремительного роста биткоина и реализации технологии DLT – блокчейн информационное сообщество задумалось о безопасности подобных сетей. Блокчейн в теории является очень защищённой сетью. Однако со временем, когда он стал известен большинству, появились те, кому выгодно найти брешь в новой технологии.

Атаки на блокчейн можно разделить на несколько типов:

Взаимодействие на уровне сети

Популярная хакерская атака DDoS — Distributed Denial of Service, или распределенная атака типа «отказ в обслуживании», проводится в отношении хорошо защищенных компаний. Киберпреступник действует по следующему алгоритму:

сканирует сеть с помощью подготовленных сценариев (под каждый случай вырабатывается индивидуальный план), которые выявляют потенциально слабые узлы — ноды;

выбранные ноды подвергаются атаке, хакер становится системным администратором сети;

16

на захваченные узлы устанавливаются троянские программы, которые работают в фоновом режиме и требуют дополнительного контроля;

По определенным командам от хакера зараженные компьютеры распространяют вирус на другие компьютеры, которые находятся в этой сети.

При DDos-атаке пользователи не подозревают, что их система заражена и передает данные мошенникам, поэтому именно этот прием нападения на крипто-проекты является одним из самых известных [2].

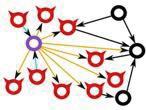

Ещё одной из самых больших уязвимостей при подключении к одноранговой сети является атака Сивиллы. Атака Сивиллы – это атака, при которой атакующий притворяется большим количеством людей одновременно.

Фальшивый узел сети, который смог создать много идентификаторов в сети. Внутри сети этот вредоносный узел выглядит как большая группа узлов, представляющих большой процент сети. Другие честные узлы могут не иметь возможности обнаружить такое поведение и могут принимать общую информацию от этого вредоносного узла, думая, что данные поступают из различных источников (то есть обеспечивается случайность). Это подразумевает, что атаки Сивиллы нацелены на сеть в целом, а не на конкретный узел. Такие атаки трудно обнаружить, но, к сожалению, они происходят [3].

Существует также атака Затмения, которая направлена на конкретный узел. Суть этой атаки в том, чтобы изолировать конкретный узел от других узлов.

Этот тип атаки является первой ступенью к организации «Атаки 51%».

Рис. Визуальное представление атаки затмения

Воздействие на уровне пользователя

Самой известной атакой на уровне пользователя является атака с использованием ботнет. Хакер заражает вирусом огромное количество устройств, который чаще всего маскируется под пиратскую версию популярной программы. В итоге хакер получает доступ к вычислительным и энергетическим ресурсам, ничего не подозревающего постороннего пользователя сети Интернет [4].

Воздействие на уровне майнинга

Самой популярной угрозой данного типа является «Атака 51%», смысл которой в том, что большинство вычислительной мощности находиться во

17

владении одного субъекта, и из-за этого доверие к сети может подорвано. Так как в таком случае у атакующего появляется возможность изменить блоки.

Ещё одна угроза на уровне майнинга – двойная трата (Double spending), которая подразумевает дважды успешное использование одних и тех же средств. На данный момент почти все сети блокчейн имеют защиту от подобной угрозы, путем добавления алгоритма консенсуса (например, Proof-of- Work в Биткоин).

Атаки, которые не зависят от сети Такие атаки обычно никак не связаны с блокчейн или криптовалютой.

Обычно они направлены на конкретного человека и его невнимательность. Можно выделить два больших направления:

Фишинг – атака напрвленная на получение логина и пароля от кошелька жертвы.

Дефейс – тип хакерской атаки, при которой страница web-сайта заменяется другой. Для бокчейн-проектов это может быть взлом сайта и изменение адресов кошельков

Литература

1.Генкин А., Михеев А. Блокчейн: Как это работает и что ждет нас завтра М.: Альпина, 2018. С. 20-22.

2.Аверченков В. И. Аудит информационной безопасности: учеб. пособие для вузов. – М.: ФЛИНТА, 2011. – 269 с.

3.Andrychowicz M. et al. Secure multiparty computations on bitcoin. 2014 IEEE Symposium on Security and Privacy. IEEE, 2014:443–458.

4.W. Lee, C. Wang, and D. Dagon, Botnet Detection: Countering the Largest Security Threat. Springer Publishing Company, Incorporated, 2010

Воронежский государственный университет

УДК 681.3

Ю. А. Асанов, С. Ю. Белецкая, Аль Саеди Моханад Ридха Ганим

ПОДСИСТЕМА ПОИСКА ОПТИМАЛЬНЫХ РЕШЕНИЙ НА ОСНОВЕ ЭВОЛЮЦИОННО-ГЕНЕТИЧЕСКИХ АЛГОРИТМОВ

Рассматривается структурно-функциональная организация подсистемы, основанной на использовании эволюционно-генетических алгоритмов оптимизации.

В настоящее время при решении практических задач оптимального проектирования и управления широкое применение находят эволюционно-

18

генетические алгоритмы. Их использование является особенно актуальным в задачах, описываемых алгоритмическими моделями. Такие задачи возникают при оптимизации сложных информационных, телекоммуникационных, вычислительных систем, производственных процессов и др. Разработке и исследованию генетических алгоритмов оптимизации посвящено значительное число научных работ [1-4]. Существует множество модификаций генетических алгоритмов, связанных с различными способами настройки параметров, а также с различными стратегиями реализации генетических операторов. Каждая стратегия должна быть выбрана с учетом конкретной задачи для достижения максимальной производительности генетического алгоритма.

Очевидно, что повышение эффективности оптимизационного процесса с использованием генетических алгоритмов может быть достигнуто на основе многометодного подхода к поиску оптимальных решений. С этой целью разработана подсистема, которая содержит набор эволюционно-генетических процедур с возможностью адаптации алгоритмической базы к особенностям решаемых задач. Подсистема разрабатывалась с учётом следующих требований:

-возможность решения оптимизационных задач различных классов (непрерывных, дискретных, многокритериальных);

-возможность задания оптимизационной модели (целевой функции и ограничений) как в аналитической форме, так и алгоритмически;

-наличие библиотеки оптимизационных процедур, содержащей набор эволюционно-генетических алгоритмов, отличающихся друг от друга стратегиями реализации основных этапов;

-хранение результатов вычислений, в том числе промежуточных, для последующего использования и анализа;

-реализация комбинированных стратегий поиска оптимальных решений, возможность выбора алгоритмов и переключения их в процессе оптимизации как пользователем, так и самой системой;

-наличие базы тестовых задач для исследования эффективности реализованных алгоритмов в различных ситуациях с целью выработки рекомендаций по их использованию;

-наличие развитых интерфейсных процедур с средств графической визуализации результатов.

Основные функции разработанной подсистемы и их распределение в процессе её функционирования иллюстрируются диаграммой вариантов использования, представленной на рис. 1.

19