ZI-LR&PZ / Steganograf / 467941_68B54_horoshko_v_a_chekody_i_sredstva_zashity_informa 460

.pdf

460 Глава 20. Стеганография

большое количество синонимов, то можно кодировать большее количество бит одновременно.

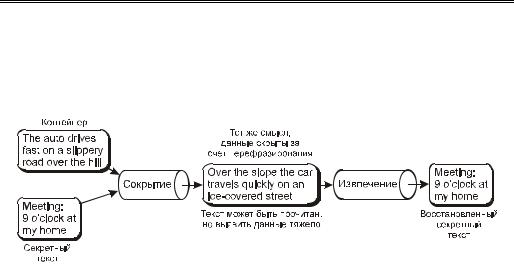

На рис. 20.6 приведен пример другого подхода к сокрытию данных, в котором секретное сообщение управляет перефразированием текста контейнера. В результате получается стеганограмма, которая имеет тот же самый смысл, что и текст контейнера.

Рис. 20.6. Пример работы семантической стегосистемы SubiText

Методы генерации стеганограмм

В отличие от рассмотренных выше стеганометодов, где скрываемая информация внедряется в текстовый контейнер, существуют методы, которые полностью порождают стеганограмму на основе защищаемых данных. В таких методах секретная информация не внедряется в текст, а представляется полностью всей стеганограммой. Теоретическую основу для методов генерации стеганограмм разработал П. Вайнер в теории функций имитации. В стеганографии функции имитации применяются для того, чтобы скрыть идентичность сообщения путем изменения его статистических свойств.

Пусть имеется файл А, который состоит из символьных строк. Обозначим через р(t, a, A) вероятность того, что символ а находится в строке t файла A, а через р( , a, A) и p(t, , A) — независимые вероятности того, что символ а или строка t, соответственно, существуют в A. Два файла А и B будем считать статистически эквивалентными в пределах ε, если |p(t, , A) – p(t, , B)| < ε для всех строк t, длина которых меньше чем n.

Определение 20.4

Функцией имитации n-го порядка будем называть такую функцию f, которая в ε- окрестности выполняет статистически эквивалентное преобразование файла А в файл В.

Таким образом, если p(t, A) — вероятность появления некоторой строки t в файле А, то функция f преобразует файл А в файл В так, что для всех строк t длиной меньше n выполняется соотношение |p(t, f(A)) –p(t, B)| < ε.

Можно предложить несколько типов функции имитации, которые, в зависимости от сложности, моделируются регулярной, контекстно-свободной или рекурсивно-счетной грамматиками. Стеганографические преобразования первого типа описываются в терминах процедур сжатия информации; второго — контекстно-свободными грамматиками, в которых скрываемые биты управляют непротиворечивыми продукциями; для описания функций третьего типа применяется аппарат машин Тьюринга.