- •Експертизи у судовій практиці

- •Розділ 1

- •Провести повне дослідження, і дати обґрунтований та об'єктивний письмовий висновок;

- •На вимогу органу дізнання, слідчого, прокурора, судді, су ду дати роз'яснення щодо даного ним висновку;

- •Заявляти самовідвід за наявності передбачених зако нодавством підстав, які виключають його участь у спра- ві. [1]

- •Розділ пі. Фінансове та організаційне забезпечення судово-експертної діяльності

- •Розділ 2 окремі види експертиз

- •1. Вступне слово

- •2. Висновок експерта як джерело доказів

- •3. Процесуальні та організаційні засади проведення судових експертиз

- •4. Можливості окремих видів експертиз

- •4.1. Загальні положення

- •4.2. Почеркознавча експертиза

- •4.3. Судово-лінгвістична експертиза

- •4.4. Техніко-криміналістична експертиза документів

- •Експертиза реквізитів і матеріалів документів

- •Встановлення первинного змісту текстів документів

- •Визначення послідовності виконання в документі тексту, підпису, відтиску печатки, рукописного запису (встановлення відносного часу виготовлення документа)

- •Ідентифікаційні дослідження матеріалів документів

- •Дослідження друкарських засобів та їх відбитків

- •Встановлення змін у друкуючих засобах та їх відбитках

- •Визначення устаткування,

- •Визначення часу виготовлення друкуючих засобів та їх відбитків

- •Встановлення джерела виготовлення підроблених документів

- •4.5. Трасологічна експертиза

- •4.5.1. Дактилоскопічна експертиза

- •4.5.2. Експертиза слідів ніг і взуття

- •4.5.3. Експертиза слідів знарядь злому й інструментів

- •4.5.4. Експертиза транспортних засобів і утворених ними слідів

- •4.5.5. Експертиза слідів зубів

- •4.5.6. Встановлення цілого за частинами

- •200 Метрів від місця події; с — залишки сонцезахисного козирка, вилучені з автомобіля.

- •4.5.7. Експертиза інших слідів

- •Експертиза вузлів і петель

- •Експертиза слідів нігтів

- •Експертиза слідів губів

- •Експертиза ніг (лап) та зубів тварин

- •4.6. Судово-балістична експертиза

- •4.7. Експертиза холодної зброї

- •4.8. Ототожнення особи за ознаками зовнішності

- •4.9. Фототехнічна експертиза

- •4.10. Експертиза матеріалів та засобів відеозвукозапису

- •4.11. Експертиза комп'ютерів, носіїв і технологій

- •4.12. Експертиза голограм

- •Візуальний контроль голографічних захисних елементів

- •Мікроскопічне дослідження голограм

- •4.13. Експертиза випадків з транспортними засобами спеціального призначення

- •Повітряний, транспорт

- •Залізничний транспорт

- •Позаииіяхоеі транспортні засоби

- •4.14. Судово-медична експертиза

- •4.14.1. Судово-медична експертиза трупа

- •4.14.2. Експертиза живих осіб

- •Встановлення ступеня тяжкості тілесних ушкоджень

- •Судово-медична експертиза при статевих злочинах

- •4.14.3. Експертиза речових доказів

- •Експертиза крові

- •Експертиза виділень

- •Експертиза волосся

- •Трасологічні експертизи

- •Балістичні експертизи

- •МІкрологічні експертизи

- •4.14.4. Генотипоскопічна експертиза

- •4.14.5. Експертиза за матеріалами справи

- •Експертизи стану здоров'я

- •Експертизи за матеріалами справи за фактами професійних правопорушень медичних працівників

- •4.15. Судово-психіатрична експертиза

- •Підстави для призначення судово-психіатричної експертизи

- •Підготовка матеріалів для судово-психіатричної експертизи

- •4.16. Судово-психологічна експертиза

- •4.17. Судово-економічна експертиза

- •4.17.1. Судово-бухгалтерська експертиза

- •4.17.2. Судова фінансово-кредитна експертиза

- •4.17.3. Судова фінансово-економічна експертиза

- •Підготовка матеріалів для судово-економічної експертизи

- •4.18. Товарознавча експертиза

- •4.19. Автотоварознавча експертиза

- •4.20. Технічна експертиза

- •4.20.1. Технічна експертиза загального характеру

- •4.20.2. Пожежно-технічна експертиза

- •4.20.3. Будівельно-технічна експертиза

- •4.20.4. Агротехнічна експертиза

- •4.20.5. Автотехнічна експертиза

- •4.20.6. Технічна експертиза вибухів

- •4.20.7. Електротехнічна експертиза

- •4.21. Технологічна експертиза

- •4.22. Експертиза матеріалів і речовин

- •4.22.1. Загальні положення і проблеми

- •4.22.2. Експертиза наркотичних засобів, психотропних речовин та прекурсорів

- •2. Поперечний зріз листя кока (мікрознімок). 3. Подрібнені частки конопель

- •5. Подрібнені частки маку снодійного.

- •4.22.3. Експертиза металів і сплавів

- •4.22.4. Експертиза лаків, фарб і покриттів

- •4.22.5. Експертиза нафтопродуктів та паливно-мастильних матеріалів

- •4.22.6. Експертиза скла та кераміки

- •4.22.7. Експертиза волокон, волокнистих матеріалів та виробів з них

- •2. Кінці волокон нитки в місці обриву — збільшення 25х.

- •3. Пошкодження поліефірного волокна нитки — збільшення 1250х.

- •4. Пошкодження віскозного волокна — збільшення 650х.

- •4.22.8. Експертиза пластмас і полімерів

- •4.22.9. Експертиза рідин, що містять спирт

- •4.22.10. Експертиза парфумо-косметичних виробів

- •4.23. Фармацевтична та фармакологічна експертизи

- •4.24. Експертиза харчових продуктів

- •Перелік об'єктів,

- •1. Зерно, зерноборошняні та кондитерські вироби

- •2. Молоко, молочні продукти та продукти їх переробки

- •3. М'ясо, риба та продукти їх переробки

- •4. Харчові жири тваринного та рослинного похода

- •5. Бакалійні товари

- •7. Напої безалкогольні, слабоалкогольні, плодово-ягідні та овочеві соки

- •8. Алкогольні напої

- •4.25. Ґрунтознавча експертиза

- •Основні правила роботи з грунтовыми об'єктами

- •4.26. Судово-гемологічна експертиза

- •4.27. Судово-біологічна експертиза

- •4.28. Ветеринарна експертиза

- •4.29. Екологічна експертиза

- •4.30. Одорологічна експертиза

- •4.31. Експертиза об'єктів інтелектуальної власності

- •Орієнтовний перелік питань, які вирішуються при дослідженні об'єктів авторського права та суміжних прав

- •Економічні питання, пов'язані з використанням прав на об'єкти інтелектуальної власності

- •Питання, пов'язані з охороною прав на промислові зразки

- •Питання, пов'язані з охороною прав

- •Питання, пов'язані з охороною прав на конфіденційну інформацію

- •Питання щодо рекламних матеріалів

- •4.32. Мистецтвознавча експертиза

- •Встановлення матеріальної цінності досліджуваних художніх творів

- •Визначення художніх, ідеологічних та морально-етичних аспектів змісту досліджуваних творів

- •5. Оцінка висновку експерта

- •6. Рекомендована література

- •7. Довідка про експертні установи україни

- •Авторський колектив

- •Оцінка висновку експерта 376

- •Рекомендована література 378

- •Довідка про експертні установи україни 381

- •04209, М. Київ-209, вул. Героїв Дніпра, 31-6

4.11. Експертиза комп'ютерів, носіїв і технологій

Судова і слідча практика свідчить про залучення у сферу кримінального судочинства таких специфічних об'єктів, як комп'ютерна техніка і програмні продукти. Найчастіше ці об'єкти виступають як інструменти здійснення злочинів (підробка документів, ухиляння від сплати податків, виготовлення фальшивих грошей, приховування слідів злочину тощо). Однак не менш поширеними є злочини, при здійсненні яких об'єктом посягання стає інформація, що знаходиться в комп'ютері, на якому-небудь носії, чи саме програмне забезпечення. Крім того, магнітні носії комп'ютерів нерідко є місцем зберігання, чи навіть приховування, інформації, що являє інтерес для розслідування злочину.

Об'єктами судової експертизи є комп'ютерна техніка, носії інформації (дискети, жорсткі диски, CDR-диски, флеш-карти тощо), периферійні пристрої (принтери, сканери, звукові карти), мережа INTERNET, програмні продукти.

Судова експертиза комп'ютерної техніки і програмних продуктів вирішує такі задачі:

встановлення технічного стану комп'ютерної техніки;

виявлення інформації, яка міститься на комп'ютерних но сіях, та визначення її цільового призначення;

встановлення відповідності програмних продуктів певним параметрам;

встановлення авторства програмного продукту;

визначення вартості програмного продукту та комп'ютерної техніки.

На вирішення судової експертизи комп'ютерної техніки і програмних продуктів можуть бути поставлені такі питання:

Комп'ютер якої моделі надано на дослідження? Якими є тех нічні характеристики його системного блока і периферійних при строїв?

Які технічні несправності має даний комп'ютер або його окремі блоки та пристрої, і як ці несправності впливають на ро боту комп'ютера (блока, пристрою)?

Чи не проводилась адаптація комп'ютера для роботи з ним специфічних користувачів (особи з поганим зором, лівші та ін.)?

Чи міститься на даному носії якась інформація, і якщо так, яке її цільове призначення?

Чи міститься на даному носії інформація, яка має ключові слова «...»?

Чи міститься на даному носії інформація, в якій є дані про вказані в постанові підприємства (фірми, організації)?

Коли, ким були створені досліджувані файли?

Чи є дані програмні продукти ліцензійними копіями стан дартних систем, чи вони є оригінальними розробками?

У який період часу створені файли, та яка дата останнього редагування?

Чи не вносились у програми даного системного продукту які- небудь корективи, що змінювали виконання певних операцій?

Чи містилася на носії інформація, що була знищена, якщо так, то яка саме?

3 якого з наданих комп'ютерів здійснювався вихід у мере жу INTERNET, за якими адресами, в який період часу?

Яким є механізм утрати інформації з локальних обчислю вальних мереж, глобальних мереж і розподілених баз даних?

Чи можна за допомогою даного програмного продукту ре алізувати функції, передбачені технічним завданням на його роз робку?

15) Чи містяться на досліджуваному комп'ютері програмні продукти, які можуть використовуватися для злому пароля та несанкціонованого доступу до комп'ютерних мереж?

Чи можливе вирішення певного завдання за допомогою да ного програмного продукту?

Яким є рівень професійної підготовки в галузі програму вання і роботи з комп'ютерною технікою особи, яка виконала да ні дії з комп'ютером і програмним забезпеченням?

Чи відповідає стиль програмування досліджуваного про грамного продукту стилю програмування певної особи?

Чи відповідають прийоми і засоби програмування, що за стосовувалися при створенні досліджуваного програмного про дукту, прийомам і засобам, якими користується даний програ міст?

Чи написана дана комп'ютерна програма певною особою (вирішується разом з експертом у галузі авторознавства)?

Якою є вартість програмного забезпечення (на час його придбання, вилучення, проведення експертизи)?

Якою є вартість окремих модулів, що входять до складу програмного продукту?

23) Якою є вартість комп'ютерної техніки (окремих комплекту ючих) на час придбання (вилучення, проведення експертизи)?

Проблема визначення об'єктів судової експертизи комп'ютерної техніки і програмних продуктів полягає в тому, що у зв'язку

11 — 4-2531

162

Розділ 2

ОКРЕМІ ВИДИ ЕКСПЕРТИЗ

163

ДЇРЖЛИНАЛОДЛЇКОЄА

АДМІНІСТРАЦІЯ УКРАЇНИ ПОДАТКОВА

ПОЛІЦІР

СЛУЖБОВЕ

ПОСВІДЧЕН

Серія**

№0038'8

'tepCViJL

199fp

дІгждвнАтод*т<ов*

«дммсттмде

ухміий

ДЕ'ЖАвИА

ПОДАТКОМ

АДМвИСТМШЙ

ГІСМИП

'ПОДАТКОВА

ПОЛІЦІЙ ,

СЛУЖБОВЕ!

ПОСВІДЧЕННЯ

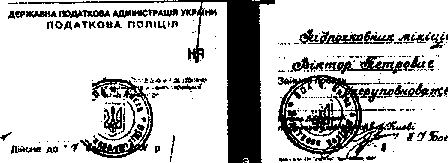

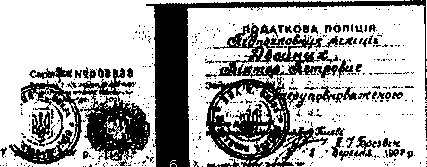

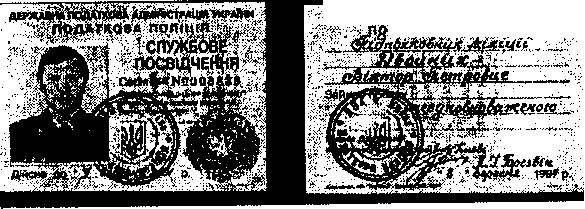

Рис. 47 а; б. Зображення

в іншому файлі того ж комп'ютера.

державна

податки» *дміиісграц>й жраіцй

даод?*а,

6

4 S

Рис.

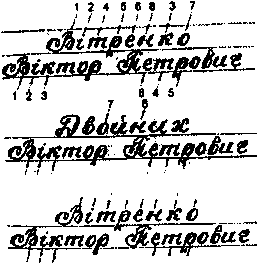

49. Фрагменти текстів службових

посвідчень з фаль-

лрадаиллт

xsa^hc

.

™~*^~ш—

~.~ щуванням шляхом поетапного

НОСТЄЙ,

необхідно паМЯТаТИ,

ЩО ДЄЯК1 редагування за допомогою

гра-

злочинні операції,

здійснювані за допо-

фічного редактора.

з

бурхливим розвитком комп'ютерної

техніки їх перелік щодня зростає.

З'являються нова комп'ютерна техніка,

периферійні пристрої

і прилади, що виготовлені і працюють

на основі технологій

побудови персональних комп'ютерів. У

деяких випадках об'єктом

даної судової експертизи виступають

пристрої, що не є комп'ютерами

в класичному розумінні цього слова,

наприклад електронні

касові апарати.

з

бурхливим розвитком комп'ютерної

техніки їх перелік щодня зростає.

З'являються нова комп'ютерна техніка,

периферійні пристрої

і прилади, що виготовлені і працюють

на основі технологій

побудови персональних комп'ютерів. У

деяких випадках об'єктом

даної судової експертизи виступають

пристрої, що не є комп'ютерами

в класичному розумінні цього слова,

наприклад електронні

касові апарати.

ДЕРЖАВНА ПОДАТКОВА АДМВШЗДШР 3*»ЭД*1

ДАТКОЙА ПОЛІЦІЙ

'""; ,.ГЮЛЛТКОвА80|1Н$11» ;

'.^-i.

Таким чином, об'єктами судової експертизи комп'ютерної техніки і програмних продуктів є комп'ютерна техніка, периферія (сканери, принтери, плотери тощо), різноманітні носії інформації (магнітні, оптичні, лазерні тощо), програмне забезпечення, інша інформація, що знаходиться на носіях і в запам'ятовуючих пристроях (постійних та оперативних), а також: органайзери, пейджери, мобільні телефони й інші пристрої, що виготовлені і працюють на основі технологій побудови персональних комп'ютерів. До цієї ж категорії належать модеми і пристрої, що підтримують роботу комп'ютерних систем (свічі, хаби тощо). Паперові документи, виготовлені за допомогою друкувальних пристроїв, є об'єктом комплексної експертизи, при якій загальне дослідження здійснюють експерт у галузі комп'ютерної техніки й експерт у галузі технічного дослідження документів.

Рис. 45. Зображення службового посвідчення у файлі комп'ютера.

Рис. 46. Посвідчення, яке, за підозрою, використовувалось для виготовлення фальшивого.

І4Амиюгі*

Рис. 48. Результат комп'ютерної підробки.

При розслідуванні злочинів, вчинених з використанням комп'ютерної техніки, слідчий стикається з нетрадиційними речовими доказами злочинної діяльності. Тому для використання фактичних даних, отриманих у ході розслідування таких злочинів, базова юридична підготовка слідчого може виявитися недостатньою. Отже, необхідно залучати фахівця для проведення слідчих дій.

Розслідуючи злочини, пов'язані з розкраданням коштів і матеріальних цін-

164

Розділ 2

ОКРЕМІ ВИДИ ЕКСПЕРТИЗ

165

могою комп'ютерів, залишають сліди на магнітних носіях інформації (вінчестері, дискетах, стрічках). Своєчасне виявлення комп'ютерних засобів і правильне їх вилучення обумовлює ефективність наступної експертизи комп'ютерної техніки і програмних продуктів, яка призначається з метою виявлення інформації, що зберігається на магнітних носіях, і виявлення, таким чином, певних слідів злочинної діяльності.

Слідчі дії для вилучення інформації, що міститься на машинних носіях, і самих машинних носіїв з інформацією потребують ретельної, добре спланованої підготовки, обумовленої особливостями комп'ютерної техніки.

Приміщення, де розташовані комп'ютерні засоби, і вони самі, як правило, знаходяться під надійною електронною охороною. Недостатні знання учасників слідчої дії про захист комп'ютерної інформації від несанкціонованого доступу й особливості конструкції апаратних засобів, які використовуються для цього, може призвести до непоправних наслідків. При неправильних діях інформація на вінчестері може бути знищена автоматично при розкритті корпуса комп'ютера, відкритті кімнати, в якій знаходиться комп'ютер, чи за інших обставин, визначених керівником підприємства (фірми) чи особи, яка відповідає за комп'ютерне устаткування. На практиці дуже часто застосовуються різні способи знищення важливої інформації, що зберігається в комп'ютері: дистанційно (наприклад, по локальній чи глобальній мережі (INTERNET); шляхом натискання на тривожну кнопку; передачею повідомлення по телефону на пейджер, що знаходиться в комп'ютері; передачею повідомлення на мобільний телефон, включений в архітектуру комп'ютера; використанням пристрою типу «брелок» — передавача для відключення охоронної сигналізації автомобіля тощо.

Виявлення, огляд і вилучення комп'ютерних засобів у ході до-судового слідства та судового розгляду можна поділити на попередній, основний і заключний етапи.

Попередній етап включає такі дії.

1. У керівника підрозділу, персоналу, який відповідає за експлуатацію комп'ютерної техніки, або іншого співробітника організації, фірми необхідно взяти пояснення, а при порушеній кримінальній справі допитати і з'ясувати такі обставини:

— чи заблоковане приміщення, в якому знаходиться комп'ютер, електронною системою допуску або охоронною сигналізацією, і які технічні засоби забезпечення використовуються для цього. Оскільки систему блокування вибирає користувач, то тре-

ба взяти документацію і відповідний електронний або фізичний пароль (код), а в деяких випадках — і додатковий пристрій (електронний ключ) для доступу до об'єктів, що зберігаються. При цьому необхідно пам'ятати, що електронне блокування приміщення з'єднано з системою блокування самознищення важливої інформації в комп'ютері, яка працює від вбудованого в комп'ютер джерела живлення. При порушенні встановленого порядку входу в приміщення спрацьовує захист і комп'ютер знищує інформацію на вінчестері, навіть якщо він відключений від живлення. Установи, підприємства й організації, що використовують подібні системи знищення важливої інформації на комп'ютері, обов'язково мають надійно заховану щоденну копію цієї інформації або використовують «дзеркальний» вінчестер. Вміст останнього є точною копією основного вінчестера, зміни якого відслідковуються щомиті. «Дзеркальний» вінчестер розташований на певній відстані від основного під особливою охороною;

— які є засоби охоронної сигналізації і забезпечення безпеки комп'ютерної інформації, де знаходиться відповідна документація;

чи встановлені в комп'ютері спеціальні засоби для знищення інформації у разі спроби несанкціонованого доступу до неї; з'ясу вати місце перебування організації, що встановила цю систему;

чи необхідний пароль (додатковий пристрій — електронний ключ) для доступу до інформації, що знаходиться в комп'ютері, або окремих її частин, правила його використання; чи призво дить порушення цих правил до псування інформації; чи з'єднані (включені) комп'ютери в локальну мережу установи, організації, підприємства (фірми), об'єднання, яка схема локальної мережі, основні правила її безпечного використання.

Необхідно пам'ятати, що при правильно організованій робо ті комп'ютерних засобів наприкінці робочого дня здійснюється обов'язкове резервне копіювання даних зі складанням повного протоколу роботи комп'ютера за день. Тому в осіб, відповідаль них за резервне копіювання і збереження протоколів, з'ясовуєть ся місцезнаходження відповідних документів і копій на магніт них носіях.

Якщо комп'ютер підключений до мережі INTERNET, то необ хідно вилучити договори у керівника підприємства (фірми), де буде проводитись огляд, негайно зв'язатися з мережним адміні стратором — провайдером вузла, до якого підключена дана уста нова, підприємство (організація), і організувати за його допомо гою вилучення і збереження електронної інформації, що нале жить даному підприємству або надійшла на його адресу.

166

Розділ 2

ОКРЕМІ ВИДИ ЕКСПЕРТИЗ

4. Вилучити і вивчити документацію, пов'язану із забезпеченням на підприємстві (в установі, організації) безпеки комп'ютерної інформації, яка цікавить слідство. Вилучити протоколи і резервні копії вінчестера. За наявності протоколів можна встановити вилучену (стерту) інформацію на вінчестері (магнітному носії).

Основний етап огляду починається з усунення блокування вхідних дверей. Для цього необхідно:

наказати співробітникам фірми (підприємства) відійти від комп'ютерних засобів і розмістити їх у приміщенні так, щоб ви ключалась можливість використання будь-яких засобів зв'язку. У процесі огляду не приймати допомоги від співробітників фірми (підприємства);

вилучити у персоналу пейджери, електронні записні книж ки, ноутбуки, індивідуальні пристрої відключення сигналізації автомобіля тощо;

зафіксувати інформацію на екранах працюючих комп'юте рів шляхом фотографування (детальна зйомка) або складання креслення;

виключити живлення міні-АТС і опечатати її (якщо така є);

скласти схему підключення зовнішніх кабелів до комп'ютер них пристроїв і позначити кабелі для правильного відновлення з'єднання в майбутньому;

ізолювати комп'ютери від усякого зв'язку ззовні: модемної, локальної комп'ютерної мережі, радіозв'язку;

найбільш ефективним способом відключити всі комп'ютерні засоби від джерел живлення (у тому числі і від джерел безперебій ного живлення);

екранувати системний блок комп'ютера, помістивши його у спеціальний футляр.

Фахівець оперативно виконує дії відповідно до плану, розробленому спільно зі слідчим. Зовнішнім оглядом встановлюються специфічні обставини, що стосуються комп'ютерних засобів, дані про які заносяться до протоколу огляду комп'ютерного засобу: наявність системного блоку, монітора, клавіатури, принтера, модему, безперебійного джерела живлення, акустичних систем тощо, периферійних і мультимедійних пристроїв.

За розташуванням пристроїв на передній панелі системного блоку фахівець визначає наявність і види пристроїв збереження інформації (дисководи), а також пристроїв зчитування кредитних карт, парольних карт тощо, особливої уваги потребує наявність невідомих йому пристроїв. По можливості, він визначає присутність пристрою для знищення інформації.

За розташуванням розйомів на задній панелі системного визначаються наявність і види вбудованих пристроїв, мережної плати, модему (чи був він підключений до телефонної чи іниІ0ї лінії зв'язку), наявність послідовних і паралельних портів, чи буди вони підключені до зовнішніх ліній зв'язку.

Заключна стадія огляду — це складання протоколу, схем, пла-нів. Кабелі, що відключаються, підлягають маркуванню з метою відновлення з'єднання при проведенні експертизи комп'ютерної техніки і програмних продуктів. Екранований системний блок комп'ютера, принтер, виявлені дискети, магнітні стрічки й інціі носії комп'ютерної інформації (наприклад роздруківки) опечатують і вилучають.

Істотне значення має упакування об'єктів дослідження, що направляються на експертизу. Воно повинно гарантувати ливість їх пошкодження як у процесі збереження, так і під транспортування.

Погоджені дії слідчого і фахівця з огляду і вилучення речовцх доказів з місця події дозволять уникнути необоротних втрат і^_ формації, що міститься на машинних носіях, і забезпечать найбільш достовірні дані для проведення наступної судової експертизи комп'ютерної техніки і програмних продуктів.

Якщо зазначених заходів не було вжито, виникають серйозні підстави сумніватися у вірогідності висновків експерта.