- •Е.Н. Каширская

- •Содержание

- •1Симметричные криптоалгоритмы

- •1.1Перестановочные шифры

- •1.1.1Простой столбцевой перестановочный шифр

- •1.1.2Перестановочный шифр с ключевым словом

- •1.1.3Шифрование с помощью магических квадратов

- •1.1.4Двойная перестановка столбцов и строк

- •1.1.5Перестановка по случайному ключу в ms Excel

- •1.1.6Случайная перестановка символов

- •1.1.7Перестановка букв в середине слова

- •1.2Подстановочные шифры (шифры замены)

- •1.2.1Шифр Цезаря

- •1.2.2Шифры Полибия

- •1.2.3Шифрование методом Атбаш

- •1.2.4Простая замена по алгоритму rot13

- •1.2.5Шифрование сложением по модулю два (шифр Вернама)

- •1.2.6Шифрование методом решетки Кардано

- •1.2.7Шифры сложной замены

- •1.2.8Многоалфавитная замена «Энигма»

- •1.2.14Аффинный шифр

- •1.2.15Шифрование с помощью аналитических преобразований

- •1.3Контрольная работа «Симметричные криптоалгоритмы»

- •2Методы вскрытия шифров замены

- •2.1Частотный анализ

- •2.1.1Одноалфавитный метод (с фиксированным смещением)

- •2.1.2Одноалфавитный метод с задаваемым смещением (метод Цезаря)

- •2.1.3Криптоанализ при неизвестном смещении

- •2.1.4Метод перестановки

- •2.1.5Метод инверсного кодирования

- •2.2Метод полосок

- •2.3Криптоанализ при неизвестном методе шифрования

- •2.4Криптоанализ шифра xor

- •2.5Взлом шифра Гронсфельда

- •3Алгоритмы шифрования данных с открытым ключом

- •3.1Алгоритм rsa

- •3.2Контрольная работа «Алгоритмы шифрования с открытым ключом»

- •3.3Криптосистема Эль-Гамаля

- •3.4Процедура открытого распределения ключей Диффи-Хеллмана

- •Криптограммы для расшифровки

- •Ответы на задания

- •Вопросы для самопроверки

- •Библиографический список

Криптограммы для расшифровки

Криптограмма 1

Дана криптограмма:

CO * N = CPC

+ * -

II + I = OY

= = =

EDP + TR = ETO

Восстановите цифровые значения букв, при которых справедливы все указанные равенства, если разным буквам соответствуют различные цифры. Расставьте буквы в порядке возрастания их цифровых значений и получите искомое слово.

Криптограмма 2

Каждая буква фрагмента известного стихотворения Ф.И. Тютчева заменена некоторой буквой так, что разным буквам соответствуют разные буквы, а одинаковым - одинаковые. Пробелы и знаки препинания сохранены. Восстановите этот фрагмент стихотворения:

Гьюь Фюббшн эй яюэовл,

Пфзшэюь юришь эй шчьйфшвл:

Г эйщ юбюрйээпо бвпвл ¾

С Фюббшн ьюцэю вюылъю сйфшвл.

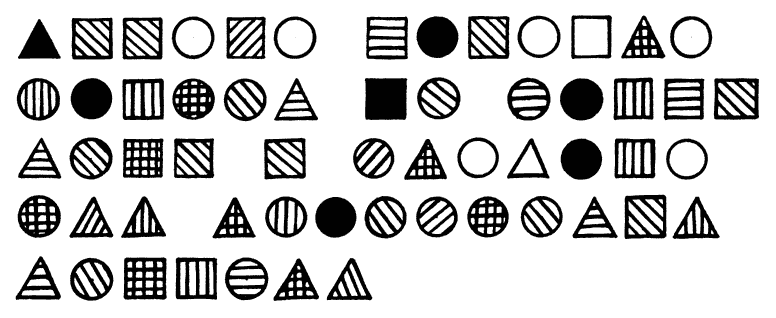

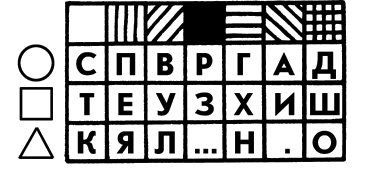

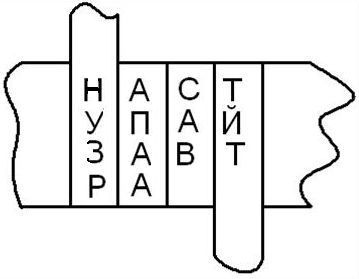

Криптограмма 3. Пользуясь ключом, разгадай головоломку и прочти стих из Библии.

К ЛЮЧ

ЛЮЧ

Ответы на задания

Страница 6.

Страница 13. Пришел, увидел, победил!

Страница 14. Я умею работать с шифром! А ты?

Страница 19. Эта наука интересная и перспективная

Страница 20. Криптография

Страница 26. монитор, принтер

Страница 53.

Криптограмма 1. DECRYPTION

Криптограмма 2. Умом Россию не понять,

Аршином общим не измерить:

У ней особенная стать –

В Россию можно только верить.

Вопросы для самопроверки

Понятие криптологии.

Криптография. Определение. Основные понятия.

Криптоанализ. Определение. Основные понятия.

Криптографические методы защиты информации.

Классификация криптосистем.

Симметричные и ассиметричные криптосистемы.

Симметричные криптосистемы.

Шифры замены и перестановки.

Шифрование простой заменой.

Шифрование омофонной заменой.

Шифрование блочной заменой.

Шифрование многоалфавитной заменой.

Шифрование перестановкой.

Шифрование с помощью одноразового блокнота.

Роторные машины для шифрования.

Операция сложения по модулю 2. Возможность применения в криптографии.

Потоковые шифры.

Основные идеи цифровой подписи.

Ассиметричные криптосистемы.

Система шифрования RSA.

Библиографический список

Основная литература

Полянская О. Ю. Инфраструктуры открытых ключей: учебное пособие. – М.: Изд. БИНОМ, 2007 |

Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. – Изд. Наука и техника, 2004 |

Запечников С.В., Милославская Н.Г., Толстой А.И., Ушаков Д.В. Информационная безопасность открытых систем. – Изд. Горячая Линия-Телеком, 2006 |

Шанкин Г.П., Бабаш А.В. Криптография. – Изд. Солон, 2007 |

Хорев П.Б. Методы и средства защиты информации в компьютерных системах: учебное пособие. – Изд. Academia, 2007 |

Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей: учебное пособие. – Изд. Форум Инфра-М, 2008 |

Дополнительная литература

Нильс Фергюсон, Брюс Шнайер Практическая криптография. Пер. с англ. – Изд. Вильямс, 2005 |

Мао В. Современная криптография: теория и практика. Пер. с англ. – Изд. Вильямс, 2005 |

Макнамара Д. Секреты компьютерного шпионажа: Тактика и контрмеры. Пер. с англ. – М.: Изд. БИНОМ, 2006 |

Запечников С.В. Криптографические протоколы и их применение в финансовой и коммерческой деятельности: учебное пособие. – Изд. Горячая Линия-Телеком, 2007 |

Молдовян Н.А. Практикум по криптосистемам с открытым ключом. – Изд. BHV, 2007 |

Смарт Н. Криптография. Пер. с англ. – Изд. Техносфера, 2006 |