- •225 Страница

- •226 Страница

- •227 Страница

- •228 Страница

- •7.7. Перехват телефонных разговоров в зоне «е».

- •229 Страница

- •230 Страница

- •231 Страница

- •232 Страница

- •233 Страница

- •234 Страница

- •235 Страница

- •236 Страница

- •237 Страница

- •7.8. Перехват телеграфных разговоров.

- •238 Страница

- •8. Перехват сообщении в каналах сотовой связи.

- •8.1. Методы и средства несанкционированного получения информации.

- •239 Страница

- •240 Страница

- •241 Страница

- •242 Страница

- •243 Страница

- •244 Страница

- •8.2. Комплекс перехвата пейджинговых сообщений стандарта pocsag pager resept 2.1

- •245 Страница

- •8.3. Комплекс перехвата пейджинговых сообщений стандарта rds.

- •246 Страница

- •8.4. Система контроля использования служебных радиотелефонов сотовой связи стандарта nmt-450 tcc-1.

- •247 Страница

- •8.5. Комплекс перехвата сотовой связи.

- •248 Страница

- •8.6. Система контроля сотовой связи.

- •249 Страница

- •250 Страница

- •9. Получение информации, обрабатываемой в компьютерных сетях.

- •9.1. Виды потенциально опасных воздействий.

- •251 Страница

- •9.2. Основные способы несанкционированного доступа.

- •252 Страница

- •253 Страница

- •254 Страница

- •9.3. Преодоление программных средств защиты.

- •255 Страница

- •9.4. Преодоление парольной защиты.

- •256 Страница

- •257 Страница

- •258 Страница

- •259 Страница

- •260 Страница

- •261 Страница

- •9.5. Некоторые способы внедрения программных закладок и компьютерных вирусов.

- •262 Страница

- •263 Страница

- •9.6. Защита от ошибок обслуживающего персонала.

- •9.7. Защита от заражения компьютерными вирусами.

- •9.8. Защита от несанкционированного доступа.

- •10. Методы и средства выявления закладных устройств.

- •10.1. Общие принципы выявления.

- •10.2. Методы поиска закладных устройств как физических объектов. Визуальный осмотр.

- •Контроль с помощью средств видеонаблюдения.

- •Досмотровые портативные телевизионные системы.

- •Применение металлодетекторов.

- •10.3. Методы поиска зу как электронных средств.

- •Основные признаки излучения радиозакладок.

- •Применение индикаторов (детекторов) поля.

- •Технические характеристики индикаторов поля.

- •10.4. Панорамные приемники и их основные характеристики.

- •10.5. Принципы построения и виды панорамных приемников.

- •10.6. Компьютерные программы для управления панорамными приемниками.

- •10.7. Программно-аппаратные комплексы.

- •10.8. Нелинейные радиолокаторы.

- •10.9. Некоторые рекомендации но поиску устройств негласного съема информации

- •11. Технические средства защиты информации.

- •11.1. Дополнительные организационные меры для защиты информации в телефонных линиях связи.

- •11.2. Технические средства и методы защиты.

- •11.3. Аппаратура контроля линий связи.

- •11.4. Аппаратура защиты линий связи.

- •12. Технические средства пространственного и линейного зашумления.

- •12.1. Средства создания акустических маскирующих помех.

- •13. Криптографические методы и средства защиты.

- •13.1. Аналоговое преобразование.

- •13.2. Цифровое шифрование.

- •13.3. Технические средства.

257 Страница

Чтобы выполнить эту процедуру, надо либо заранее выяснить все необходимые сведения об установках, либо просто иметь определенные знания и опыт в данной области.

Второй способ в принципе повторяет первый и специально предусмотрен конструкторами на случай забывания пароля. Его применение даже описано в руководстве пользователя.

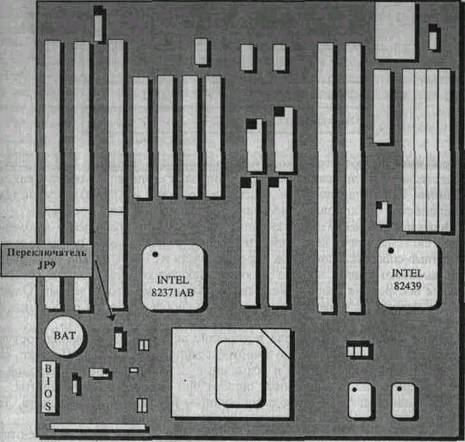

Так, например, на системной (материнской) плате компьютера Репtium установлена специальная перемычка JP9 (см. рис. 184), предназначенная для очистки CMOS.

Рис. 184. Расположение переключателя 1Р9 (очистки CMOS-памяти) на системной плате компьютера Pentium

258 Страница

Значения положений JP9 - перемычки сброса CMOS приведены в табл. 27. Нормальное положение перемычки, соответствует замыканию контактов 1-2.

Таблица 27.

Режим работы компьютера |

Номера замкнутых контактов |

Нормальный |

1-2 |

Очистка CMOS |

2-3 |

В том случае, если необходимо снять неизвестный или забытый пароль, то, предварительно отключив компьютер от сети и вскрыв системный блок, перемычка переставляется в положение 2-3. Затем включается компьютер, снова отключается и перемычка вновь возвращается в положение 1-2.

После завершения процедуры очистки CMOS-памяти необходимо осуществить настройку BIOS Setup («Установок BIOS») так же, как и в первом случае.

Преодоление паролей операционной системы.

Разные операционные системы имеют разную стойкость к несанкционированному доступу.

Так, одной из наиболее защищенных операционных систем по праву считается Windows NT, обладающая уровнем зашиты С2, а Windows'95 из возможных средств защиты предлагает только введение пользовательских паролей и шифрование таблицы паролей. Однако, но большому счету, эти пароли вообще не могут рассматриваться как серьезное средство разграничения доступа. Дело в том, что их основное назначение - это обеспечение индивидуальной настройки рабочего стола для создания максимальных удобств пользователям при работе: зарегистрировался под своим паролем - получил свои настройки.

Проблема заключается в том, что пользователи, которые имеют доступ к средствам редактирования реестра, например к опции Password (пароли) из Control Panel (панели управления), легко могут отключить эту систему безопасности, блокировав применение пользовательских профилей.

Перехват паролей.

Реальную защиту информации, хранящейся в компьютерной системе, могут дать лишь специально разработанные программные и аппаратные способы защиты, так как преодолеть их могут только специалисты очень высокого класса, хорошо знающие атакуемую операционную систе-

259 Страница

му, способы построения современных систем защиты и методы «взлома». Описывать эти методы не позволяют ни этические соображения, ни цель книги, ни объем настоящей главы.

Однако многие, в том числе и хорошие системы ограничении доступа, используют пароли как средство аутентификации пользователей. Показать слабые места парольной защиты и возможные способы раскрытия паролей - значит уберечь вас от возможных ошибок при выборе системы зашиты.

«Парольная защита» - отнюдь не синоним понятию «плохая защита». Тем не менее, она имеет как минимум две слабые стороны.

Первая связана с тем, что пароли, по которым осуществляется аутентификация пользователей, должны где-то храниться. Обычно это таблица паролей, входящая в состав программного обеспечения операционной системы или системы защиты. Следовательно, любой достаточно хорошо подготовленный пользователь тем или иным способом может проникнуть в соответствующий файл, скопировать или изменить его.

Именно благодаря данному обстоятельству выбираемая вами система зашиты должна предусматривать кодирование таблицы паролей, что нивелирует ценность попытки проникновения в таблицу.

Вторая связана с возможностью тайного внедрения программной закладки в компьютерную систему, которая позволит злоумышленнику осуществлять несанкционированный доступ к информационным ресурсам. Перехватчики паролей - один из наиболее распространенных видов программных закладок. Они перехватывают пароли, применяемые для регистрации пользователей операционной системы, а также для определения их легальных полномочий и прав доступа к компьютерным ресурсам.

Перехватчики отнюдь не новое явление. В свое время они успешно разрабатывались для OS/370, UNIX и DOS. Принцип действия у них достаточно традиционен и заключается в фиксации пароля на этапе регистрации пользователи. Далее пароль записывается в специальный файл, из которого он может быть легко извлечен. Различия между перехватчиками заключаются только в способах, которые применяются ими для получения пользовательских паролей.

Различают три типа перехватчиков паролей: имитаторы системы регистрации, фильтры и заместители.

Программы имитаторы системы регистрации достаточно легкореализуемы и функционируют до следующему алгоритму.

Имитатор первым реагирует на желание пользователя зарегистрироваться и предлагает ему ввести пароль. После того как пользователь иден-