- •Основні поняття та визначення захисту інформації. Захист інформації це діяльність спрямована забезпечення

- •Властивості інформації, що підлягають захисту.

- •Класифікація загроз інформації

- •5. Посередництво (Man-In-Middle).

- •6. Зловживання довірою

- •7. Комп’ютерні віруси:

- •8. Атаки на рівні застосувань:

- •Причини виникнення загроз

- •Структура політики безпеки

- •1) Таблиця збитків:

- •2) Таблиця імовірності атаки:

- •3) Таблиця ризиків:

- •V) Реакція системи на вторгнення

- •VI) Опис повноважень користувачів системи

- •Політика інформаційної безпеки та її основні поняття. Моделі керування безпекою.

- •Захист інформації від витоку технічними каналами. Поняття небезпечного сигналу. Класифікація технічних каналів витоку інформації. Типи захисту від витоку інформації технічними каналами.

- •Захист інформації від витоку технічними каналами. Пасивний та активний захист.

- •1) Пасивні методи:

- •2) Активні методи:

- •Методи захисту комп’ютерної техніки від витоку інформації технічними каналами.

- •Формальні моделі доступу

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу. Критерії оцінки захищеності інформації від нсд.

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу.

- •Аналіз захищеності сучасних універсальних ос. Основні завдання захисту ос. Принципи керування доступом сучасних універсальних ос. Аутентифікація, авторизація та аудит.

- •I. Протокол „виклик-відповідь”

- •II. Використання одноразових паролів.

- •IV. Протокол Kerberos.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту в ос Windows nt/2000/xp. Політика безпеки

- •Основні компоненти системи безпеки ос Windows

- •Аутентифікація користувача. Вхід у систему

- •Маркер доступу. Контекст користувача

- •Запозичення прав

- •Контроль доступу. Маркер доступу. Ідентифікатор безпеки sid. Структура ідентифікатора безпеки

- •Ролевий доступ. Привілеї

- •5. Заборона використання usb-дисків.

- •7. Блокування мережевих загроз.

- •9. Захисник Windows.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту ос типу *nix.

- •2. Підтримка шифрувальних файлових систем у зазначених ос.

- •Захищені протоколи. Протокол ssl.

- •Методи підсилення стандартних засобів захисту. Електронні засоби ідентифікації та аутентифікації. Біометричні засоби ідентифікації.

- •2. Біометричні засоби ідентифікації

Методи підсилення стандартних засобів захисту. Електронні засоби ідентифікації та аутентифікації. Біометричні засоби ідентифікації.

Важливе місце підсилення стандартних засобів захисту посідають електронні системи ідентифікації та аутентифікації. Вони призначені для забезпечення захисту систем від НСД.

В електронних засобах ідентифікації та аутентифікації (ЗІА) ідентифікаційні ознаки перетворюються у цифровий код (згортку), порівняння якої з еталонною дозволяє програмній частині комплексу дозволити або заборонити доступ до системи.

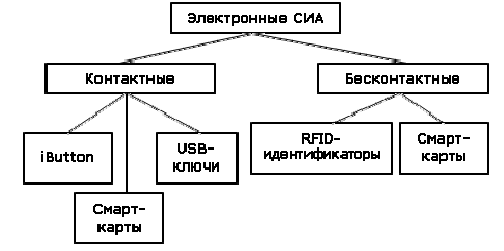

Електронні ЗІА класифікуються наступним чином:

До контактних СІА можна віднести:

електронні ідентифікатори iButton, які використовуються здебільшого для контролю доступу в приміщення;

USB-ключі - для доступу до комп’ютерів та інших пристроїв, а також для захисту авторських прав на програмне забезпечення;

Смарт-карти - багатоцільовий засіб контролю доступу та інших операцій.

До безконтактних СІА можна віднести:

RFID (Radio Frequency Identification - радіочастотна ідентифікація) - електронний пристрій у вигляді картки, яка працює безконтактним способом;

Безконтактна смарт-карта - універсальний засіб ідентифікації особи та проведення інших операцій.

Найбільш популярними на сьогодні є контактні та безконтактні смарт-карти, які дозволяють виконувати широкий спектр операцій, оснащені мікропроцесором, здатним виконувати складні криптографічні обчислення.

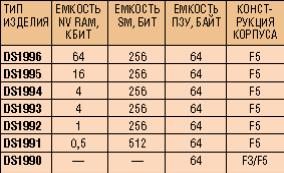

iButton (Dallas Semiconductors).

Для захисту розроблено кілька модифікацій. Параметри їх подано у таблиці:

До переваг відноситься:

Надійність та довгий час життя (час зберігання інформації у пам’яті ідентифікатора складає на менше 10 років);

Високий ступінь механічної та електромагнітної захищеності;

Малі розміри;

Відносно невелика вартість.

Недоліком цього пристрою є залежність його спрацьовування від точності та площі контакту з пристроєм зчитування.

RFID- системи (пристрої proximity, від англ. proximity - близькість) відносяться до класу електронних безконтактних радіочастотних систем.

Радіочастотні ідентифікатори випускаються у вигляді карток, брелоків, ключів тощо. Кожен з них має власний унікальний серійний номер. Основними їх компонентами є інтегральна мікросхема, яка встановлює зв’язок з пристроєм зчитування, та вбудована антена. Всередині картки може міститися батарея, тоді ідентифікатор називають активним. Вони забезпечують зв’язок з пристроєм читання на значній відстані (кілька метрів). Дистанція зчитування для пасивних ідентифікаторів, які не мають батареї, становить кілька десятків сантиметрів.

Пристрій зчитування постійно випромінює радіосигнал. Коли ідентифікатор опиняється на відстані зчитування, його антена поглинає сигнал та передає його на мікросхему. Отримавши енергію, ідентифікатор випромінює ідентифікаційні дані, які сприймає пристрій зчитування. Процес займає десятки мікросекунд.

У відповідності з несучою частотою такі системи класифікуються наступним чином:

Низькочастотні (100-500 кГц), характеризуються незначною віддаллю зчитування, дані можуть передаватися крізь одяг, сумки, портмоне тощо;

Пристрої проміжної частоти (10-15 МГц); здатні передавати значні об’єми даних;

Високочастотні (850-950 МГц; 2,4-5 ГГц) характеризуються великою дистанцією зчитування (кілька метрів).

Основні переваги:

Безконтактна технологія зчитування;

Довготривалість пасивних ідентифікаторів (деякі розробники дають на безконтактні картки гарантію на увесь термін життя);

Точність, надійність та зручність зчитування ідентифікаційних ознак.

До недоліків таких систем відносять слабкий електромагнітний захист, порівняно високу вартість. Крім того, певна незручність полягає в тому, що вона може спрацювати, коли людина проходить повз об’єкт доступу, і не має бажання туди заходити.

Пристрої на основі смарт-карт.

Пристрої уведення ідентифікаційної інформації на основі смарт-карт можуть бути як контактними, так і безконтактними.

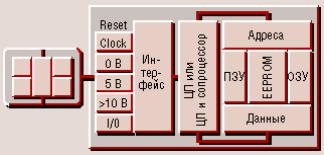

Основою внутрішньої організації картки є так звана SPOM-архітектура (Self

Programming One-chip Memory), яка передбачає наявність центрального процесора, ОЗП, ПЗП та електрично програмованої постійної пам’яті EEPROM. Як правило, в картці є ще спеціалізований процесор.

Процесор забезпечує розмежування доступу, обробку даних та реалізує криптографічні алгоритми (разом зі спеціалізованим співпроцесором). У ПЗП зберігається код, що виконує процесор, оперативна пам’ять використовується як робоча; EEPROM зберігає дані про власника карти.

Для безконтактних карток додатковими пристроями є радіочастотний модуль, та антена.

Кожна картка має свій унікальний серійний номер, який привласнюється їй на заводі. Його не можна змінити на протязі усього терміну експлуатації картки. Ідентифікація за серійним номером, шифрування даних, аутентифікація ділянок пам’яті за допомогою ключів шифрування забезпечують надійний захист смарт-карток від зламування.

Перевагами смарт-карток вважається зручність зберігання та зчитування ідентифікаційних ознак.

До недоліків можна віднести обмежений термін експлуатації (такі картки нестійкі до механічних пошкоджень) та високу вартість систем на їх основі. Пристрої на основі USB-ключів.

У складі цих пристроїв відсутні дорогі апаратні пристрої зчитування, оскільки ідентифікатор підключається через порт комп’ютера.

Основними компонентами ключів є процесор та пам’ять. Процесор виконує функції криптографічного перетворення інформації та USB-контролера. Пам’ять зберігає ключі шифрування, цифрові сертифікати або іншу важливу інформацію.

До переваг таких пристроїв відноситься:

Відсутність спеціалізованої апаратної частини зчитування;

Малі розміри та зручність у використанні;

Простота підключення до порту комп’ютера. До недоліків можна віднести:

Порівняно висока вартість;

Слабкий механічний захист.