- •Основні поняття та визначення захисту інформації. Захист інформації це діяльність спрямована забезпечення

- •Властивості інформації, що підлягають захисту.

- •Класифікація загроз інформації

- •5. Посередництво (Man-In-Middle).

- •6. Зловживання довірою

- •7. Комп’ютерні віруси:

- •8. Атаки на рівні застосувань:

- •Причини виникнення загроз

- •Структура політики безпеки

- •1) Таблиця збитків:

- •2) Таблиця імовірності атаки:

- •3) Таблиця ризиків:

- •V) Реакція системи на вторгнення

- •VI) Опис повноважень користувачів системи

- •Політика інформаційної безпеки та її основні поняття. Моделі керування безпекою.

- •Захист інформації від витоку технічними каналами. Поняття небезпечного сигналу. Класифікація технічних каналів витоку інформації. Типи захисту від витоку інформації технічними каналами.

- •Захист інформації від витоку технічними каналами. Пасивний та активний захист.

- •1) Пасивні методи:

- •2) Активні методи:

- •Методи захисту комп’ютерної техніки від витоку інформації технічними каналами.

- •Формальні моделі доступу

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу. Критерії оцінки захищеності інформації від нсд.

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу.

- •Аналіз захищеності сучасних універсальних ос. Основні завдання захисту ос. Принципи керування доступом сучасних універсальних ос. Аутентифікація, авторизація та аудит.

- •I. Протокол „виклик-відповідь”

- •II. Використання одноразових паролів.

- •IV. Протокол Kerberos.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту в ос Windows nt/2000/xp. Політика безпеки

- •Основні компоненти системи безпеки ос Windows

- •Аутентифікація користувача. Вхід у систему

- •Маркер доступу. Контекст користувача

- •Запозичення прав

- •Контроль доступу. Маркер доступу. Ідентифікатор безпеки sid. Структура ідентифікатора безпеки

- •Ролевий доступ. Привілеї

- •5. Заборона використання usb-дисків.

- •7. Блокування мережевих загроз.

- •9. Захисник Windows.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту ос типу *nix.

- •2. Підтримка шифрувальних файлових систем у зазначених ос.

- •Захищені протоколи. Протокол ssl.

- •Методи підсилення стандартних засобів захисту. Електронні засоби ідентифікації та аутентифікації. Біометричні засоби ідентифікації.

- •2. Біометричні засоби ідентифікації

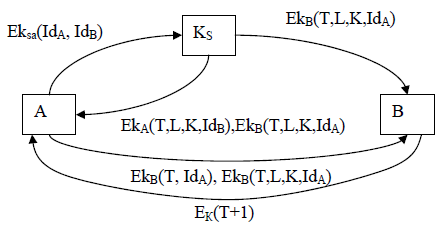

IV. Протокол Kerberos.

80-ті роки ХХ ст. Розроблений у Масачусетському технологічному інституті в рамках проекту «Афіна» як протокол мережевої аутентифікації. Використовується для мереженої аутентифікації у Windows 2000 та наступних версіях; Mac OS також використовує Керберос у своїх клієнтських та серверних версіях; також його використовує Red Hat Linux 4 Enterprise.

Суть протоколу Kerberos полягає в участі 3-тьої довірчої сторони, у процесі аутентифікації. 3-тя сторона - це так званий сервер Kerberos.

Нехай є учасники А; В; KS -сервер Kerberos.

Кожен учасник процесу ідентифікації має такі значення:

Сторона А->IdА - власний унікальний ідентифікаттор; KА- публічний ключшифрування;

Сторона В->Idв - власний ідентифікатор; Kв- публічний ключ шифрування;

Сервер Керберос - сторона, якій довіряють сторони А та В, який керує встановленням сеансу зв’язку між сторонами.

Протокол:

A відправляє серверу KS таке повідомлення, зашифроване на публічному ключі сервера:

EKsA (IdА,IdВ) - запит на дозвіл підключення до сторони В.

Розшифрувавши повідомлення А сервер Керберос генерує таку інформацію:

KS->B:EkB(T,L,K,IdA) для сторони В;

одночасно:

KS->А:EkA(T,L,K,Idв),EkB(T,L,K,IdA) - для сторони А.

Тут:

T-відмітка часу;

L-термін дії ключа K;

K-сеансовий ключ шифрування

2) Тепер сторона A може відправити стороні B таке повідомлення:

EК(T,IdА),EkВ(T,L,K,IdА)

Сторона В має три різні ідентифікатори IdА і 2 різні ключі (які потрапили до неї у різних повідомленнях - від сервера Керберос і від сторони А). Якщо ці об’єкти співпадають T=T=T, IdА=IdА то сторона А успішно пройшла аутентифікацію.

3) Однак тепер вимагається аутентифікація сторони B. Для цього сторона В модифікує часову відмітку на завчасно погоджену величину (Т->Т+1) і відправляє стороні А таке повідомлення: EК(T+1) - модифікована відмітка часу.

Одночасно А обчислює EК(T+1), і якщо ці дві величини (обчислена і отримана від

В) співпадають, то аутентифікація сторони В пройшла успішно.

Діаграму інформаційних потоків при аутентифікації за протоколом Керберос подано на рисунку.

Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту в ос Windows nt/2000/xp. Політика безпеки

При оцінці ступеня захищеності операційних систем діє нормативний підхід, відповідно до якого сукупність завдань, що виконуються системою безпеки, повинна задовольняти певним вимогам - їх перелік визначається загальноприйнятими стандартами. Система безпеки ОС Windows відповідає вимогам класу C2 "оранжевої" книги і вимогам стандарту Common Criteria, які складають основу політики безпеки системи. Політика безпеки передбачає відповіді на такі питання: яку інформацію захищати, якого роду атаки на безпеку системи можуть бути зроблені, які засоби використовувати для захисту кожного виду інформації.

Вимоги, що висуваються до системи захисту, такі:

Кожен користувач повинен бути ідентифікований унікальним вхідним ім’ям і паролем для входу у систему. Доступ до комп’ютера надається лише після аутентифікації. Повинні бути зроблені запобіжні заходи проти спроби застосування фальшивої програми реєстрації (механізм безпечної реєстрації).

Система повинна бути в змозі використовувати унікальні ідентифікатори користувачів, щоб стежити за їх діями (управління дискреційним доступом). Власник ресурсу (наприклад, файлу) повинен мати можливість контролювати доступ до цього ресурсу.

Управління довірчими відносинами. Необхідна підтримка наборів ролей (різних типів облікових записів). Окрім того, в системі повинні бути засоби для управління привілейованим доступом.

ОС повинна захищати об’єкти від повторного використання. Перед виділенням новому користувачу всі об’єкти, включаючи пам’ять і файли, повинні бути проініційовані.

Системний адміністратор повинен мати можливість обліку всіх подій, що належать до безпеки (аудит безпеки).

Система повинна захищати себе від зовнішнього впливу або нав’язування, такого, як модифікація завантаженої системи або системних файлів, що зберігаються на диску. Треба відзначити, що, на відміну від більшості операційних систем, ОС Windows була спочатку спроектована з урахуванням вимог безпеки, і це її безперечна перевага. Подивимося тепер, як у рамках даної архітектури забезпечується виконання вимог політики безпеки.