- •Понятие вычислительной системы(вс) и ее составные части.

- •Основные принципы организации современных вс.

- •Архитектура эвм. Основные виды архитектуры эвм

- •Ос: назначение, состав, классификация.

- •Ос как виртуальная машина.

- •Ос как система управления ресурсами.

- •Функциональные компоненты ос. Управление процессами.

- •Функциональные компоненты ос. Управление памятью.

- •Функциональные компоненты ос. Управление файлами и внешними устройствами.

- •Функциональные компоненты ос. Защита данных и администрирование.

- •Функциональные компоненты ос. Интерфейс прикладного программирования.

- •Требования к современным ос.

- •Архитектура ос. Макроядерные ос. Ядро и слои ядра.

- •Микроядерная архитектура ос.

- •Понятие вычислительного процесса. Диаграмма состояния процесса.

- •Понятие ресурса в вс, виды ресурсов, методы учета.

- •Методы учета ресурсов. Параметрический метод.

- •Методы учета ресурсов. Метод связных списков и использование его для управления оп.

- •Методы учета ресурсов. Метод двоичных шкал и использование его для управления оп.

- •Методы учета ресурсов. Табличный метод.

- •Методы управления ресурсами и их особенности.

- •Понятия задачи, процесса, потока в вс. Управление процессами и потоками.

- •Способы организации многозадачных ос

- •24.. Дисциплины диспетчеризации.

- •27. Пакетные файлы ms-dos. Команды передачи управления в пакетных файлах.

- •28. Пакетные файлы ms-dos. Параметры и их использование в пакетных файлах.

- •29. Организация диалога с пользователем в пакетных файлах.

- •30. Мультиконфигурационные возможности ms-doc (многовариантность загрузки)

- •31. Проблема критической секции, ее решение по Дейкстра.

- •32. Семафоры и семафорные примитивы. Их использование для решения проблемы критической секции.

- •33. Семафоры и семафорные примитивы. Использование семафоров для синхронизации процессов.

- •43. Физическая и математическая память. Способы организации математической памяти. Сегментно-страничное распределение памяти.

- •34. Семафоры и семафорные примитивы. Задача «поставщик-потребитель».

- •44. Физическая и математическая память. Способы организации математической памяти. Страничное распределение памяти.

- •35. Семафоры и семафорные примитивы. Задача «писателей-читателей» с приоритетом писателей.

- •36. Семафоры и семафорные примитивы. Задача «писателей-читателей» с приоритетом читателей.

- •37. Функции ос по управлению памятью

- •38. Распределение памяти фиксированными разделами.

- •39. Типы адресов. Понятие виртуального адресного пространства

- •40. Распределение памяти динамическими разделами.

- •41. Особенности использования перемещаемых разделов при управлении оперативной памятью.

- •42. Физическая и математическая память. Способы организации математической памяти. Сегментное распределение памяти.

- •45. Преобразование виртуального адреса в физический при 2-уровневой организации адресного пространства.

- •47. Схема выполнения запросов с системах с кэш-памятью.

- •Способы защиты оперативной памяти. Защита по ключам:

- •1.Понятие вычислительной системы(вс) и ее составные части.

- •2.Основные принципы организации современных вс.

- •3.Архитектура эвм. Основные виды архитектуры эвм

Способы защиты оперативной памяти. Защита по ключам:

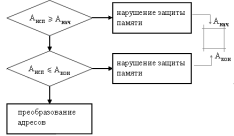

по граничным адресам,

по ключам защиты,

по битам управления

Защита по ключам используется при страничной организации памяти.

При выделении памяти процессу, каждая страница памяти, помечается ключом защиты стр. В дальнейшем при обращении процесса к страницам сравниваются ключи защиты которыми помечена страница. При совпадении, доступ разрешен.

Исключение: ядро системы (программа Super Visor) имеет ключ защиты равный 0 , имеет доступ к любой странице оперативной памяти.

КЗЗ - ключ защиты задачи

КЗС – ключ защиты страницы оперативной памяти.

Способы защиты оперативной памяти. Защита по битам управления: Существуют 3 основных способа защиты процессов в оперативной памяти:

по граничным адресам,

по ключам защиты,

по битам управления.

Способ защиты по битам управления.

Этот способ предполагает, что любой единице учета или распределения памяти ставится в соответствие ряд битов (разрядов) управления, каждый из которых определяет возможность (невозможность) выполнения определенного действия.

Бит чтения БЧ

Бит записи (модификации) БЗ

Бит выполнения БВ

|

БЧ |

БЗ |

БВ |

исходные данные |

1 |

0 |

0 |

изменяемые данные |

1 |

1 |

0 |

код программы |

1 |

0 |

1 |

«вирус» |

1 |

1 |

1 |

1 – режим доступен, 0 – недоступен.

Этот способ подходит для любой организации памяти.

Понятие колец защиты и уровня привилегий. Защита памяти на основе этих понятий: В микропроцессоре Intel используется метод распределения привилегий с помощью колец защиты. Чем меньше номер кольца, тем выше уровень привилегий.

Установлены правила:

1. при обращение к сегментам данных кольца с номером N процесс должен обладать уровнем привилегий К ≤ N

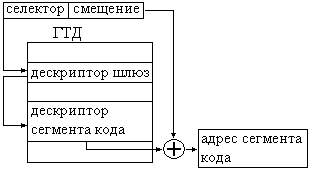

2. при обращение к сегментам кода процесс с уровнем привилегий N может обращаться к сегментам, когда этого же кольца или внутренних колец. При обращении к сегментам, когда внутренних колец используется механизм шлюзов.

Шлюз представляет собой специализированный дескриптор, служащий для выравнивания уровней привилегий.

Max(СPL, RPL) ≤ DPL

П

онятие

шлюза. Использование шлюзов при передаче

управления в ЭВМ типа IBM

PC:

Вызов процедуры может быть реализован

несколькими способами:

онятие

шлюза. Использование шлюзов при передаче

управления в ЭВМ типа IBM

PC:

Вызов процедуры может быть реализован

несколькими способами:

прямой вызов процедуры из неподчиненного сегмента,

прямой вызов процедуры из подчиненного сегмента,

косвенный вызов через шлюз.

Косвенный вызов через шлюз.

Передача управления через шлюз позволяет организовать обращение к подчиненным сегментам кода. Такие сегменты кода, как правило, соответствуют часто встречающимся функциям и должны быть доступны многим задачам, расположенным во внешних кольцах защиты.

Передача через шлюз основана на использовании специальных дескрипторов типа «шлюз». Структура дескриптора типа «шлюз» отличается от структуры обычного дескриптора сегмента.

Обычный дескриптор |

база |

размер |

|

С |

DPL |

«Шлюз» |

селектор |

Размер |

|

Р |

DPL |

смещение |

байт доступа |

счетчик слов |

|

селектор сегмента назначения |

Смещение |

||

Байт доступа

P |

DPL |

0 |

1 |

1 |

0 |

0 |

Вызываемый код может иметь любой уровень привилегий.

П ри

использовании «шлюзов» учитываются

следующие правила:

ри

использовании «шлюзов» учитываются

следующие правила:

значение DPL шлюза должно быть больше или равно значения текущего уровня привилегий CPL,

значение DPL шлюза должно быть больше или равно значения RPL селектора шлюза,

значение DPL шлюза должно быть больше или равно значения DPL целевого сегмента кода,

DPL целевого сегмента кода должно быть меньше или равно значения CPL текущего процесса.

Проблема тупика. Алгоритм банкира как один из способов решения проблемы тупика: «Тупик» возникает, когда 2 процесса в противофазе пытаются разделить 2 и более общих ресурса. «Алгоритм банкира» – один из способов предотвращения тупика.

Он состоит из двух проверок:

1. Достаточно ли выделяемого ресурса, чтобы процесс завершился. Если «да», то ресурс процессу выделяется, если «нет», то выполняется вторая проверка.

2. Оставшегося после удовлетворения запроса ресурса, будет достаточно для завершения какого-либо процесса или нет. Если «да» – ресурс выдается, если «нет» – процесс, породивший запрос, блокируется.

ВОПРОСЫ