- •Вопрос 1. Понятие ис. Структура и состав ис

- •Вопрос 2. Подходы к классификации ис

- •Вопрос 3. Технология и архитектура «Клиент-Сервер»

- •Вопрос 4. Основные тенденции развития эвм.

- •Вопрос 5. Архитектура и основные характеристики современного пк.

- •Вопрос 6. Технология и архитектура «Файл-Сервер».

- •Вопрос 7. Носители информации, используемые в современных ис, их характеристики.

- •Вопрос 8. Классы эвм, области и особенности применения.

- •Вопрос 9. Классификация программного обеспечения ис

- •Вопрос 10. Архиваторы: принципы функционирования, области и особенности применения

- •Вопрос 11. Антивирусы: принципы функционирования, области и особенности применения

- •Вопрос 12. Деструктивное программное обеспечение. Методы противодействия ему

- •Вопрос 13. Операционные системы: общие понятия, семейства и особенности.

- •Вопрос 14. Пакеты прикладных программ общего назначения: виды, области применения, характеристики.

- •Вопрос 15. Методо-ориентированные пакеты прикладных программ.

- •Вопрос 16. Проблемно-ориентированные пакеты прикладных программ.

- •Вопрос 17. Стандарт erp: цели, группы решаемых задач.

- •Вопрос 18. Стандарты mrp, mrp II: цели; группы решаемых задач.

- •Вопрос 19. Основные идеи метода сетевого планирования.

- •Вопрос 20. Эволюция систем управления предприятием. Тенденции развития ис.

- •Вопрос 21. Информационное обеспечение ис.

- •Вопрос 22. Внемашинное и внутримашинное ио ис.

- •Вопрос 23. Базы данных. Требования к базам данных.

- •Вопрос 24. Жизненный цикл ис: понятие, необходимость формализации, модели жизненного цикла ис.

- •Вопрос 25. Модели жизненного цикла ис. Содержание этапов и относительные затраты на реализацию.

- •Вопрос 26. Программные продукты с открытым и закрытым ядром. Особенности внедрения и эксплуатации.

- •Вопрос 27. Обзор Российского рынка бухгалтерских пакетов прикладных программ.

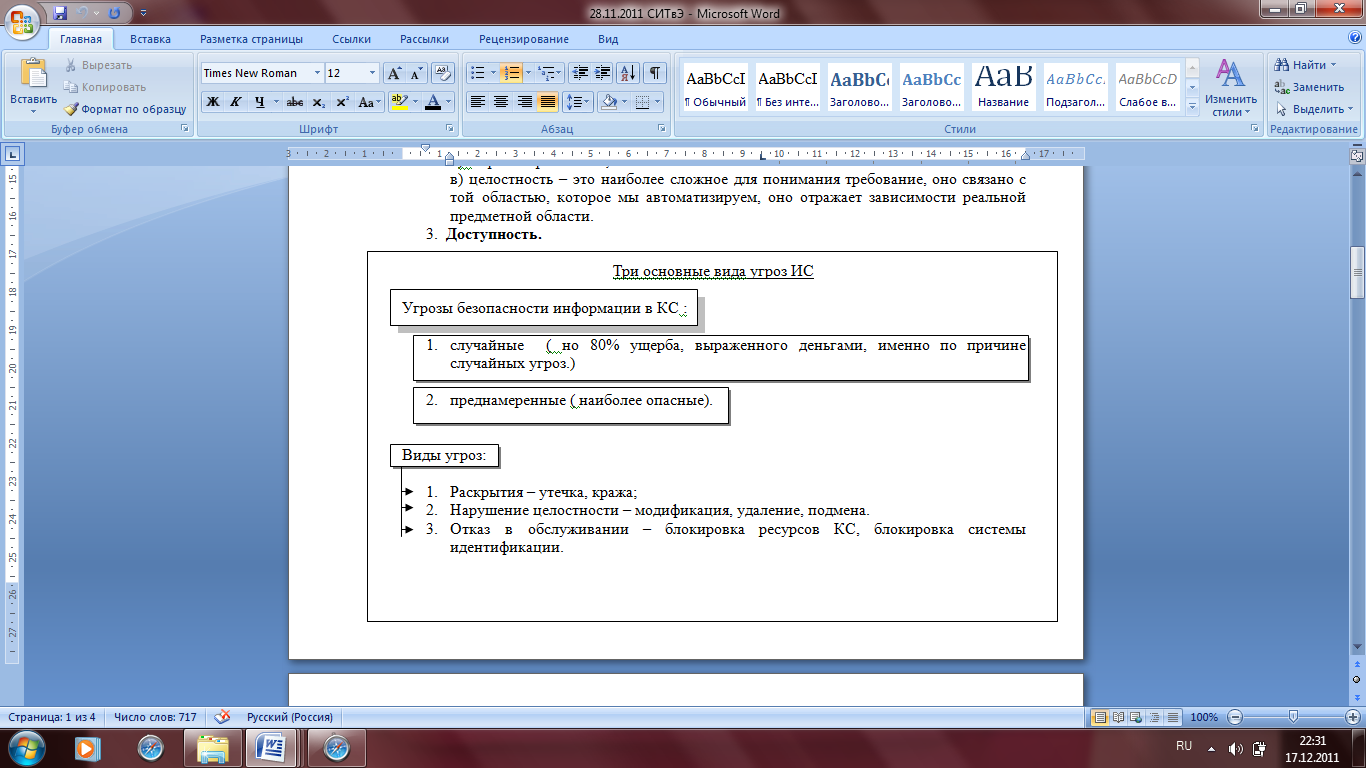

- •Вопрос 28. Три основные виды угроз ис.

- •Вопрос 29. Случайные и преднамеренные угрозы ис.

- •Вопрос 30. Понятие модели нарушителя.

- •Вопрос 31. Походы к идентификации пользователей в ис.

- •Вопрос 32. Направления защиты информации в ис.

- •Вопрос 33. Принципы защиты ис от нсд.

- •Вопрос 34. Архивация и резервирование: задачи и подходы.

- •Вопрос 33. Принципы защиты ис от нсд

- •Вопрос 34. Архивация и резервирование: задачи и подходы

- •Вопрос 35. Модели данных, применяемые для построения баз данных (сетевая, иерархическая, реляционная, объектно-ориентированная).

- •Вопрос 36. Понятие нормализации реляционной бд.

- •Вопрос 37. Основные операции реляционной алгебры.

- •Вопрос 38. Определения и понятия схемы и подсхем базы данных. Назначение, примеры

- •Трехуровневая архитектура ansi-sparc

- •Вопрос 39. Sql: назначение и общая характеристика

- •Вопрос 40. Общая характеристика субд ms Access

- •Вопрос 41. Возможности субд ms Access по работе со свойствами таблиц данных.

- •Вопрос 42. Порядок разработки и выполнения запросов с использованием qbe в среде субд ms Access.

- •Вопрос 43. Формы в субд Access. Назначение и порядок создания.

- •Вопрос 44. Подчиненные формы и их использование в субд Access.

- •Вопрос 45. Отчеты, их создание и использование в субд Access.

Вопрос 28. Три основные виды угроз ис.

Угроза безопасности ИС – потенциально возможное происшествие ( преднамеренное или случайное), которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней.

Вопрос 29. Случайные и преднамеренные угрозы ис.

Угрозы безопасности информации в ИС :

Случайные угрозы:

Ошибки обслуживающего персонала и пользователей – потеря информации, обусловленная правильным хранением архивных данных; случайное уничтожение или изменение данных.

Сбои оборудования и электропитания – сбои кабельной системы; перебои электропитания; сбои дисковых систем; свои работы серверов, рабочих станций, сетевых карт и т.д.

Некорректная работа программного обеспечения – изменение данных при ошибках в программном обеспечении; заражение системы компьютерными вирусами.

Несанкционированный доступ - случайное ознакомление с конфиденциальной информацией посторонних лиц.

Умышленные угрозы (наиболее опасные):

Несанкционированный доступ к информации и сетевым ресурсам.

Раскрытие и модификация данных и программ, их копирование.

Раскрытие, модификация или подмена трафика вычислительной сети.

Разработка и распространение компьютерных вирусов.

Ввод в программное обеспечение логических бомб (Защита программистов от недобросовестных работодателей).

Кража носителей и расчетных документов.

Разрушение архивной информации или умышленное её уничтожение.

Фальсификация сообщений, отказ от факта получения информации или изменение времени ее приема. (Это все, что касается электронного документооборота – ЭЦ П – электронно-цифровая подпись.)

Перехват и ознакомление с информацией, передаваемой по каналам связи, и т.п.

Вопрос 30. Понятие модели нарушителя.

Считается, что этот потенциальный нарушитель имеет максимально возможную для своего уровня классификацию.

Модель нарушителя – обобщенное описание лица, осуществляющего НСД.

1 уровень – запуск задач (программ) из фиксированного набора;

2 уровень

– возможность создания и запуска

собственных программ с новыми функциями

(платежный

терминал);

уровень

– возможность создания и запуска

собственных программ с новыми функциями

(платежный

терминал);

3 уровень – возможность управления функционирование ИС (воздействия на базовое ПО, состав и конфигурацию оборудования) (Это ПК);

4 уровень – весь объем возможностей по проектированию, реализации и ремонту технических средств ИС (Это ПК).

В конечном итоге нужно взять две системы защиты ИС, посчитать и выбрать наиболее дешевую и выгодную.

Вопрос 31. Походы к идентификации пользователей в ис.

Вопрос 32. Направления защиты информации в ис.

1.Организационно-административные мероприятия – направленные на недопущение нарушителя к вычислительной среде, в том числе применение специальных технических средств идентификации пользователя.

2. Защита информации от утечки по техническим каналам (Это достаточно дорогая процедура, занимаются ей подготовленные люди, имеющие опыт работы в специальных службах, но все определяется необходимостью);

3. Защита от вредоносного программного обеспечения и электронных «жучков»;

4. Защита информации от несанкционированного доступа.

Вопрос 33. Принципы защиты ис от нсд.

экономическая целесообразность (Любая информация стоит денег. Существует три модели.);

$

t

м инимум

привилегий (Каждому

сотруднику только столько информации,

сколько необходимо для выполнения

задач);

инимум

привилегий (Каждому

сотруднику только столько информации,

сколько необходимо для выполнения

задач);

простота (для пользователя);

непрерывность защиты (за исключением особых случаев) Угроза м.б. реализована и во время технической наладки, а не во время основной работы.;

открытость проектирования и функционирования защиты (для службы безопасности). Т.е. мы должны знать, какая задача на каком элементе решается и что ожидать от неё.;

независимость системы защиты от субъектов защиты;

в

сеобщий

контроль;

сеобщий

контроль;отчетность и подконтрольность (достаточность доказательств);

ответственность (личная);

изоляция и разделение (исключение взаимовлияния);

отказ по умолчанию (общий запрет);

полнота и согласованность.