Информационная безопасность

.pdf10 . О С Н О В Н Ы Е Н А П Р А В Л Е Н И Я

И Н Ж Е Н Е Р Н О - Т Е Х Н И Ч Е С К О Й |

З А Щ И Т Ы |

И Н Ф О Р М А Ц И И |

|

Задачи инженерно-технической защиты информации

Инженерно-техническая защита информации (ИТЗИ) — комплекс мероприятий, направленных на ЗИ и включающий в себя нормативно-правовые документы, организационные и технические меры.

Задачи ИТЗИ:

1.Предотвращение проникновения злоумышленника к источникам информации с целью ее уничтожения, хищения или изменения.

2.Защита носителей информации от уничтожения в результате воздействия стихийных сил и прежде всего пожара и воды (пены) при его тушении.

3.Предотвращение утечки информации по различным техническим каналам.

Для обеспечения эффективной ИТЗИ необходимо определить: - что защищать техническими средствами в конкретной орга-

низации, здании, помещении; - каким угрозам подвергается защищаемая информация со

стороны злоумышленников и их технических средств; - какие способы и средства целесообразно применять для ОБИ

ñучетом как величины угрозы, так и затрат на ее предотвращение; - как организовать и реализовать техническую ЗИ в орга-

низации.

При организации ЗИ на предприятии необходимо учитывать и психологический фактор (ущерб при утечке информации, невозможность порой выявить истинную причину последней). Эти факторы не способствуют психологической готовности руководителя на достаточно большие затраты для ЗИ, тем не менее мировой опыт организации ЗИ подсказывает, что на безопасность информации фирмы вынуждены выделять порядка 10— 20 % от прибыли.

При выборе средств ЗИ не всегда можно верить рекламе [6].

– 61 –

Принципы инженерно-технической защиты информации

Основные принципы ЗИ:

-непрерывность ЗИ, характеризующая постоянную готовность системы защиты к отражению угроз БИ в любое время;

-активность, предусматривающая прогнозирование действий злоумышленника, разработку и реализацию опережающих мер по защите;

-скрытность, исключающая ознакомление посторонних лиц со средствами и технологией ЗИ;

-целеустремленность, предполагающая сосредоточение усилий по предотвращению угроз наиболее ценной информации;

-комплексное использование различных способов и средств ЗИ, позволяющее компенсировать недостатки одних достоинствами других.

Основные принципы профессиональных подходов к организации ЗИ:

-соответствие уровня защиты ценности информации;

-гибкость защиты;

-многозональность защиты, предусматривающая размещение источников информации в зонах с контролируемым уровнем ее безопасности;

-многорубежность ЗИ на пути движения злоумышленника или распространения носителя.

Многозональность обеспечивает дифференцированный санкционированный доступ различных категорий сотрудников и посетителей к источникам информации и реализуется путем разделения пространства на так называемые КЗ.

Типовыми КЗ являются:

-территория, занимаемая организацией и ограничиваемая забором или условной внешней границей;

-здание на территории;

-коридор или его часть;

-помещение;

-шкаф, сейф, хранилище.

На границе зоны создаются рубежи защиты, они характеризуются требованием равной прочности рубежей и наличием КПП или постов.

– 62 –

Каждая зона характеризуется уровнем безопасности находящейся в ней информации. БИ зависит в зоне:

-от расстояния источника информации до злоумышленника или его средства добывания информации;

-количества и уровня защиты рубежей на пути движения злоумышленника или распространения иного носителя информации;

-эффективности средств и способов управления допуском людей и автотранспорта в зону;

-мер по ЗИ внутри зоны.

Безопасность информации в i-ой зоне оценивается вероятностью Qk(τ ) обеспечения заданного уровня БИ в течении определенного времени τ . В случае последовательного преодоления злоумышленником зон БИ в k-ой зоне оценивается величиной Qk:

Qk (τ ) = 1 |

∏n |

Pi (τ i), |

|

i= 1 |

|

τ k = ∑n |

τ |

i , |

i= 1 |

|

|

ãäå Pi(τ i)— вероятность преодоления нарушителем i-го рубежа за

время τ i.

Рассмотренные выше принципы относятся к защите в целом. При построении системы защиты целесообразно учитывать следующие принципы:

-минимизация дополнительных задач и требований к сотрудникам, вызванных мерами по ЗИ;

-надежность в работе технических средств и систем, исклю- чающая как нереагирование на атаку, так и ложное срабатывание;

-ограниченный и контролируемый доступ к элементам системы ОБИ;

-непрерывность работы системы;

-адаптируемость системы к изменениям окружающей сре-

äû [6].

– 63 –

Основные методы защиты информации техническими средствами

Методы защиты информации

Охрана источников информации

Информационное

скрытие

Скрытие

Энергетическое скрытие

Маскировка |

|

Дезинформаци6 |

|

Ослабление |

|

Зашумление |

|

|

|

|

сигнала |

|

|

|

|

|

|

|

|

|

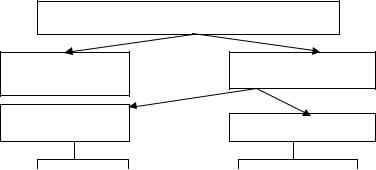

Рис. 21. Методы ЗИ техническими средствами

Скрытие информации предусматривает такие изменения структуры и энергии носителей, при которых злоумышленник не может непосредственно или с помощью технических средств выделить информацию с качеством, достаточным для использования ее в собственных интересах (см. рис. 21).

Информационное скрытие достигается изменением или созданием ложного информационного портрета сообщения, физи- ческого объекта или сигнала.

Способы изменения информационного портрета:

-удаление части элементов или связей, образующих информационный узел портрета;

-изменение части элементов информационного портрета при сохранении неизменности связей между оставшимися элементами;

-удаление или изменение связей между элементами информационного портрета при сохранении их количества. Например, удаление из рекламы наиболее информационных узлов.

Дезинформирование — это метод информационного скрытия, заключающийся в трансформации исходного информационного портрета в новый, соответствующий ложной признаковой структуре, и навязывании нового портрета органу разведки или злоумышленнику.

–64 –

Способы дезинформирования:

-замена реквизитов защищаемых информационных портретов (например, продукция двойного назначения на предприятии — гражданская и военная);

-поддержание версии с признаками, заимствованными из разных информационных портретов реальных объектов;

-сочетание истинных и ложных признаков, причем ложными заменяется незначительная, но самая ценная часть информации;

-изменение только информационных узлов с сохранением неизменной остальной части информационного портрета.

Энергетическое скрытие заключается в применении способов

èсредств ЗИ, исключающих или затрудняющих выполнение энергетического условия разведывательного контакта. Оно достигается уменьшением отношения энергии сигналов, то есть носителей с информации и помех. Воздействие помех приводит к изменению информационных параметров носителей: амплитуды, частоты, фазы.

Атмосферные и промышленные помехи оказывают наибольшее влияние на амплитуду сигнала, в меньшей степени — на его частоту. Но частотно-модулированнные (ЧМ) сигналы имеют более широкий спектр частот, поэтому в функциональных каналах, допускающих передачу широкополосных сигналов, передачу информации осуществляют ЧМ-сигналами как наиболее помехоустойчи- выми. Качество принимаемой информации ухудшается с уменьшением отношения сигнал/помеха.

Наиболее жесткие требования к качеству информации предъявляются при передаче данных: вероятность ошибки знака в статистике и бухгалтерском учете составляет 10-5—10-6, по денежным данным — 10-8—10-9 [6].

11. СПОСОБЫ Н Е С А Н К Ц И О Н И Р О В А Н Н О Г О Д О С Т У П А

К И Н Ф О Р М А Ц И И

Ïîä техническими каналом утечки информации (ТКУИ) понимают совокупность объекта разведки, технического средства разведки (ТСР), с помощью которого добывается информация

– 65 –

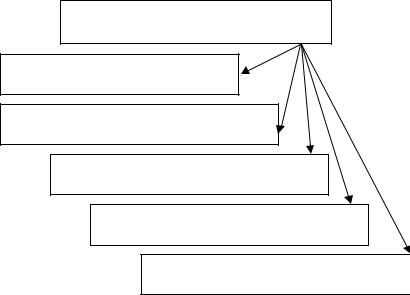

об этом объекте и физической среде, в которой распространяется информационный сигнал (см. рис. 22).

Технические каналы утечки информации

Технические каналы утечки акустической информации

Технические каналы утечки информации, обрабатываемой ТСПИ

Технические каналы утечки информации, передаваемой по информационным каналам

Технические каналы утечки видовой информации

Технические каналы утечки информации систем хранени6 данных

Рис. 22. Виды технических каналов утечки акустической информации

Ïîä техническими средствами приема, обработки, хранения и передачи информации (ТСПИ) понимают технические средства, непосредственно обрабатывающие информацию ограниченного доступа. К таким средствам относятся: системы автоматизированного управления, электронно-вычислительная техника, внутренние АТС, системы громкоговорящей связи, системы звукоусиления и звукового сопровождения и т. д. В зависимости от физической природы возникновения информационных сигналов, а также среды их распространения и способов перехвата техни- ческие каналы утечки информации ТСПИ можно разделить на электромагнитные, электрические и параметрические.

К электромагнитным относятся каналы утечки информации, возникающие за счет различного вида ПЭМИ ТСПИ, а именно :

- излучений элементов ТСПИ;

– 66 –

-излучений на частотах работы высокочастотных (ВЧ) генераторов ТСПИ;

-излучений на частотах самовозбуждения усилителей низкой частоты (УНЧ) ТСПИ.

Причинами возникновения электрических каналов утечки информации могут быть:

-наводки ЭМИ ТСПИ на соединительные линии вспомогательных технических средств и систем (ВТСС) и посторонние проводники, выходящие за пределы КЗ;

-просачивание информационных сигналов в цепи электропитания ТСПИ;

-просачивание информационных сигналов в цепи заземления ТСПИ.

Параметрический ТКУИ (ВЧ-навязывание) — способ, при котором в телефонную линию в сторону подслушивающего аппарата подаются от специального генератора ВЧ-колебания.

Радиозакладки подразделяют на телефонные и микрофонные. Под НСД к аудиовидеоинформациипонимаются действия субъекта по добыванию конфиденциальной информации на интересующем

его объекте незаконными способами.

В зависимости от физической природы возникновения информационных сигналов, среды распространения акустических колебаний и способов их перехвата технические каналы утечки акустической (речевой) информации можно разделить на воздушные, вибрационные, электроакустические, оптико-электрон- ные и параметрические.

В зависимости от вида каналов ТКУИ, передаваемой по информационным каналам, можно разделить на электро-магнитные, электрические и индукционные.

В зависимости от характера видовой информации и ее предназначения различают следующие способы получения (каналы утечки информации):

-наблюдение за объектом;

-съемка объекта;

-съемка (снятие копий) документов.

В зависимости от физической природы хранения информационных сигналов, свойств материала, из которого изготовлен носитель информации, ТКУИ систем хранения данных можно разделить на электромагнитный и параметрический.

– 67 –

Типовые конструкции, по которым передаются речевые сигналы:

-несущие стены зданий, перегородки, перекрытия зданий, окна, двери, вентиляционные воздуховоды в акустическом сигнале;

-стены и перегородки, перекрытия, оконные рамы, дверные коробки, трубопроводы, короба вентиляции в вибрационном канале.

Можно выделить три вида объектов:

1. Объект прослушивания представляет собой помещение в здании, занятом несколькими организациями. Каналами прослушивания при этом являются вентиляционные воздуховоды, перегородки, перекрытия, трубопроводы отопления и водоснабжения.

2. Объект находится в отдельном здании, к которому имеется отдельный доступ. Каналами прослушивания при этом являются оконные рамы, выходы вентиляционных отверстий, оконные кондиционеры.

3. Объект — здание с охраняемой территорией. Для получе- ния информации могут скрытно использовать лазерные средства, направленные микрофоны или выстреливающие устройства доставки виброзакладок.

Другим важным критерием выбора является то, какое ка- чество информации может обеспечить используемый канал. Для его оценки используется такая характеристика, как разборчи- вость речи.

Разборчивость — это отношение числа правильно понятых элементов речи (звуков, слогов, слов) к общему числу переданных по каналу элементов (предельное значение разборчивости слогов — 25 %).

Реверберация звуков — наложение речевых отрезков друг на друга за счет переотражения сигнала от поверхностей конструкции. Время реверберации менее 0,85 с незаметно для слуха (кабинет — 0,2—0,6 с).

Ослабление звуковых колебаний: затухание в прямых металлических воздуховодах составляет 0,15 дБ/м; на изгибах — до 3—7 дБ (на один изгиб), при изменениях сечения — 1—3 дБ; для железобетонных зданий поглощение составляет 0,1—0,15 дБ/м, для кирпичных — 0,2—0,4 дБ/м.

Шумы и помехи — искусственные и естественные сигналы, не имеющие информационной составляющей и мешающие при-

–68 –

ему информационного сигнала. Наибольшие шумы — уличные (60—70 дБ) [4, 6].

Возможность создания дальних каналов утечки акустической информации связана с микрофонным эффектом.

Микрофонный эффект — появление в цепях радиоэлектронной аппаратуры (РЭА) посторонних электрических сигналов, обусловленных механическим воздействием звуковой волны.

Акустоэлектрический преобразователь — это устройство, преобразующее акустическую энергию в электромагнитную.

Электроакустические преобразователи делятся:

-на электродинамические, действие которых основано на электродинамическом эффекте;

-электромагнитные, действие которых основано на колебании ферромагнитного сердечника в переменном магнитном поле;

-электростатические, действие которых основано на изменении силы притяжения обкладок конденсатора при изменении напряжения на нем.

-пьезоэлектрические, действие которых основано на прямом и обратном пьезоэлектрическом эффекте (сжатие и растяжение кристалла);

-магнитострикционные преобразователи, действие которых основано на прямом и обратном эффекте магнитострикции (магнитострикционный сердечник, обмотанный проводом) [6].

Активные способы несанкционированного доступа к информации

Незаконное подключение: 1. Контактное подключение:

-подключение к линиям связи с помощью согласующего устройства;

-подключение аппаратуры к линиям связи с компенсацией падения напряжения.

2. Бесконтактное подключение к линии связи осуществляется двумя путями:

-за счет электромагнитных наводок в рамке, параллельно приложенной к проводам;

-с помощью сосредоточенной индуктивности, охватывающей линию.

–69 –

Существуют различные способы подавления телефонных закладок:

-подача в телефонную линию сигнала на частотах, не входящих в стандартный телефонный диапазон;

-подача в линию синфазной помехи на частотах телефонного диапазона;

-уменьшение тока в телефонной сети до предела, когда говорящие еще слышат друг друга, но сигнал, принимаемый датчиком, слаб настолько, что становится сравним с уровнем естественных помех;

-изменение напряжения в линии.

Контактное и бесконтактное подключение возможно и к линиям волоконно-оптической линии связи (ВОЛС) [4].

Излучения и наводки от средств видеотехники

Перехват информации обладает рядом особенностей:

-информация добывается без непосредственного контакта

ñисточником;

-на прием сигналов не влияет ни время года, ни время суток;

-информация получается в реальном времени;

-реализуется скрытно, никто не подозревает, что его подслушивают;

-дальность перехвата ограничивается только особенностями распространения радиоволн.

Причинами утечки информации в ВОЛС являются:

-радиальная несогласованность стыкуемых волокон;

-угловая несогласованность осей световодов;

-наличие зазора между торцами световода;

-наличие не параллельности поверхностей торцов волокон;

-разница в диаметрах сердечников стыкуемых волокон [4].

Принципы функционирования

èосновные характеристики микрофонов

Âоснове всех средств акустической разведки лежит использование микрофонов. Микрофоны — это преобразователи акусти- ческих колебаний в электрические. Большинство микрофонов является преобразователями акустической энергии в электрическую. Есть микрофоны, основанные на другом принципе — релейном. В них под действием акустических колебаний происходит преобразование энергии постоянного тока в энергию переменного тока. К

–70 –