Информационная безопасность

.pdf

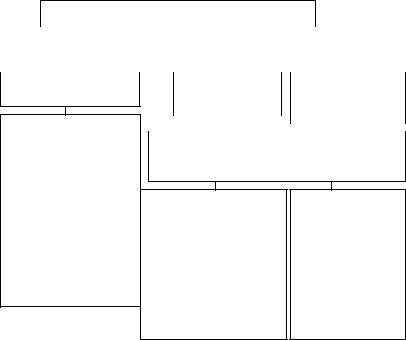

Для более качественного анализа результатов измерений побочных электромагнитных излучений и наводок (ПЭМИН) и исходя из особенностей распространения радиоволн (переотражения, неоднородности и т. д.) рекомендуется реальная проверка наиболее подозрительных уровней ПЭМИН из-за пределов КЗ (см. рис. 27).

Структура и общий алгоритм исследований ПЭМИН ТСПИ

|

|

|

|

|

|

|

|

|

|

|

Исследовани6 на ЭМС |

|

|

Специальные исследовани6 |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Наличие ПЭМИН и их спектральные характеристики

Частные задачи:

Максимальный уровень составл6ющих ПЭМИН в выделенном диапазоне

Решение:

−сравнение панорам частотного диапазона при включенном

и выключенном ТСПИ;

−измерение уровней ПЭМИН;

−сравнение с таблицей распределени6 частот и возможностей приемного тракта исследуемого ТСПИ.

|

Есть ли ПЭМИН |

Есть ли акустические |

|||

|

св6занные с обработкой |

признаки св6занные |

|||

|

информации на ТСПИ |

с обработкой информации |

|||

|

|

|

|

на ТСПИ |

|

|

|

|

|

|

|

|

|

|

|

|

|

Частные задачи:

−кака6 часть из этих ПЭМИН 6вл6етс6 информативной?

−какой уровень ПЭМИН дл6 различных участков диапазона?

Решение:

−сравнение панорам частотного диапазона при включенном

и выключенном ТСПИ

в режиме музыкального теста;

−измерение уровней ПЭМИН;

−расчет зон разведдоступности;

−выборочное сравнение с реальной зоной разведдоступности.

Решение:

−сравнение панорам частотного диапазона при включенном и выключенном ТСПИ;

−измерение уровней ПЭМИН;

−расчет зон разведдоступности.

Рис. 27. Структура исследования ПЭМИН

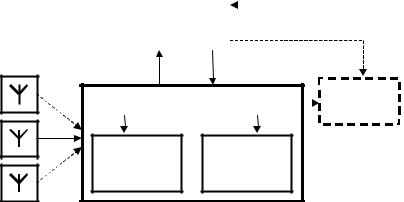

Создание и применение автоматизированных комплексов для непрерывного радиомониторинга помещений с конфиденциальной информацией является наиболее эффективным направлением развития средств для комплексной защиты информации от утечки по радиоэлектронному каналу.

Такое утверждение основывается на следующих предпосылках: 1. При непрерывном контроле накапливается большой объем информации об электромагнитной обстановке в защищаемом

– 101 –

помещении, что облегчает и ускоряет процесс обнаружения новых источников излучения.

2.Выявляются не только непрерывно излучающие или включаемые по акустическому сигналу закладки, но и радиоизлучения дистанционно управляемых закладок в период их активной работы, то есть создаются предпосылки для борьбы с закладными устройствами в реальном масштабе времени.

3.Выявляются информативные побочные излучения различных радиоэлектронных средств для обнаружения которых в виду большой неопределенности их проявления и малой мощности излучений требуется более тщательный анализ радиообстановки в помещении (см. рис. 28) [6].

|

|

|

|

|

|

Системное |

|

|

ПЭВМ |

|

|

||

|

|

|

|

программное |

||

|

|

|

|

|

|

|

Измерительные |

|

|

|

|

|

обеспечение |

|

Контроллер |

|

|

|

||

|

|

|

|

|

||

антенны |

|

интерфейса |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Анализатор спектра |

Средство |

||

внешнего |

|||

(Измерительный приемник) |

|||

аудиоконтрол6 |

|||

|

|

||

Пиковый |

Квазипиковый |

|

|

детектор |

детектор |

|

|

(специальные |

(исследовани6 |

|

|

исследовани6) |

ЭМС) |

|

|

Рис. 28. Структура современного комплекса аппаратуры для исследований ПЭМИ технических средств

Принципы контроля телефонных линий и цепей электропитания

Способ контроля телефонных линий основан на том, что любое подключение к ним вызывает изменение электрических параметров линий: напряжения и тока в линии, значений емкости и индуктивности линии, активного сопротивления линии. Наилучшие возможности по выявлению этих отклонений существуют при положенной трубке. Это обусловлено тем, что в этом состоянии в телефонную линию подается постоянное напряжение 60 + 10 % В (для отечественных телефонных линий) и 25—36 В (для

– 102 –

зарубежных АТС). При поднятии трубки в линию поступает от АТС дискретный сигнал, преобразуемый в телефонной трубке в длинный гудок, а напряжение в линии уменьшается до 12 В.

Для контроля телефонных линий применяются следующие устройства:

-устройства оповещения световым и звуковым сигналом об уменьшении напряжения в телефонной линии, вызванным несанкционированным подключением средств подслушивания к телефонной линии;

-измерители характеристик телефонных линий (напряжения, сопротивления, тока и т. д.), при отклонении от которых формируется сигнал тревоги;

-«кабельные радары», позволяющие измерить неоднородности телефонной линии и определять расстояние до однородности (асимметрии постоянному току в местах подключения подслушивающих устройств, обрыва, КЗ и др.).

Анализатор проводных линий АПЛ-1 позволяет обнаруживать подключение подслушивающих устройств, включенных последовательно и имеющих сопротивление не менее 5 Ом, и подключенных параллельно с сопротивлением не более 1,5 мОм.

Как правило, подобные устройства содержат также фильтры для защиты от прослушивания за счет «микрофонного эффекта» в элементах телефонного аппарата и ВЧ-навязывания.

Наиболее рациональным вариантом является совмещение в одном приборе функции обнаружения несанкционированного подключения к телефонной линии и противодействия подслушиванию. Активное противодействие осуществляется путем линейного зашумления телефонной линии [6].

14 . О Б Е С П Е Ч Е Н И Е Б Е З О П А С Н О С Т И ДАННЫХ В СЕТЯХ ЭВМ

Сетью ЭВМ или вычислительной сетью принято называть совокупность взаимодействующих станций, организованных на базе ЭВМ, взаимосвязанных между собой посредством каналов передачи данных, образующих среду передачи данных.

– 103 –

Вычислительные сети делятся:

-по масштабу — локальные и глобальные;

-способу организации — централизованные и децентрализованные;

-топологии (конфигурации) — звездообразные, кольцевые, шинные, смешанные.

Локальные вычислительные сети (ЛВС) — сети, узлы которых располагаются на небольших расстояниях друг от друга.

Сетевые операционные системы

Современные сетевые операционные системы (ОС) можно разделить на три класса: «DOS-ориентированные», «OS/2-ори- ентированные», «UNIX-ориентированные».

«DOS-ориентированные» — сетевые системы предполагают наличие сетевого программного обеспечения на каждой рабочей станции ЛВС или выделение под сервер одной из станций. Каждый компьютер в сети может воспользоваться ресурсами другого компьютера.

«OS/2-ориентированные». Определенный интерес представляют сетевые ОС типа OS/2 рабочих станций серии PS/2 фирмы IBM. Кроме того, возможно использование системной программы LAN Manager фирмы «Microsoft» и программы доступа к многопользовательским базам данных SQL Server.

«UNIX-ориентированные» сетевые ОС используются для коллективного применения периферии, обмена файлами или «электронной почты», когда необходима совместная ОД.

К новейшим разработкам сетевых ОС фирмы «Novell» можно отнести Novell NetWare v. 4.0 и v. 4.1, предназначенные для крупных корпоративных ЛВС с числом рабочих станций до 1000, а также Novell Personal NetWare, ориентированную на среднюю ЛВС с числом пользователей до 50.

Для сетей передачи данных реальную опасность представляют угрозы:

1.Прослушивание каналов.

2.Умышленное уничтожение или искажение проходящих по сети сообщений, а также включение в поток ложных сообщений.

3.Присвоение злоумышленником своему узлу или ретранслятору чужого идентификатора, что дает возможность получать

èотправлять сообщения от чужого имени.

–104 –

4. Внедрение сетевых вирусов [9].

В соответствии с этим специфические задачи защиты в сетях передачи данных заключаются в следующем:

1.Аутентификация одноуровневых объектов.

2.Контроль доступа.

3.Маскировка данных циркулирующих в сети.

4.Контроль и восстановление целостности находящихся в сети данных.

5.Арбитражное обеспечение, то есть защита от всевозможных отказов от отправки, приема и содержания отправленных или принятых данных.

Особенности ЗИ в сетях обусловлены тем, что они усложняют организацию защиты, причем основные задачи состоят в следующем:

1.Разделение совместно используемых ресурсов.

2.Расширение зоны контроля.

3.Комбинация различных программно-аппаратных средств.

4.Неизвестный периметр.

5.Множество точек атаки.

6.Сложность управления и контроля доступа к системе. Ошибки, которые чаще всего допускают конечные пользо-

ватели:

1.Открывают приложения к электронным письмам, не проверяя предварительно их содержание или код.

2.Не устанавливают «заплатки», особенно это касается продуктов Microsoft Office, Microsoft Internet Explorer.

3.Не устанавливают защиту экранов или компьютерные игры без проверки их на защищенность.

4.Не делают резервные копии и не проверяют их.

5.Используют телефон, соединенный через модем с компьютером, также подключенным и в локальную сеть.

Ошибки, которые чаще всего допускает руководство организации низшего звена:

1.Разрешает специально необученным людям поддерживать защиту и не повышает их квалификацию или не создает им условия для самообразования.

2.Не понимает взаимозависимости ЗИ и проблем бизнеса: оно осознает необходимость лишь физической защиты, но не предвидит последствий нарушения ИБ.

–105 –

3.Не замечает функциональных аспектов защиты: ставит лишь часть «заплат» и думает, что таким образом все проблемы снимаются.

4.Полагается в основном только на межсетевые экраны

(ÌÝ).

5.Не оценивает стоимость информационных активов и репутацию своей организации.

6.Реагирует на происшествия не оперативно, применяет только краткосрочные меры защиты, в результате чего проблемы через некоторое время возникают снова.

7.Полагает, что проблема исчезнет сама собой, если ее проигнорировать.

Категории средств безопасности информации в сетях:

1.Активный контекстный мониторинг.

2.Системное обнаружение вторжений.

3.Сетевое обнаружение вторжений.

4.МЭ. Система или комбинация систем, которые реализуют политику контроля доступа между двумя сетями. МЭ представляет собой локальное (однокомпонентное) или функционально-рас- пределенное средство (комплекс), реализующее контроль за информацией, поступающей в АС и/или выходящей из АС, и обеспечивает защиту АС посредством фильтрации информации, то есть

ååанализа по совокупности критериев и принятия решения о ее распространении в (из) АС. Устанавливается пять классов защищенности МЭ.

5.Защитные приложения.

6.Защитные сервисы: тесты на возможность проникновения; тесты, моделирующие реальные атаки злоумышленников на сети.

7.Аутентификация — метод передачи в сети соответствующей информации (паролей, аутентификации).

8.Сетевая аутентификация.

9.Центры сертификации и интерфейс открытых ключей.

10.Шифрование файлов и сеансов связи. Шифрование данных предназначено для закрытия всех данных абонента или некоторых полей сообщения и может иметь два уровня: шифрование в канале связи (шифруется вся информация) и абонентское шифрование (шифруются данные абонента).

11.Виртуальные корпоративные сети и зашифрованные коммуникации.

–106 –

12.«Единый вход» в систему.

13.Защищенные Web-серверы.

14.Сетевые сканеры уязвимостей.

15.Системные сканеры уязвимостей.

16.Осведомленность о защите и реакция на инциденты в реальном времени.

17.Администрация безопасности организации.

18.Управляемые сервисы защиты.

19.Сервисы защиты: разработка политики безопасности.

20.Доверенные ОС.

21.Комплексные средства [17].

Цифровая подпись передаваемых сообщений служит для подтверждения правильности содержания сообщения и удостоверения факта его отправления именно тем абонентам, который указан в заголовке в качестве источника данных.

Управление доступом к ресурсам сети выполняется на основании множества правил и формальных моделей, использующих в качестве аргумента ресурсы сети (классификацию) и идентификаторы абонентов. Служебная информация для управления доступом (пароли, списки, идентификаторы) содержится в локальных базах данных службы ИБ.

Обеспечение целостности данных предполагает введение в

каждое сообщение некоторой дополнительной информации, которая является функцией от содержания сообщения.

Процедура заполнения потока служит для предотвращения возможности анализа трафика. Эффективность применения этой процедуры повышается, если одновременно с ней предусмотрено линейное шифрование всего потока данных.

Управление маршрутом предназначено для организации передачи данных только по маршрутам, образованным только с помощью надежных и безопасных технических устройств и систем.

Процедура подтверждения характеристик данных предполагает наличие арбитра, который является доверенным лицом взаимодействующих абонентов и может подтвердить целостность, время передачи сообщения.

Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите.

– 107 –

Третья группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса: 3А и 3Б.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа ко всей информации АС, обрабатываемой или хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса: 2А и 2Б.

Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается или хранится информация различных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов: 1Д, 1Г, 1В, 1Б, 1А.

15 . М Е Р О П Р И Я Т И Я П О З А Щ И Т Е К О М М Е Р Ч Е С К О Й Т А Й Н Ы

Допуск к сведениям, составляющим коммерческую тайну

Допуск сотрудников к сведениям, составляющим КТ, осуществляется директором, его заместителями по направлениям и руководителями структурных подразделений.

Допуск к работе с делами с грифом КТ сотрудников, имеющих к ним непосредственное отношение, производится в соответствии с оформленным на внутренней стороне обложки списком за подписью руководителя, руководителя структурного подразделения, а к документам — согласно указаниям, содержащимся в резолюциях руководителей подразделений.

Выписки из документов и изданий, содержащие сведения с грифом КТ, производятся в тетрадях, имеющих такой же гриф.

Дела и изделия с грифом КТ выдаются исполнителям и принимаются от них под расписку в карточке учета выдаваемых дел и изделий [4].

– 108 –

Порядок работы с документами, имеющими гриф «коммерческая тайна»

Такие документы подлежат обязательной регистрации в канцелярии службы безопасности или в делопроизводстве подразделения уполномоченным службы безопасности.

Вся поступающая корреспонденция с грифом КТ или другими грифами принимается и вскрывается сотрудниками канцелярии, которым поручена работа с этими материалами.

Учет документов и изданий с грифом КТ ведется в журналах или на карточках отдельно от учета другой открытой документации.

Листы журналов нумеруются, прошиваются и опечатываются. Издания, которые не подшиваются в дела, учитываются в журнале инвентарного учета.

На каждом зарегистрированном документе, а также на сопроводительном листе к изданиям с грифом КТ проставляется штамп, в котором указывается наименование, регистрационный номер документа и дата его поступления.

Материалы с грифом КТ печатаются в бюро оформления технической документации или в структурных подразделениях под ответственность их руководителей.

Отпечатанные и подписанные документы с грифом КТ вместе с их черновиками и вариантами передаются для регистрации сотруднику канцелярии, осуществляющему их учет. Черновики и варианты уничтожаются этим сотрудником с подтверждением факта уничтожения, записью на копии исходящего документа: «черновик уничтожен». Дата. Подпись.

Документы и издания с грифом КТ в типографиях и на других множительных аппаратах размножаются с разрешения службы безопасности и под контролем канцелярии по заказам, подписываются руководителем подразделения и утверждаются заместителем директора по направлению.

Документы с грифом КТ группируются в отдельные дела. При пользовании открытой радиосвязью запрещается передавать сведения, имеющие гриф КТ. Такие сведения могут пере-

даваться только по закрытым техническим каналам связи.

При пользовании проводной связью запрещается указывать должности адресатов и отправителей, разрешается указывать только телеграфные адреса и фамилии отправителей и получателей.

– 109 –

Снятие копий, а также производство выписок из документов и изданий с грифом КТ сотрудниками производится по разрешению руководителей подразделений.

Порядок работы на ПЭВМ при обработке информации с грифом КТ осуществляется в соответствии с требованиями инструкции о порядке работы на ПЭВМ при обработке несекретной информации [4].

Обеспечение сохранности документов, дел и изданий

Выданные для работы дела с грифом КТ подлежат возврату в канцелярию или уполномоченному службы безопасности в тот же день.

Документы, дела и издания с грифом КТ передаются другим сотрудникам, допущенным к этим документам, только че- рез канцелярию или уполномоченного службы безопасности.

Запрещается выносить документы, дела и издания с грифом КТ из служебных помещений для работы с ними на дому, в гостиницах и т. д.

Лицам, командированным в другие города, запрещается иметь при себе в пути следования документы, дела и издания с грифом КТ. Эти дела должны быть направлены заранее в адрес организации по месту командировки сотрудника, как правило, заказным или ценным почтовым отправлением, а также с курьерами [4].

Обязанности лиц, допущенных к сведениям, составляющим коммерческую тайну

Лица, допущенные к работам, документам и сведениям, которые составляют КТ, несут личную ответственность за соблюдение установленного режима. Они обязаны:

1.Строго хранить КТ, ставшую им известной по службе или работе.

2.В течении договорного периода не использовать известную КТ в свою личную пользу, а также без соответствующего разрешения руководства заниматься деятельностью, которая в качестве конкретного действия может нанести ущерб фирме.

3.Выполнять только те работы и знакомиться только с теми документами, к которым получили доступ в силу своих служебных обязанностей.

4.Знать степень важности выполняемых работ.

–110 –