Методы и средства защиты информации

.pdf

Методы и средстваудаленногополученияинформации 221

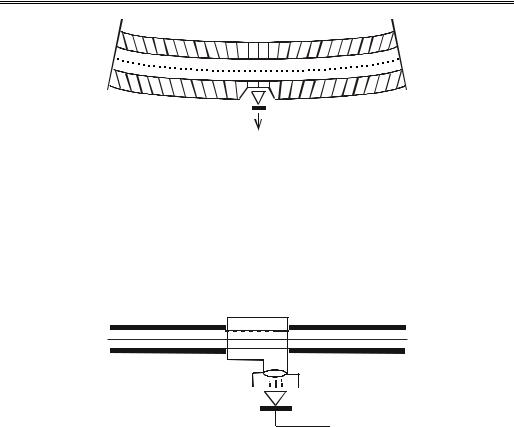

Рис. 12.13. Вариант контактного подключения к ВОЛС

При таком подключении к ВОЛС обнаружить утечку информации за счет ослабления мощности излучения бывает очень трудно, так как чтобы прослушать переговоры при существующих приемных устройствах несанкционированного доступа, достаточно отобрать всего 0,001% передаваемой мощности. При этом дополнительные потери, в зависимости от величины изгиба кабеля, составляют всего 0,01–1,0 дБ.

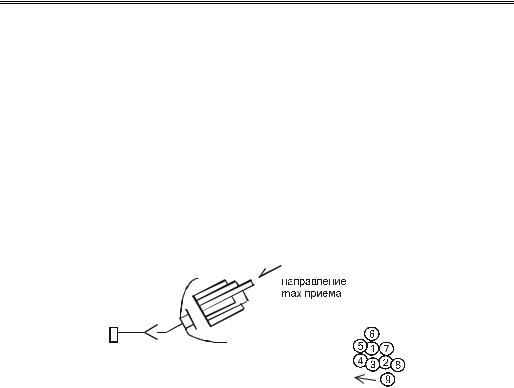

Бесконтактное подключение к ВОЛС осуществляется следующим образом

(рис. 12.14):

Рис. 12.14. Вариант бесконтактного подключения к ВОЛС

∙в качестве элемента съема светового сигнала используется стеклянная трубка, заполненная жидкостью с высоким показателем преломления и с изогнутым концом, жестко фиксированная на оптическом кабеле, с которого предварительно снята экранная оболочка;

∙на отогнутом конце трубки устанавливается объектив, фокусирующий световой поток на фотодиод, а затем этот сигнал подается на усилитель звуковых сигналов.

Методы и средства удаленного получения информации

Дистанционный направленный микрофон

Использование явления резонанса звуковых волн в направленных системах приводит к увеличению звуковой энергии, поступающей в микрофон. Простой направленный микрофон представляет собой набор из 37 алюминиевых трубок диаметром 10 мм. Длина трубки определяет ее резонансную частоту ( табл.

222 Глава 12. Методы и средства несанкционированного получения информации…

12.1). Вариант размещения направляющих систем может быть реализован по схеме, показанной на рис. 12.15.

Таблица 12.1. Размеры трубок направленного микрофона

Номер трубки |

Длина D, мм |

|

Номер трубки |

Длина D, мм |

|||||||||

1 |

|

|

|

|

|

92,0 |

8 |

74,5 |

|||||

2 |

|

|

|

|

|

89,5 |

9 |

72,0 |

|||||

3 |

|

|

|

|

|

87,0 |

10 |

69,5 |

|||||

4 |

|

|

|

|

|

84,5 |

11 |

67,0 |

|||||

5 |

|

|

|

|

|

82,0 |

12 |

64,5 |

|||||

6 |

|

|

|

|

|

79,2 |

13 |

62,0 |

|||||

7 |

|

|

|

|

|

77,0 |

14 |

59,5 |

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 12.15. Возможная схема размещения направляющих систем направленного микрофона

Длине 20 мм соответствует частота 8200 Гц, а длине 92 мм – частота 180 Гц. Длину трубки можно рассчитать по формуле

L (см) = 330 / 2F (Гц)

Микрофон устанавливается в параболическом улавливателе, фокусом которого является направляющая система. Для дальнейшего усиления используется высокочувствительный малошумящий микрофонный усилитель. Для прослушивания разговора можно ограничиться набором из первых 7 трубок, так как основной частотный диапазон человеческой речи лежит в пределах 180–215 Гц.

Системы скрытого видеонаблюдения

Современная электроника позволяет не только прослушивать разговоры, но и видеть происходящее в контролируемых помещениях. Многими фирмами выпускается высококлассная видео- и фотоаппаратура, обладающая колоссальными возможностями в области скрытого наблюдения. Разработаны системы, способные проводить съемку практически в абсолютной темноте, позволяющие фотографировать через малейшие отверстия. Устройства могут быть снабжены обо-

Методы и средстваудаленногополученияинформации 223

рудованием для передачи видеосигнала и передавать изображение на расстояние до нескольких километров. Кодированные приборы радиоконтроля позволяют видеосистемам в ответ на условные радиосигналы включаться и выключаться с расстояния 1000 м.

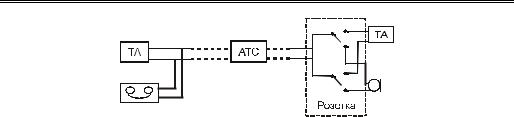

Акустический контроль помещений через средства телефонной связи

Средства телефонной связи можно использовать для контроля акустических сигналов, воспринимаемых установленным в контролируемом помещении микрофоном. Для этого микрофон устанавливается в телефонную розетку. Туда же устанавливается и устройство дистанционного управления. Управлять устройством можно практически с любого другого телефона, не только городского, но и междугороднего и международного.

Принцип работы устройства сводится к следующему.

1.Устройство принимает первый вызов ( звонок), не пропуская его в телефонный аппарат.

2.Если следует второй и последующие звонки, устройство их пропускает, ничем не обнаруживая себя и не нарушая обычный режим работы телефонной связи.

3.Если второй звонок не последовал, устройство переходит в режим готовности. В этом режиме при повторном звонке через 10-15с устройство выдает в линию сигнал “занятости” (короткие гудки) в течение 40-45с, после чего гудки прекращаются и устройство отключает телефонный аппарат и подключает к телефонной линии установленный в розетке микрофон. С этого момента начинается прослушивание разговоров, ведущихся в помещении.

4.Для выключения микрофона после окончания прослушивания достаточно на стороне злоумышленника положить телефонную трубку. Устройство выключается и приводит всю систему телефоннойсвязи в обычный режим.

5.Если абонент контролируемого помещения в период его прослушивания решил позвонить и поднял трубку своего телефонного аппарата, устройство моментально отключит микрофон и подключит телефонный аппарат к линии.

6.Для продолжения контроля помещения операция подключения микрофона повторяется.

Примерная функциональная схема такого устройства (“телефонное ухо”) приведена на рис. 12.16.

224 Глава 12. Методы и средства несанкционированного получения информации…

Рис. 12.16. Функциональная схема устройства аудиоконтроля помещений по телефонной линии

Перехват электромагнитных излучений

Под перехватом электромагнитных излучений понимают получение разведывательной информации за счет приема сигналов электромагнитной энергии пассивными устройствами, расположенными на достаточно безопасном расстоянии от средств обработки информации с ограниченным доступом.

Злоумышленники осуществляют перехват открытых, кодированных и засекреченных связных радиостанций и систем связи. Ведется перехват и других электромагнитных излучений, таких как радиолокационные, радионавигационные системы, системы телеуправления и другие, а также перехват электромагнитных сигналов, возникающих в электронных средствах за счет самовозбуждения, акустического воздействия, паразитных колебаний и даже сигналов ПЭВМ, возникающих при выдаче информации на экран. Перехвату подвержены переговоры, ведущиеся с подвижных средств телефонной связи (радиотелефон, сотовая и мобильная связь); переговоры внутри помещений посредством бесшнуровых систем учрежденческой связи и т. д.

Перехват электромагнитных излучений базируется на широком использовании самых разнообразных радиоприемных средств, средств анализа и регистрации информации и других ( антенные системы, широкополосные антенные усилители, панорамные анализаторы и др.).

Следует отметить, что перехват информации обладает рядом следующих особенностей по сравнению с другими способами добывания информации:

∙информация добывается без непосредственного контакта с источником;

∙на прием сигналов не влияют ни время года, ни время суток;

∙информация получается в реальном масштабе времени, в момент ее передачи или излучения;

∙добывание ведется скрытно, источник информации зачастую и не подозревает, что его прослушивают;

∙дальность прослушивания ограничивается только особенностями распространения радиоволн соответствующих диапазонов.

Методы и средстваудаленногополученияинформации 225

Дальность перехвата сигналов, например ПЭВМ, можно характеризовать показателями, которые учитывают конструктивные особенности дисплея и антенных систем перехвата (табл. 12.2).

Таблица 12.2. Влияние конструктивных особенностей ПЭВМ и антенны на дальность перехвата

Характеристики антенн |

Корпус ПЭВМ |

|

|

пластмассовый |

металлический |

ненаправленная |

50 м |

10 м |

Направленная |

1000 м |

200 м |

Таким образом, наличие значительных источников опасного сигнала и технических каналов утечки информации в сочетании с пассивными и активными средствами добывания охраняемых сведений позволяют оценить меру опасных действий злоумышленников и необходимость серьезного обеспечения ЗИ.

Глава 13

Методы и средства несанкционированного получения информации из автоматизированных систем

Рассмотрим наиболее распространенные методы и средства для несанкционированного получения информации из автоматизированных систем (АС). Сегодня эти методы и средства в связи с широким распространением ПЭВМ, взаимодействующих через локальные и глобальные сети, приобрели такую популярность, что нередко само понятие “ защита информации” применяется исключительно в смысле защиты информации, обрабатываемой в АС, от утечки через компьютерные сети. Некоторые специалисты по ЗИ склонны выделять утечку информации через компьютерные сети в отдельный канал, равноценный другим техническим каналам утечки информации. Однако, в отличие от таких технических каналов, как радиоканал или акустический канал, утечка информации из АС по компьютерной сети является следствием не побочных, нежела- тельных процессов, вызванных конструктивными особенностями аппаратных средств и не учтенных разработчиками, а основных, штатных процессов, выполняющихся в АС в соответствии с замыслом разработчиков.

Конечно, в определенном смысле утечка информации по компьютерным сетям также возникает вследствие несовершенства программно-аппаратных решений, реализованных в АС. Но, тем не менее, пользуясь подобными изъянами в архитектуре АС, злоумышленник все же использует ее ресурсы и процессы по прямому назначению.

Например, дисплей ПЭВМ конструируется для отображения информации. Пользуясь побочными процессами, возникающими во время работы дисплея (ПЭМИН), злоумышленник может восстановить информацию, отображаемую на экране дисплея. В таких случаях можно говорить о наличии технического канала утечки информации. Но представим ситуацию, в которой этот же злоумышленник каким-либо образом получает доступ в помещение, в котором работает легальный пользователь ( например, выдав себя за контролирующее лицо), и, встав за спиной пользователя, ознакамливается с той же информацией, что и в первом случае. Понятно, что в подобной ситуации нельзя говорить о техническом канале утечки информации, поскольку техническое средство (дисплей) ис-

Несанкционированноеполучениеинформациииз АС 227

пользуется злоумышленником по прямому назначению. Если же злоумышленник получает удаленный доступ к компьютеру пользователя по сети, то действия злоумышленника после получения такого доступа очень сходны с действиями при получении непосредственногодоступа, например, когда легальный пользователь отлучился от рабочего места.

Таким образом, выделение явлений, приводящих к утечке информации из АС (в частности, по компьютерным сетям) в отдельную группу, образующую самостоятельный технический канал утечки информации, вряд ли оправдано. Скорее, подобные явления можно классифицировать как специфическую разновидность явлений, приводящих к возникновению материально-вещественного канала утечки информации.

Действительно, независимо от методов и средств, используемых злоумышленниками для несанкционированного получения информации из АС, в результате всегда на тех или иных носителях, находящихся в распоряжении злоумышленников, возникают электромагнитные поля, совокупность которых представляет собой полученную ими информацию. С технической и юридической точки зрения эта информация представляет собой точную копию исходной информации, в подавляющем большинстве случаев неотличимую от оригинала. В определенных ситуациях, когда у злоумышленника имеется физический доступ к АС, для получения такого же результат он может просто прибегнуть к хищению носителей информации (например, жесткого диска). Юридические последствия из-за хищения собственно носителя могут быть весьма малыми, учитывая неуклонную тенденцию к снижению стоимости аппаратных средств современных ЭВМ, чего нельзя сказать о юридических последствиях, которые могут возникнуть из-за хищения записанной на носителе информации.

Все вышесказанное позволяет сделать вывод о том, что явления, приводящие к утечке информации из АС из-за несовершенства программно-аппаратных решений, можно с некоторыми допущениями отнести к материальновещественному каналу. Однако, строго говоря, корректнее их относить к совре-

менной разновидности тайного физического проникновения ( ТФП), т.е. не к техническим, а к агентурным методам добывания информации. В частности, злоумышленники, пытающиеся получить доступ к АС, нередко прибегают к так называемому социальному инжинирингу (social engineering). Социальный инжиниринг — это использование психологии для скрытного добывания критичной с точки зрения доступа к АС информации ( как правило — паролей, имен, кодов доступа и т.п.) у ее носителей. “Могущество” таких хакеров, как Кевин Митник и Роско, заключается не только и не столько в их технической подготовке, сколько в использовании методов социального инжиниринга.

Персонал, наряду с аппаратными средствами, программным обеспечением, данными и документацией является, по определению, составной частью любой АС. Однако рассмотрение всей совокупности вопросов, связанных с добыванием информации путем социального инжиниринга, далеко выходит за рамки данной

228 Глава 13. Методы и средства несанкционированного получения...

книги. Поэтому, учитывая остроту проблемы несанкционированного получения информации из АС, мы ограничимся лишь обзорным описанием технической стороны этой проблемы, не затрагивая ее гуманитарной составляющей.

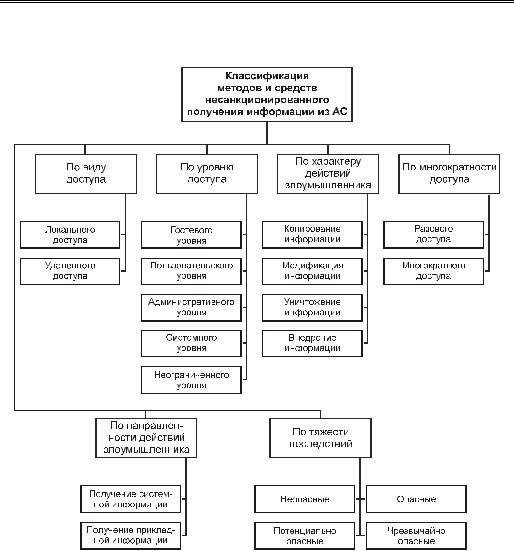

Классификация

Методы и средства несанкционированного получения информации из АС можно классифицировать, исходя из разных признаков: по виду доступа, по уровню доступа, по характеру действий злоумышленника, по многократности доступа, по направленности действий злоумышленника, по тяжести последствий

(рис. 13.1).

По виду доступа все методы и средства можно разделить на две большие группы. К первой группе относятся методы и средства, используемые при ло- кальном (физическом) доступе к АС, а ко второй — методы и средства, используемые при удаленном доступе (по компьютерной сети). Как правило, любая, даже самая надежная АС при наличии у злоумышленника локального доступа, достаточных сил и средств и достаточного времени, не сможет обеспечить сохранности информации. При удаленном доступе АС может быть достаточно надежно защищена, но, с другой стороны, абсолютной безопасности АС, имеющей физическое подключение к сетям передачи данных, гарантировать также нельзя.

По уровню доступа методы и средства несанкционированного получения информации обычно разделяют на методы и средства гостевого, пользова-

тельского, административного, системного и неограниченного уровня. Во многих современных операционных системах имеются встроенные учетные записи, предоставляющие их владельцами гостевой (Guest в системах Windows NT/2000/XP), административный (Administrator в Windows NT/2000/XP, root в Unix-системах), системный (SYSTEM в Windows 2000/XP) или неограниченный (администратор предприятия в Windows 2000/XP) доступ. При создании дополнительных учетных записей в большинстве современных операционных систем можно указать любой уровень доступа, но изменить его для встроенных учетных записей зачастую невозможно.

По характеру действий злоумышленника используемые им методы и сред-

ства могут быть направлены на копирование, модификацию, уничтожение или

внедрение информации. В последнем случае проявляется особенность АС, отсутствующая у традиционных средств накопления информации, связанная с тем, что в АС хранятся не только данные, но и программные средства, обеспечивающие их обработку и обмен информацией. Эта особенность интенсивно используется злоумышленниками, которые часто стремятся получить доступ к той или иной АС не ради несанкционированного доступа к хранящейся в ней информации, а для внедрения программной закладки, т.е. для несанкционированного создания в АС новой информации, представляющей собой активный компонент

Классификация 229

самой АС, либо для скрытного хранения собственной информации без ведома владельца АС.

Рис. 13.1. Классификация методов и средств несанкционированного получения информации из АС

По многократности доступа выделяют методы и средства, направленные на разовое получение несанкционированного доступа и многократное. В первом случае задача предупреждения несанкционированных действий злоумышленника значительно осложняется, однако часто, поскольку последний не заботится о сокрытии факта таких действий, несколько облегчается задача выявления таких действий. Во втором случае задача предупреждения упрощается, но усложняется задача выявления, поскольку основное внимание злоумышленник, планирующий многократно проникать в АС, сосредотачивает на сокрытии всех признаков такого проникновения.

230 Глава 13. Методы и средства несанкционированного получения...

По направленности действий злоумышленника методы и средства несанкционированного получения информации из АС подразделяются на методы и средства, направленные на получение системной информации ( файлы паролей, ключей шифрования, перечни учетных записей, схемы распределения се-

тевых адресов и т.п.) и собственно прикладной информации. Многих злоумыш-

ленников, проникающих в АС, подключенные к глобальным сетям, вообще не интересует хранящаяся в этих АС прикладная информация или интересует лишь в той степени, в какой она позволяет получить доступ к системной информации. Обычно такие злоумышленники используют подобные АС либо в качестве промежуточных узлов для проникновения в другие АС, либо для несанкционированного хранения собственной информации.

По тяжести последствий используемые злоумышленниками методы и средства несанкционированного получения информации можно разделить на неопасные (сканирование портов, попытки установления соединений и т.п.), по- тенциально опасные ( получение доступа к содержимому подсистем хранения данных, попытки подбора паролей и т.п.), опасные (получение доступа с высоким уровнем полномочий, модификация информации в АС, копирование системной и прикладной информации, создание собственной информации и т.п.) и чрезвычайно опасные ( уничтожение информации, блокирование доступа легальных пользователей к АС и т.п.).

Локальный доступ

Как уже отмечалось, при наличии у злоумышленника локального доступа к АС и благоприятной для него обстановки он сможет обойти практически любую защиту. Для того чтобы значительно снизить шансы злоумышленника, имеющего локальный доступ к интересующей его АС, необходимо предпринять целый комплекс мер, как технического, так и организационного характера, начиная от проектирования архитектуры АС с учетом всех требований защиты и заканчивая установкой камер наблюдения, охранной сигнализации и организации специального режима доступа. Однако на практике в большинстве случаев, по крайней мере какой-либо один фактор остается вне поля зрения организаций, обрабатывающих в своих АС информацию с ограниченным доступом, которая может интересовать тех или иных злоумышленников. Нередко оказывается и так, что таких факторов значительно больше, поэтому если организация не приняла всех мер для того, чтобы предотвратить несанкционированный локальный доступ к своим АС и их компонентам, можно сказать с уверенностью, что ее секреты рано или поздно попадут к заинтересованным лицам.

Рассмотрим подробнее методы и средства несанкционированного доступа к информации, которые можно применить на локальном уровне.

Прежде всего, злоумышленник может воспользоваться одним из самых древних способов, против которого не сможет противостоять никакая АС, — хище-