Yazov_ITKS

.pdf

шифруется и, таким образом, получатель принимает пакеты незашифрованными, а все другие компьютеры видят их в зашифрованном виде.

Кроме того, повторителями может осуществляться фильтрация физических адресов (MAC-адресов1) в интересах обеспечение приема только подлинных пакетов сообщений и защиты от подстановки МАС-адресов (об адресации более подробно см. в разделе 1.3). Цель такой подстановки – обман операционной системы и другого связанного с канальным уровнем программного обеспечения, чтобы выполнить несанкционированные действия. Фильтрация заключается в отбрасывании всех пакетов, в которых МАС-адреса не зарегистрированы в повторителе. При обнаружении пакета с незарегистрированным адресом повторитель полностью отключает порт, с которым этот компьютер соединен.

При топологиях «Кольцо» и «Звезда» роль повторителей выполняют активные концентраторы или, как их еще называют, хабы (от англ. hub – центр), объединяющие группы компьютеров в сетевом сегменте. Хабы реализуют функции коммутации и усиления сигнала. Пассивные концентраторы реализуют только функции разветвления сигнала.

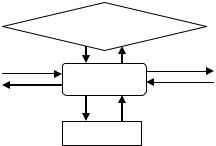

Мосты – это сетевые устройства, которые применяются для разбиения локальной сети на сегменты, а также объединения полученных сегментов и небольших локальных сетей. По сути дела, мост – это компьютер с двумя и более сетевыми адаптерами. Самая простая схема моста с тремя портами приведена на рис. 1.7.

1 От англ. Media Access Control – управление доступом к среде, уникальный идентификатор, присваиваемый каждому сетевому адаптеру (сетевой карте)

21

Процессор

Порт №1 |

Память |

Порт №3 |

|

|

|

|

|

|

Порт №2

Рис. 1.7. Схема моста с тремя портами

Объединяемые сегменты локальной сети подсоединяются к портам моста, в качестве которых выступают сетевые адаптеры. Каждый сегмент подсоединяется к сетевому адаптеру, тип которого совпадает с типом этого сегмента (тип сегмента соответствует реализуемой в нем сетевой технологии).

Мост либо ретранслирует принятые пакеты, если получатель находится в другом сегменте, либо фильтрует их, если находится в одном сегменте, в соответствии с МАС-адресом. Решение о ретрансляции или фильтрации принимается самим мостом на основе постоянно обновляемой таблицы адресации, записываемой в память моста. Для каждого адреса таблица имеет три поля записи: сам адрес, номер порта, на котором адрес наблюдался в последний раз, а также возраст МАС-адреса. Возраст адреса с 0 увеличивается каждую секунду на 1. При достижении границы возраста информация об МАС – адресе стирается из таблицы (поле обнуляется), оно обнуляется и при получении пакета с таким же МАС-адресом. Это гарантирует поддержание информации о сети в актуальном состоянии. Кроме того, при отключении компьютеров от сети ненужная информации стирается.

22

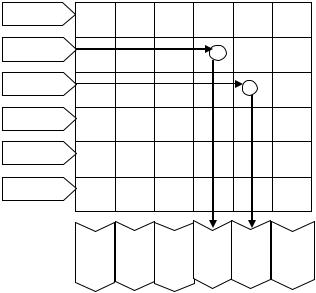

Коммутаторы, как и мосты, применяются для разбиения локальной сети на сегменты, а также для объединения этих сегментов и небольших локальных сетей. В отличие от мостов коммутаторы содержат большее количество портов, имеют более высокую производительность и могут не только разделять сеть на сегменты, но и разграничивать потоки сообщений между различными узлами сети друг от друга. Первые коммутаторы имели лишь 6 или 8 портов. С развитием технологии появились коммутаторы с 16, 24 и более портами. Конструктивно коммутатор выполнен в виде сетевого концентратора. Коммутатор может обрабатывать много пакетов одновременно, проверять пакеты, управлять таблицей адресов и принимать решение об одновременной или параллельной ретрансляции для всех своих портов. Каждый порт коммутатора, подобно порту сетевого адаптера, имеет принимающую и передающую части. Каждая часть порта связана с перекрестной матрицей, реализованной аппаратным способом на основе специализированных интегральных схем. Принимающая часть каждого порта связана с горизонтальной линейкой перекрестной матрицы, а передающая - с вертикальной

(рис. 1.8).

Так можно коммутировать любую пару портов. Поскольку между портами может быть много логических путей, то одновременно можно ретранслировать много кадров. В этом суть технологии коммутации пакетов. В результате сеть превращается в совокупность параллельно работающих высокоскоростных каналов.

Следует отметить, что каждый порт коммутатора работает как конечный узел своего сегмента, за одним важным исключением – порт коммутатора не имеет собственного MAC-адреса. Порт принимает весь трафик в присоединенном к нему сегменте.

23

Прием

Порт №1

Порт №2

Порт №3

Порт №4

Порт №5

Порт №6

Передача

Порт |

Порт |

Порт |

Порт |

Порт |

Порт |

№1 |

№2 |

№3 |

№4 |

№5 |

№6 |

Рис. 1.8. Логическая схема коммутатора

Мосты и коммутаторы не реализуют функцию выбора оптимального маршрута передачи пакета, а лишь пересылают пакеты сообщений из одного локального сегмента сети в другой. Данная функция возложена на маршрутизаторы.

Маршрутизатор, как и мост, представляет собой специализированный компьютер с двумя или более сетевыми адаптерами, выступающими в качестве портов маршрутизатора. Он обеспечивает оптимальный трафик по сложным маршрутам в разветвленных объединенных сетях, имеющих избыточные связи. В дополнение он отфильтровывает ненужный поток широковещательных сообщений, повышая тем самым пропускную способность

24

каналов связи. Специализированное программное обеспечение маршрутизатора проверяет каждый принятый пакет, определяет наилучший маршрут его дальнейшей передачи и ретранслирует в соответствующий порт маршрутизатора. В отличие от мостов и коммутаторов маршрутизаторы имеют следующие особенности функционирования:

для принятия решения о ретрансляции пакета маршрутизаторы анализируют не МАС-адрес получателя пакета, а сетевой адрес получателя (см. раздел 1.3), то есть IP – адрес, включающий в отличие от МАС-адреса номер сети, к которой подсоединен компьютер, а также номер самого компьютера в пределах данной сети;

маршрутизаторы имеют свой сетевой адрес и не являются «прозрачными» устройствами; при необходимости отправки сообщения через маршрутизатор требуется обратиться именно к маршрутизатору;

при использовании маршрутизаторов должны применяться маршрутизируемые протоколы (см.

раздел 1.4), такие как IP (Internet Protocol); в слу-

чае использования немаршрутизируемого протокола, например, NetBIOS, пакеты которого не

включают информацию об адресе сети, передаваемые через маршрутизатор пакеты должны быть инкапсулированы (спрятаны) в пакеты маршрутизируемого протокола (например, IP).

Если локальная сеть (или сегмент) не поддерживает протоколы, используемые в сети (или сегменте), с которой организуется взаимодействие, то для объединения таких сетей (или сегментов) должны использоваться специализированные компьютеры, называемые шлюзами. Шлюз обеспечивает маршрутизацию передаваемой информации и

25

протокольное преобразование. Обычно шлюзы позволяют пользоваться такими сервисами как электронная почта, пересылка файлов, доступ к базе данных т.п.

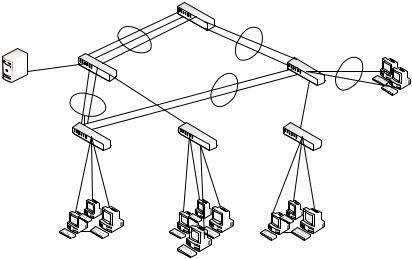

Для повышения производительности сетей за счет использования избыточных связей применяется так называемое агрегирование линий связи, когда несколько физических каналов между двумя коммуникационными устройствами (например, коммутаторами) объединяются в один логический канал, который часто называют транком [1]. При этом решаются и вопросы защиты информации, так как при отказе одной из составляющих логического канала трафик распределяется между оставшимися линиями

(рис. 1.9).

Тран |

|

№ |

к |

1 |

|

Коммутатор №2

Транк №4

Коммутатор №1 |

|

|

ра |

н |

к |

2 |

|||

|

|

|

|||||||

|

|

|

|

|

Т |

|

№ |

||

|

|

|

|

|

|

|

|

||

|

р а |

н |

к |

|

5 |

|

|

|

|

|

|

№ |

|

|

|

|

|||

Т |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

||

|

|

а |

н |

к |

3 |

|

р |

№ |

|||

Т |

|

||||

|

|

|

|

Коммутатор №3

Коммутатор №4 |

Коммутатор №5 |

Коммутатор №6 |

Рис. 1.9. Агрегирование физических каналов

Агрегирование каналов используется как между портами коммутаторов сети, так и для связей между компьютером и коммутатором. Чаще всего этот вариант выби-

26

рают для высокоскоростных и важных серверов. В этом случае все сетевые адаптеры, входящие в транк, принадлежат одному компьютеру и разделяют один и тот же сетевой адрес.

Важным свойством коммутаторов является способность контролировать передачу кадров между сегментами сети. По различным причинам (например, из-за отсутствия прав доступа) передачу некоторых кадров необходимо блокировать. Применение для этого пользовательских фильтров позволяет блокировать кадры только применительно к конкретным адресам, при этом широковещательный трафик должен быть передан всем сегментам сети, а это приводит к снижению защищенности сети. Для преодоления такого ограничения используют технологию виртуальных сетей.

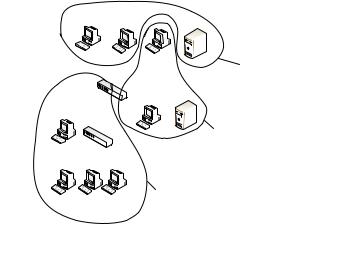

Виртуальная сеть или VLAN (Virtual Local Area Network) — это группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. VLAN как логическая структура имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. При этом устройства, находящиеся в разных виртуальных сетях, невидимы друг для друга, даже если они подключены к одному коммутатору.

Основное назначение технологии VLAN состоит в обеспечении процесса создания изолированных сетей, которые затем обычно связываются между собой с помощью маршрутизаторов. Такое построение сети создает мощные барьеры на пути нежелательного трафика из одной сети в другую.

27

При построении VLAN возможны несколько реше-

ний.

1.На базе портов коммутатора (Port-based): порту коммутатора «вручную» назначается одна VLAN. Это обусловлено тем, что, если через порт проходит трафик разных виртуальных сетей, коммутатор должен его как-то различать. Для этого каждый кадр трафика должен быть помечен каким-то особым образом. Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE2 802.1Q. При этом для коммутатора VLAN это просто метка в кадре, который передается по сети. Метка содержит номер VLAN (его называют VLAN ID или VID), на который отводится 12 бит, то есть VLAN могут нумероваться от 0 до 4095. На портах коммутаторов указывается, в какой VLAN они находятся. В зависимости от этого весь трафик, который выходит через порт, помечается меткой, то есть меткой VLAN. Трафик может в дальнейшем проходить через другие порты коммутатора или коммутаторов, которые находятся в этой VLAN, но не сможет пройти через все остальные порты. В итоге, создается изолированная среда (подсеть), которая без дополнительного устройства (маршрутизатора) не может взаимодействовать с другими подсетями. В случае если одному порту должны соответствовать несколько VLAN (например, если соединение VLAN проходит через несколько сетевых коммутаторов), то этот порт должен быть членом транка.

2.С опознаванием принадлежности устройства к VLAN по его MAC-адресу (MAC-based): членство в VLAN

2 Институт инженеров по электротехнике и электронике (Institute of Electrical and Electronics Engineers, IEEE), организация, занимающаяся стандартизацией всех сетевых стандартов

28

основывается на MAC-адресе рабочей станции. В таком случае сетевой коммутатор имеет таблицу MAC-адресов всех устройств вместе с VLAN, к которым они принадлежат.

3.Построение по протоколу (Protocol-based): данные в заголовке пакета используются, чтобы определить принадлежность к VLAN. Основной недостаток этого построения в том, что оно нарушает независимость уровней взаимодействия, поэтому, например, переход с версии протокола IPv4 на версию IPv6 приведет к нарушению работоспособности сети.

4.Построение с аутентификацией пользователей устройств, входящих в VLAN.

Пример построения VLAN на одном коммутаторе приведен на рис. 1.10.

Виртуальная сеть №1

Виртуальная сеть №2

Виртуальная сеть №3

Рис. 1.10. Виртуальная сеть, построенная на одном коммутаторе

29

Виртуальные сети позволяют обеспечить:

построение сети независимо от географического расположения составляющих компонентов сети;

разбиение одного широковещательного домена на несколько широковещательных доменов, при этом уменьшается нагрузка на сетевые устройства;

применение единой политики безопасности на группу устройств, которые находятся в одной

VLAN;

использование виртуальных интерфейсов для маршрутизации.

Развитием технологии виртуальных сетей стало появление частных виртуальных сетей, о которых изложено в разделе 4.

1.2. Базовые сетевые технологии и их характеристика

Базовые сетевые технологии – это технологии передачи данных по сети на физическом уровне. Их интенсивная разработка разными производителями, начавшаяся еще в 70-х годах прошлого века, привела к тому, что сегодня имеется весьма большой набор таких технологий. Каждая из них, по сути, определяет характеристики сетевого адаптера и заложенные в него правила (протоколы) обработки сигналов, передаваемых по сети от компьютера к компьютеру. Если эти правила различны для двух компьютеров, то взаимодействия между ними не получится. В табл. 1.1 указаны некоторые базовые сетевые технологии, наиболее широко используемые в компьютерных сетях. Ниже дается краткая характеристика каждой из указанных технологий.

30