- •Введение

- •1. Теоретические основы анализа вирусных эпидемий в информационно-телекоммуникационных сетях

- •1.1. Актуальность противодействия вирусным эпидемиям вредоносного программного обеспечения

- •1.2. Информационно-телекоммуникационная сеть как объект внедрения вредоносного программного обеспечения

- •1.3. Многообразие вредоносного программного обеспечения вирусного характера

- •1.4. Многообразие антивирусного программного обеспечения

- •1.5. Особенности вирусных эпидемий

- •1.6. Выводы по главе

- •2. Вирусные потоки на элементы информационно - телекоммуникационных сетей: оценка вероятности заражения

- •2.1. Входящий поток

- •2.2. Заражение элемента системы файловым вирусом

- •2.3. Заражение элемента системы сетевым вирусом

- •2.4. Заражение элемента системы загрузочным вирусом

- •2.5. Заражение элемента системы макровирусом

- •2.6. Заражение элемента системы скрипт-вирусом

- •2.7. Оценка вероятностей реализации различных этапов вирусной атаки

- •2.7.1. Вероятностная модель процесса инфекционного заражения элемента системы

- •2.7.2. Вероятностная модель процесса излечения зараженного элемента системы

- •2.7.3. Вероятностная модель процесса латентного инфицирования элемента системы

- •2.7.4. Вероятностная модель процесса выхода из строя зараженного элемента системы

- •3. Модели развития вирусных эпидемий в информационно-телекоммуникационных сетях

- •3.1. Математическая модель развития вирусных алгоритмов на примере sir-модели

- •3.2. Описание процесса реализации и риск-оценки вирусной эпидемии по модели si

- •3.2.1. Принцип построения и перечень обозначений для si-модели

- •3.2.2. Риск-анализ и оценка эпистойкости информационно-телекоммуникационных сетей в условиях распространения эпидемии по модели si

- •3.3. Описание процесса реализации и риск-оценки вирусной эпидемии по модели sis

- •3.3.1. Принцип построения и перечень обозначений для sis-модели

- •3.3.2. Риск-анализ и оценка эпистойкости информационно-телекоммуникационных сетей в условиях распространения вирусной эпидемии по модели sis

- •3.4. Описание процесса реализации и риск-оценки вирусной эпидемии по модели seis

- •3.4.1. Принцип построения и перечень обозначений для seis-модели

- •3.4.2. Риск-анализ и оценка эпистойкости информационно-телекоммуникационных сетей в условиях распространения вирусной эпидемии по модели seis

- •3.5. Описание процесса реализации и риск-оценки вирусной эпидемии по модели sir

- •3.5.1. Принцип построения и перечень обозначений для sir-модели

- •3.5.2. Риск-анализ и оценка эпистойкости информационно-телекоммуникационных сетей в условиях распространения вирусной эпидемии по модели sir

- •3.6. Описание процесса реализации и риск-оценки вирусной эпидемии по модели seir

- •3.6.1. Принцип построения и перечень обозначений для seir-модели

- •3.6.2. Риск-анализ и оценка эпистойкости информационно-телекоммуникационных сетей в условиях распространения вирусной эпидемии по модели seir

- •3.7. Механизм регулирования рисков

- •3.8. Выводы по главе

- •Заключение

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

2.2. Заражение элемента системы файловым вирусом

Рассмотрим процесс заражения элемента системы файловым вирусом. Примем в качестве элемента заражения файл операционной системы (динамические библиотеки DLL, драйвера SYS, приложения EXE). Вредоносная программа меняет код заражаемого файла на свой. В результате зараженный элемент системы полностью или частично теряет свой исходный функционал.

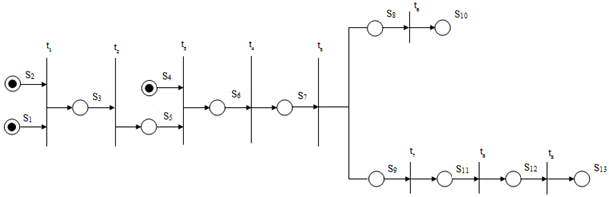

Смоделируем поведение вредоносного ПО от момента его отправки до момента заражения элемента системы с помощью сети Петри-Маркова, для чего используем следующие обозначения:

S1 — злоумышленник готов к отправки вредоносного ПО;

S2 — устройство пользователя готово к приему вредоносного ПО;

t1 — определение способа отправке вредоносного ПО;

S3 — выбранный способ отправки вредоносного ПО;

t2 — настройка вредоносного ПО под выбранный тип отправки определяемый на шаге t1;

S4 — вредоносное ПО готово к отправке;

S5 — выбранный способ отправки;

t3 — отправка вредоносного ПО на устройств;

S6 — вредоносное ПО находится на устройстве;

t4 — анализ системы на предмет возможного варианта запуска вредоносного ПО;

S7 — найденные возможности запуска вредоносного ПО (в данном случае два: по средствам автозапуска, по средствам запуска вредоносного ПО пользователем);

t5 — вредоносное ПО начинает работать в 2 потока (в данном случае это обеспечит большую вероятность запуска вредоносного кода);

S8 — первый поток направленный на обеспечение запуска вредоносного ПО через автозапуск;

S9 — второй поток, в котором запуск вредоносного ПО происходит по средствам пользователя;

t6 — правка реестра системы и добавление вредоносного ПО в автозагрузку;

S10 — вредоносное ПО ожидающее перезагрузку системы и последующий запуск;

t7 — запуск вредоносного ПО посредством открытия приложения пользователем;

S11 — запущенное вредоносное приложение;

t8 — поиск подходящего к заражению объекта;

S12 — найденный и подходящий для заражения объект;

t9 — добавление вредоносного кода в найденный объект;

S13 — видоизмененный объект.

С учетом введенных обозначений граф сети представлен на рис. 2.1.

Рис. 2.1. Граф реализации атаки файловым вирусом

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом (табл. 2.1):

Таблица 2.1

Матрица срабатывания сети Петри-Маркова для графа реализации атаки файловым вирусом

t1 |

t2 |

t3 |

t4 |

t5 |

t6 |

t7 |

t8 |

t9 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

Для данной сети (рис. 2.1) имеет место следующая система интегрально-дифференциальных уравнений (2.1):

|

(2.1) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

|

(2.2) |

где

i

= 1,…,13,

j

=

1,…,9.

i

= 1,…,13,

j

=

1,…,9.

Применение прямого и обратного преобразования Лапласа является весьма громоздким, поэтому целесообразно применять пуассоновское приближение для плотностей распределения вероятностей времени перемещения в переходах сети Петри-Маркова.

Используя

пуассоновское приближение, получим

среднее время

перемещения по сети (рисунок 2.1) из

начальной позиции до конечного перехода

и вероятность этого перемещения:

перемещения по сети (рисунок 2.1) из

начальной позиции до конечного перехода

и вероятность этого перемещения:

|

(2.3) |

|

|

|

|

|

|

|

|

|

где исходные параметры атаки таковы:

![]() -

среднее время подготовки

вредоносного ПО злоумышленником;

-

среднее время подготовки

вредоносного ПО злоумышленником;

![]() -

среднее время подготовки устройства

пользователя;

-

среднее время подготовки устройства

пользователя;

![]() -

среднее время настройки вредоносного

ПО

под выбранный тип отправки;

-

среднее время настройки вредоносного

ПО

под выбранный тип отправки;

![]() -

среднее время подготовки вредоносного

ПО;

-

среднее время подготовки вредоносного

ПО;

![]() -

среднее время отправки вредоносного

ПО

на устройств;

-

среднее время отправки вредоносного

ПО

на устройств;

![]() -

среднее время анализа

системы на предмет возможного варианта

запуска вредоносного ПО;

-

среднее время анализа

системы на предмет возможного варианта

запуска вредоносного ПО;

![]() -

среднее время «распоточивания»

вредоносного приложения;

-

среднее время «распоточивания»

вредоносного приложения;

![]() -

среднее время необходимое для правки

реестра

системы и добавление вредоносного ПО

в автозагрузку;

-

среднее время необходимое для правки

реестра

системы и добавление вредоносного ПО

в автозагрузку;

![]() -

среднее время необходимое для запуска

вредоносного ПО;

-

среднее время необходимое для запуска

вредоносного ПО;

![]() -

среднее время необходимое для поиска

подходящего к заражению объекта;

-

среднее время необходимое для поиска

подходящего к заражению объекта;

![]() -

среднее время необходимое для добавление

вредоносного кода в найденный объект;

-

среднее время необходимое для добавление

вредоносного кода в найденный объект;

![]() -

среднее время для всей цепи событий.

-

среднее время для всей цепи событий.

Из

приведенных выше выражений (2.3) можно

найти

![]() - момент успеха атаки. Отсюда, получаем:

- момент успеха атаки. Отсюда, получаем:

|

(2.4) |

что имеет вполне практическое значение.

,

, ,

,

,

, ,

, ,

,

,

,

,

,

,

,