- •Введение

- •1. Распределенные атаки на информационно-телекоммуникационные системы

- •1.1. Информационно-телекоммуникационные системы в контексте обеспечения их безопасности

- •1.1.1. Понятийный аппарат в сфере обеспечения безопасности

- •1.1.2. Свойства информационно-телекоммуникационных систем

- •1.1.3. Особенности построения информационно-телекоммуникационных систем

- •1.2. Распределенные атаки типа «отказ в обслуживании» как угроза безопасности в информационно-телекоммуникационных системах

- •1.2.1. Классификация механизмов реализации dDoS-атак

- •1.2.2. Типы dDoS-атак

- •1.2.3 Противодействие dDoS-атакам

- •2. Ddos-атаки на мультисерверные информационно-телекоммуникационные системы

- •2.1. Особенности мультисерверных систем

- •Vip для реальных серверов

- •2.2. DDoS-атаки на мультисерверную систему

- •2.3. Антропогенные источники угроз реализации dDoS-атак на мультисерверные системы

- •2.4. DDoS-атаки как источник информационных рисков в мультисерверной системе

- •2.5. Модели управления рисками мультисерверных систем

- •Обоснование закона распределения ущерба при реализации dDoS-атак на мультисерверную систему

- •3. Аналитическая оценка рисков атакуемых мультисерверных систем

- •3.1. Оценка параметров риска для компонентов мультисерверных систем

- •3.2. Оценка и регулирование рисков мультисерверных систем

- •3.3. Выбор параметров функций рисков компонентов мультисерверной системы

- •4. Управление рисками атакуемых мультисерверных систем

- •4.1. Управление рисками мультисерверных систем в случае ddos-атак на их компоненты

- •4.2. Управление общим риском системы

- •4.3. Подход к параметрическому синтезу системы с заданным риском

- •4.4. Пример практических расчетов

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

2.3. Антропогенные источники угроз реализации dDoS-атак на мультисерверные системы

В реализации распределенных атак типа «отказ в обслуживании», в силу их специфики, обязательно участвует злоумышленник или группа злоумышленников, которые осуществляют координацию и реализацию атаки. По этой причине антропогенные источники являются основным источником угроз реализации DDoS-атак на МСС

Для достижения своих целей злоумышленник должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, возможно либо повлиять на сами эти причины, либо точнее определить требования к системе защиты от данного вида нарушений.

Существует ряд причин, по которым МСС становятся объектами атак нарушителей [35,90]:

DDoS-атака на систему балансировки нагрузки может позволить злоумышленнику вывести из строя весь узел.

Мировые производители операционных систем программно-аппаратного оборудования пока не способны предложить простых и эффективных механизмов защиты от DDoS-атак.

При проведении DDoS-атак на МСС инициатор атаки оказывается анонимным.

DDoS-атака, после успешной ее реализации, может позволить злоумышленнику получить удаленный доступ к ее к сервисам и циркулирующей информации, а, значит, реализовать угрозы нарушения целостности и конфиденциальности.

Нарушение безопасности сети может быть вызвано корыстным интересом пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой в сети информации.

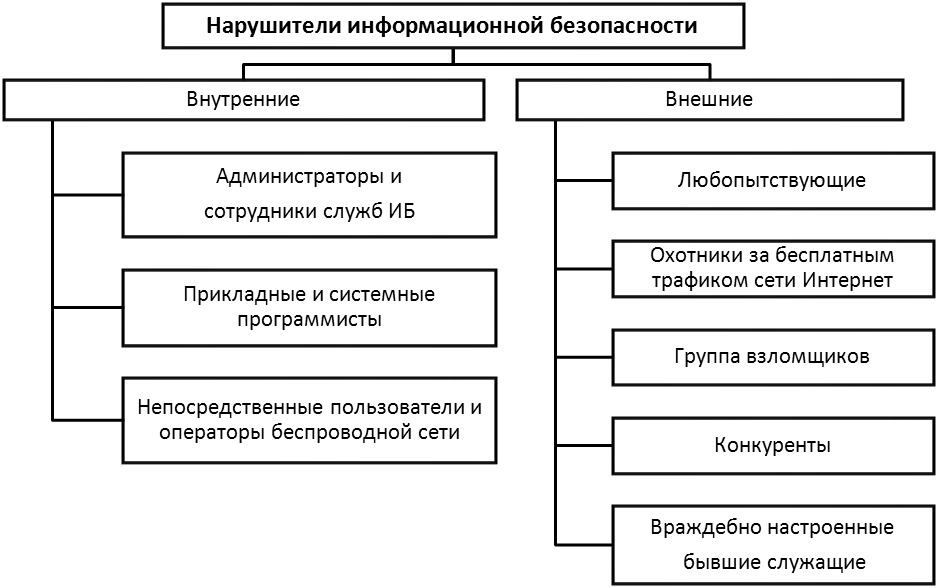

Рис. 2.6. Классификация антропогенных источников угроз безопасности

Учитывая вышеописанные мотивы, классифицируем потенциальных злоумышленников как внутренних и внешних. Классификация антропогенных источников угроз безопасности МСС приведена на рис. 2.6.

2.4. DDoS-атаки как источник информационных рисков в мультисерверной системе

При реализации угрозы DDoS-атаки используются протоколы четвертого и выше уровня модели OSI. Модель OSI является открытым стандартом, который определяет как различные устройства и компьютеры могут связываться друг с другом [22]. Сетевые протоколы, такие как TCP (Transmission Control Protocol), UDP (User Datagram Protocol), IP (Internet Protocol), HTTP (Hypertext Transfer Protocol) могут быть наложены на OSI-модель для того, чтобы понять цели и функциональное назначение каждого протокола (рис. 2.7).

-

Уровень 7

прикладной

HTTP,FTP, SNMP,

Telnet, DNS, SIP,

TELNET

Уровень 6

представительный

Уровень 5

сеансовый

Уровень 4

транспортный

TCP, NCP, UDP

Уровень 3

сетевой

IP, X.25, IPsec

Уровень 2

канальный

Ethernet, PPP, MPLS,

PPPoE

Уровень 1

физический

Рис. 2.7. Спецификации OSI для сетевых протоколов

TCP и UDP – наиболее важные протоколы четвертого уровня. Заголовки TCP и UDP содержат множество важной информации. Используя эту информацию, переключатель четвертого уровня, может распределять запросы клиентов с помощью TCP и UDP соединений среди группы серверов.

При проведении DDoS-атаки МСС возникает угроза типа «отказ обслуживания». В этом случае злоумышленник может получить контроль над ресурсами атакуемой системы и реализовать угрозы нарушение конфиденциальности информации нарушение целостности информации.

На стадии рекогносцировки проводится поиск и анализ уязвимостей системы балансировки нагрузки атакуемой МСС, а также осуществляется сбор данных об объекте атаки, на основании чего планируется порядок проведения атаки с учётом имеющегося у злоумышленника замысла и материально-технических ресурсов.

На стадии вторжения нарушитель проводит попытку несанкционированного доступа к информационным ресурсам и программно-аппаратным средствам МСС.

В случае успеха проводится собственно атака, результатами которой является нарушение конфиденциальности, целостности или доступности информации МСС, а также нарушение работоспособности её узлов, в зависимости от целей злоумышленника.

В дальнейшем, при положительном результате задуманного воздействия, сфера атаки может быть расширена и на другие элементы МСС.

Этапом завершения атаки является «заметание следов» со стороны злоумышленника. Мероприятия по сокрытию следов своего присутствия в МСС включают удаление соответствующих записей из журналов регистрации узла МСС и выполнение ряда других действий, возвращающих атакованную систему в исходное состояние.

Основными симптомами реализации DDoS-атак являются [35,90]:

большое количество открытых TCP соединений;

большое количество пакетов, поступивших на сетевую интерфейсную плату;

повышенное использование памяти системы распределения загрузки (или реального сервера);

повышенное использование процессорного времени.