- •Введение

- •1. Распределенные атаки на информационно-телекоммуникационные системы

- •1.1. Информационно-телекоммуникационные системы в контексте обеспечения их безопасности

- •1.1.1. Понятийный аппарат в сфере обеспечения безопасности

- •1.1.2. Свойства информационно-телекоммуникационных систем

- •1.1.3. Особенности построения информационно-телекоммуникационных систем

- •1.2. Распределенные атаки типа «отказ в обслуживании» как угроза безопасности в информационно-телекоммуникационных системах

- •1.2.1. Классификация механизмов реализации dDoS-атак

- •1.2.2. Типы dDoS-атак

- •1.2.3 Противодействие dDoS-атакам

- •2. Ddos-атаки на мультисерверные информационно-телекоммуникационные системы

- •2.1. Особенности мультисерверных систем

- •Vip для реальных серверов

- •2.2. DDoS-атаки на мультисерверную систему

- •2.3. Антропогенные источники угроз реализации dDoS-атак на мультисерверные системы

- •2.4. DDoS-атаки как источник информационных рисков в мультисерверной системе

- •2.5. Модели управления рисками мультисерверных систем

- •Обоснование закона распределения ущерба при реализации dDoS-атак на мультисерверную систему

- •3. Аналитическая оценка рисков атакуемых мультисерверных систем

- •3.1. Оценка параметров риска для компонентов мультисерверных систем

- •3.2. Оценка и регулирование рисков мультисерверных систем

- •3.3. Выбор параметров функций рисков компонентов мультисерверной системы

- •4. Управление рисками атакуемых мультисерверных систем

- •4.1. Управление рисками мультисерверных систем в случае ddos-атак на их компоненты

- •4.2. Управление общим риском системы

- •4.3. Подход к параметрическому синтезу системы с заданным риском

- •4.4. Пример практических расчетов

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

1.2.2. Типы dDoS-атак

Разновидности атак, направленных на насыщение полосы пропускания, которые приводят к отказу в работе системы из-за исчерпания системных ресурсов: памяти, процессора или каналов связи, приведены на рис. 1.2 [109].

Предварительным этапом всех DDoS-атак является наращивание сети хостов-зомби (ботнета), которые впоследствии, посредством управляющих команд от злоумышленника, которому они подконтрольны, осуществляют атаку. Захват хостов производится с помощью вредоносного программного обеспечения, которое скрытно на них устанавливаются, и в дальнейшем позволяет злоумышленнику осуществлять некоторые операции по захвату других хостов или произведению атак без ведома жертвы. Наиболее крупные ботнеты могут состоять из миллионов зараженных хостов.

После формирования ботнета становится возможным реализация распределенных атак типа «отказ в обслуживании».

Рассмотрим каждую из атак более подробно.

Рис

Рис. 1.2. Типы DDoS-атак

Рис. 1.3. Граф формирования ботнета

Злоумышленник (s) с помощью вредоносного ПО сканирует и захватывает уязвимые хосты (k), которые впоследствии, по управляющей команде, производят действия по сканированию и дальнейшему захвату уязвимых хостов (рис. 1.3), которые в дальнейшем тоже могут использоваться как для расширения сети, так и для реализации атак.

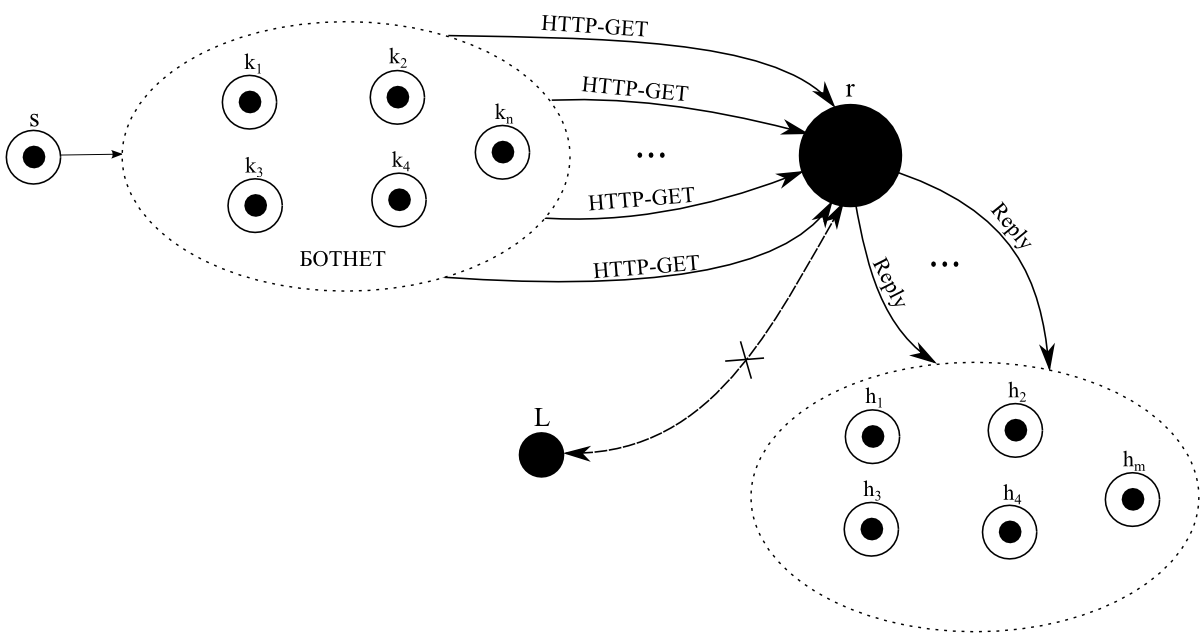

DDoS-атака типа HTTP-flood

Одной из наиболее распространенных DDoS-атак является атака типа HTTP-flood в силу простоты реализации [90]. В ее основе лежит отправка маленьких по объему пакетов, содержащих HTTP-запросы GET, построенные таким образом, чтобы атакуемый сервер отвечал на них пакетом, размер которого в сотни раз больше. Данная flood-атака также может быть направлена на уязвимые места сервера, занятые выполнением ресурсоемких задач. В результате, как и при DDoS-атаках другого типа, атакуемый сервер становится неспособным к обработке запросов, так как не успевает обрабатывать запросы, посредством которых его атакуют либо заполняется его полоса пропускания. Для того чтобы ответные запросы от сервера не привели к отказу атакующей сети или части сети (k1,…,kn), с помощью которой, посредством управляющих команд, злоумышленник (s) производит атаку, он подменяет адрес хоста, с которого отправляются HTTP-запросы атакуемому серверу и ответные запросы отправляются произвольным адресатам (h1,…,hn) (рис. 1.4).

Рис. 1.4. Граф процесса реализации DDoS-атаки типа HTTP-flood

Также возможна ситуация, когда с использованием одной ботсети (k1,…,kn), злоумышленник производит атаки на более чем один сервер.

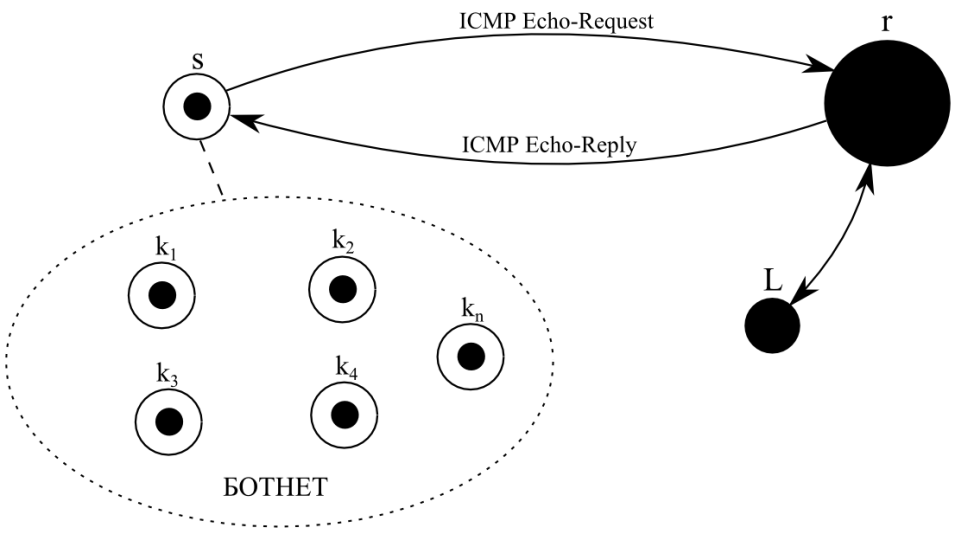

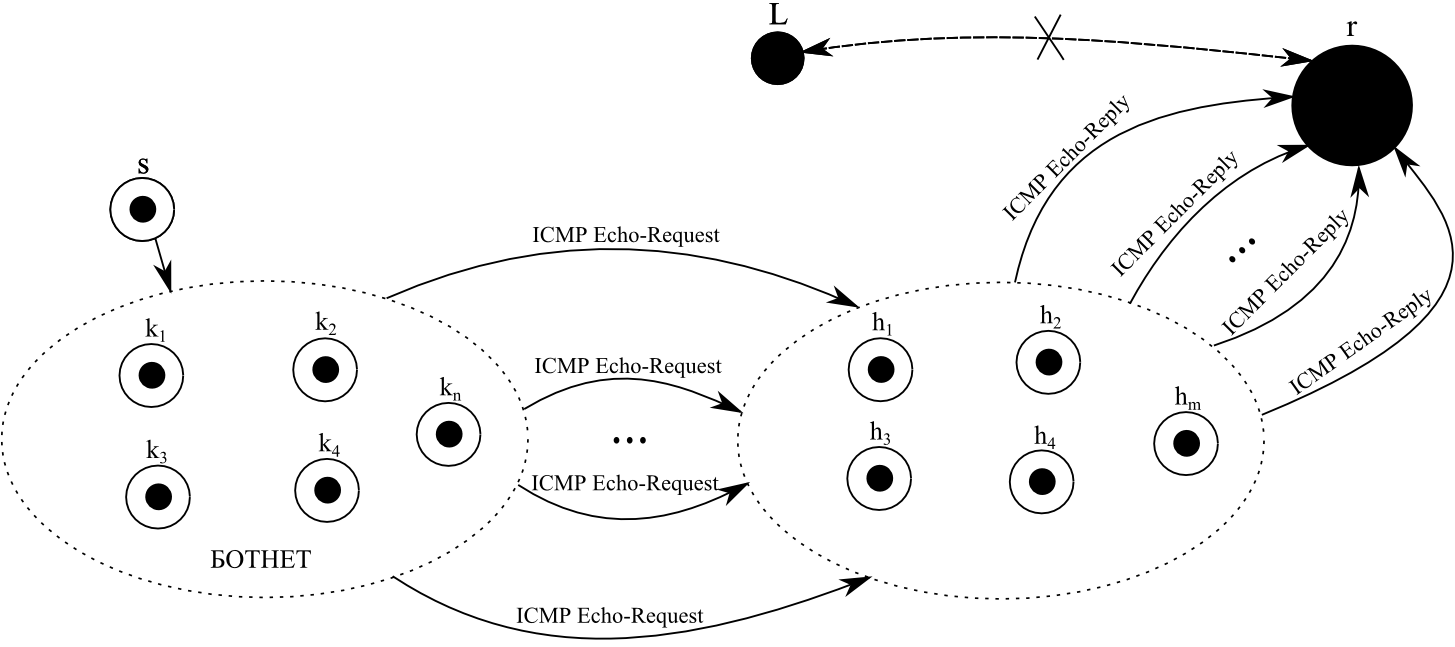

DDoS-атака типа ICMP-flood (Атака smurf)

ICMP-flood (Smurf-атака) [106] является одной из самых опасных распределенных атак типа «отказ в обслуживании» в силу простоты реализации, так как она может осуществляться с использование обычных программ и утилит, входящих в состав домашних или офисных версий операционных систем. Данная атака заключается в том, что злоумышленник посредством большого количества компьютеров, находящихся под его управлением и зараженных вредоносным программным обеспечением, передает в сеть широковещательные ICMP-запросы от имени жертвы. Сетевой протокол ICMP, входящий в стек протоколов TCP/IP, который, в основном, используется для передачи сообщений об ошибках и других исключительных ситуациях, возникающих при передаче данных.

При реализации атаки, сначала проверяется доступность атакуемого хоста посредством команды “PING” (рис. 1.5). Если, при помощи отправки эхо-запроса ICMP устанавливается доступность жертвы, то злоумышленник (s) посылает команду подконтрольному ему ботнету (k1,…,kn). В результате выполнения команды, хостами (ki) в ботнете посылаются широковещательные ICMP-пакеты, в которых адрес отправителя является адресом жертвы (r). Компьютеры (hj), принявшие широковещательные запросы от хостов-зомби в ботнете, посылают ответные пакеты компьютеру-жертве. В случае успешной реализации атаки, ресурсы атакуемого узла сети истощаются и либо сама жертва переходит в недоступное состояние в силу невозможности обработки огромного числа поступающих на нее запросов, либо происходит нарушение функционирования сети из-за существенно возросшего объема информации, поступающей к жертве (рисунок 1.6).

Рис. 1.5. Граф процесса проверки доступности атакуемого хоста

Рис. 1.6. – Граф процесса реализации DDoS-атаки типа ICMP-flood

DDoS-атака типа UDP-flood

UDP-flood или же атака Fraggle [106] является полным аналогом атаки типа ICMP-flood, с отличием в том, что вместо ICMP-пакетов используются UDP-пакеты, в силу чего атака и получила имя UDP-flood. По широковещательному запросу отправляются echo-команды, в которых подменен ip-адрес злоумышленника на ip-адрес жертвы. Когда жертве приходит большое количество ответных запросов, то происходит частичное или полное заполнение полосы пропускания или же неспособности жертвы обрабатывать поступающие на нее запросы, что и приводит к отказу в доступе к получению информации легитимным пользователям. В случае если echo-служба отключена, то будут генерироваться ICMP-сообщения, что также приведет к отказу в доступе при обращении легитимных пользователей к атакуемому узлу.

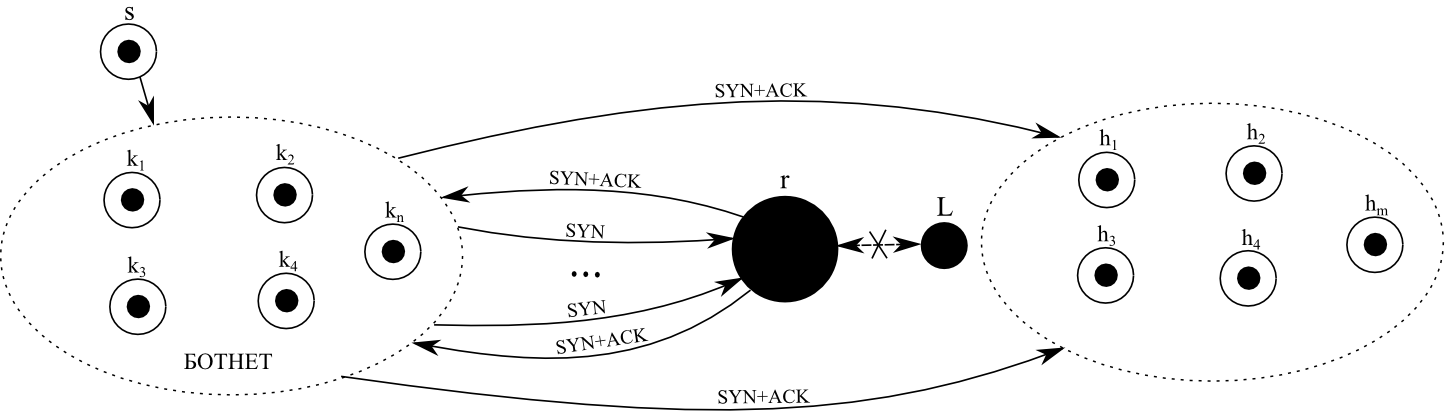

DDoS-атака типа SYN-flood

Разновидность распределенной атаки типа «отказ в обслуживании» [92], особенность которой заключается в том, что жертве отправляется большое количество SYN-запросов (запросов на подключение по протоколу TCP) в относительно короткий промежуток времени. Данный тип атаки является весьма эффективным, так как дает большой эффект при небольших затратах на реализацию.

Перед началом передачи данных по протоколу TCP, стороны, участвующие в обмене информацией, должны установить соединение, которое производится в три этапа:

инициатор соединения посылает пакет с установленным флагом SYN;

принимающая сторона должны ответить комбинацией флагов SYN+ACK;

после этого инициатор должен отправить в ответ еще один пакет с флагом ACK и соединение считается установленным.

При реализации распределенной атаки SYN-flood злоумышленник (s), который является инициатором соединения, посылает с помощью подконтрольного ему ботнета (k1,…,kn) атакуемому узлу сети (r) SYN-запросы, но игнорирует SYN+ACK запросы от жертвы, либо отправляет ответный SYN+ACK на несуществующий адрес посредством подделки заголовка отправляемого пакета (рис. 1.7). Таким образом, у жертвы формируется очередь полуоткрытых соединений. Атакуемый хост, по истечении определенного количества времени сбрасывает подключение, однако злоумышленник поддерживает очередь запросов к жертве таким образом, чтобы не допустить новых подключений и легитимные пользователи получают существенные задержки или отказ в доступе при попытке установления соединения с сервером.

Рис. 1.7. Граф процесса реализации DDoS-атаки типа SYN-flood

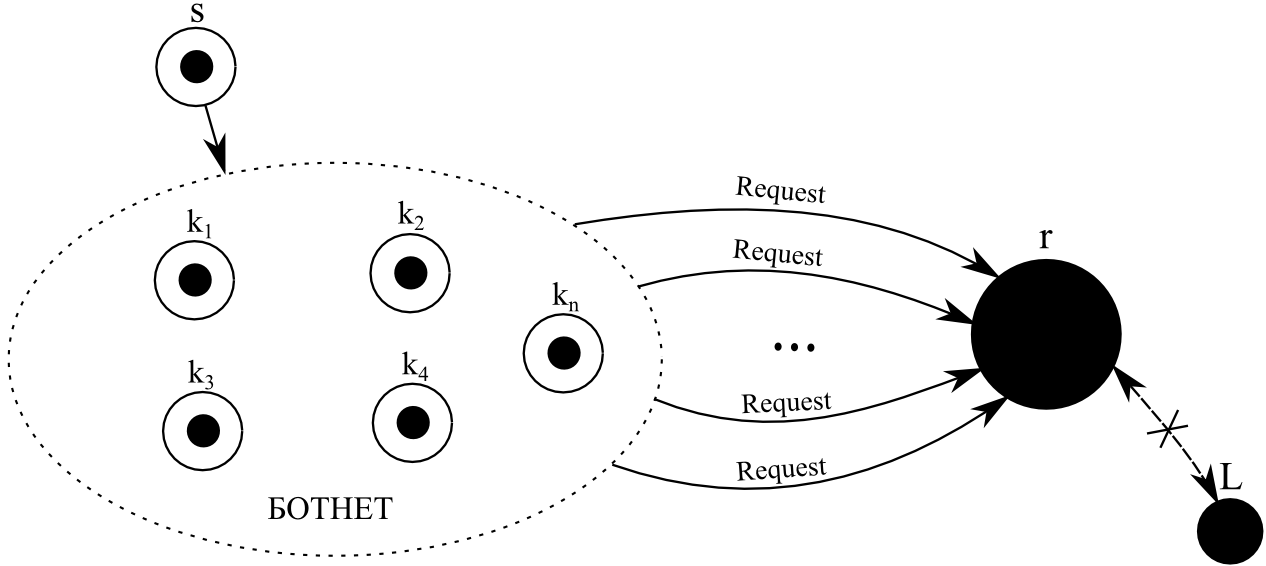

DDoS-атака типа «отправка «тяжелых» пакетов»

DDoS-атака данного типа является атакой из группы, направленной на захват системных ресурсов жертвы [105], таких как: процессорное время, оперативная и физическая память и др. (рис. 1.8). Атаки данного типа могут также проводиться в случае того, когда злоумышленник владеет частью ресурсов жертвы и целью атаки является захват дополнительных ресурсов жертвы.

Отправка «тяжелых» пакетов подразумевает, что атакующий посылает запросы жертве, которые не приводят к заполнению пропускного канала сервера (в силу того, что он обычно широкий), а тратят процессорное время атакуемого ресурса системы. Пользователи получают информацию с существенными задержками или же получают отказ в доступе по причине того, что процессор жертвы, обрабатывая «тяжелые» пакеты, не справляется со сложными вычислениями по причине того, что злоумышленник не прекращает отправку этих пакетов.

Рис. 1.8. Граф процесса реализации DDoS-атаки, направленной на захват системных ресурсов

DDoS-атака типа «переполнение сервера лог-файлами»

DDoS-атака данного типа является атакой из группы, направленной на захват системных ресурсов [105]. В частности, атака типа «переполнение сервера лог-файлами» направлена на захват физической памяти атакуемого ресурса. Суть атаки заключается в том, что злоумышленник отправляет серверу большое количество лог-файлов (файлов, в которые протоколируются определенные действия пользователя, такие как: регистрационные данные того или иного пользователя, его действия на сервере и т.д.). Реализация атаки возможна в случае неправильной настройки администратором сервера системы протоколирования, который не установит в ней ограничения. Злоумышленник, пользуясь данной уязвимостью, будет отправлять большие по объему пакеты, что с течением времени приведет к заполнению всей доступной физической памяти сервера и легитимные пользователи не смогут получить доступ к атакуемому ресурсу.

DDoS-атака, реализуемая с использованием ошибок в программировании атакуемых систем

Профессиональные злоумышленники не используют DDoS-атаки, направленные на простое насыщение полосы пропускания сетевого канала атакуемой системы. Вместо этого они анализируют систему, которая в дальнейшем будет подвергаться атаке и выявляют уязвимости, впоследствии используемые при реализации атаки. В основном, это ошибки в программном коде [109], которые были допущены либо на этапе проектирования системы либо уже при реализации конкретного ее модуля. Например, SQL инъекция, суть которой заключается в том, что атакуемому серверу отправляются запросы, содержащие в себе команды на выполнение SQL-запросов, обработка каждого из которых занимает продолжительное время, а при отправке большого числа запросов с большого количества хостов, подконтрольных злоумышленнику, сервер перейдет в недоступное состояние и пользователи будут получать отказ в доступе при запросе необходимой им информации. Данный тип атак характеризуется наиболее долгим подготовительным этапом, так как злоумышленнику необходимо выявить «узкие» места в атакуемой системе, а затем уже притупить к реализации атаки.

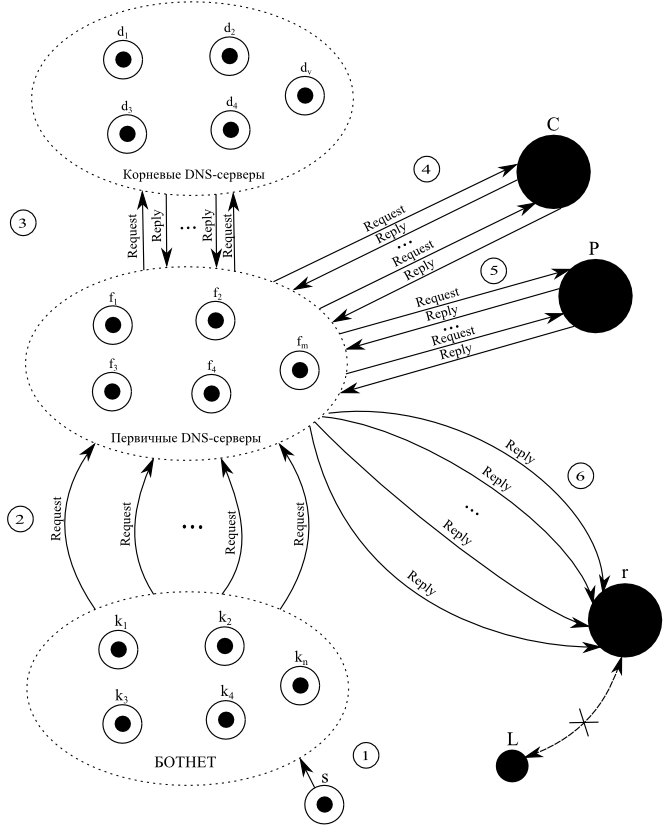

DDoS-атака типа «DNS Amplification»

DNS представляет собой компьютерную распределенную систему для получения информации о доменах, то есть приведения числового адреса сервера в понятные человеку и более легко запоминаемые символьные доменные имена. Она чаще всего используется для получения необходимого пользователю ip-адреса хоста в глобальной сети. Распределенная база данных DNS поддерживается с помощью иерархии DNS-серверов.

Каждый DNS-сервер, содержит свою базу данных имен и в случае, если он не находит запрашиваемого имени в своей базе данных, то он делегирует полномочия другому серверу, который может как найти запрашиваемую информацию, так и делегировать запрос дальше. В итоге запрашивающему хосту будет возвращаться необходимый ему ip-адрес. Правильно настроенный DNS-сервер принимает запросы только определенного списка пользователей. Однако старые DNS-серверы зачастую неверно настроены и принимают запросы от любого пользователя интернета, что и обеспечивает реализацию данной DDoS-атаки (рис. 1.9).

Один из возможных алгоритмов реализации атаки данного типа выглядит следующим образом [102]:

злоумышленник (s) отправляет управляющие команды подконтрольной ему сети хостов (k1,…,kn);

ботнет отправляет запросы первичным DNS-серверам (fm) с подмененным адресом отправителя на адрес жертвы;

первичные DNS-серверы не находят в своей базе необходимой информации и обращаются в поисках необходимой информации к корневым DNS-серверам (dv);

корневые DNS-серверы не находят необходимой информации и отвечают, что необходимая информация хранится на сервере .com-зоны (C), который отвечает адресом конечного DNS-сервера (P), содержащего необходимую информацию;

первичные DNS-серверы отправляют запросы конечному DNS-серверу и получают от него необходимую информацию;

на жертву поступает большое количество информации, и она переходит в недоступное для легитимных пользователей состояние.

Рис. 1.9. Граф процесса реализации DDoS-атаки

типа «DNS Amplification»