- •Введение

- •1. Распределенные атаки на информационно-телекоммуникационные системы

- •1.1. Информационно-телекоммуникационные системы в контексте обеспечения их безопасности

- •1.1.1. Понятийный аппарат в сфере обеспечения безопасности

- •1.1.2. Свойства информационно-телекоммуникационных систем

- •1.1.3. Особенности построения информационно-телекоммуникационных систем

- •1.2. Распределенные атаки типа «отказ в обслуживании» как угроза безопасности в информационно-телекоммуникационных системах

- •1.2.1. Классификация механизмов реализации dDoS-атак

- •1.2.2. Типы dDoS-атак

- •1.2.3 Противодействие dDoS-атакам

- •2. Ddos-атаки на мультисерверные информационно-телекоммуникационные системы

- •2.1. Особенности мультисерверных систем

- •Vip для реальных серверов

- •2.2. DDoS-атаки на мультисерверную систему

- •2.3. Антропогенные источники угроз реализации dDoS-атак на мультисерверные системы

- •2.4. DDoS-атаки как источник информационных рисков в мультисерверной системе

- •2.5. Модели управления рисками мультисерверных систем

- •Обоснование закона распределения ущерба при реализации dDoS-атак на мультисерверную систему

- •3. Аналитическая оценка рисков атакуемых мультисерверных систем

- •3.1. Оценка параметров риска для компонентов мультисерверных систем

- •3.2. Оценка и регулирование рисков мультисерверных систем

- •3.3. Выбор параметров функций рисков компонентов мультисерверной системы

- •4. Управление рисками атакуемых мультисерверных систем

- •4.1. Управление рисками мультисерверных систем в случае ddos-атак на их компоненты

- •4.2. Управление общим риском системы

- •4.3. Подход к параметрическому синтезу системы с заданным риском

- •4.4. Пример практических расчетов

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

Vip для реальных серверов

-

VIP

VIP port

Real Server

Real Server Port

123.122.121.1

80

RS1

80

RS2

80

123.122.121.1

21

RS1

21

123.122.121.1

82

RS2

82

RS3

82

Уязвимости мультисерверных систем обуславливаются наличием общих недостатков на уровне принципов функционирования, наличием ошибок в кодах, как системных программ, так и приложений, ошибок в реализации встроенных механизмов защиты и неправильного использования оборудования конечными пользователями. Существующие решения по повышению уровня защищенности таких сетей чаще всего сводятся к применению штатных механизмов обеспечения безопасности, что несколько затрудняет реализацию той или иной уязвимости, но не устраняет ее причину. Таким образом, аспекты безопасности выходят на первое место для мультисерверных систем [89,91].

В последнее время широкое распространение получили две схемы организации балансировки нагрузки, которые находятся в распоряжении администратора: первая предполагает, что одна система балансировки функционирует в активном режиме, а другая в состоянии ожидания (active-and-standby); вторая предусматривает одновременное функционирование обеих систем (active-and-standby type). Обе схемы предполагают наличие на одном узле двух экземпляров систем балансировки.

При использовании метода актив/пассив, когда одна система активна, а другая находится в режиме ожидания, резервная система балансировки контролирует состояние главной системы. Как только функционирующая система выйдет из строя, резервная система балансировки принимает на себя функции главной. Если главная система возобновляет работу, резервная передает ей управление.

2.2. DDoS-атаки на мультисерверную систему

Определим атаку на МСС как действие или последовательность связанных между собой действий злоумышленника, которые приводят к реализации угрозы путем использования уязвимостей этой информационной системы.

Рассмотрим сценарии возможных DDoS-атак на МСС:

I – асинхронные DDoS-атаки на реальные Web-серверы (рис. 2.3).

Если в результате сканирования МСС злоумышленником получены адреса реальных Web-серверов, то возможна реализация DDoS-атаки непосредственно на эти рабочие серверы. Злоумышленник s посылает большое количество вредоносных запросов Request, посредством ботнета из большого количества подконтрольных ему хостов-зомби (k1,...,kn), которые попадают на реальные Web-серверы МСС, но атака носит асинхронный характер.

Рис. 2.3. Асинхронные DDoS-атаки на реальные Web-серверы МСС

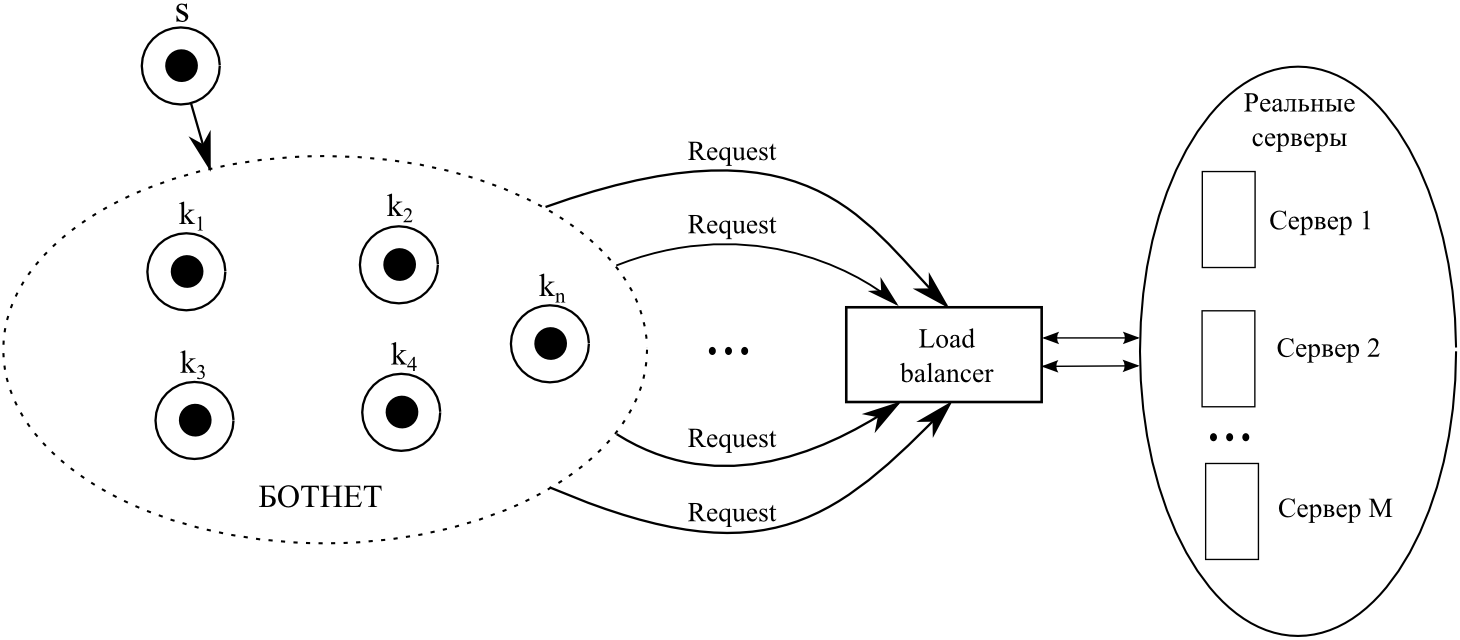

Схематично DDoS-атака на мультисерверную систему с сервером балансировки нагрузки изображена на рис. 2.3. Злоумышленник s посылает большое количество вредоносных запросов Request, посредством ботнета из большого количества подконтрольных ему хостов-зомби (k1,...,kn), которые попадают на Load Balancer.

II – синхронные DDoS-атаки на Web-серверы (рис. 2.4).

Рис. 2.4. Синхронная DDoS-атака на реальные Web-серверы МСС

III – синхронные DDoS-атаки на подсистему распределения нагрузки МСС (рис. 2.5).

Компании, которые обслуживают информационные центры Web и занимаются электронной коммерцией, применяют системы балансировки нагрузки для управления трафиком и поддержки порядка. В результате успешной реализации DDoS-атаки на подсистему распределения нагрузки МСС сам сервер распределения нагрузки становится источником асинхронной DoS-атаки на реальные Web-серверы МСС. Поэтому результаты, полученные при рассмотрении первых двух сценариев можно применять и в этом случае.

Рис. 2.5 – Синхронные DDoS-атаки на подсистему распределения нагрузки МСС

DDoS-атаки продолжают оставаться одной из важнейших угроз в сети. Атаки такого типа могут быстро истощить сетевые ресурсы или мощности сервера, что приведет к невозможности получить доступ к ресурсу и вызовет серию негативных последствий.

При проведении DDoS-атак, в том числе и на МСС, характерна следующая последовательность действий [40]:

Злоумышленник сканирует крупную сеть с помощью специально подготовленных сценариев, которые выявляют потенциально слабые узлы (уязвимости).

Сбор информации – это основной этап. Именно эффективность работы злоумышленника на данном этапе является залогом успешности атаки. В первую очередь выбирается цель атаки и собирается информация о ней. Затем идентифицируются наиболее уязвимые места атакуемой системы, воздействие на которые приводит к достижению поставленной цели.

В зависимости от полученной информации и преследуемого результата, на втором этапе выбирается атака, дающая наибольший эффект.

Выбранные узлы подвергаются нападению, и злоумышленник получает на них права администратора.

На захваченные узлы устанавливаются троянские программы, которые работают в фоновом режиме. Такие компьютеры называют компьютерами-зомби, их пользователи не подозревают, что являются потенциальными участниками DDoS-атаки.

Злоумышленник отправляет определенные команды захваченным компьютерам, а те, в свою очередь, осуществляют DDoS-атаку на целевой компьютер.

Этапом завершения атаки является возвращение атакованной системы в исходное состояние.

Особенностью проведения DDoS-атак на мультисерверные системы можно считать направленность усилий злоумышленников при подготовке и проведении атаки на балансировщик нагрузки, так как в этом случае весь узел становится неработоспособным и легитимные пользователи системы получают отказ в обслуживании.