Sb96058

.pdfМИНОБРНАУКИ РОCСИИ

––––––––––––––––––––––––––––––––––––––––––––––––––––

Санкт-Петербургский государственный электротехнический университет «ЛЭТИ» им. В. И. Ульянова (Ленина)

–––––––––––––––––––––––––––––––––––––––––––

Е. Г. ВОРОБЬЕВ А. К. ПЛЕМЯННИКОВ В. Н. САБЫНИН

ПЛАНИРОВАНИЕ ЗАЩИТЫ И КОНТРОЛЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В КОМПАНИИ В ТЕРМИНАХ, ТАБЛИЦАХ И РИСУНКАХ

Учебное пособие

Санкт-Петербург Издательство СПбГЭТУ «ЛЭТИ»

2017

УДК 004.056.57(07) ББК З 973.233-018-07я7

В75

Воробьев Е. Г., Племянников А. К., Сабынин В. Н.

В75 Планирование защиты и контроля безопасности информации в компании в терминах, таблицахи рисунках: учеб. пособие. СПб.: Изд-во СПбГЭТУ «ЛЭТИ», 2017. 36 с.

ISBN 978-5-7629-2122-0

Приведены основные термины и определения по вопросам планирования мероприятий защиты конфиденциальной информации. Подробно рассмотрены вопросы планирования, контроля эффективности предлагаемых мероприятий защиты, документы по планированию.

Предназначено для специалистов всех уровней, работающих с конфиденциальной информацией.

УДК 004.056.57(07) ББК З 973.233-018-07я7

Рецензенты: кафедра информационной безопасности Северо-Западного центра комплексной защиты информации; канд. воен. наук В. А. Сошнев (ООО «ПетербургГаз»).

Утверждено редакционно-издательским советом университета

в качестве учебного пособия

ISBN 978-5-7629-2122-0 |

© СПбГЭТУ «ЛЭТИ», 2017 |

Евгений Германович Воробьев Александр Кимович Племянников Виктор Николаевич Сабынин

Планирование защиты и контроля безопасности информации в компании в терминах, таблицах и рисунках

Учебное пособие

Редактор Е. О. Веревкина

––––––––––––––––––––––––––––––––––––––––––––––––––––––––––

Подписано в печать 28.12.17. Формат 60×84 1/16. Бумага офсетная. Печать цифровая. Печ. л. 2,25.

Гарнитура «Times New Roman». Тираж 59 экз. Заказ 233.

––––––––––––––––––––––––––––––––––––––––––––––––––––––––––

Издательство СПбГЭТУ «ЛЭТИ» 197376, С.-Петербург, ул. Проф. Попова, 5

2

|

|

Содержание |

|

Список сокращений..................................................................................................... |

4 |

||

Введение....................................................................................................................... |

5 |

||

1. |

Уяснение задачи обеспечения и контроля безопасности информации........... |

6 |

|

2. |

Оценка обстановки.................................................................................................. |

7 |

|

3. |

Организация работ по оценке рисков................................................................... |

8 |

|

4. |

Правила идентификации рисков......................................................................... |

10 |

|

5. |

Правила анализа рисков....................................................................................... |

11 |

|

6. |

Уровень вероятности реализации актуальных угроз....................................... |

12 |

|

7. |

Факторы влияния на уровень вероятности реализации угроз......................... |

13 |

|

8. |

Вычисление величины риска............................................................................... |

14 |

|

9. |

Правила оценки рисков......................................................................................... |

15 |

|

10. |

Правила обработки рисков................................................................................. |

16 |

|

11. |

Правила оценки остаточных рисков................................................................. |

17 |

|

12. |

Принятие решения по организации защиты |

|

|

|

|

и контроля безопасности информации............................................................. |

18 |

13. |

Разработка плана защиты и контроля безопасности информации............... |

19 |

|

14. |

Постановка задач, оказание помощи, контроль исполнения |

|

|

|

|

запланированных мероприятий и оценка их эффективности....................... |

20 |

15.Проведение мониторинга и контроля деятельности комплексной системы защиты информации и эффективного использования

|

защитного ресурса компании............................................................................ |

21 |

16. Оценка состояния защиты и контроля безопасности |

|

|

|

информации в компании.................................................................................... |

22 |

17. Совершенствование комплексной системы защиты информации............... |

23 |

|

18. Решения по результатам анализа...................................................................... |

24 |

|

Глоссарий.................................................................................................................... |

25 |

|

Список использованной литературы...................................................................... |

27 |

|

Приложения...................................................................................................................................... |

28 |

|

1. |

Форма акта оценки рисков................................................................................... |

28 |

2. |

Типовая форма перечня объектов защиты......................................................... |

30 |

3. |

Форма описания частной модели угроз информационной безопасности..... |

31 |

4. |

Реестр рисков информационной безопасности................................................. |

32 |

5. |

Типовая форма документирования результатов идентификации |

|

|

защитных мер......................................................................................................... |

33 |

6. |

Типовая форма документирования результатов |

|

|

идентификации уязвимостей............................................................................... |

34 |

7. |

Матрица рисков, ВР = f(УВУ, УВРУ, УУ)......................................................... |

35 |

8. |

План защиты и контроля безопасности информации...................................... |

36 |

3

Список сокращений

АС – автоматизированная система; БИ – безопасность информации; ВТ – вычислительная техника; ИС – информационная система;

КСЗИ – комплексная система защиты информации; ОЗ – объект защиты; ТСОИ – технические средства обработки информации.

4

Введение

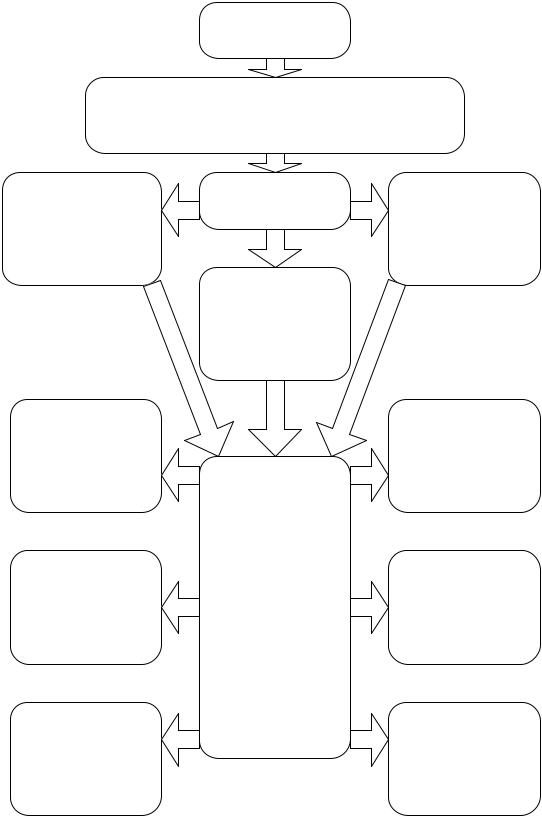

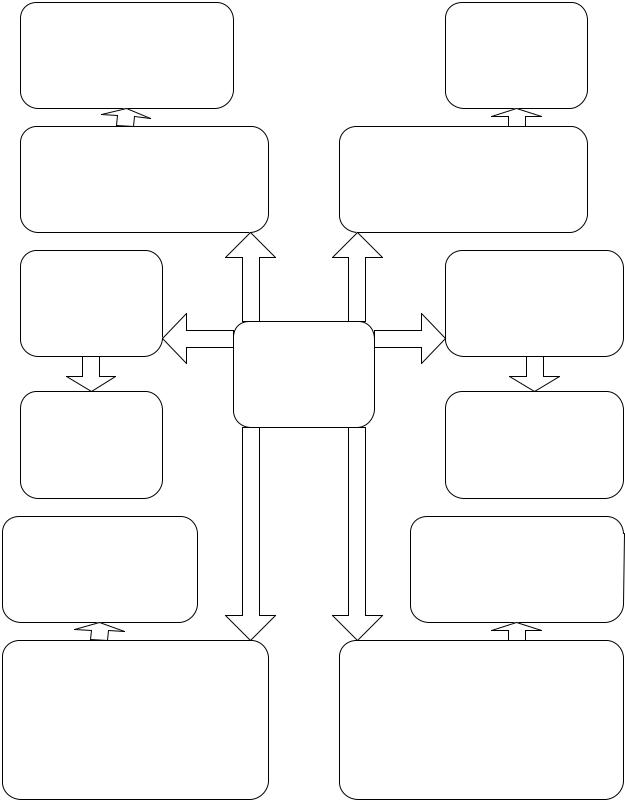

Процесс планирования защиты и контроля безопасности информации

включает в себя шесть этапов:

1.Уяснение задачи защиты и контроля безопасности информации.

2.Оценка обстановки.

3.Принятие решения по организации защиты и контроля безопасности информации.

4.Постановка задачи на защиту и контроль безопасности информации.

5.Оказание помощи в организации защиты и контроля безопасности информации.

6.Контроль исполнения и оценка эффективности мероприятий защиты.

|

1 |

|

|

|

|

Уяснение задачи |

|

|

|

|

|

|

Что и где защищать |

|

От кого защищать |

|

защиты |

|

|

|

|

и контролировать |

||

|

|

и контроля БИ |

|

|

|

|

|

|

|

|

|

|

|

|

2 Оценка обстановки

Оценка угроз |

Оценка рисков |

Оценка времени |

Оценка условий |

|

|

|

|

3

Графическая часть |

|

Объекты ТСОИ |

|

Объекты ВТ |

4 |

Выделенные |

|

помещения |

|

|

5 |

Когда |

|

|

6 |

Принятие решения по организации защиты и контроля БИ

План защиты |

Пояснительная |

и контроля БИ |

записка |

|

|

|

Обеспечение |

|

|

|

|

|

конфиденциальности |

|

|

|

|

|

Обеспечение |

|

|

Постановка задачи |

|

|

|

||

|

|

целостности |

|

||

на защиту и контроль |

|

|

Обеспечение |

|

|

|

|

|

доступности |

|

|

|

|

|

|

||

|

|

|

|

|

|

Оказание помощи |

|

|

Кому, какая |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Контроль исполнения |

|

|

|

|

|

и оценка |

|

|

|

|

|

эффективности |

|

|

|

|

|

5

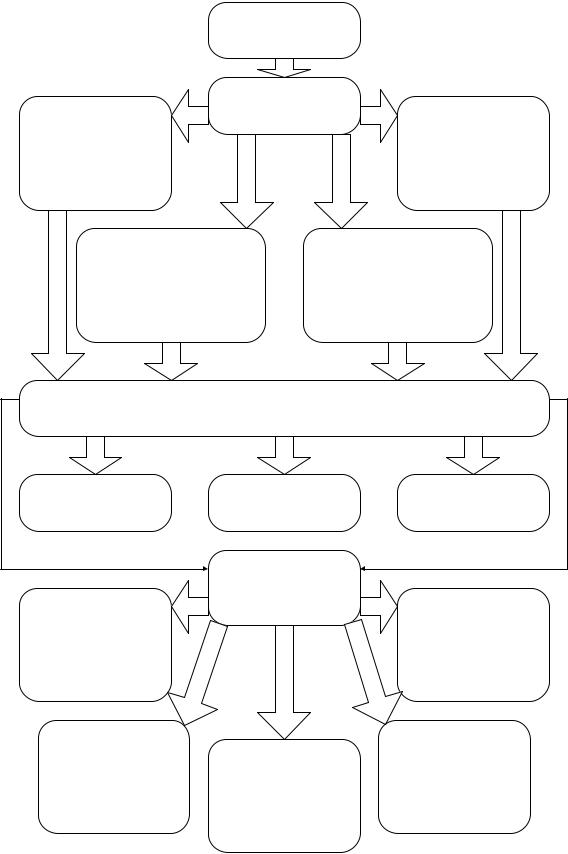

1. Уяснение задачи обеспечения и контроля безопасности информации

1-й этап

Уяснение задачи обеспечения и контроля БИ

От кого защищать |

Важно уяснить |

|

Где защищать |

||

конфиденциальную |

||

и контролировать |

||

информацию |

||

|

Что конкретно защищать

и контролировать

Перечень сведений, |

Перечень объектов |

относящихся |

|

к коммерческой |

защиты |

тайне |

|

Перечень |

|

|

выделенных |

Исходные данные |

Акт классификации |

помещений |

||

с указанием |

для уяснения |

объектов защиты |

ответственных |

|

|

исполнителей |

|

|

Перечень ИС, АС |

|

Результаты |

|

определения уровня |

|

с указанием |

|

|

|

критичности |

|

ответственных |

|

|

|

информационных |

|

исполнителей |

|

|

|

активов |

|

|

|

6

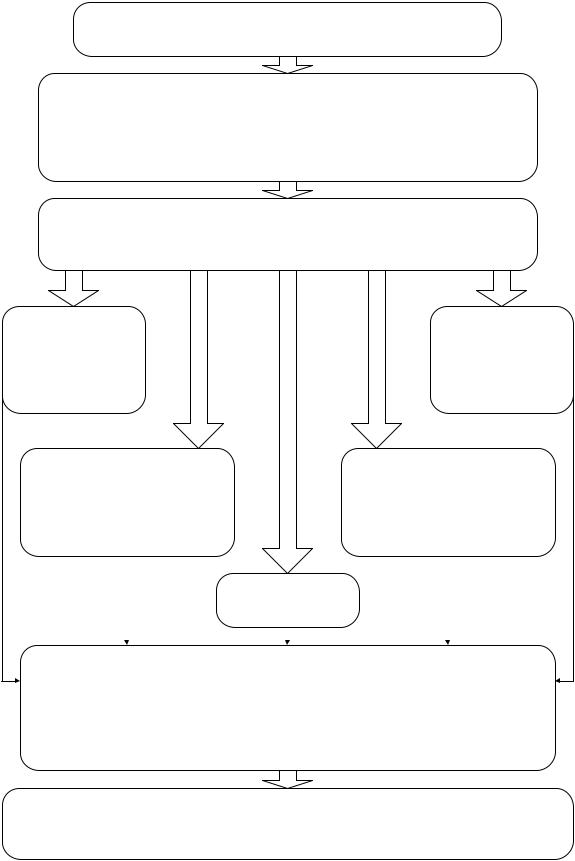

2. Оценка обстановки

2-й этап

Оценка

обстановки

Оценка условий |

Оценка угроз |

|

и рисков |

||

|

Оценка своих возможностей Оценка времени по обеспечению

и контролю БИ (оценка защитного ресурса)

В рамках работпо оценке рисков выполняются следующие основные процедуры

Идентификация |

Анализ риска |

Оценка риска |

|

риска |

|||

|

|

||

|

Основные задачи |

|

|

|

оценки рисков |

Идентификация |

|

Ранжирование |

|

||

|

и формирование |

||

рисков |

|

перечня элементов |

|

|

|

риска |

Определение |

Определение |

Оценка возможного |

величины |

ущерба |

|

и формирование |

уровня вероятности |

от реализации |

перечня рисков |

реализации |

угроз БИ |

|

выявленных угроз |

|

7

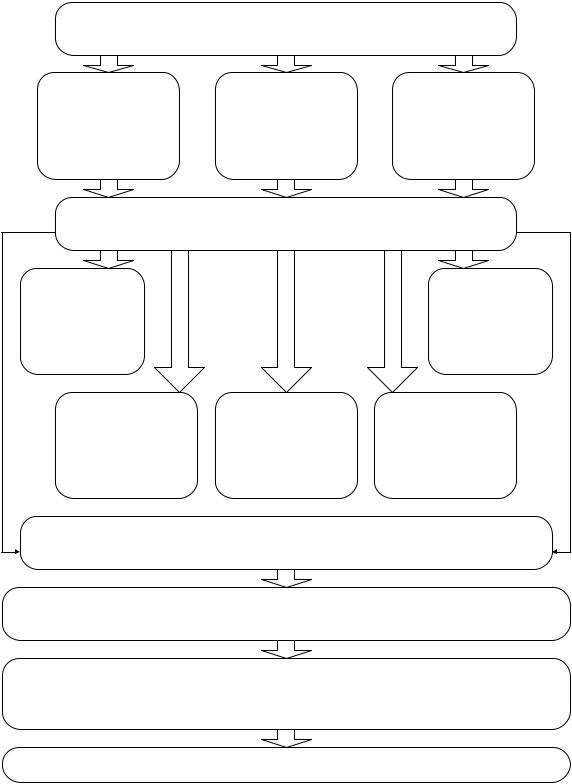

3. Организация работ по оценке рисков

Оценка рисков, как правило, проводится по инициативе структурного подразделения, отвечающего

за обеспечение БИ

Оценка рисков осуществляется методом экспертных оценок. Для проведения работ по оценке рисков приказом руководителя компании из числа его работников формируется экспертная комиссия. Председатель комиссии организовывает ее работу, распределяет обязанностимежду членами, контролирует разработку отчетных документов

по результатам оценки рисков

До начала работы комиссии разрабатываетсяи утверждается руководителем компании план ее работы,

в котором должны быть отражены

Иные вопросы |

|

|

Основание |

|

организации работы |

|

|

||

|

|

для проведения |

||

комиссии по оценке |

|

|

||

|

|

оценки рисков |

||

рисков |

|

|

||

|

|

|

||

Перечень задействованных |

|

|

|

|

структурных подразделений |

|

|

|

|

компании |

|

Сроки проведения работ |

||

и представляемых ими |

|

по оценке рисков |

||

материалов с указанием |

|

|

|

|

ответственных исполнителей |

|

|

|

|

|

|

Состав комиссии |

|

|

|

|

|

|

|

|

|

|

|

|

По окончании работ по оценке рисков комиссией оформляется акт оценки рисков, которыйпредставляется председателем комиссии

на утверждение руководителю компании. Рекомендуемая форма акта оценки рисков приведена вприл. 1. К акту прилагаются

все отчетные материалы работы комиссии

Проведение работ по оценке рисков должно выполняться регулярно, но не реже одного раза в год, а также в случае возникновения обстоятельств, влияющих на предыдущие результаты оценки. Целесообразно оценку рисков проводить прикаждом планировании организации и контроля БИ на год

8

Окончание

Сабынин В. Н. Учебное |

|

|

пособие «Безопасность |

ГОСТ Р ИСО |

|

информации». Вып. 3. |

/МЭК 17799–2005 |

|

СПб., 2001. |

|

|

Рискнарушения БИ – вероятностное |

|

|

предположение |

Комбинация вероятности события |

|

о возможности ущерба, связанного |

||

и его последствий |

||

с нарушением информационной |

||

|

||

безопасности |

|

Вероятная частота и |

Сочетание вероятности |

|

вероятная величина |

события и его |

|

будущих потерь |

последствий |

|

|

Риск |

|

Метод FAIR (Factor |

|

|

Analysis of |

ГОСТ Р 51901–2002. |

|

Information Risk – |

«Менеджмент риска. |

|

факторный анализ |

Анализ риска |

|

информационных |

технологических систем» |

|

рисков) |

|

|

Федеральный закон |

ГОСТ Р 52448–2005. «Защита |

|

информации. Обеспечение |

||

от 27.12.2002 № 184-ФЗ |

||

безопасности сетей |

||

«О техническом |

||

электросвязи. Общие |

||

регулировании» |

||

положения» |

||

|

||

Вероятность причинения вреда жизни |

|

|

илиздоровью граждан, имуществу |

Вероятность причинения ущерба |

|

физических или юридических лиц, |

||

вследствие того, что определенная угроза |

||

государственному или |

||

реализуется в результате наличия |

||

муниципальному имуществу, |

||

определенной уязвимости |

||

окружающей среде, жизни или |

||

|

||

здоровью животных ирастений |

|

|

с учетом тяжести этого вреда |

|

9

4.Правила идентификации рисков

Врамках работпо идентификации рисков необходимо выполнить идентификацию элементов риска, а именно

|

Угроз |

|

ОЗ |

информационной |

Уязвимостей ОЗ |

|

безопасности ОЗ |

|

Результатом идентификации ОЗ является перечень ОЗ, в котором должны быть отражены следующие сведения

Наименование

АС (ИС), Название ОЗ в составкоторой

входит ОЗ

Пользователи |

|

|

(с указанием |

|

|

структурного |

Владелец ОЗ |

Тип ОЗ |

подразделения |

|

|

компании) |

|

|

Рекомендуемая форма перечня ОЗ (прил. 2)

Результатом идентификации угроз является систематизированный перечень актуальных для ОЗ данной АС (ИС) угроз, представленных вформализованном виде – частная модель угроз ОЗ

Частная модель угроз ОЗ формируется путем последовательного сокращения полного перечня типовых угроз ОЗ до минимально актуального для рассматриваемых ОЗ. При необходимости возможно

расширение перечня угроз ОЗ

Полученные данные заносятся втиповую форму описания частной модели угроз информационной безопасности (прил. 3)

10