Sb96058

.pdf

15. Проведение мониторинга и контроля деятельности комплексной системы защиты информации

и эффективного использования защитного ресурса компании

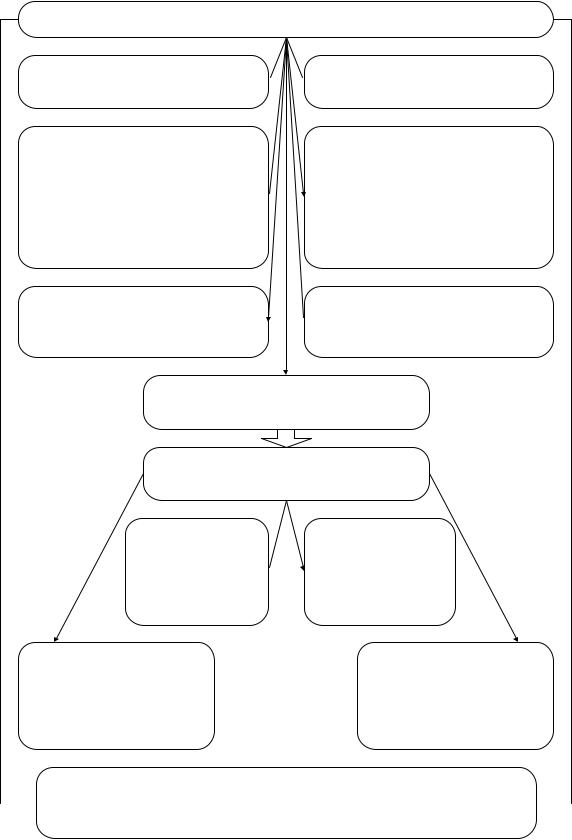

Проведение мониторингаи контроля деятельности КСЗИ иэффективного использованиязащитногоресурсанаправлено на

Оперативноеобнаружение ошибок в результатахобработки защищаемой

информации

Предоставление руководству компании возможностиопределения соответствия мерпо обеспечению безопасности, как организационных,  такитехнических, установленным полномочиям и техническим требованиям

такитехнических, установленным полномочиям и техническим требованиям

Оценкуэффективностимер по защите информации для проверки выполнения установленных требований

Оперативноевыявлениеудавшихся  и неудавшихся попыток

и неудавшихся попыток

нарушенияБИ

Обнаружение событий, служащих признакамивозникновения нарушений(инцидентов) информационной безопасности и позволяющихпредотвращать эти нарушения (инциденты)

Уточнение планов защиты  и контроляБИ сучетомрезультатов

и контроляБИ сучетомрезультатов

мониторингаи контроля

Реагирование надействияи события, которыемоглибыоказать воздействие наэффективность КСЗИ

ВКСЗИкомпаниидолжныбыть реализованы

Внутренняя оценка (проверка)  состояния БИ

состояния БИ

Контроль эффективности защитыинформации, включая анализуровней остаточногои допустимого рисков информационной

безопасности

Внешняя оценка (аудит)

состояния БИ

Мониторинг иконтроль состоянияБИ, включая регистрациюдействий

исобытий, связанных

собеспечением БИ

Оценкасостояния защитыи контроляБИ проводится сцельюосуществления  объективногоконтроля выполненияустановленных требований

объективногоконтроля выполненияустановленных требований

по обеспечению информационной безопасности в компании

21

16.Оценка состояния защиты и контроля безопасности информации

вкомпании

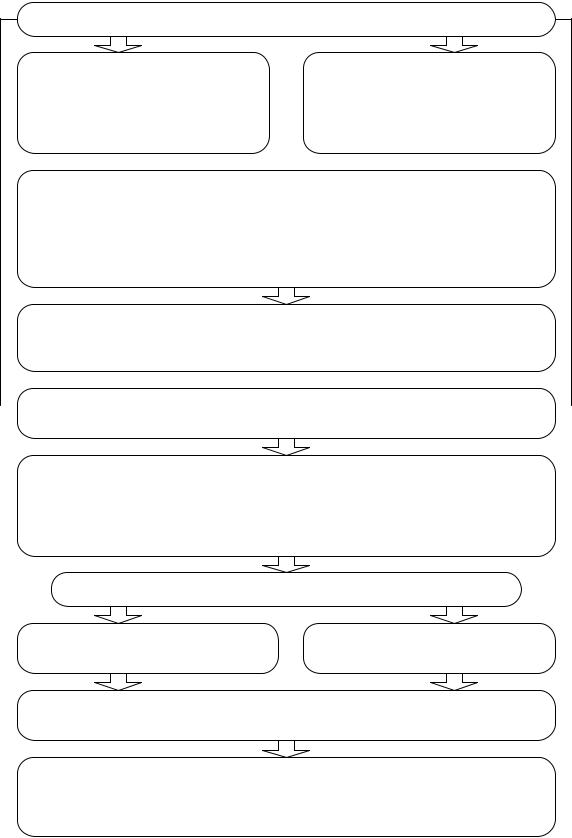

Виды оценкисостояниязащиты и контроляБИ вкомпании

|

Внешняя оценка (аудит) – |

|

Внутренняя оценка (проверка) – |

осуществляется независимыми |

|

специализированными организациями, |

||

осуществляется самостоятельно |

||

имеющимилицензии на данный вид |

||

|

||

|

деятельности |

Сцельюоперативногообнаружения ирегистрации отклонений вприменениизащитных мерифункционированиипрограммно-технических средствобеспечения БИ

отустановленных требованийи оценкиполнотыреализациитребований нормативных

отустановленных требованийи оценкиполнотыреализациитребований нормативных  документов по обеспечению информационнойбезопасности вкомпании долженбыть организованпостоянный мониторингинформационнойбезопасностиработниками подразделения безопасности

документов по обеспечению информационнойбезопасности вкомпании долженбыть организованпостоянный мониторингинформационнойбезопасностиработниками подразделения безопасности

Для целейоперативногои постоянногонаблюдения заОЗ могутиспользоваться как специализированные(программные иаппаратные) средства, такиштатные (входящиевкоммерческиепродуктыи системы) средстварегистрациидействий пользователей, процессов и т. п.

Контроль эффективностизащитыинформации осуществляется с целью  определения степенисоответствиявозможностейКСЗИ изащитного ресурсакомпании

определения степенисоответствиявозможностейКСЗИ изащитного ресурсакомпании

стоящим перед нейзадачам противодействия существующим угрозам

Втехническомплане объектамиконтроля являются средства сбора, обработки, передачи, храненияи распределения защищаемой информациивинформационныхсистемах компании, для которыхсуществуетиможетбыть реализованаугроза БИ

ввиде утечки информации (по техническимканаламили вследствие несанкционированногодоступа) или деструктивных воздействий на неепутем уничтожения, блокированияили искажения

Контроль эффективности защитыинформации осуществляется впроцессе

Контроля защищенности |

Контроля защищенности информации, |

информации, обрабатываемой |

передаваемой |

в информационных системах компании |

по линиям иканалам связи |

Деятельность по контролю эффективности защитыинформациинедолжна препятствовать нормальномуфункционированиюструктурных подразделенийкомпании

Работы поконтролюзащищенности информациис использованием программных

итехнических средствдолжныпроводитьсяпосогласованию

ипринепосредственномучастиипредставителяконтролируемого объекта, отвечающего заегоэксплуатацию

22

17. Совершенствование комплексной системы защиты информации

Совершенствование КСЗИ должно осуществлятьсянепрерывно, посредством выполнения установленных политикой обеспеченияИБ компаниипринципов и правилобеспечения ИБ, достиженияцелей обеспечения ИБ, использования результатоваудиторских проверок, анализасобытий, выявленных врезультате мониторинга, корректирующихи превентивныхдействий, атакжеконтроля

деятельностиКСЗИ, осуществляемого руководством компании

Основой для принятия решений посовершенствованию КСЗИ являетсяанализ эффективности функционирования системы

Анализ долженсодержать оценкувозможныхнаправлений совершенствования и необходимостиизмененийв КСЗИ, включая изменение целейИБ, впервуюочередь

вследствиеизмененийполитикиобеспечения ИБ компании. Результаты такихпроверокдолжныбыть зафиксированыдокументально

Исходные данные для анализа

Результаты мониторингаиконтроля |

Результаты оценок (аудита, проверок) |

|

состоянияобеспечения ИБ иконтроля |

||

состоянияКСЗИ |

||

эффективности защиты информации |

||

|

||

Информация об организационных |

Результатыработпопредупреждению |

|

и технических мероприятиях, которые |

инейтрализации угроз БИ |

|

могли быиспользоваться вкомпании |

и восстановлениюнормального |

|

длясовершенствования |

функционированиякомпании |

|

функционирования иповышения |

после устраненияпоследствий |

|

эффективностиКСЗИ |

нарушений БИ |

|

Результаты анализаиоценки угроз БИ, |

Результатыоценкивлияниядействий, |

|

которыенебыли адекватно |

предпринятыхпо итогам предыдущих |

|

рассмотрены впроцессе предыдущей |

этаповсовершенствования КСЗИ, |

|

оценки рисков |

на ее эффективность |

|

|

|

Общесистемные рекомендациипо совершенствованию построения ифункционирования ИС

23

18. Решения по результатам анализа

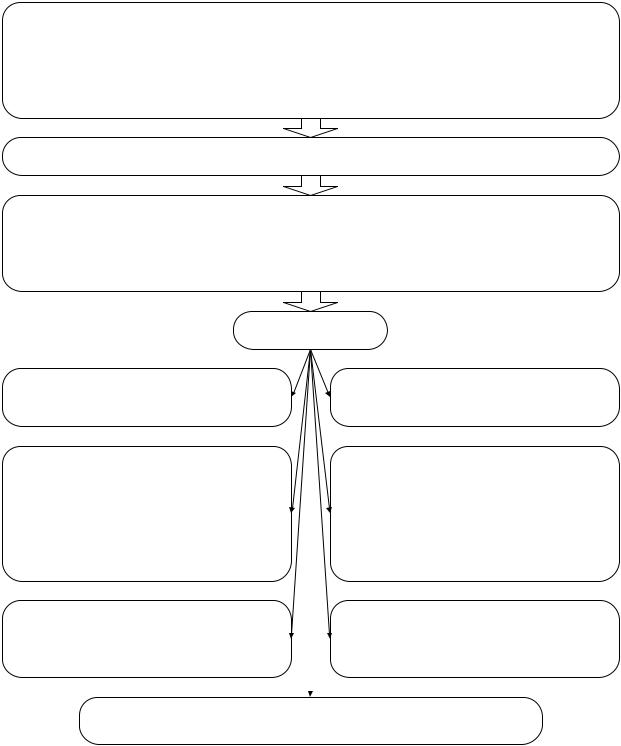

Порезультатаманализапринимаютсярешенияивыполняютсясоответствующие организационно-технические мероприятия

ПовышениеэффективностиКСЗИ на основе уточненных результатов оценки информационных рисков и угроз БИ

Внесениеизменений впроцедуры

исредствазащитыинформации

сцельюобеспечения реагирования на вновь выявленные внутренние или внешние событияв информационной сфере, которые могут оказать

воздействие на деятельность компании

Уточнение потребностей |

Предотвращениеповторного |

|

|

возникновения нарушений |

Совершенствование |

||

в ресурсахдляобеспечения |

|||

установленных норм |

методов оценки |

||

эффективного |

|||

итребований |

эффективностиКСЗИ |

||

функционирования КСЗИ |

|||

по обеспечению ИБ |

|

||

|

|

Сцельюпредотвращенияповторноговозникновениянарушений установленных норми требованийдолжныприниматьсямеры поустранениюпричин выявленных нарушений с установленными правилами следующих процессов

Выявление |

Определениепричин |

|

Ведение учетныхзаписей |

||

результатов предпринятых |

|||||

нарушений |

нарушений |

||||

|

|

действий |

|||

|

|

|

|

||

Анализ предпринятых |

Оценканеобходимости |

|

|

Определение |

|

проведения мероприятий |

|

||||

корректирующих |

|

и реализация необходимых |

|||

по исключениювозможности |

|||||

действий |

корректирующихдействий |

||||

повторения нарушений |

|

|

|||

|

|

|

|

||

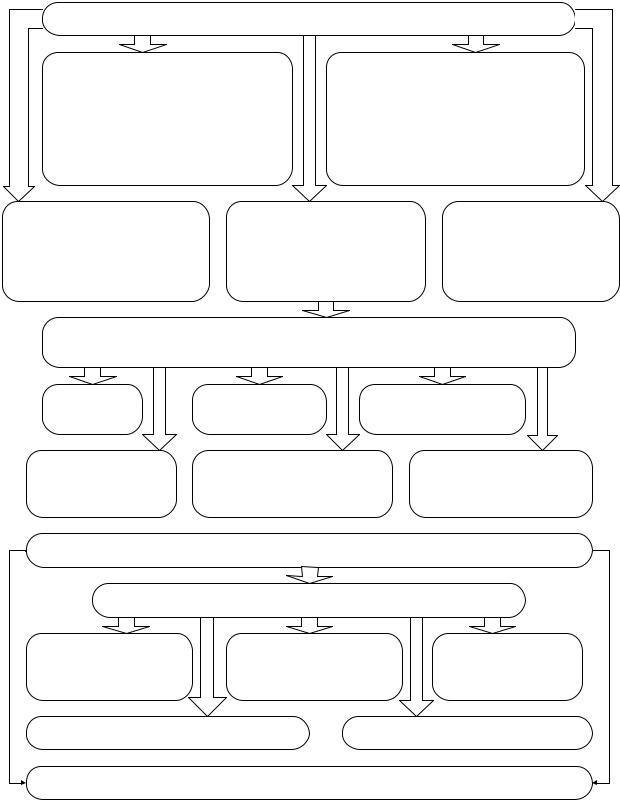

Для предотвращенияпотенциальновозможных нарушенийдолжны приниматься превентивныемеры по обеспечению ИБ, адекватные прогнозируемым последствиям

Превентивныемерыпообеспечению ИБдолжны включать

Выявление |

|

|

Обоснование |

потенциальных |

Оценку необходимости |

и порядок реализации |

|

несоответствий |

принятия превентивныхмер |

необходимых |

|

иих причин |

|

|

превентивных мер |

Ведениеучетныхзаписей, результатов |

Анализ эффективности предпринятых |

||

предпринятыхпревентивных мер |

|

превентивных мер |

|

ПревентивныемерыпообеспечениюИБдолжнысоответствоватьсуществующимрискам итребованиям, учитывающим потенциально возможные нарушения

24

Глоссарий

Задание по безопасности – совокупность требований безопасности и спецификаций, предназначенная для использования в качестве основы для оценки конкретного объекта охраны.

Замысел защиты информации – основная идея, раскрывающая состав, содержание, взаимосвязь и последовательность осуществления технических и организационных мероприятий, необходимых для достижения цели защиты информации [2].

Защита информации – деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Результатом защиты информации может быть предотвращение ущерба обладателю информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию.

Защита информации от (иностранной) разведки – защита информа-

ции, направленная на предотвращение получения защищаемой информации (иностранной) разведкой.

Защита информации от непреднамеренного воздействия – защита информации, направленная на предотвращение воздействия на защищаемую информацию, ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Защита информации от несанкционированного воздействия – защи-

та информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и (или) правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Изменение может быть осуществлено в форме замены информации (ресурсов автоматизированной информационной системы), введения новой информации (новых ресурсов автоматизированной информационной системы), а также уничтожения или повреждения информации (ресурсов автоматизированной информационной системы).

25

Защита информации от несанкционированного доступа – защита ин-

формации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации.

Защита информации от преднамеренного воздействия – защита ин-

формации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного и (или) воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

Защита информации от разглашения – защита информации, направ-

ленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов (потребителей), не имеющих права доступа к этой информации.

Защита информации от утечки – защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение (затруднение) получения защищаемой информации (иностранными) разведками и другими заинтересованными субъектами.

Защита от несанкционированного доступа – предотвращение или су-

щественное затруднение несанкционированного доступа.

Защитная мера – сложившаяся практика, процедура или механизм обработки риска.

Понятие «защитная мера» может считаться синонимом понятию «контроль».

Защитный ресурс комплексной системы защиты информации – со-

вокупность сил, организационных мероприятий, технических и программных средств защиты информации.

26

Список использованной литературы

ГОСТ Р ИСО/МЭК 13335-1–2006 «Информационная технология. Методы и средства обеспечения безопасности. Ч. 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий».

ГОСТ Р ИСО/МЭК 27001–2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования».

ГОСТ Р 50922–2006 «Защита информации. Основные термины и определения».

Приказ Гостехкомиссии России от 19.06.2002 № 187 «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий».

Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения. Гостехкомиссия России, 1992.

Сабынин В. Н. Безопасность информации. СПб.: Департамент федеральной государственной службы, учебно-методический центр. 2001. Вып. 3.

Сабынин В. Н. Организация работ по обеспечению безопасности информации в фирме // Информост – радиоэлектроника и телекоммуникации. 2001. № 5 (18).

Сабынин В. Н., Клочко В. А. Планирование мероприятий по обеспечению безопасности информации в фирме // БДИ. Безопасность, достоверность,

информация. 2001. № 2. С. 10–11.

27

ПРИЛОЖЕНИЯ

1. Форма акта оценки рисков

УТВЕРЖДАЮ

Руководитель

______________________________________

(наименование компании)

______________________________________

(подпись, ФИО)

«___» ________________ 20__ г.

А К Т оценки рисков информационной безопасности

для автоматизированной системы

(наименование автоматизированной системы)

№ ___

«___» ____________ 20__ г.

На основании приказа от «___» ________20_ г. № ___ комиссия в составе

председателя комиссии

_____________________________________________________________________________

(должность, ФИО)

членов комиссии

_____________________________________________________________________________

(должность, ФИО)

в присутствии________________________________________________________________

(должность, ФИО)

28

в соответствии с требованиями нормативных документов по обеспечению информационной безопасности провела оценку рисков информационной безопасности для автоматизированной системы

___________________________________________________________________

(наименование автоматизированной системы)

|

Результаты оценки: |

|

|

|

|

|

|

|

|

|

1.1. Перечень приемлемых рисков |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

№ |

Наименование |

|

№ по |

|

Описание возможных последствий |

||||

и краткое описание |

|

Реестру |

|||||||

п/п |

|

реализации риска |

|||||||

риска |

|

рисков |

|||||||

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

1 |

2 |

|

|

3 |

|

|

|

4 |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

1.2. Перечень неприемлемых рисков |

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

№ |

Наименование |

|

№ по |

|

Описание возможных |

Описание способа |

|||

и краткое описание |

|

Реестру |

|

||||||

п/п |

|

|

|

последствий риска |

обработки риска |

||||

|

риска |

|

рисков |

|

|

|

|

|

|

1 |

2 |

|

3 |

|

|

|

4 |

5 |

|

|

|

|

|

|

|

|

|

|

|

Приложение: Реестр рисков информационной безопасности.

Председатель комиссии |

____________________ |

___________________ |

|

(подпись) |

(ФИО) |

Члены комиссии: |

____________________ |

___________________ |

|

||

|

(подпись) |

(ФИО) |

|

____________________ |

___________________ |

|

(подпись) |

(ФИО) |

29

2. Типовая форма перечня объектов защиты

Бизнес-процесс: _________________________________________________________

Бизнес-функция: _________________________________________________________

Подразделения: __________________________________________________________

30

|

|

|

Краткое |

|

|

|

|

Наименование |

Уровень |

|

|

|

|

|

Владелец объекта |

|

автоматизированной |

||

|

№ |

Условное |

описание |

Тип объекта |

Собственник |

защиты |

Пользователь(ли) |

системы, в состав |

критичности |

|

п/п |

обозначение |

объекта |

защиты |

объекта защиты |

(должность, ФИО) |

(должность, ФИО) |

которой входит |

объекта |

|

|

|

защиты |

|

|

|

|

объект защиты |

защиты |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

|

|

7 |

|

|

|

1 |

2 |

3 |

5 |

6 |

8 |

9 |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

30