Sb96058

.pdf

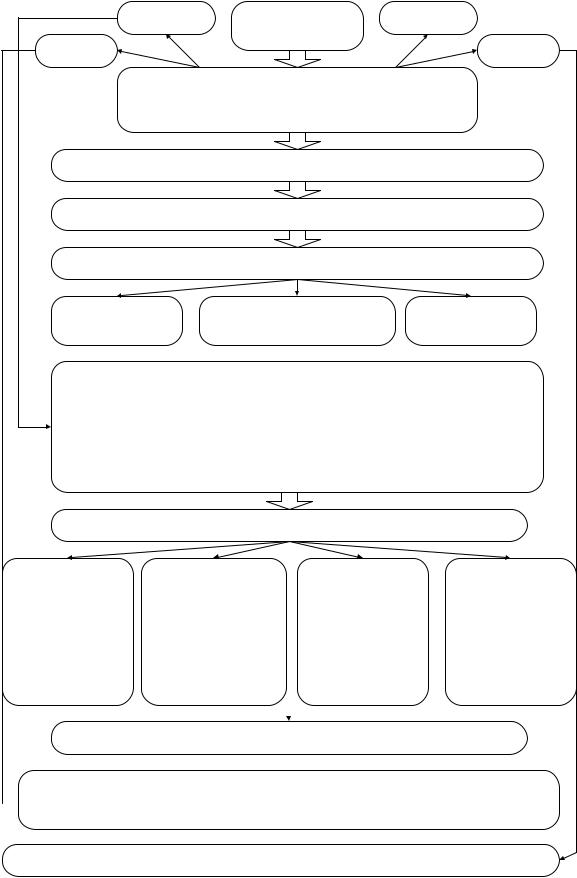

5.Правила анализа рисков

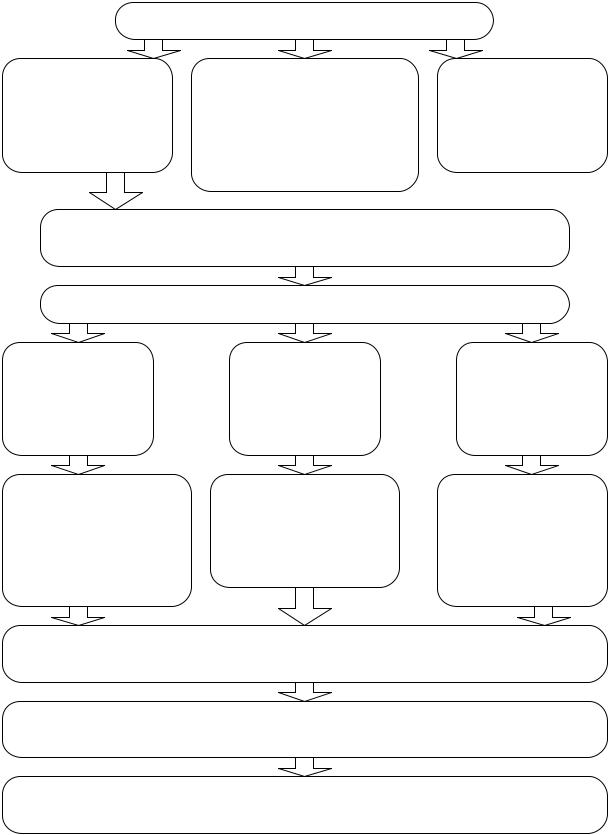

Врамках работпо анализу рисков определяются

Возможный ущерб, |

|

|

|

наносимый |

Уровень вероятности |

|

|

компании |

наступления нарушения |

Величина риска |

|

в результате |

с учетом идентифицированных |

||

|

|||

нарушений свойств |

угроз и уязвимостей, а также |

|

|

безопасности ОЗ |

реализованных защитных мер |

|

Для каждого идентифицированного ОЗ должен быть оценен возможный ущерб, возникающий вследствие реализации

угрозы нарушения его ИБ

Оценка возможного ущерба производится по трехуровневой качественной шкале

Максимальная |

Средняя величина |

Минимальная |

|

величина |

величина |

||

|

Максимальная величина |

Средняя величина |

Минимальная |

|

величина возможного |

|||

возможного ущерба |

возможного ущерба |

||

ущерба |

|||

характеризуется |

характеризуется средним |

||

характеризуется |

|||

максимальным уровнем |

уровнем критичности ОЗ |

||

минимальным уровнем |

|||

критичности ОЗ |

|

||

|

критичности ОЗ |

||

|

|

Пороговые значения возможного ущерба для каждого уровня определяются членами комиссии экспертным путем

Уровни шкалы нумеруются от 1 до 3, при этом первый уровень соответствует максимальной величине возможного ущерба от нарушения безопасности ОЗ

Результаты оценки возможногоущерба нарушения безопасностиОЗзаносятся в реестр рисков информационной безопасности (прил. 4)

11

6. Уровень вероятности реализации актуальных угроз

Реализация угроз ОЗ возможна только при наличии уязвимостей ОЗ. В связи с этим должна проводиться оценка уровня вероятности реализации

угрозы с использованием соответствующей уязвимости ОЗ

Мерой уязвимостиОЗ по отношению кугрозе является степень того, с какой легкостью может быть нарушена безопасность ОЗ

Простота использования уязвимости зависит от уже реализованных защитных мер. Должна быть выполнена идентификация реализованных и планируемых защитных мер и определен статус их реализации

Реализована |

Частично |

Не реализована |

|

реализована |

|||

|

|

Идентификация защитных мер и определение статуса их реализации необходимыпри рассмотрении способовобработки рисков во избежание их дублирования. Результатыидентификации защитных мер рекомендуется оформлять в соответствии с прил. 5

Определение простоты использования уязвимости производится по трехуровневой качественной шкале

Максимальный |

Средний уровень |

Минимальный |

|

уровень |

уровень |

||

|

Уровни шкалы нумеруются от 1 до 3, при этом первый уровень соответствует самой простой в использовании уязвимости. Пороговые значения простоты использования уязвимости для каждого уровня определяются членамикомиссии экспертным путем

Уровень уязвимости следует оценивать по отношению к каждой угрозе, которая может использовать эту уязвимость. Результатыидентификации уязвимостей рекомендуется оформлять в соответствии с прил. 6

12

7. Факторы влияния на уровень вероятности реализации угроз

На уровень вероятности реализации угроз оказывают влияние следующие факторы

Отсутствие или |

Знания, |

|

компетентность, |

||

слабость |

||

техническая |

||

применяемых |

||

оснащенность |

||

защитных мер |

||

нарушителя |

||

|

||

Возможность |

Привлекательность |

|

ошибок персонала, |

||

выхода из строя |

ОЗ |

|

оборудования |

|

Расположение ОЗ (возможность возникновения экстремальных погодных условий, близость

кисточникам опасности ит. п.)

Всвязи с тем, что одна угроза может использовать как одну уязвимость,

так и группу уязвимостей, должен быть определен уровень вероятности реализации угрозы с использованием каждой из возможных уязвимостей

Оценка уровня вероятностиреализацииугрозы производится по трехуровневой качественнойшкале

Максимальная |

Средняя |

Минимальная |

вероятность |

вероятность |

вероятность |

Пороговые значения вероятности для каждого уровня определяются членами комиссии экспертным путем

Уровни шкалы нумеруются от 1 до 3, при этом первый уровень соответствует максимальнойвероятности реализации угрозы

Результаты оценки уровня вероятности реализации угроз ОЗзаносятся в реестр рисковинформационной безопасности (прил. 4)

13

8. Вычисление величины риска

Производится путем комбинирования величины возможного ущерба, выражающей последствия нарушениябезопасности ОЗ, с уровнем вероятности связанных с ним угроз и уровнем уязвимостей

|

Величина риска |

|

|

Величины |

прямо |

|

|

пропорционально |

Уровня вероятности |

||

возможного ущерба |

зависитот |

||

реализации угрозы |

|||

от нарушения |

|

||

|

в отношении ОЗ |

||

безопасности ОЗ |

|

||

|

|

||

|

Уровня уязвимости |

|

Любое изменение ОЗ, угроз, уязвимостей или защитных мер гарантированно должно оказать влияние на уровень риска

Для одного ОЗ могут рассматриваться несколько категорий рисков взависимости от комбинации «угроза– уязвимость»

В соответствии с положениями стандарта BS 7799-3:2006 величину возможного ущерба от нарушения БИ ОЗ, уровень уязвимости и уровень вероятности реализации угроз в отношении ОЗ следует сопоставлять в матрице рисков с целью определения для каждой комбинации соответствующейвеличиныриска

Значения величин размещают вматрице рисков в структурированной форме (прил. 7)

Результатыанализа рисковоформляются в виде реестра рисков информационной безопасности (прил. 4)

14

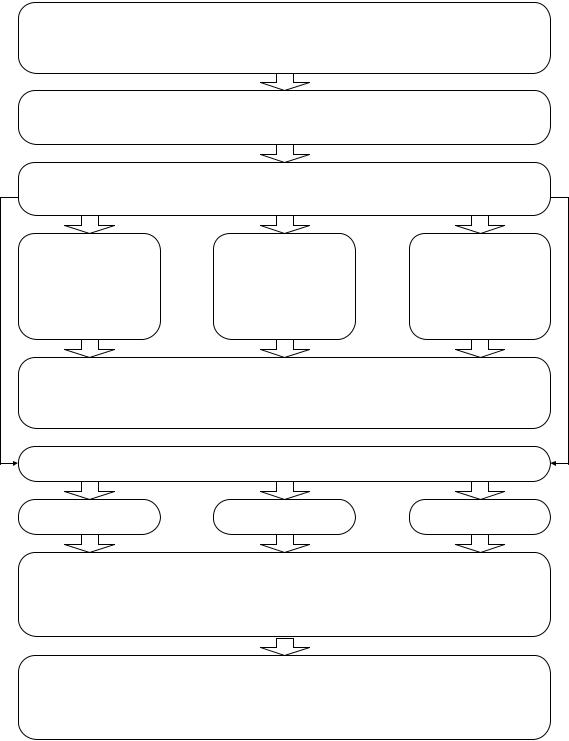

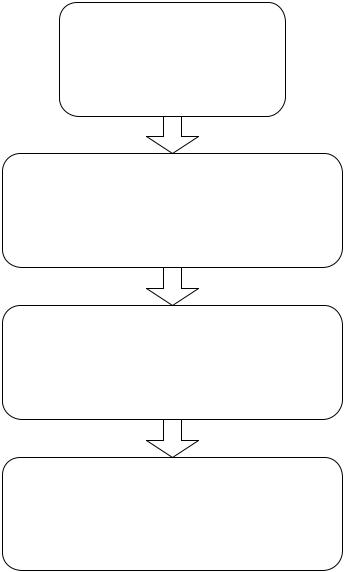

9. Правила оценки рисков

Очередным шагом оценки рисков является сравнение полученных величин риска со шкалой уровня риска, которая определена вкомпании, – оценивание риска

Должна быть установлена связь между уровнямирисков и влиянием, которое вычисленные риски могут оказать на компанию,

ее партнеров и клиентов

Уровни рисков должныбыть выражены в терминах возможных потерь для компании ивремени восстановления функционирования ОЗ (АС, ИС)

Рекомендуется использовать трехуровневую качественную шкалу

Максимальный |

Средний уровень |

Минимальныйуровень |

|

уровень |

|||

(средний ущерб, среднее |

(незначительный |

||

(значительный ущерб, |

|||

время восстановления |

ущерб, оперативное |

||

длительное время |

|||

функционирования |

время восстановления |

||

восстановления |

|||

АС, ИС) |

функционирования |

||

функционирования |

|||

|

АС, ИС) |

||

АС, ИС) |

|

||

|

|

Для каждого уровнядолжны быть определены пороговые значения – величины ущерба и времени восстановления

Должныбыть идентифицированыуровни риска, которые являются для компании приемлемыми, т. е. те уровни риска, прикоторых оцениваемый ущерб и/иливероятность реализации угрозы незначительны. Рекомендуется в качестве приемлемого уровня риска выбирать минимальный уровень риска

Риски, не превышающие приемлемого уровня, должныбыть приняты. Также должныприниматься риски, превышающие допустимыйуровень, если для данных рисков отсутствует подходящий способ обработки.

Все остальные риски должныобрабатываться

Полученные данные должныбыть занесены в реестр рисков нарушения информационной безопасности(графа «Приемлемость риска» прил. 4). Полученные результаты оценивания рисков должны быть отражены в акте оценки рисков (прил. 1)

15

10. Правила обработки рисков

Снижение |

Правила |

Принятие |

|

риска |

риска |

||

обработки рисков |

|||

Передача |

Избежание |

||

|

|||

риска |

|

риска |

Результаты оценки рисков используютсяв качестве исходных данных при принятии решений по обработке рисков. Возможны следующие способы обработки рисков

После оценивания рисков комиссией должны быть сформированыпредложения по выбору способовобработкирисков

Решение о принятии/непринятии выбранных способов обработкирисков принимает руководитель компании

Факторами, которые могут оказывать влияние на процесс принятия решения, являются

Существующие |

Доступные ресурсы |

Возможность |

деловые |

(финансовые, материальные, |

реализации |

приоритеты |

человеческие и т. д.) |

защитных мер |

Снижение уровня риска заключается в подборе ивнедрении соответствующих защитных мер, позволяющих уменьшить величину риска до приемлемого уровня. Привыборе защитных мер необходимо учитывать стоимость их приобретения, разработки, внедрения, а также соотношение полученного

значения с величиной возможного ущерба врезультате реализации угрозы. Следует учитывать совместимость планируемых

к внедрению и уже используемых защитных мер, а также защитных мер, направленных на снижение других выявленных рисков

В ходе оценки своих возможностей при выборе защитных мер необходимо обратить внимание на

|

Наличие |

Наличие |

|

|

|

и возможность |

Наличие времени |

||

Наличие |

и возможность |

|||

использования |

на организацию |

|||

специалистов |

использования |

|||

технических |

и реализацию |

|||

по защите |

сертифицированных |

|||

средств и систем |

организационных |

|||

и контролю БИ, их |

технических средств |

|||

контроля |

и технических |

|||

профессиональную |

и систем защиты |

|||

эффективности |

мероприятий |

|||

подготовку |

конфиденциальной |

|||

мероприятий |

защиты |

|||

|

информации |

|||

|

защиты |

|

||

|

|

|

||

|

|

|||

Анализ и оценку реальных условийреализациимероприятий защиты |

||||

Передача риска третьей стороне может быть выбрана в случае, если сложно уменьшить  риск до приемлемого уровня или контролировать его либо передача этого риска

риск до приемлемого уровня или контролировать его либо передача этого риска

экономическиболее оправдана

Избежание риска связано с отказом от использования объектовзащиты, в результате чего риск полностью исключается

16

11. Правила оценки остаточных рисков

После реализации решений по обработке рисков должна быть проведена оценка остаточных рисков

Оценка остаточных рисковосновывается как на результатах оценки рисков, так и на результатах обработки рисков. Правила определения величины остаточных рисков

аналогичны правилам анализа рисков

В случае если оценочная величина остаточного риска превышает приемлемый уровень риска, выбирается один из способовобработки рисков

всоответствиис правилами обработкирисков

Вцелом второй этаппланирования заканчивается подготовкой исходных данных для принятия решения

по организации защиты иконтроля БИ

17

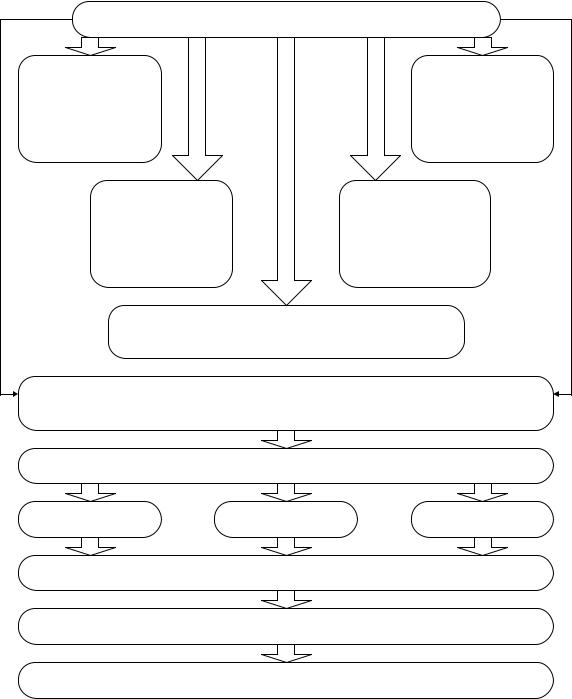

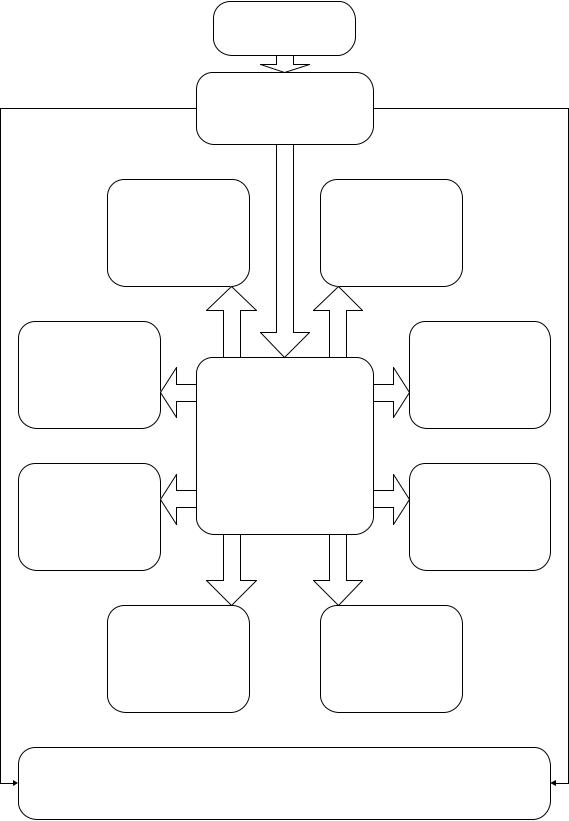

12. Принятие решения по организации защиты |

|||||||

|

и контроля безопасности информации |

|

|||||

|

|

|

|

3-й этап |

|

|

|

|

|

Принятие решения |

|

|

|

||

|

|

по организации защиты |

|

|

|||

|

|

и контроля БИ |

|

|

|

||

|

|

Результатах |

|

|

|

|

|

|

идентификации |

|

|

|

|

|

|

|

организационных |

|

Перечне объектов, |

||||

|

и технических |

|

подлежащих защите |

||||

|

мероприятий |

|

|

|

|

|

|

|

|

защиты |

|

|

|

|

|

Приемлемости |

Для принятия решения |

|

Уровнях |

||||

рисков |

|

критичности ОЗ |

|||||

|

по организации защиты |

||||||

|

|

|

|

||||

|

|

|

|

и контроля |

|

|

|

|

|

|

безопасности |

|

|

|

|

|

|

информации должно |

|

|

|||

|

|

|

|

быть четкое |

|

|

|

|

|

представление |

|

|

|

||

Уровнях риска |

о следующих исходных |

|

Уровнях |

||||

|

|

данных |

|

|

|||

|

|

|

уязвимости ОЗ |

||||

|

|

|

|

|

|

||

|

|

Уровнях |

|

|

Уровнях |

|

|

|

|

|

|

вероятности |

|

||

|

возможного ущерба |

|

|

||||

|

реализации угроз |

|

|||||

|

|

|

|

|

|||

Решение оформляется в виде документа, которыйназывается |

|||||||

|

«План защитыи контроля безопасности информации» |

||||||

|

|

|

|

18 |

|

|

|

|

|

|

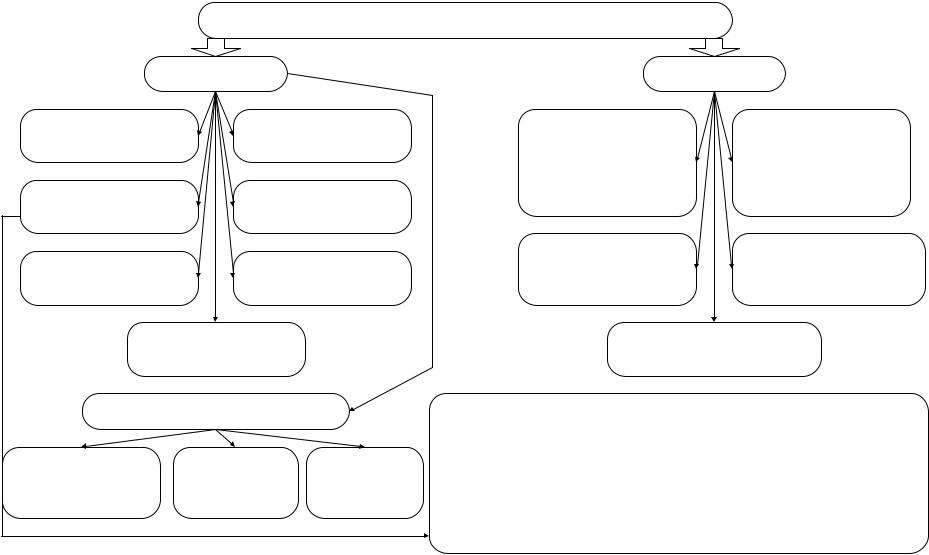

13. Разработка плана защиты и контроля безопасности информации |

|

|||

|

|

|

|

План защиты и контроляБИ состоитиз двух частей – |

|

||

|

|

|

|

пояснительной записки и графической части (прил. 8) |

|

||

|

|

|

Пояснительная |

|

Графическая |

||

|

записка включает |

|

часть включает |

||||

|

Цель защиты |

|

|

Основные задачизащиты |

План размещения ОЗ |

|

|

|

и контроля БИ |

|

|

|

и контроля |

|

|

|

|

|

|

(объекты ТСОИ, объекты |

Границу |

||

|

|

|

|

|

|

||

|

Планируемые |

|

|

|

|

ВТ, выделенные |

контролируемой зоны |

|

|

|

Объекты защиты |

помещения) |

|

||

|

мероприятия защиты |

|

|

||||

|

|

и контроля |

|

|

|||

|

и контроля |

|

|

|

|

|

|

|

|

|

|

|

Провода, кабели |

Размещение подстанции |

|

|

|

|

|

|

|

||

19 |

Ответственный |

|

|

|

и трубопроводы, |

электропитания |

|

|

Срокисполнения |

выходящие за пределы |

относительно |

||||

|

|

||||||

|

исполнитель |

|

|

||||

|

|

|

|

|

контролируемой зоны |

контролируемой зоны |

|

|

|

|

|

|

|

||

|

Привлекаемые силы |

|

Размещение устройства |

||||

|

|

и средства защиты |

|

заземления относительно |

|||

|

|

|

|

и контроля |

|

контролируемой зоны |

|

|

Пояснительная записка состоит |

Планируемые мероприятия защитного ресурса (организационные |

|||||

|

|

|

из трех разделов |

|

и технические) в своейсовокупностидолжныкомплексно обеспечивать защиту |

||

|

|

|

|

|

|

и контроль БИ. Вразработке мероприятийзащиты иконтроляБИ |

|

|

Обеспечение |

|

|

Обеспечение |

Обеспечение |

вышеперечисленных разделов плана должныучаствовать должностные лица |

|

|

|

|

(штатные инештатные), ответственные за обеспечение БИсогласно своим |

||||

|

конфиденциальности |

|

|

целостности |

доступа |

||

|

|

|

функциональным обязанностям. Перед утверждением плана целесообразно |

||||

|

информации |

|

|

информации |

к информации |

||

|

|

|

провестиего согласование с должностными лицами, |

||||

|

|

|

|

|

|

||

|

|

|

|

|

|

чьи подчиненные будут привлекаться креализации |

|

|

|

|

|

|

|

запланированных мероприятий |

|

|

|

|

|

|

|

19 |

|

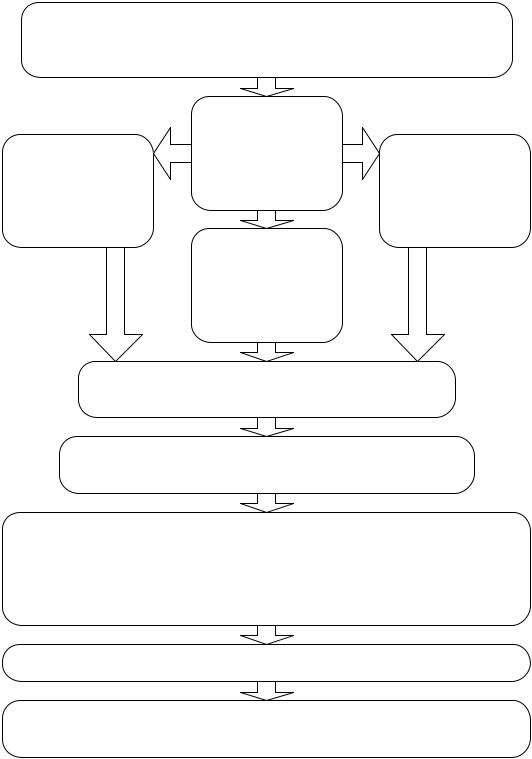

14. Постановка задач, оказание помощи, контроль исполнения запланированных мероприятий и оценка их эффективности

4-й этап

Постановка задач

После утверждения плана защиты и контроля БИ осуществляется постановка задач на реализацию мероприятий защиты. Задачи могут ставиться устно либо письменно, в виде выписок из плана

с представлением ответственным исполнителям под роспись

5-й этап

Оказание помощи

На данном этапе решается, кому, когда, какая и вкаком объеме должна быть оказана помощь

6-й этап

Контроль исполнения запланированных мероприятий и оценка их эффективности

20