2519

.pdf

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

PortAuthority Technologies

PortAuthority 5.0 [4] предназначен для ком-

плексной защиты конфиденциальной информации. Область покрытия продутка включает следующие каналы: SMTP/ESMTP, HTTP/HTTPS, ICQ, FTP и др. Кроме того, про-

изводитель заявляет о поддержке протоколов

Microsoft Exchange и Lotus Notes, а также о контроле печати на сетевых принтерах. Решения PortAuthority также позволяют контролировать перемещение конфиденциальной информации на сменные устройства. PortAuthority 5.0 основана на трехуровневой архитектуре и включает PortAuthority Enterprise Manager — устройство, реализую-

щее централизованное управление; PortAuthority Protector Appliance — устройство,

ответственное за мониторинг и контроль сете-

вого трафика; PortAuthority Server Agent —

программный модуль для мониторинга и предотвращения утечек через внутренние коммуникации (контроль над MS Exchange, Lotus Notes и сетевыми принтерами); PortAuthority Endpoint Protection — программный модуль для контроля за конфиденциальной информацией, копируемой на сменные устройства (USB и т.п.) на рабочих станциях, ноутбуках и серверах. Анализ передаваемой по контролируемым каналам информации проводится с помощью собственной технологии PreciseID, основанной на использовании цифровых от-

печатков пальцев (digital fingerprints). Помимо метода digital fingerprints, технология PreciseID

включает более привычные способы анализа передаваемого контента и позволяет производить мониторинг контролируемых каналов по ключевым словам и фразам, по словарям, на совпадение с образцами. Кроме того, решение предусматривает возможность анализа трафика с помощью регулярных выражений, а также по типам и сигнатурам файлов.

Защиту этой системы можно обойти, передавая информацию в зашифрованном виде, в результате чего система не сможет распознать в ней слова и фразы, сигнализирующие о конфиденциальности информации.

Verdasys

Verdasys — американская компания, которая базируется в шт. Массачусетс. Она предлагает решение Digital Guardian [5], предназначенное для мониторинга и контроля действий пользователей на уровне рабочих станций.

Функциональные возможности, предоставляемые решением Digital Guardian, включают детектирование файловых операций, в том числе открытие, копирование и изменение файлов, передачу файлов по FTP, а также

отправку файлов через веб-почту. Кроме того, решение позволяет контролировать копирование конфиденциальной информации на различные устройства (CD/DVD, USB, FireWire, PCMCIA, Bluetooth, Wi-Fi), снятие скриншотов и печать на принтере. Digital Guardian состоит из центрального сервера, ответственного за хранение и управление политиками безопасности, а также за аккумулирование информации обо всех нарушениях, и агентов, размещаемых на всех рабочих станциях, ноутбуках и серверах, на которых необходимо защищать данные. Управление решением осуществляется с помощью специальной консоли Digital Guardian Control Console, под-

ключаемой к центральному серверу.

Вся пользовательская активность протоколируется. Кроме того, в случае нарушения политики безопасности агент Digital Guardian позволяет блокировать запрещенную операцию, отправить оповещения, а также вывести на экран предупреждение о нарушении политики безопасности или запрос обоснования для осуществления операции.

Для обхода этой системы достаточно перепечатать информацию из конфиденциального документа в новый, не используя при этом операции с буфером обмена. Передачу конфиденциальных данных, содержащихся в новом документе, система не обнаружит, так как не имеет механизма контентной фильтрации.

Vontu

Vontu 7.0 — комплексное решение для предотвращения утечки конфиденциальных данных [4]. Vontu 7.0 основан на единой платформе Vontu Enforce и состоит из пяти программных продуктов для защиты конфиденциальной информации: Vontu Discover, Vontu Protect, Vontu Monitor, Vontu Prevent и Vontu Endpoint Monitor. Продукты Vontu Discover и Vontu Protect предназначены для защиты конфиденциальных данных на местах работы конечных пользователей. Vontu Discover отвечает за обнаружение конфиденциальной информации. Vontu Protect предназначен для защиты конфиденциальных данных на рабочих станциях и ноутбуках. Он позволяет изолировать, переместить или скопировать конфиденциальные документы, найденные с помощью Vontu Discover, в указанное безопасное место. Продукт также поддерживает возможность шифрования незащищенных конфиденциальных данных.

Vontu Monitor и Vontu Prevent предназна-

чены для мониторинга и контроля данных, передаваемых по сети. Vontu Monitor отвечает за обнаружение утечек конфиденциальных

Вестник СибАДИ, выпуск 2(20), 2011 |

41 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

данных через электронные сообщения, вебпочту и FTP. Vontu Prevent позволяет блокировать несанкционированную передачу конфиденциальных данных, шифровать данные, передаваемые в открытом виде. Vontu Monitor в сочетании с Vontu Prevent автоматически пресекает возможность утечки конфиденци-

альных данных по сети. Vontu Endpoint Monitor

— продукт, предназначенный для мониторинга данных, копируемых на сменные устройства (USB, CD/DVD и т.д.). Он позволяет отслеживать, какие конфиденциальные данные были загружены на локальные диски. Контентный анализ выполняется на основе технологий собственной разработки. К ним относятся технология распознавания структурированных данных Vontu Exact Data Matching и анализ неструктурированных данных с использованием цифровых отпечатков пальцев с помо-

щью Vontu Indexed Document Matching. Кроме того, технология Vontu Described Content Matching позволяет решению производить распознавание контента на основе ключевых слов и фраз, словарей, совпадений с образцами.

Инсайдер может преодолеть защиту данной системы, используя шифрование. В зашифрованном тексте не удастся обнаружить слова и фразы, сигнализирующие о конфиденциальности информации.

McAfee Data Loss Prevention (DLP) Host

Система защиты от утечек, основанная на агентском контроле использования конфиденциальной информации [4]. Продукт позволяет:

1.Контролировать доступ пользователей

кконфиденциальной информации;

2.Выполнять блокировку копирования в буфер обмена для определенного содержания;

3.Анализировать исходящие сообщения в электронной почте и блокировать утечку конфиденциальной информации; отслеживать перемещение конфиденциальной информации между контролируемыми компьютерами, а также ее копирование на сменные носители;

4.Блокировать передачу информации через сетевые протоколы TCP\IP;

5.Выполнять анализ блокировку печати документов, если они содержат конфиденциальную информацию;

6.Детектировать и блокировать передачу на внешний носитель конфиденциальной информации;

7.Блокировать выполнение операции «Print Screen» для определенных приложений;

8.Перехватывать post-запросы в Internet Explorer – например, исходящие почтовые сообщения на веб-почте.

Для обхода этой системы инсайдер может перепечатать конфиденциальную информацию из оригинального документа в новый, не используя операции с буфером обмена. Далее зашифровать новый документ и отправить по электронной почте.

InfoWatch Enterprise Solution

Решение InfoWatch Enterprise Solution (IES) позволяет обеспечить контроль над почтовым каналом и веб-трафиком, а также коммуникационными ресурсами рабочих станций [6]. Решение включает следующие программ-

ные компоненты: InfoWatch Traffic Monitor, InfoWatch Net Monitor и InfoWatch Mail Storage,

которые поставляются и как отдельные реше-

ния. InfoWatch Traffic Monitor является рас-

пределенной многокомпонентной системой для фильтрации почтового, веб-трафика. Продукт производит категоризацию информационных объектов на основе контентного морфологического анализа и различных формальных атрибутов, а затем в соответствии с политиками безопасности принимает решение о возможности перемещения информации за пределы корпоративной сети. Решение осуществляет централизованный сбор статистики и интегрируется с хранилищем электронных сообщений InfoWatch Mail Storage, позволяю-

щим проводить расследование инцидентов и выявлять инсайдеров.

Для проверки всех сообщений используется технология контентной фильтрации Morph- o-Logic, которая анализирует содержание сообщения и файлов вложений. InfoWatch Net Monitor является программным продуктом для контроля над обращением конфиденциальной информации на рабочих станциях и файловых серверах. Продукт отслеживает операции с файлами (чтение, изменение, копирование, копирование в буфер обмена, печать и др.) и сообщает офицеру ИТ-безопасности о тех из них, которые не соответствуют принятой политике ИТ-безопасности. Продукт позволяет контролировать доступ пользователей к коммуникационным портам и устройствам вводавывода рабочей станции (CD, floppy, съемные накопители, COM-, LPT-, USB- и IrDA-порты, Bluetooth, FireWire, Wi-Fi). Операции, не соот-

ветствующие заданным правилам, блокируются. Кроме того, решение предоставляет возможности для подробного протоколирования всех действий с файлами.

Для обхода данной системы инсайдер может применить шифрование. В результате слова и фразы, сигнализирующие о конфиденциальности информации, не будут обнаружены.

42 |

Вестник СибАДИ, выпуск 2 (20), 2011 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

Oakley Networks Sure View

Компания Oakley Networks поставляет аппаратный продукт Sure View, позволяющий обеспечить комплексное выявление и предотвращение утечек [7]. Продукт позволяет фильтровать веб-трафик, электронную почту и мгновенные сообщения (IM), контролировать активность пользователей на уровне рабочих станций.

Комплексное решение SureView состоит из трех компонентов: агентов (размещаются на рабочих станциях), аппаратного ядра (выполняет основные функции фильтрации) и выделенного сервера (используется в целях централизованного управления политиками).

Для выявления утечек продукт Oakley Networks использует несколько технологий и алгоритмов, основанных на вероятностных и статистических методах. Другими словами, продукт анализирует поведение пользователя с учетом чувствительности обрабатываемых документов, однако не производит контентной фильтрации как таковой.

Слабым местом решения является неполное покрытие коммуникационных ресурсов рабочей станции. Инсайдеры имеют возможность переписать данные на мобильные устройства посредством беспроводных интер-

фейсов IrDA, Wi-Fi, Bluetooth.

Hackstrike

Компания Hackstrike поставляет многофункциональный аппаратный продукт Fortress-1, ориентированный на средний и малый бизнес [8]. Типовой состав решения включает несколько объединенных модулей: маршрутизатор, брандмауэр, антивирус, фильтр спама, контентный фильтр, URLфильтр, VPN, систему обнаружения и предотвращения вторжений, средство формирования трафика для поддержки требуемого уровня качества обслуживания и модуль для защиты документов.

На этом модуле следует остановиться подробнее, так как он имеет прямое отношение к предотвращению утечек. В основе данной функциональности лежит система SDAS (Secure Digital Asset System), разработанная компанией Hackstrike. Продукт может отыскать конфиденциальные документы в потоке пересылаемых данных с помощью этой технологии. Метод поиска включает в себя анализ цифровых водяных знаков и сигнатурное сравнение. Расстановка же цифровых водяных знаков и взятие сигнатур происходит с помощью специального дополнительного модуля, который подключается к Microsoft Office и позволяет Нажатием одной кнопки на пане-

ли инструментов пометить документ как конфиденциальный. Дополнительно технологии SDAS позволяет осуществлять поиск по ключевым словам, например, можно запретить пересылку всех документом, содержащих конкретную фразу.

Ресурсы рабочих станций остаются бесконтрольными. Пользователь может обойти цифровые водяные знаки и сигнатуры, скопировав данные через буфер обмена в новый документ и преобразовав его в совершенно другой формат (например, Adobe PDF).

Tablus

Tablus Content Alarm Solution служит для выявления и предотвращения утечек [9]. В состав продукта входят аппаратные модули Content Alarm NW, контролирующий сетевые каналы, и Content Alarm DT, осуществляющий мониторинг рабочих станций. Модуль Content Alarm NW предназначен для выявления утечек по сетевым каналам. В его состав входят средства управления политикой и классификации данных, сенсоры пассивного мониторинга, почтовый фильтр для предотвращения утечек по каналам электронной почты, фильтры пересылаемых данных и клиент для централизованного управления.

В основе процесса выявления утечки лежит контентная фильтрация, в ходе которой производится лингвистический анализ, поиск чувствительных данных по сигнатурам, анализ ключевых слов и фраз, поиск по шаблонам, анализ атрибутов пересылаемых данных.

Агенты, размещенные на рабочих станциях, позволяют контролировать следующие операции пользователей: запись данных на компакт-диск, копирование файлов на USBустройства, вывод информации на принтер, работу с буфером обмена (операции «копировать» и «вставить»), создание снимка с экрана, отправку сообщений электронной почты, присоединение файлов к средствам обмена мгновенными сообщениями (IM). Продукт имеет целый ряд слабых сторон: неполный контроль над рабочей станцией (совершенно не покрыты беспроводные возможности —

IrDA, Bluetooth, Wi-Fi, также выпали из поля зрения все остальные порты помимо USB).

Proofpoint Messaging Security

Proofpoint Messaging Security — позволяет обеспечить полный контроль над электронной почтой [10]. С помощью этого устройства можно проверить сообщения на вирусы и спам, предотвратить нецелевое использование почтовых ресурсов и утечку конфиденциальной информации через них. Защита от утечки конфиденциальных данных построена на базе

Вестник СибАДИ, выпуск 2(20), 2011 |

43 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

механизма контентной фильтрации. Так, вся передаваемая информация заранее распределена но нескольким тематическим категориям. Фильтр способен проанализировать более 300 типов вложений, включая популярные форма-

ты Word, Adobe PDF, ZIP и др.

Решение Proofpoint является классическим примером продукта, предназначенного для защиты одного конкретного канала передачи данных электронной почты.

Инсайдер может скопировать конфиденциальную информацию на съемный носитель.

FalconGaze SecureTower

Данный продукт производится отечествен-

ной компанией FalconGaze [11].

Программа позволяет следить за деятельностью пользователей внутри корпоративной локальной сети, перехватывая весь интернеттрафик, включая передаваемый по шифрованным каналам, а также передачу данных на внешние устройства и принтеры. Программа автоматически оповещает службу безопасности в случае обнаружения факта передачи конфиденциальных данных по каким-либо каналам.

Функциональные возможности

SecureTower:

ляет собой централизованное хранилище зашифрованных документов с регламентированным доступом. Защиту информации во время использования реализует Perimetrix® Safeuse™. Safeuse создает аудируемую среду распределенного хранения и обработки конфиденциальной информации в соответствии с политиками безопасности компании. Агенты Safeuse предотвращают утечку данных через съемные носители, принтеры и локальные порты компьютеров. SafeEdge перехватывает, фильтрует, а также проводит автоматическую классификацию исходящего трафика. SafeStore представляет собой централизованное хранилище зашифрованных документов с регламентированным доступом.

Инсайдер может перепечатать конфиденциальные данные в новый документ, зашифровать его и отправить по электронной почте. В случае использования шифрования система контентной фильтрации не сработает.

«Контур информационной безопасности

SearchInform»

Модульный продукт для предотвращения утечек информации [13]. В число модулей контура входят:

1. NetworkSniffer - позволяет перехваты-

1.Перехват сетевого трафика. вать данные, пересылаемые пользователями

2.Комплексный контроль работы с устпо популярным сетевым протоколам. Это еди-

ройствами и принтерами.

3.Широкие возможности просмотра информации.

4.Автоматическая доставка уведомлений об утечке данных.

5.Просмотр статистики в режиме реального времени.

6.Уведомления о работе системы пере-

хвата.

Обход этой системы может быть осуществлен с помощью шифрования. Контентный анализ зашифрованного текста не позволит обнаружить слова и фразы, сигнализирующие о конфиденциальности.

Peremetrix Safestore

Perimetrix® SafeSpace™ представляет со-

бой комплексное решение для защиты корпоративных секретов от утечек [12]. В состав SafeSpace входят три основных продукта, Perimetrix® SafeStore™, Perimetrix® Safeuse™, Perimetrix® SafeEdge™, а также ядро системы Perimetrix® ShadowCore™, с помощью которого осуществляется системы. ShadowCore включает архив действий пользователей при работе с конфиденциальными документами для последующего анализа и аудита. Защиту данных на этапе хранения обеспечивает продукт

Perimetrix® SafeStore™. SafeStore представ-

ная консоль, включающая в себя следующие продукты:

1.1.MailSniffer позволяет перехватывать всю входящую и исходящую электронную почту.

1.2.IMSniffer позволяет перехватывать сообщения интернет-пейджеров (ICQ, QIP, MSN, JABBER).

1.3.HTTPSniffer позволяет перехватывать

информацию, отправляемую на интернетфорумы, блоги и прочие web-сервисы.

2.SkypeSniffer позволяет перехватывать голосовые и текстовые сообщения Skype.

3.DeviceSniffer позволяет перехватывать

информацию, записываемую на различные внешние устройства (например, USB-носители, CD/DVD диски).

4.PrintSniffer позволяет перехватывать содержимое документов, отправленных пользователем на печать.

5.Сервер индексации рабочих станций позволяет отслеживать появление конфиденциальной информации на компьютерах пользователей, общедоступных сетевых ресурсах и

вдругих местах, для этого не предназначенных.

6.DataCenter – осуществляет хранение

данных и следит за состоянием работы всех компонентов «Контура информационной безо-

44 |

Вестник СибАДИ, выпуск 2 (20), 2011 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

пасности SearchInform» и отсылает уведомления о неисправностях.

7. AlertCenter – приложение, которое опрашивает все модули, осуществляет перехват и, в случае необходимости, немедленно оповещает ответственных за информационную безопасность лиц.

Данная система использует контентный анализ передаваемой информации. Для ее обхода можно использовать шифрование.

Анализ рассмотренных DLP-систем. Пе-

речисленные ниже характеристики DLP-систем были выбраны, потому что отсутствие любой из них образует канал утечки информации. Прочность всей цепи равна прочности ее самого слабого звена. Не обладая хотя бы одной из перечисленных характеристик, DLP-система не сможет обеспечить защиту секретной информации от утечек.

Продукты рассматривались с учетом следующих показателей:

1. Наличие механизма контентной фильтрации. Наличие механизма контентной фильтрации является обязательным для DLPсистемы, так как в случае ее отсутствия, пользователь, имеющий доступ к секретной информации, сможет передать ее за пределы сети компании, просто «перепечатав ее» и отправив по электронной почте либо другим способом. В случае наличия системы контентной фильтрации, DLP система может предотвратить попытку передачи секретной информации.

предотвращать попытки передачи информации, скрытой в медиа-файлах.

3.Детектирование попыток передачи зашифрованной информации. Инсайдер может зашифровать секретную информацию, а затем передать ее по электронной почте или другими способами. DLP-система должна отслеживать и предотвращать эти попытки.

4.Распознавание текста на изображениях, передаваемых по электронной почте и другим каналам. Инсайдер может снять снимки экрана с секретных документов и передать их за пределы компании.

5.Поддержка всех языков мира. Инсайдер

может перевести текст секретных документов на язык, не поддерживаемый DLP-системой, в результате чего система контентной фильтрации не сработает.

6.Поддержка всех форматов докумен-

тов. Инсайдер может конвертировать секретный документ в формат, не поддерживаемый DLP-системой, в результате чего система контентной фильтрации может не сработать.

7.Поддержка всех протоколов передачи данных. Очевидно, что DLP-система должна от-

слеживать попытки передачи информации по всем техническим каналам, доступным инсайдеру (передача на съемные носители, передача по электронной почте, передача информации по протоколам http, https, tcp\ip, ftp,udp, передача по bluetooth и др.).

Результаты проверки наличия вышеописан-

2.Детектирование попыток передачи ных показателей у рассматриваемых DLP-

секретной информации при помощи стегано- |

систем приведено в таблице 1. |

|

|

|

||||

графии. DLP-система должна отслеживать и |

|

|

|

|

|

|

|

|

Таблица 1 - Результаты обзора DLP-систем, представленных на рынке |

|

|

|

|

||||

Продукт |

Страна |

|

|

Показатели |

|

|

||

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

Authentica ARM Platform |

США |

- |

- |

- |

- |

- |

- |

- |

PortAuthority Technologies |

США |

+ |

- |

- |

- |

- |

+ |

+ |

Verdasys |

США |

- |

- |

- |

- |

- |

- |

- |

Vontu |

США |

+ |

- |

- |

- |

- |

+ |

+ |

McAfee Data Loss Prevention (DLP) Host |

США |

+ |

- |

- |

- |

- |

+ |

+ |

InfoWatch Enterprise Solution |

Россия |

+ |

- |

- |

+ |

- |

+ |

+ |

PC Acme |

Великобритания |

- |

- |

- |

- |

- |

- |

- |

Oakley Networks Sure View |

США |

+ |

- |

- |

- |

- |

- |

- |

Hackstrike |

Израиль |

+ |

- |

- |

- |

- |

- |

- |

Tablus |

США |

+ |

- |

- |

- |

- |

+ |

- |

Proofpoint Messaging Security |

США |

+ |

- |

- |

- |

- |

+ |

+ |

FalconGaze SecureTower |

Россия |

+ |

- |

- |

- |

- |

+ |

+ |

Perimetrix Safestore |

Россия |

+ |

- |

- |

- |

- |

+ |

+ |

«Контур информационной безопасно- |

Россия |

+ |

- |

- |

- |

- |

+ |

+ |

сти SearchInform» |

|

|

|

|

|

|

|

|

Вестник СибАДИ, выпуск 2(20), 2011 |

45 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

Из проведенного обзора видно, что среди рассмотренных продуктов нет ни одного, обладающего всеми требуемыми характеристиками. Это вызвано, прежде всего, тем, что некоторые из них реализовать практически невозможно. Производителям DLP систем трудно обеспечить поддержку всех языков мира, особенно если инсайдер воспользуется малоизвестным диалектом. Любое изображение с текстом нетрудно привести к такому виду, что распознать его будет практически невозможно. Обеспечить поддержку всех форматов документов также не представляется возможным, так как новое программное обеспечение появляется каждый день и отследить его, а тем более реализовать анализаторы файлов для этих программ, не представляется возможным.

Все рассмотренные системы предотвращения утечек информации способны защитить от случайной утечки информации, передаваемой в открытом виде. С помощью контентного анализа они могут обнаружить попытку передачи конфиденциальной информации. Однако в случае, если утечка осуществляется умышленно, с шифрованием или другим преобразованием передаваемой информации к виду, не позволяющему произвести контентный анализ, системы защиты не смогут обнаружить и предотвратить утечку информации.

Системы защиты от утечек информации могут и должны быть улучшены для значительного повышения эффективности предотвращения умышленных утечек.

Заключение

Существующие системы защиты от утечек информации не способны предотвратить умышленную утечку с преобразованием передаваемой информации. Системы защиты от утечек информации должны быть усовершенствованы для более эффективного предотвращения умышленных утечек информации.

Библиографический список

1.Отчет SECURIT Analytics об утечках ин-

формации за 2010 год. 2011г.-32.с. [Электронный ресурс]:ресурс содержит сведения об утечках информации.- Электрон. дан.- Режим доступа: http://www.securit.ru/docs/securit_research_2010.pdf

.- Загл. с экрана.- Яз. рус.

2.InfoWatch. Глобальное исследование утечек конфиденциальной информации за 1 полугодие 2010г.- 2010.- с.7. [Электронный ресурс]: ресурс содержит сведения об утечках информации.- Электрон. дан.- Режим доступа: http://www.infowatch.ru/sites/default/files/docs/infowa

tch_global_data_leakage_report_h1_2010_russian.p df.- Загл. с экрана.- Яз. рус.

3.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер. – с. 207-209.

4.Кирикова T. Продукты для защиты конфиденциальной информации от утечек и инсайдеров. [Электронный ресурс]: содержит описание систем защиты от утечек информации.- Электрон. дан.- Режим доступа: http://www.compress.ru/article.aspx?id=17798&iid=8 22.- Загл. с экрана.- Яз. рус.

5.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер. – с. 215-217.

6.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер. – с. 221-224.

7.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер. – с. 228.

8.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер. – с. 227-228.

9.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер. – с. 226-227.

10.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер. – с. 225-226.

11.SECURETOWER. [Электронный ресурс]: содержит описание продукта SecureTower.- Электрон. дан.- Режим доступа: http://www.falcongaze.ru/products/securetower/index.php.- Загл. с экрана.- Яз. рус.

12.PEREMETRIX SAFESTORE. Защита дан-

ных во время хранения. [Электронный ресурс]: содержит описание продукта Peremetrix Safestore.- Электрон. дан. – Режим доступа: http://perimetrix.ru/downloads/wp/WP_Perimetrix_Saf eStore_rus.pdf.- Загл. с экрана.- Яз.рус.

13.КОНТУР ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ SEARCHINFORM. [Электронный ресурс]: содержит описание продукта «Контур информационной безопасности SearchInform».- Электрон. дан.- Режим доступа: http://www.searchinform.ru/main/full-text-search- information-security-product.html.- Загл. с экрана.-

Яз.рус

ANALYSIS OF THE EFFECTIVENESS OF SYSTEMS FOR PREVENTION LEAKAGE OF CONFIDENTIAL INFORMATION

FROM LOCAL NETWORKS

A.V. Erygin

The article provides an overview of the existing systems of protection against information leaks and analyzed their performance on several characteristics. The conclusions that the

46 |

Вестник СибАДИ, выпуск 2 (20), 2011 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

existing system of protection against information leaks are not able to prevent the leakage of information in the case of transforming the transmitted information.

Ерыгин Александр Витальевич аспирант кафедры «Информационная безопасность» Сибирской государственной автомобильно-дорожной

УДК 519.872.6

академии. Основное направление научных исследований – информационная безопасность.

E-mail: EryginAV@omsk.it-sk.ru.

ИМИТАЦИОННОЕ МОДЕЛИРОВАНИЕ АВТОТРАНСПОРТНЫХ ПОТОКОВ ДЛЯ ОЦЕНКИ АЛЬТЕРНАТИВНЫХ СХЕМ ОРГАНИЗАЦИИ ДОРОЖНОГО ДВИЖЕНИЯ В ГОРОДСКИХ УСЛОВИЯХ*

Д.Ю. Долгушин, Т.А. Мызникова

Аннотация. В статье приведены результаты применения модели дорожного движения на основе стохастического многополосного транспортного клеточного автомата к оценке альтернативных схем организации дорожного движения для различных участков дорожной сети города.

Ключевые слова: Имитационное моделирование, клеточные автоматы, фундаментальная диаграмма, дорожное движение, улично-дорожная сеть.

Введение. В связи с интенсивным ростом численности автомобилей в крупных городах всё более острой становится проблема образования заторов, выдвигающая на первое место потребность в эффективном управлении автотранспортными потоками. Разгрузка уличнодорожных сетей (УДС) может проводиться различными способами: с помощью внедрения интеллектуальных систем управления транспортными потоками, организации координированного светофорного регулирования, строительства скоростных магистралей, а также на локальном уровне – путём внесения изменений в структуру участков УДС, обеспечивающих прирост их пропускной способности. При этом наиболее привлекательным с финансовой точки зрения является последний способ.

Ввиду того, что экспериментирование с реальным объектом может привести к негативным

последствиям, наиболее подходящим инструментом для оценки альтернативных схем организации дорожного движения (ОДД) является моделирование. Значительным потенциалом обладают модели на основе теории клеточных автоматов, являющиеся эффективным средством отображения динамики автотранспортных потоков.

В данной статье описаны результаты применения модели дорожного движения к оценке изменения пропускной способности участков УДС в результате их модификации.

Модель дорожного движения. Разрабо-

танная модель основана на стохастическом многополосном транспортном клеточном автомате [1] и включает правила “медленного старта” (англ. slow-to-start) и “пространственного упреждения” (англ. spatial anticipation).

________________________________________________________________________________

* Работа выполнена в рамках реализации программы «Научные и научно-педагогические кадры инновационной России на 2009-2013 годы», контракт № П215 от 22.07.09г.

Вестник СибАДИ, выпуск 2(20), 2011 |

47 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

Автомат представляет собой массив ячеек длины N и ширины M, каждая ячейка которого может быть свободна или занята автомобилем. Кроме того, любая ячейка содержит индекс состояния дорожного покрытия, определяющий скорость движения по данному участку, а также значение локального ограничения скорости, устанавливаемого знаками дорожного движения. Один шаг работы модели включает два этапа:

1.Для каждой машины определяется необходимость и возможность смены полосы. Если манёвр необходим и возможен, производится перестроение автомобиля на выбранную полосу.

2.К полученной на первом этапе конфигурации для каждой полосы применяются правила перемещения.

Наборы правил обновления автомата модифицированы для обеспечения возможности учёта эксплуатационного состояния дорожного покрытия и локальных скоростных ограничений, а также включают вероятностное правило “превышения скорости”, что в совокупности отличает модель от существующих аналогов (за исчерпывающим обзором можно обратиться, например, к работе [2]).

Для получения представления о движении потоков машин по сети дорог применяется разработанная модель УДС [3], ключевым

Таблица 1 – Базовые параметры модели

элементом которой является узел, предназначенный для связки дорог воедино и передачи машин между ними. В набор элементов сети дорог также входят: светофор, перекрёсток (регулируемый и нерегулируемый), пешеходный переход.

Основным параметром модели служит длина ячейки, которая принимается равной 5,5 м (таким образом, максимальная плотность движения на одну полосу дороги длиной 1 км составит 182 авт/км), что позволяет моделировать движение машин с шагом изменения скорости 20 км/ч. Значения остальных параметров, определяющих поведение модели, приведены в таблице 1 и получены калибровкой с использованием опытных данных, собранных для участков УДС г. Омска с высокой интенсивностью движения для летнего времени года и хороших погодных условий. Адекватность модели проверена с позиции потока машин (сравнение по средней скорости) и отдельного транспортного средства (сравнение по средней скорости движения, средней скорости сообщения, задержкам). В первом случае расхождение средней скорости движения разнородного потока в опыте и модели не превышает 7 км/ч, во втором – соответствие подтверждается непараметрическим статистическим критерием Манна-Уитни- Вилкоксона для уровня значимости 0,05.

Параметр |

Пояснение |

Значение |

p |

Вероятность случайного замедления |

0,20 |

pc |

Вероятность случайной смены полосы |

0,05 |

psts |

Вероятность срабатывания правила “медленного старта” |

0,68 |

psa |

Вероятность срабатывания правила “пространственного упреждения” |

0,80 |

ps |

Вероятность срабатывания правила “превышения скорости” |

0,70 |

dsts |

Дистанция “медленного старта” |

1,00 |

dsa |

Дистанция “пространственного упреждения” |

5,00 |

Модель реализована на платформе C# .NET в виде библиотеки классов, отображающих основные сущности предметной области – дорога, дорожный сегмент, автомобиль, перекрёсток и т.д. С помощью данной программной реализации [4] проведены вычислительные эксперименты, описанные в следующей части статьи.

Оценка альтернативных схем органи-

зации движения. Зачастую причиной затруднённого движения на дорогах являются локальные факторы: аварийное состояние дорожного полотна, износ покрытия железнодорожных переездов, расположение нерегулируемого перехода на оживлённой магист-

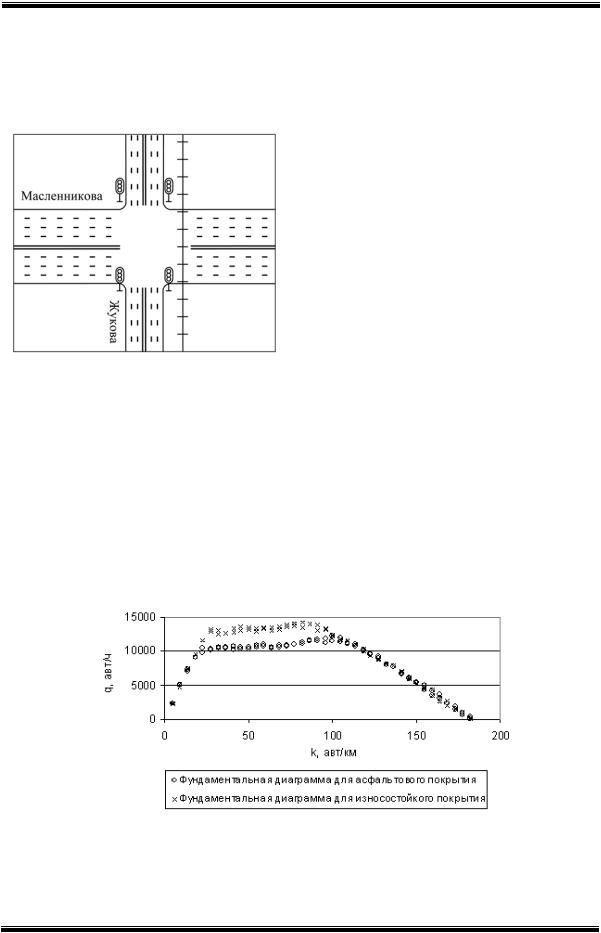

рали и т.п. Таким образом, улучшения дорожной обстановки можно добиться путём внесения изменений на локальном уровне – с помощью изменения расположения, состава и/или качества элементов ОДД. Далее приведены примеры применения разработанной модели к оценке альтернативных схем ОДД для нескольких участков УДС г. Омска. Сравнение схем основано на полученных с помощью вычислительных экспериментов данных и построенных на их основе фундаментальных диаграммах1 зависимости пропускной способности q от плотности движения k. Следует отметить, что приведённые диаграммы по оси абсцисс содержат значения

48 |

Вестник СибАДИ, выпуск 2 (20), 2011 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

плотности потока в виде числа автомобилей на километр на одну полосу дороги.

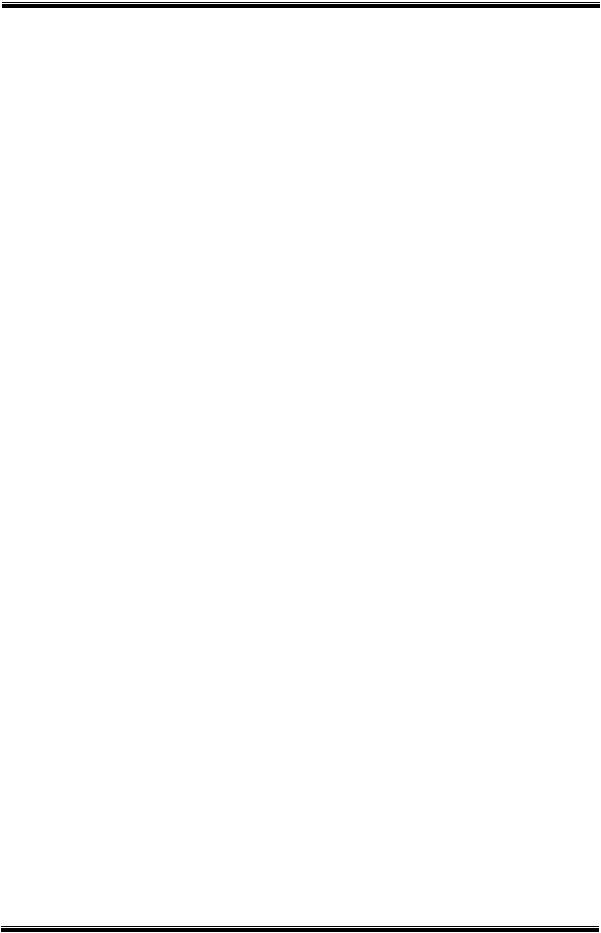

Рассмотрим пример крестообразного перекрёстка, одна из дорог которого пересекается с трамвайными путями (ул. Масленникова – ул. Жукова, рисунок 1).

Рис. 1. Схема ОДД на пересечении улиц Масленникова и Жукова

Зона пересечения имеет асфальтовое покрытие, которое приходит в негодность ввиду вибрации головки рельса при движении трамваев. Как следствие, водители при преодолении участка замедляют ход, чтобы снизить динамическую нагрузку на подвеску автомобиля. Согласно данным наблюдений за участком, в среднем водители преодолевают его на скорости 30-40 км/ч, что отрицательно сказывается на пропускной способности дороги.

Одним из путей модернизации пересечения является замена асфальтового покрытия альтернативным износостойким (например, резинокордовым), которое позволит водителям двигаться без снижения скорости. Для оценки ожидаемого изменения пропускной способности участка проведена серия вычислительных экспериментов для обеих ситуаций. Число машин, прошедших через пересечение, учитывалось в течение часа, при этом шаг приращения плотности потока был выбран равным 9 авт/км, что позволило получить детализованную фундаментальную диаграмму.

Пересечение средствами модели отображено с помощью индексов состояния дорожного покрытия, которые определяют скорость машин на отмеченных соответствующим образом участках. В данном случае использован индекс 2, для которого рекомендованная скорость движения vrec составляет 40 км/ч. Учитывая, что ширина полотна составляет 7 м, а водители замедляют ход заранее, для переезда выделено 3 ячейки, или 16,5 м.

Как видно из диаграммы (рисунок 2), пропускная способность участка для всего диапазона плотности возросла на 13%. В это же время средняя скорость движения снизилась на 8% (здесь и в дальнейшем, диаграммы зависимости средней скорости потока от его плотности в статье не приводятся). Несмотря на последний факт, увеличение числа машин, проходящих через участок с модернизированным покрытием, говорит в пользу внесения соответствующих изменений.

Рис. 2. Фундаментальные диаграммы альтернативных схем ОДД для улиц Масленникова и Жукова

________________________________________________________________________________

1 Фундаментальная диаграмма транспортного потока – диаграмма зависимости интенсивности потока машин (авт/ч) от его плотности (авт/км). Существуют разновидности диаграммы, показывающие зависимость скорости потока от плотности, зависимость интенсивности потока от его скорости.

Вестник СибАДИ, выпуск 2(20), 2011 |

49 |

МАТЕМАТИЧЕСКОЕ МОДЕЛИРОВАНИЕ И СИСТЕМЫ АВТОМАТИЗАЦИИ ПРОЕКТИРОВАНИЯ

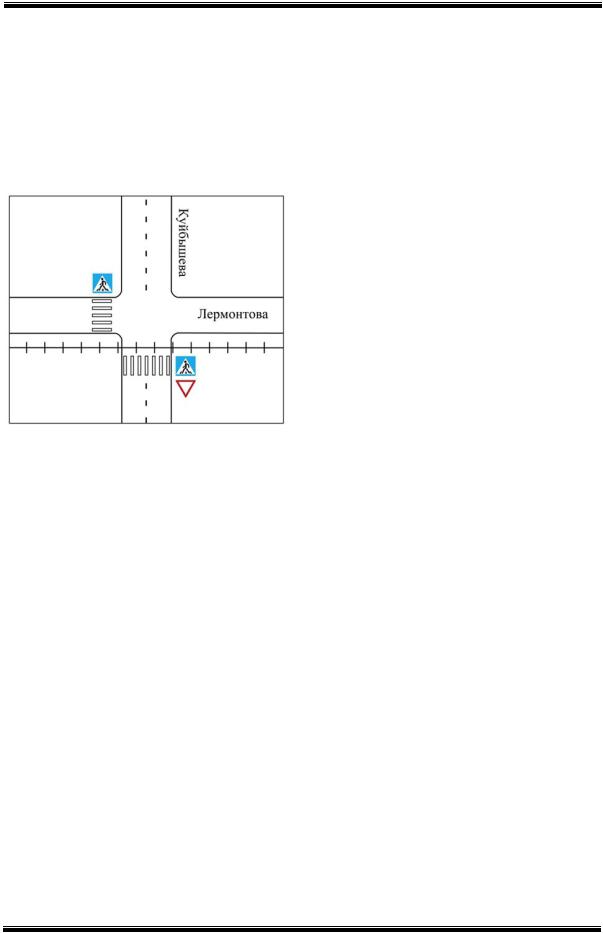

Следующим примером служит нерегулируемый перекрёсток, одна из дорог которого также пересекается с трамвайным переездом (ул. Лермонтова – ул. Куйбышева, рисунок 3). Необходимость уступать движущимся по главной дороге автомобилям, а также трамваям (частота движения – 6 раз в один час) нередко приводит к образованию заторов на данном участке, который, к тому же, является однополосным в обоих направлениях.

Рис. 3. Схема ОДД на пересечении улиц

В качестве альтернативной ситуации рассмотрим установку на данном участке трамвайного и автомобильного светофоров, работающих синхронно. На второстепенной дороге ожидается более высокая интенсивность движения, поскольку она, в отличие от главной, является двунаправленной. Поэтому длительность разрешающего сигнала для направления по ул. Куйбышева составила 40 сек, а Лермонтова – 30 сек. Участок переезда смоделирован аналогично предыдущему примеру. Приоритеты движения (для исходного случая) установлены с помощью соответствующих средств модели.

Результаты моделирования показаны на рисунке 4 – согласно диаграмме, пропускная способность возрастает более чем в 2 раза (+268%). Средняя скорость потока автомашин при этом увеличивается на 11%, что в совокупности определяет необходимость изменения схемы организации движения и модернизации полотна.

Рассмотрим другой пример – пешеходный переход, расположенный на оживлённой магистрали (ул. Маркса, ост. “Голубой огонёк”, рисунок 5). Особенностью данного участка

является расположение вблизи остановки общественного транспорта: непредсказуемость появления пешеходов заставляет водителей заранее снижать скорость движения, кроме того, не имеющие склонности к формированию “пачки” из нескольких человек пешеходы часто стремятся перейти дорогу в одиночку. При высокой интенсивности потока пешеходов такие переходы значительно понижают пропускную способность дороги. В качестве альтернативного варианта организации движения на данном участке рассмотрим замену нерегулируемого перехода регулируемым, т.е. установку светофорного объекта, который должен обеспечить предсказуемое поведение участников движения.

Ввиду высокой загруженности магистрали автотранспортом требуется обеспечить длительность разрешающего сигнала светофора, обеспечивающего пропуск достаточного числа машин за один цикл работы. Также необходимо предоставить время для преодоления 30-метровой дорожки пешеходам. Принимая среднюю скорость движения пешком равной 5 км/ч, для пересечения дороги пешеходу потребуется 22 сек; учитывая, что при образовании очереди переход начинается не синхронно, увеличим это значение на 5 сек. Таким образом, в случае нерегулируемого перехода длительность ожидания водителей завершения перехода дорожки составит 25 сек (это значение также будет использоваться в качестве длительности запрещающего сигнала светофора в альтернативной схеме). Длительность разрешающего сигнала светофора примем равной 60 сек, что обеспечит пропуск приблизительно 40 машин по каждой полосе за цикл работы. Последним параметром, требуемым для проведения эксперимента, является вероятность появления пешеходов pp на переходе, которую примем равной 5% [3].

Сиспользованием приведённых значений

спомощью модели получена фундаментальная диаграмма (рисунок 6), согласно которой прирост пропускной способности участка составляет 32%. При этом скорость движения снизилась на 3%. Тем не менее, существенный прирост пропускной способности служит аргументом в пользу внедрения регулируемого объекта, которое обеспечит разгрузку участка и, следует ожидать, положительно повлияет на безопасность движения.

50 |

Вестник СибАДИ, выпуск 2 (20), 2011 |