- •1. Информатика как отрасль народного хозяйства.

- •2. Информационные системы.

- •3. Структура и состав информационной системы.

- •4. Виды информационного обеспечения, используемого в информационных системах.

- •5. Тенденции развития информационных технологий.

- •6. Структура информационного обеспечения. Системы классификации и кодирования.

- •7. Требования, необходимые при разработке классификаторов и систем кодирования.

- •8. Информационные массивы. Постоянные и вспомогательные массивы.

- •9. Информационные массивы. Промежуточные, текущие и служебные массивы.

- •10. Эволюция информационных технологий управления.

- •11. Специальные языки и предъявляемые к ним требования.

- •12. Структура информационных языков. Структура с языковыми приоритетами и независимыми языками.

- •13. Структура с языком-посредником и с единым языком.

- •14. Система языков банков данных. Язык описания данных и язык запросов.

- •15. Система языков банков данных. Язык описания данных и язык управления.

- •16. Содержание и практическое применение первого закона Зипфа.

- •17. Содержание и практическое применение второго закона Зипфа.

- •18. Метод классификации текстовой информации по образцу.

- •19. Метод кластеризации текстовой информации по образцу.

- •20. Законы развития технических систем. Закон прогрессивной эволюции техники.

- •21. Законы развития технических систем. Закон соответствия между функцией и структурой.

- •22. Законы развития технических систем. Закон стадийного развития техники.

- •23. Критерии развития техники. Функциональные критерии.

- •24. Критерии развития техники. Технологические критерии.

- •25. Критерии развития техники. Экономические критерии.

- •26. Критерии развития техники. Антропологические критерии.

- •27. Понятие erp-системы и ее основные функции.

- •28. Что дает предприятию внедрение erp-системы?

- •29. Процессы внедрения и аренды erp-систем.

- •30. Основные принципы выбора erp-систем.

- •31. Основные технические требования к erp-системам.

- •32. Приоритетные применения и рынок erp-систем.

- •33. Концепции маркетинга erp и crm систем.

- •34. Проблемы, решаемые с помощью crm систем.

- •35. Crm система и ее функции.

- •36. Классификация crm систем.

- •37. Технологии crm систем.

- •38. Crm системы для электронной коммерции.

- •39. Разработчики crm систем.

- •40. Алгоритмы обработки информации на базе графовых моделей.

- •41. Определение и структура информационной сети.

- •42. Коммуникационная подсеть информационной сети.

- •43. Базовая эталонная модель открытой информационной сети.

- •44. Область взаимодействия открытой информационной сети.

- •45. Три группы уровней взаимодействия открытой информационной сети.

- •46. Абонентская и ассоциативная системы открытой информационной сети.

- •47. Методы коммутации информации.

- •48. Классификация характеристик качества транспортных услуг информационной сети.

- •49. Характеристики качества обслуживания вычислительной сети.

- •50. Методы обеспечения качества обслуживания.

- •51. Классификация трафика вычислительной сети.

- •52. Алгоритмы управления очередями.

40. Алгоритмы обработки информации на базе графовых моделей.

Хеширование данных

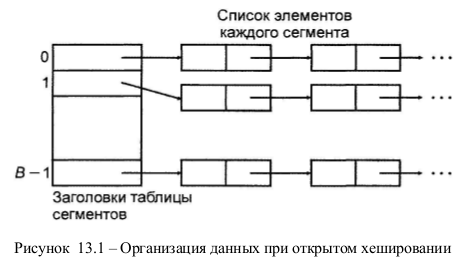

Основная идея метода заключается в том, что множество данных разбивается на конечное число классов. Для В классов, пронумерованных от 0 до В-1, строится хеш-функция h, которая для любого элемента x исходного множества функция h(x) принимает целочисленное значение из интервала 0, ..., В-1, соответствующее классу, которому принадлежит элемент x. Элемент x называют ключом, h(x) – хеш-значением х, а классы – сегментами. Массив (таблица сегментов), проиндексированный номерами сегментов 0, 1, ... В-1, содержит заголовки для В списков. Элемент х i-го списка – это элемент исходного множества, для которого h(x)=i. Если сегменты приблизительно равны по размеру, то в этом случае списки всех сегментов должны быть наиболее короткими при данном числе сегментов. Если исходное множество состоит из N элементов, тогда средняя длина списков будет N/B элементов. Если удается оценить величину N и выбрать B как можно ближе к этой величине, то в каждом списке будет один- два элемента. Тогда время выполнения операций с данными будет малой постоянной величиной, зависящей от N или от В. Однако не всегда ясно, как выбрать хеш-функцию h так, чтобы она примерно поровну распределяла элементы исходного множества по всем сегментам.

Идеальной хеш-функцией является такая, которая для любых двух

неодинаковых ключей выдает неодинаковые адреса, т. е.

![]()

Однако подобрать такую функцию можно в случае, если все возможные значения ключей известны заранее.

Внешние деревья поиска

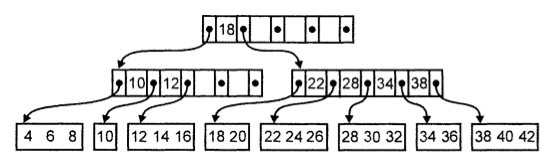

Обобщением дерева двоичного поиска является m-арное дерево, в котором каждый узел имеет не более m сыновей. Так же, как и для деревьев бинарного поиска, для m-арного дерева считается, что выполняется следующее условие: если n1 и n2 являются двумя сыновьями одного узла и n1 находится слева от n2 , тогда все элементы, исходящие вниз от n1 , оказываются меньше элементов, исходящих вниз от n2 . Операции поиска, вставки и удаления элементов для m-арного дерева поиска реализуются путем обобщения аналогичных операций для деревьев бинарного поиска.

Внутренний узел содержит указатели на своих m сыновей, а также m-1 ключевых значений, которые разделяют потомков этих сыновей. Листья также являются блоками, содержащими записи основного файла.

В-дерево – это особый вид сбалансированного m-арного дерева, который

позволяет выполнять операции поиска, вставки и удаления записей из

внешнего файла с гарантированной производительностью для самой

неблагоприятной ситуации.

В-дерево порядка m представляет собой m-арное дерево поиска,

характеризующееся следующими свойствами.:

1 Корень либо является листом, либо имеет хотя бы двух сыновей.

2 Каждый узел, кроме корня и листьев, имеет от m/2 до m сыновей.

3 Все пути от корня до любого листа имеют одинаковую длину.

В-дерево можно рассматривать как иерархический индекс, каждый узел вкотором занимает блок во внешней памяти. Корень В-дерева является индексом первого уровня. Каждый нелистовой узел на В-дереве имеет форму

p0 , k1, p1, k2 , p2 ,...kn , pn ), где pi является указателем на i-ого сына,

0<= i<= n, а ki – ключ, 1<=i<=n.

Ключи в узле упорядочены, поэтому k1<k2<...< kn .

Все ключи в поддереве, на которое указывает p0 , меньше, чем k1 . В случае

1<=i<=n все ключи в поддереве, на которое указывает pi , имеют значения, не

меньшие, чем ki , и меньшие, чем ki+1. Все ключи в поддереве, на которое

указывает pn , имеют значения, не меньшие, чем kn .

Сравнение методов

На практике сравнивают количество обращений к блокам для разных

методов, связанное с выполнением той или иной операции с файлами.

Хеширование зачастую является самым быстрым из методов. Оно

требует в среднем двух обращений к блокам по каждой операции, не считая

обращений к блокам, которые требуются для просмотра самой таблицысегментов, если количество сегментов достаточно велико для того, чтобытипичный сегмент использовал только один блок. Однако в случае

хеширования сложно обращаться к записям в отсортированнойпоследовательности.

В-деревья получили большую популярность как средство доступа к

файлам в системах баз данных. Причина этой популярности частичнозаключается в их способности обрабатывать запросы, запрашивая записи с

ключами, относящимися к определенному диапазону. Кроме того, В-деревьяудачно использовать в качестве вторичных указателей, когда ключи вдействительности не определяют ту или иную уникальную запись. Всеперечисленные методы намного эффективнее обычного последовательного

просмотра файла. Временные различия между ними невелики и не поддаются

точной аналитической оценки, особенно с учетом того, что соответствующие

параметры такие, как ожидаемая длина файла и коэффициенты заполненности

блоков, трудно прогнозировать заранее.