- •Информационно-коммуникационная система, данные, информация, система управления базами данных.

- •Базовые информационные процессы.

- •Классификация информационно-коммуникационных систем.

- •Физическая и логическая структура информационно-коммуникационных систем и сетей.

- •Компоненты информационно-коммуникационных систем и сетей.

- •Основные параметры качества информационно-коммуникационных систем и сетей.

- •Угрозы безопасности информации в информационно-коммуникационных системах и сетях.

- •9. Основные направления защиты информационно-коммуникационных систем и сетей.

- •15. Вирусные угрозы.

- •16. Модель нарушителя в информационно-коммуникационных системах и сетях.

- •17. Задачи комплексной системы защиты информации.

- •18. Защита информационных баз данных.

- •19. Виды привилегий в системе управления базами данных.

- •20. Назовите средства защиты процессов и программ в информационно-коммуникационных системах и сетях.

- •21. Управление системой защиты информации в информационно-коммуникационных системах и сетях.

- •22. Назовите угрозы, влияющие на частичную или полную потерю информации, а также на работоспособность информационно-коммуникационных систем и сетей.

- •23. Назовите задачи организационной защиты объектов информации.

- •24. Организационные мероприятия по защите информации.

- •25. Назовите прораммно-технические средства зашиты информации.

- •26. Инженерное проектирования. Принципы системного подхода в проектировании.

- •27. Системотехника. Подходы проектирования. Основные понятия системотехники.

- •28. Этапы построения систем защиты информации.

- •29. «Описание систем» − как этап проектирования сзи.

- •30. Требования к системам защиты информации.

- •Назовите и дайте краткую характеристику этапов создания системы защиты информации.

- •Назовите и дайте основные характеристики cad-систем проектирования иксс.

15. Вирусные угрозы.

Вмешательство в процесс обмена сообщениями по сети путём непрерывной посылки хаотических сообщений, искажение файлов и системных областей , снижение скорости работы , неадекватная реакция на команды оператора, Имитация пользовательского интерфейса или приглашение ввода пароля (ключа) с целью запоминания этих паролей (ключей), блокирование принимаемых сообщений , имитация физических сбоев , искажение программ и данных в оперативной памяти , внедрение программных закладок в ПО

16. Модель нарушителя в информационно-коммуникационных системах и сетях.

Нарушитель − это лицо, предпринявшее попытку выполнения запрещённых операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия) и использующее для этого различные возможности, методы и средства.

Злоумышленник − нарушитель, намеренно идущий на нарушение из корыстных побуждений.

ПРИ РАЗРАБОТКЕ МОДЕЛИ ОПРЕДЕЛЯЮТСЯ

Предположения о категориях лиц, к которым может принадлежать нарушитель.

Предположения о мотивах нарушителя

Предположения квалификации нарушителя и его технической оснащённости.

Ограничения и предположения о характере возможных действий нарушителей.

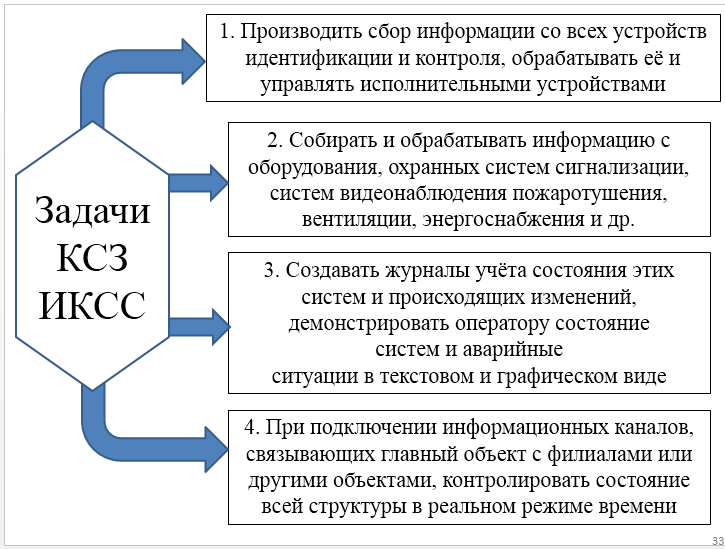

17. Задачи комплексной системы защиты информации.

Комплексная система защиты (КСЗ) − единая совокупность законодательных, организационных и технических мер, направленных на выявление, отражение и ликвидацию различных видов угроз безопасности.

18. Защита информационных баз данных.

Функции , процедуры и средства защиты : предотвращение создания несанкционированной информации , контроль согласованности , контекстная защита данных , средства контроля доступа , предотвращение возможности выявления конфиденциальных данных , управление потоком защищённых данных , защита содержания данных.

19. Виды привилегий в системе управления базами данных.

Привилегии безопасности (административные действия)

- SECURITY (право управлять безопасностью)

- CREATEDB (право на создание и удаление БД)

- OPERATOR (право на выполнение действий)

-MAINTAIN_LOCATIONS (право на управление расположением БД)

-TRACE (право на изменения состояния флагов отладочной трассировки)

Привилегии доступа (права доступа субъектов к объектам)

Привилегии доступа разделяют в соответствии с видами объектов: таблицы и представления, процедуры , базы данных , сервер баз данных , события

20. Назовите средства защиты процессов и программ в информационно-коммуникационных системах и сетях.

Защита содержания процедур и программ объединяет функции, процедуры

и средства защиты, предупреждающие несанкционированное раскрытие

конфиденциальных процедур, программ и информации из БД.

Средства контроля доступа к данным только полномочий объектов в

соответствии со строго определёнными правилами и условиями.

Управление потоком защищённых процедур и программ при передаче из

одного сегмента БД в другой обеспечивает перемещение процедур и программ

вместе с механизмами защиты.

Предотвращение возможности выявления конфиденциальных значений из

процедур и программ в результате выявления статистически достоверной

информации.

Контроль согласованности при использовании БД предполагает процедуры,

обеспечивающие защиту и целостность отдельных элементов процедур и

программ.

Контекстная защита данных, характерная для схем защиты динамических БД,

также должна быть включена в состав процедур защиты БД.

Предотвращения создания несанкционированной информации предполагает

наличие средств, предупреждающих о том, что объект получает информацию,

превышающую уровень прав доступа.