- •1 Порядок выполнения лабораторной работы

- •Листинг 1 – Конфигурация брандмауэра

- •2.2 Что такое адаптивный алгоритм безопасности (asa)?

- •2.3 Что такое уровень безопасности интерфейса?

- •2.4 Какие интерфейсы брандмауэра называют внутренними, внешними и пограничными?

- •2.5 Как настраиваются интерфейсы брандмауэра?

- •2.6 Как настроить передачу данных из внутренней сети во внешнюю?

- •2.7 В каких случаях необходимо использовать статическую трансляцию адресов; динамическую трансляцию адресов; трансляцию адресов порта?

Федеральное агентство железнодорожного транспорта

Омский государственный университет путей сообщения

Кафедра «Автоматика и системы управления»

Брандмауэр CISCO SECURE PIX 515

Лабораторная работа № 7

по дисциплине: Телекоммуникационные технологии

|

Студенты гр. 29 З

____________Д.Е. Афанасьев ____________И.Ю. Аленичев ____________А.А. Аржанников ____________В.В. Зашихин ____________А.А. Мездрин

«__»________2012 г.

Руководитель ____________А.С. Окишев «__»________2012 г. |

Омск 2012

Цель лабораторной работы:

Изучить методы повышения безопасности компьютерных сетей с помощью брандмауэров фирмы Cisco.

1 Порядок выполнения лабораторной работы

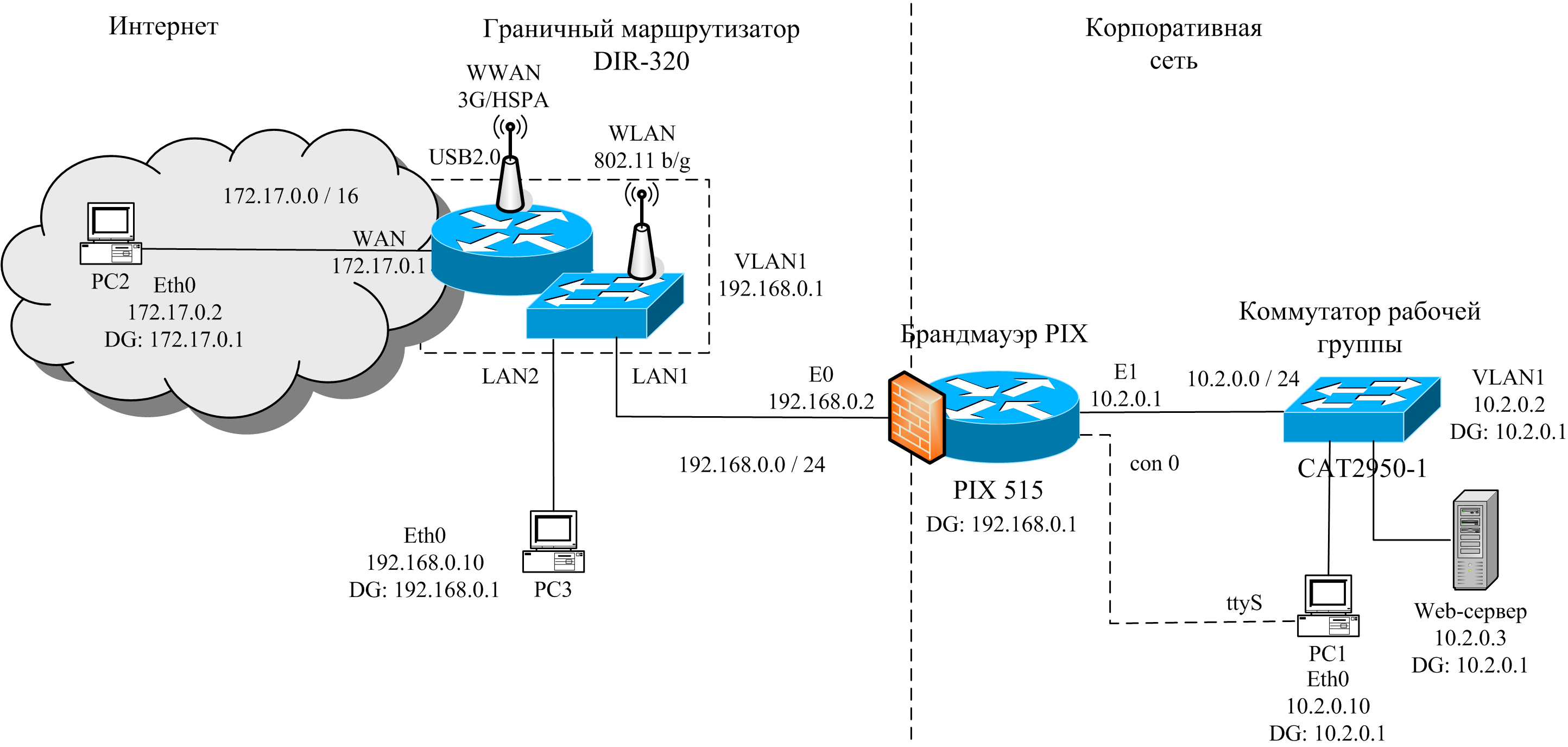

Для выполнения лабораторной работы была собрана схема сети, представленная на рисунке 1.

Рисунок 1 – Схема подключения оборудования

Настроим на компьютере PC1 из локальной сети IP-адрес 10.2.0.10 c маской 255.255.255.0. Настроим на компьютере PC2 внешней сети IP-адрес из подсети 172.17.0.2 с маской 255.255.0.0. Для хоста PC3 зададим IP-адрес 192.168.0.10 и маску 255.255.255.0.

Конфигурация брандмауэра представлена в листинге 1.

: Saved

: Written by enable_15 at 02:29:11.996 UTC Wed Dec 19 2012

!

PIX Version 8.0(3)

!

hostname pixfirewall

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0

nameif outside

security-level 0

ip address 192.168.0.2 255.255.255.0

!

interface Ethernet1

nameif inside

security-level 100

ip address 10.2.0.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list 101 extended permit icmp 10.2.0.0 255.255.255.0 any

access-list 103 extended permit tcp host 172.17.0.2 eq telnet host 192.168.0.6

pager lines 24

mtu outside 1500

mtu inside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

static (inside,outside) 192.168.0.6 10.2.0.2 netmask 255.255.255.255

access-group 103 in interface outside

access-group 101 in interface inside

route outside 0.0.0.0 0.0.0.0 192.168.0.1 2

route outside 172.17.0.0 255.255.0.0 192.168.0.1 2

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 10.2.0.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet 10.2.0.0 255.255.255.0 inside

telnet timeout 30

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:f4677c7989113af81c3067894f7832f4

: end

Листинг 1 – Конфигурация брандмауэра

На граничном маршрутизаторе с консоли были заданы следующие параметры: имя устройства, пароль на вход в привилегированный режим, пароль на подключение по линиям telnet. На маршрутизаторе интерфейсам были присвоены IP-адреса в соответствии с рисунком 1 и включены эти интерфейс. Затем производились настройки на брандмауэре с консоли. Было задано имя устройства (команда hostname), пароль на вход в привилегированный режим (команда enable password), пароль на подключение по линиям telnet (команда passwоrd).

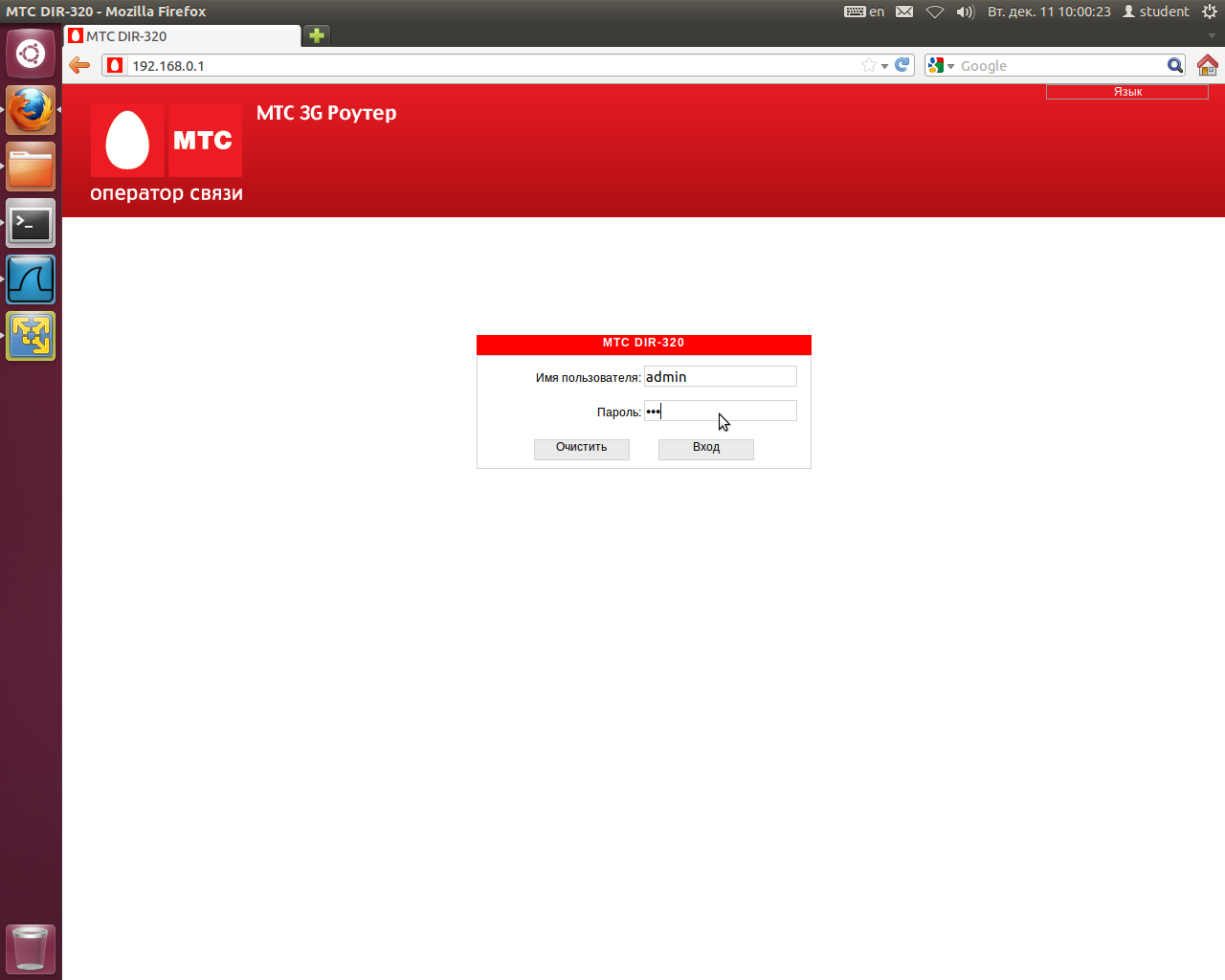

С компьютера PC3 подключимся к маршрутизатору через web-интерфейс, присвойте статический адрес 172.17.0.1 / 16 интерфейсу WAN и запустим его, удалим все правила трансляции сетевых адресов («маскарадинг»), отключим встроенный DHCP-сервер, выдающий адреса через интерфейсы LAN1 – LAN4, настройте статический маршрут к сети 10.2.0.0 / 24 с метрикой 1 через внешний интерфейс брандмауэра, сохраним текущую конфигурацию во флеш-памяти и перезагрузим устройство.

Рисунок 2 – Вход на маршрутизатор через web интерфейс.

Для внешнего интерфейса брандмауэра ehternet0 по умолчанию присваивается уровень безопасности 0. Внутреннему интерфейсу брандмауэра ehternet1 присваивается уровень безопасности 100 (значение по умолчанию).

С помощью команды route для внешнего интерфейса брандмауэра был настроен статический маршрут по умолчанию к маршрутизатору 172.17.0.1.

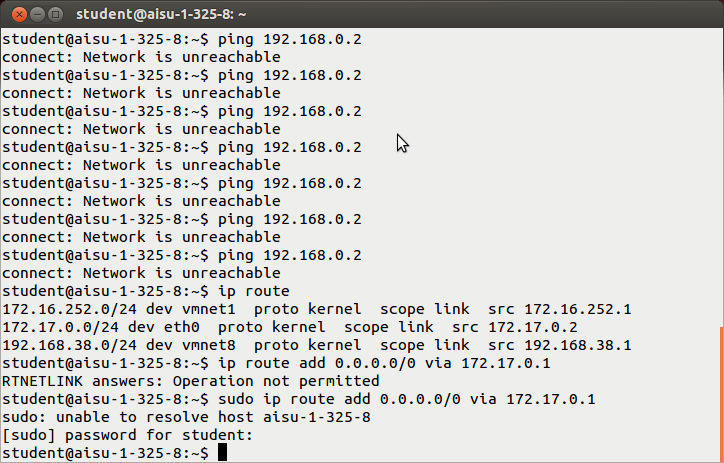

Рисунок 3 – Задание маршрута по умолчанию для внешнего интерфейса

Для разрешения компьютерам локальной сети устанавливать соединения с внешней сетью была настроена статическая трансляция адресов на брандмауэре. Статическая трансляция адресов используется в тех случаях, когда определенному узлу при установлении исходящих соединений всегда назначается один и тот же заданный адрес.

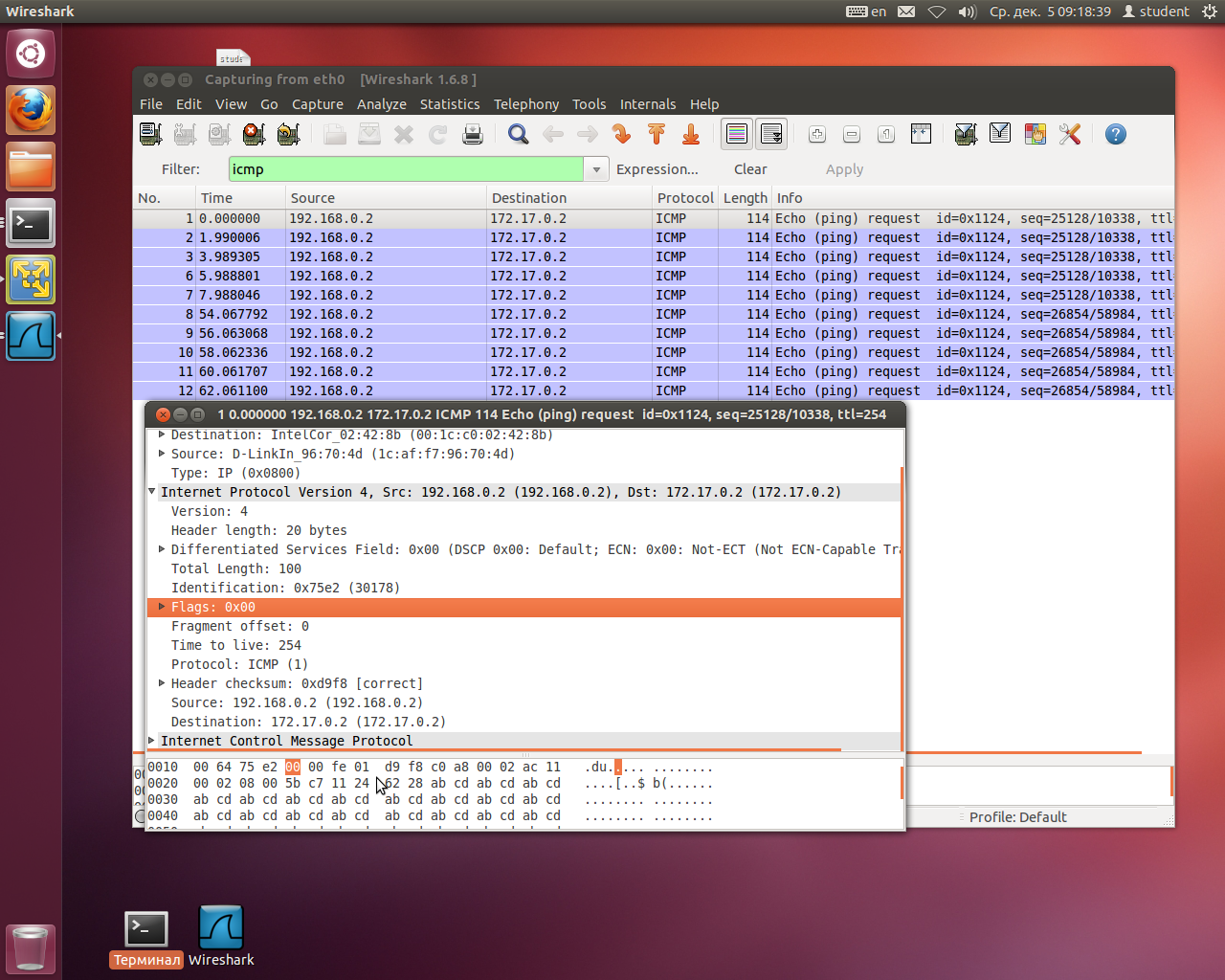

На компьютере 192.168.0.2 локальной сети была применена команда ping для адреса 172.17.0.2, ответа от компьютера внешней сети не поступало, так как в наших настройках еще не разрешалось это действие.

Рисунок 4 – Пинг внешнего интерфейса бредмауера.

Несмотря на то, что большинство соединений устанавливается от интерфейса с более высоким уровнем безопасности к интерфейсу с менее высоким уровнем безопасности, для работы многих приложений также необходимо соединение от внешнего интерфейса к внутреннему.

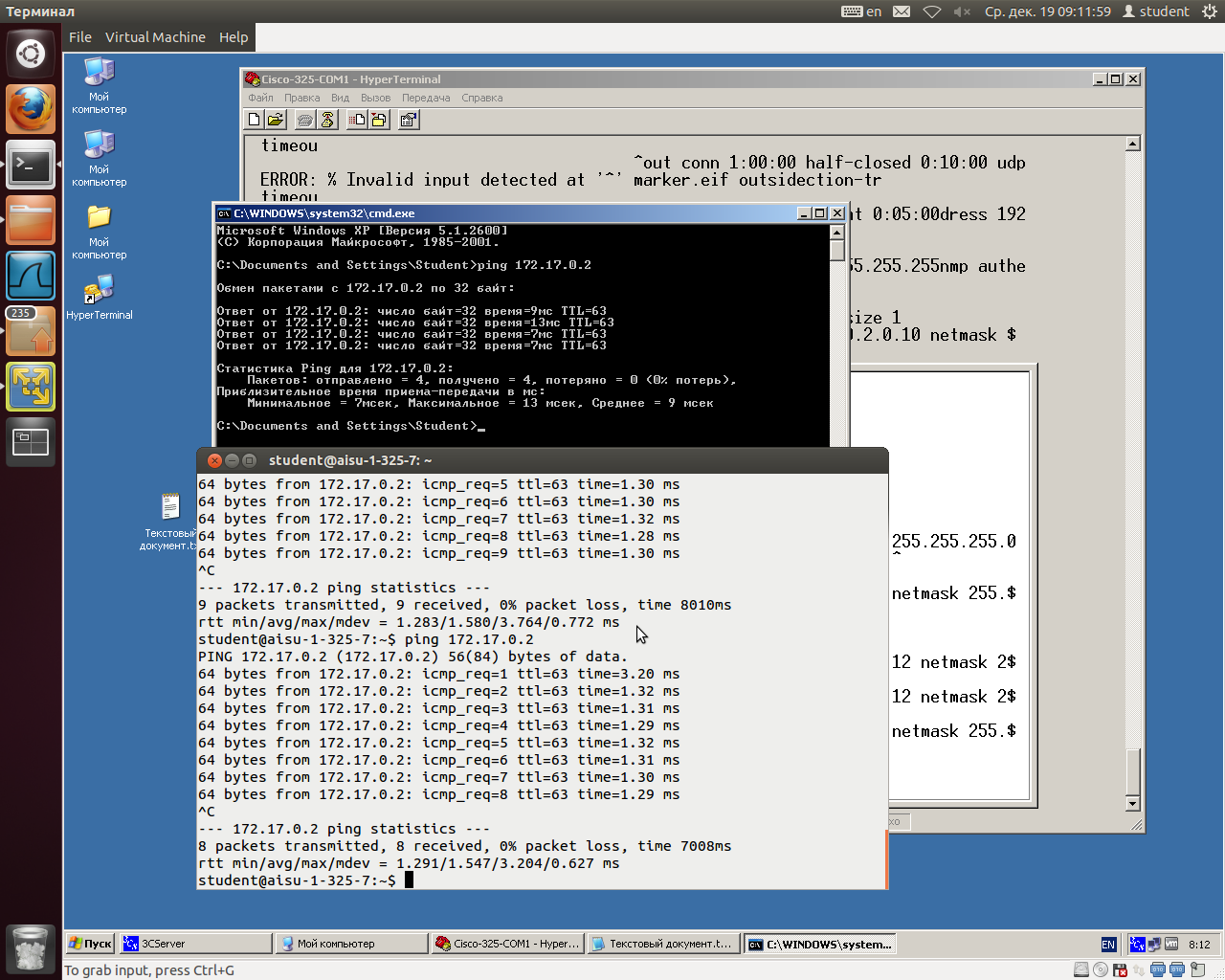

Разрешим прохождение ICMP-ответов от внешнего компьютера в локальную сеть (команда conduit). На компьютерах локальной сети далее была выполнена команда ping 172.17.0.2. Как видно из листинга, сейчас пакеты-ответы от компьютера внешней сети проходят через фаервол.

Рисунок 5 – Выполнение команды ping 172.17.0.2 с компьютера локальной сети

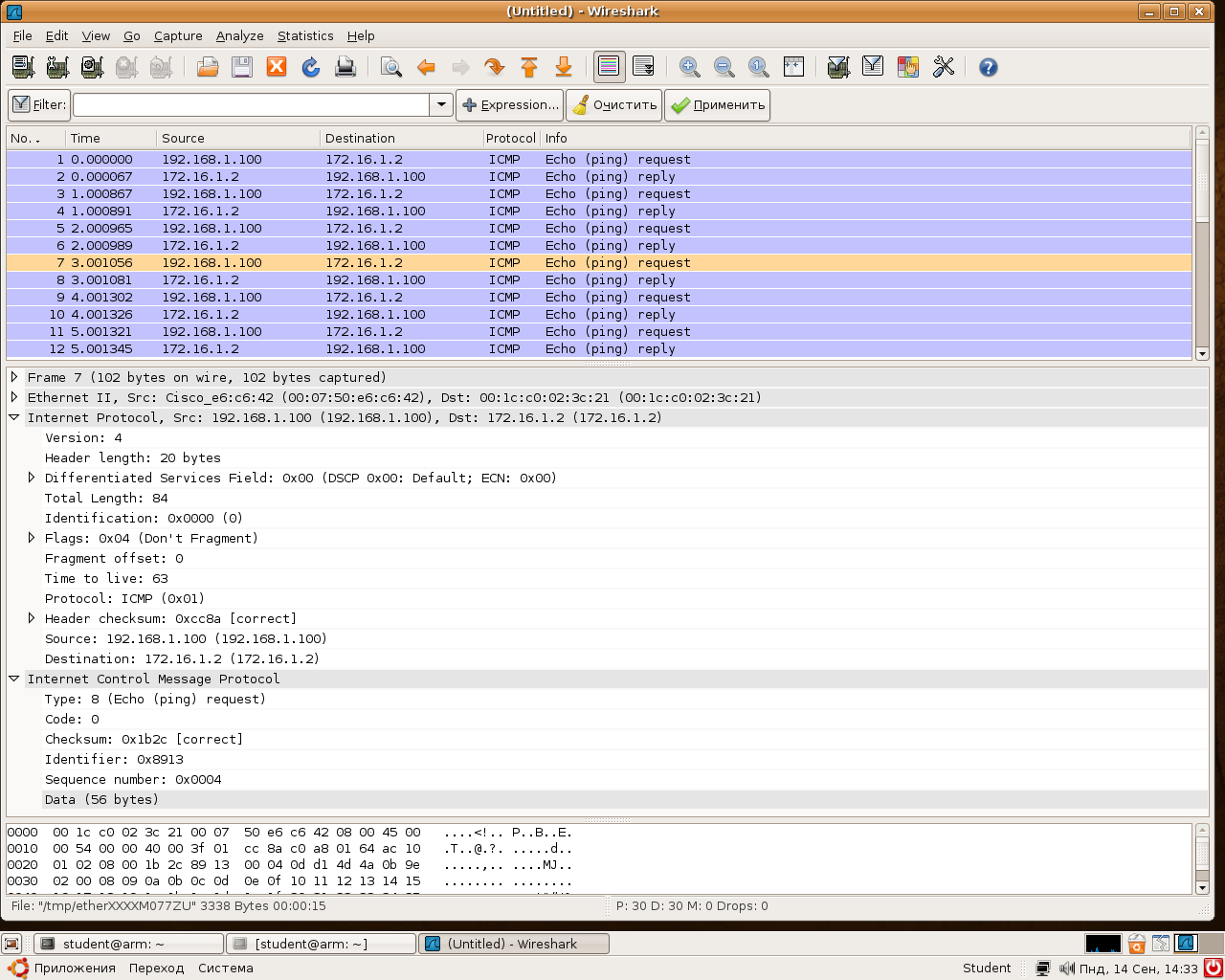

С помощью программы-снифера Wireshark во внешней сети были отловлены пакеты с транслированными адресами внутренней сети (Рисунок 4).

Рисунок 6 – Пакеты, отловленные во внешней сети

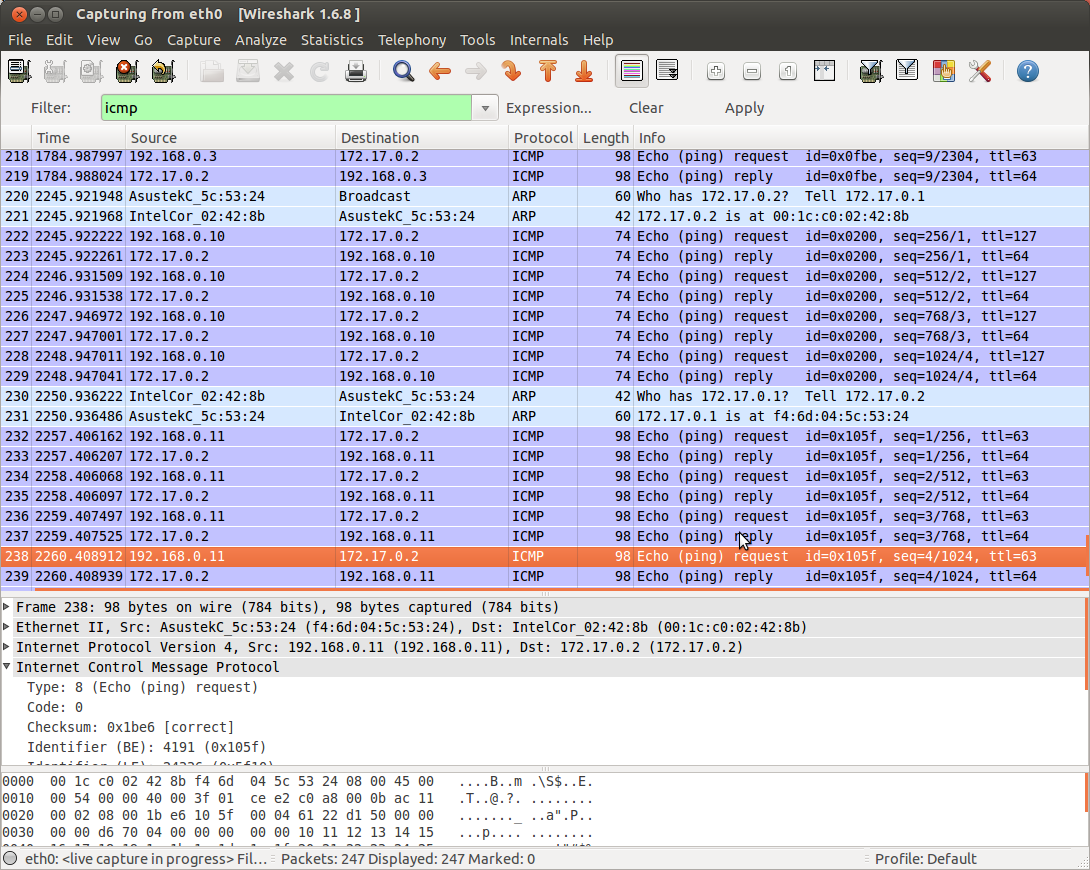

Отменим статическую трансляцию адресов и очистим слоты трансляции. Настроим динамическую трансляцию локальных адресов из сети 10.2.0.0 (технология NAT) во внешние адреса из пула 192.168.0.10-192.168.0.11. На компьютере из локальной сети PC1 выполним команду ping 172.17.0.2.

Рисунок 7 – Трансляция IP-адреса из внутренней сети во внешнюю

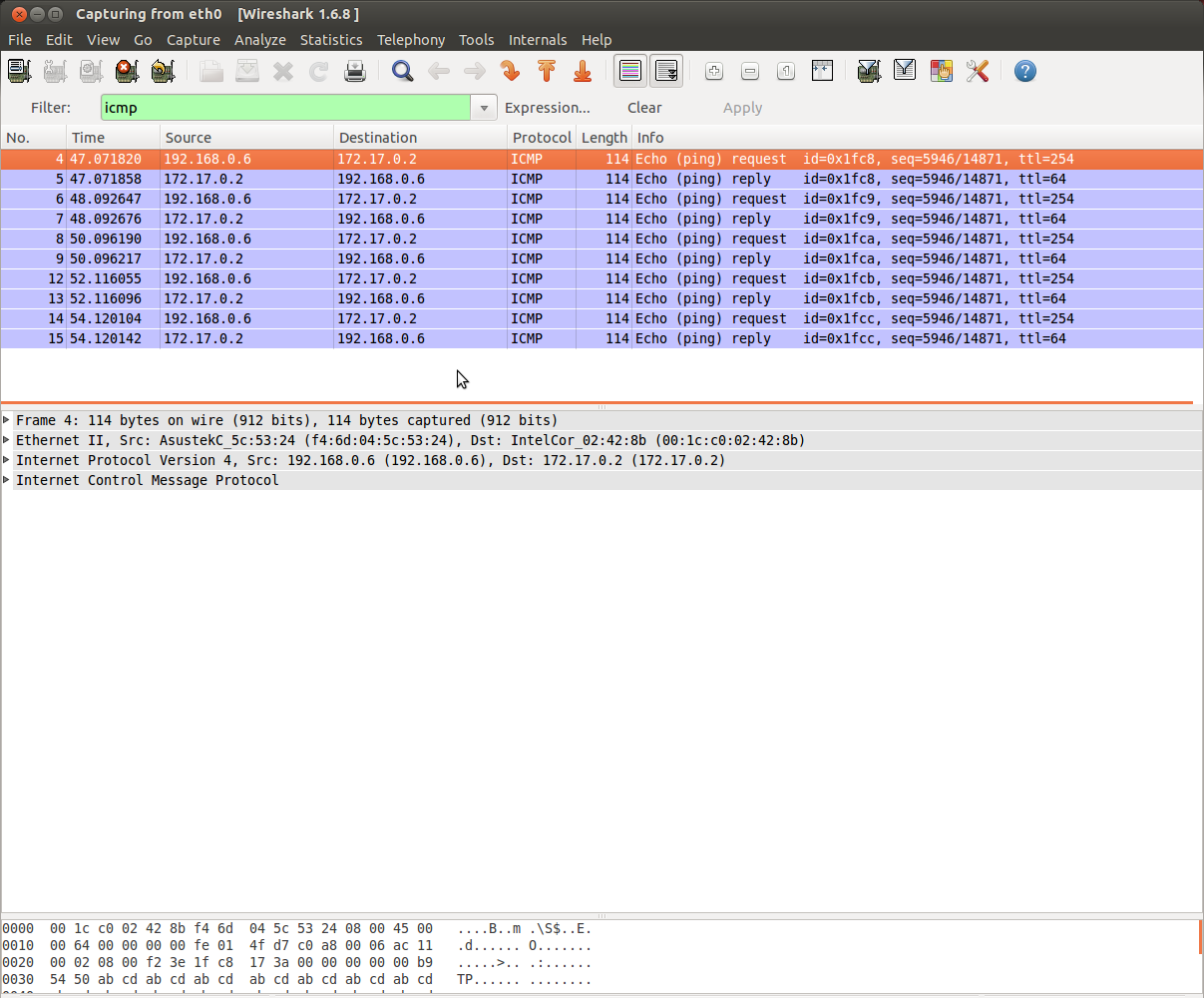

Выполним «проброс портов» через брандмауэр. Для внешнего компьютера c адресом 172.17.0.2 разрешим управление коммутатором рабочей группы через telnet (порт 23), оставив при этом запрещенными все остальные внешние подключения от других узлов или приложений (команды static, access-list, access-group). В качестве глобального адреса для коммутатора используем адрес 192.168.0.6.

Рисунок 8 – Транслированный адрес.

Выполним «проброс адресов» через брандмауэр. Предположим, в локальной сети находится Web-сервер с адресом 10.2.0.3. Отключим трансляцию адресов для этого узла (команда nat с параметром id=0) и откроем http-доступ (порт 80) к web-серверу для всех пользователей Интернета (команды access-list, access-group), оставив при этом запрещенными внешние подключения для других приложений.

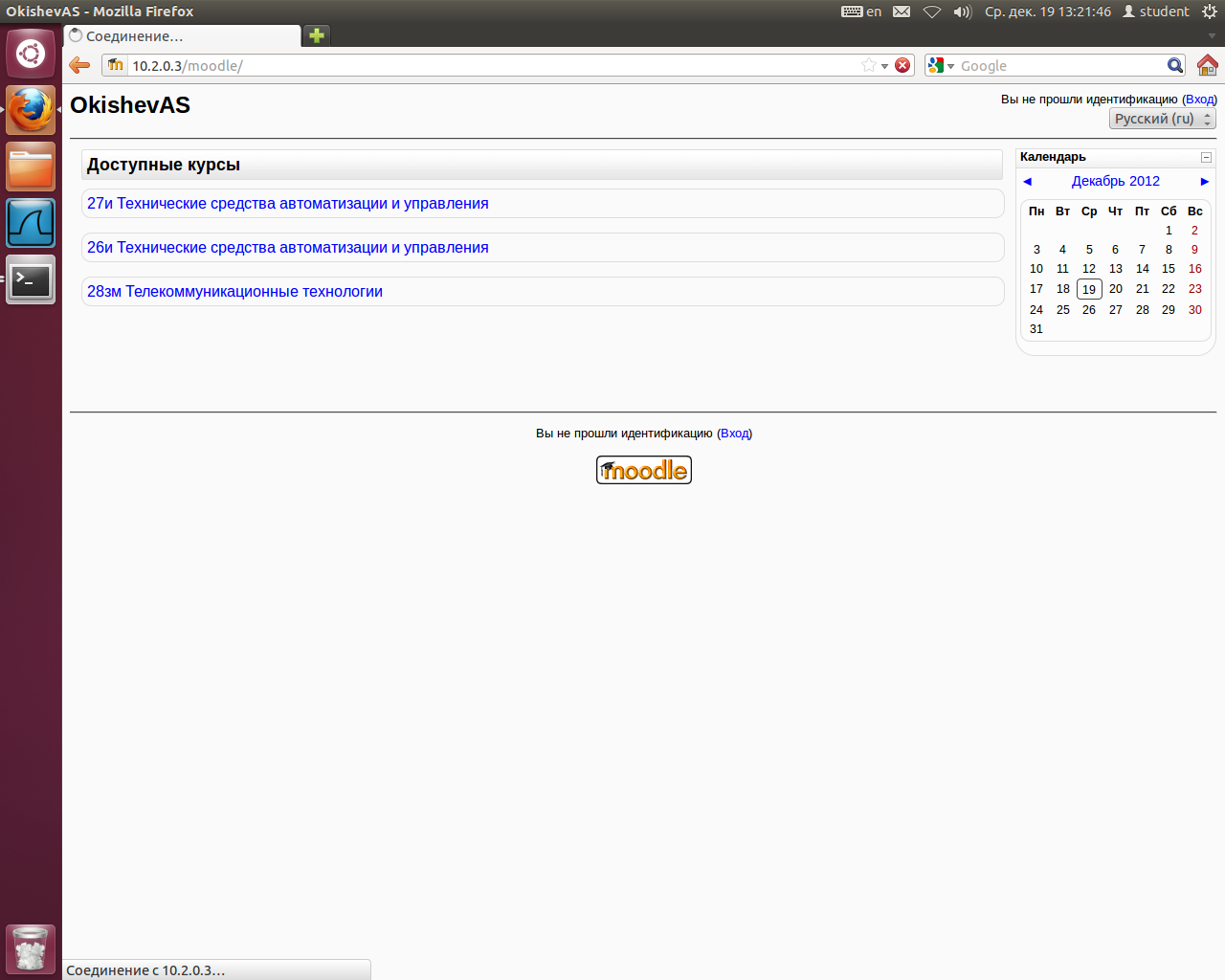

Рисунок 9 – Подключение к серверу.

2 Ответы на контрольные вопросы

2.1 Назначение брандмауэра в корпоративной сети.

Брандмауэр – это система или комбинация систем, позволяющая разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую. Как правило, эта граница проводится между локальной сетью предприятия и INTERNET, хотя ее можно провести и внутри локальной сети предприятия. Брандмауэр таким образом пропускает через себя весь трафик. Для каждого проходящего пакета брандмауэр принимает решение пропускать его или отбросить. Для того чтобы брандмауэр мог принимать эти решения, ему необходимо определить набор правил.

Все брандмауэры можно разделить на три типа: пакетные фильтры (packet filter), сервера прикладного уровня (application gateways), сервера уровня соединения (circuit gateways). Все типы могут одновременно встретиться в одном брандмауэре.

Брандмауэры с пакетными фильтрами принимают решение о том, пропускать пакет или отбросить, просматривая IP-адреса, флаги или номера TCP портов в заголовке этого пакета. IP-адрес и номер порта - это информация сетевого и транспортного уровней соответственно, но пакетные фильтры используют и информацию прикладного уровня, т.к. все стандартные сервисы в TCP/IP ассоциируются с определенным номером порта.

Брандмауэры с серверами прикладного уровня используют сервера конкретных сервисов - TELNET, FTP и т.д. (proxy server), запускаемые на брандмауэре и пропускающие через себя весь трафик, относящийся к данному сервису. Таким образом, между клиентом и сервером образуются два соединения: от клиента до брандмауэра и от брандмауэра до места назначения.

Полный набор поддерживаемых серверов различается для каждого конкретного брандмауэра, однако чаще всего встречаются сервера для следующих сервисов: терминалы (Telnet, Rlogin), передача файлов (Ftp), электронная почта (SMTP, POP3), WWW (HTTP), Gopher, Wais, X Window System (X11), принтер и другие.

Использование серверов прикладного уровня позволяет решить важную задачу - скрыть от внешних пользователей структуру локальной сети, включая информацию в заголовках почтовых пакетов или службы доменных имен (DNS). Другим положительным качеством является возможность аутентификации на пользовательском уровне (аутентификация - процесс подтверждения идентичности чего-либо; в данном случае это процесс подтверждения, действительно ли пользователь является тем, за кого он себя выдает). Немного подробнее об аутентификации будет сказано ниже.

Сервер уровня соединения представляет из себя транслятор TCP соединения. Пользователь образует соединение с определенным портом на брандмауэре, после чего последний производит соединение с местом назначения по другую сторону от брандмауэра. Во время сеанса этот транслятор копирует байты в обоих направлениях, действуя как провод.

Как правило, пункт назначения задается заранее, в то время как источников может быть много (соединение типа один - много). Используя различные порты, можно создавать различные конфигурации.

Такой тип сервера позволяет создавать транслятор для любого определенного пользователем сервиса, базирующегося на TCP, осуществлять контроль доступа к этому сервису, сбор статистики по его использованию.