- •Лекция 5 информационная безопасность.

- •5.1 Понятие информационной безопасности

- •5.2 Классификация информации по уровню необходимой защиты

- •5.4 Цели и задачи защиты информации

- •5.5 Угрозы информационной безопасности. Классификация угроз

- •5.6 Утечка конфиденциальной информации

- •5.7 Несанкционированное использование информационных ресурсов

5.4 Цели и задачи защиты информации

Информацию нужно защищать, потому-что, в конечном счете, она в дальнейшем материализуется в продукцию или услуги, приносящие компаниям прибыль.

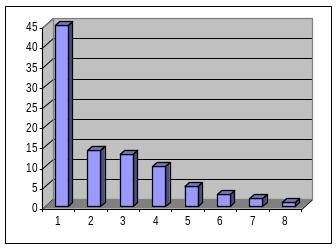

При недостаточном уровне защиты информации резко возрастает вероятность снижения прибыли и появления убытков вследствие вторжения злоумышленников в информационное пространство компании (рис. 1.4.1).

Рис. 1.4.1 Частота осуществления атак на информационные системы

Основными целями защиты информации являются:

• предотвращение утечки, хищения, искажения, подделки;

• обеспечение безопасности личности, общества, государства;

•предотвращение несанкционированного ознакомления, уничтожения, искажения, копирования, блокирования информации в информационных системах;

•защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных;

•сохранение государственной тайны, конфиденциальности документированной информации;

•соблюдение правового режима использования массивов, программ обработки информации, обеспечение полноты, целостности, достоверности информации в системах обработки;

•сохранение возможности управления процессом обработки и пользования информацией.

Основными задачами защиты информации традиционно считаются обеспечение:

•доступности (возможность за приемлемое время получить требуемую информационную услугу);

•конфиденциальности (защищенность информации от несанкционированного ознакомления);

•целостности (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

•юридической значимости.

Наиболее подробно эти задачи рассматриваются при проведении мероприятий по сохранению государственной тайны. Формирование и развитие отечественного рынка, стремящегося к полноценной интеграции с мировой торговой системой, стимулируют интенсивное развитие индустрии информационной защиты.

Юридическая значимость актуальна при необходимости обеспечения строгого учета платежных документов и любых информационных услуг. Это экономическая основа работы информационных систем, она служит для соблюдения жесткой регламентации и регистрации доступа к информации при пользовании информационными ресурсами.

5.5 Угрозы информационной безопасности. Классификация угроз

Построение надежной защиты информационной системе организации невозможно без предварительного анализа возможных угроз безопасности системы.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Угрозами информационной безопасности называются потенциальные источники нежелательных событий, которые могут нанести ущерб ресурсам информационной системы.

Все угрозы безопасности, направленные против программных и технических средств информационной системы, в конечном итоге оказывают влияние на безопасность информационных ресурсов и приводят к нарушению основных свойств хранимой и обрабатываемой информации.

Угрозы информационной безопасности различают по следующим основным признакам (рис. 5.3)

По характеру возмущающих воздействий на систему угрозы разделяются на случайные или непреднамеренные и умышленные. Источником непреднамеренных угроз могут быть выход из строя аппаратных средств, неправильные действия работников информационной системы или ее пользователей, непреднамеренные ошибки в программном обеспечении и т.д. Такие угрозы следует держать во внимании, так как ущерб от них может быть значительным.

Умышленные угрозы в отличие от случайных преследуют цель нанесения ущерба управляемой системе или пользователям. Это делается нередко ради получения личной выгоды. Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно называют взломщиком, а иногда «компьютерным пиратом» (хакером).

По характеру нанесенного ущерба умышленные угрозы подразделяют на пассивные и активные.

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование. Например, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д.

Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в базах данных, разрушение ПО компьютеров, нарушение работы линий связи и т.д. Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п.

По области возникновения умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние.

Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом.

Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями и другими причинами.

По данным зарубежных источников, получил широкое распространение промышленный шпионаж — это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем.

По способу реализации можно выделить классы угроз безопасности, направленных против информационных ресурсов:

• угрозы, реализуемые либо воздействием на программное обеспечение и конфигурационную информацию системы, либо посредством некорректного использования системного и прикладного программного обеспечения;

• угрозы, связанные с выходом из строя технических средств системы, приводящим к полному или частичному разрушению информации, хранящейся и обрабатываемой в системе;

• угрозы, обусловленные человеческим фактором и связанные с некорректным использованием сотрудниками программного обеспечения или с воздействием на технические средства, в большей степени зависят от действий и "особенностей" морального поведения сотрудников;

• угрозы, вызванные перехватом побочных электромагнитных излучений и наводок, возникающих при работе технических средств системы, с использованием специализированных средств технической разведки.

Рис.5.3. Классификация угроз информации