- •Оглавление

- •Билет 1

- •Билет 2

- •Билет 3

- •Билет 4

- •Билет 5

- •Билет 6

- •Билет 7

- •Билет 8

- •Билет 9

- •10. Методики оценки трудоемкости разработки программного обеспечения

- •10.1.3.Определение технической сложности проекта

- •10.1.4.Определение уровня квалификации разработчиков

- •10.2. Методика оценки трудоемкости разработки на основе функциональных точек.

- •10.2.1. Общие сведения

- •10.2.2. Определение количества и сложности функциональных типов по данным

- •10.2.3. Определение количества и сложности транзакционных функциональных типов

- •10.2.4. Подсчет количества функциональных точек

- •10.2.5. Оценка трудоемкости разработки

- •Билет 10

- •Поэтому перейдем к рассмотрению дискретных моделей, используемых при моделировании и идентификации.

- •Билет 11

- •Глава 1. Общие принципы организации памяти эвм

- •Билет 13

- •Билет 14

- •2. Опишите основные принципы работы протокола hdlc. Формат кадра. Основные команды

- •Билет 15

- •Билет 16

- •Билет 17

- •Выборка

- •Итоговые операторы

- •Итоги по группам

- •Создание индекса

- •Создание представлений

- •Встраивание sql

- •Билет 18

- •Билет 19

- •Билет 20

- •1. Разновидности сетей Ethernet

- •В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами

- •Билет 21

- •В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами

- •Билет 22

- •1. Организация файловой системы и методы доступа к файлам

- •Билет 23

- •Логические модели

- •Продукционные модели

- •Сетевые модели

- •Фреймовые модели

- •Знания и их представление.

- •В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами Билет 24

- •1. Критерии качества программного обеспечения

- •3. Isdn-сети с интегральными услугами

- •Билет 25

- •Билет 26

- •В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами

- •Билет 27

- •В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами

- •Билет 28

- •1. Критерии качества программного обеспечения

- •В качестве примеров рекомендуется ознакомиться со статьями в приложении или воспользоваться собственными примерами

Билет 8

1. +Топология сети Token Ring

Сети Token Ring, так же как и сети Ethernet, характеризует разделяемая среда передачи данных, которая в данном случае состоит из отрезков кабеля, соединяющих все станции сети в кольцо. Кольцо рассматривается как общий разделяемый ресурс, и для доступа к нему требуется не случайный алгоритм, как в сетях Ethernet, а детерминированный, основанный на передаче станциям права на использование кольца в определенном порядке. Это право передается с помощью кадра специального формата, называемого маркером или токеном (token).

Сети Token Ring работают с двумя битовыми скоростями - 4 и 16 Мбит/с. Смешение станций, работающих на различных скоростях, в одном кольце не допускается. Сети Token Ring, работающие со скоростью 16 Мбит/с, имеют некоторые усовершенствования в алгоритме доступа по сравнению со стандартом 4 Мбит/с.

Технология Token Ring является более сложной технологией, чем Ethernet. Она обладает свойствами отказоустойчивости. В сети Token Ring определены процедуры контроля работы сети, которые используют обратную связь кольцеобразной структуры - посланный кадр всегда возвращается в станцию-отправитель. В некоторых случаях обнаруженные ошибки в работе сети устраняются автоматически, например может быть восстановлен потерянный маркер. В других случаях ошибки только фиксируются, а их устранение выполняется вручную обслуживающим персоналом.

Для контроля сети одна из станций выполняет роль так называемого активного монитора. Активный монитор выбирается во время инициализации кольца как станция с максимальным значением МАС-адреса. Если активный монитор выходит из строя, процедура инициализации кольца повторяется и выбирается новый активный монитор. Чтобы сеть могла обнаружить отказ активного монитора, последний в работоспособном состоянии каждые 3 секунды генерирует специальный кадр своего присутствия. Если этот кадр не появляется в сети более 7 секунд, то остальные станции сети начинают процедуру выборов нового активного монитора.

Сети Token Ring характ-ет разделяемая среда передачи Д, к-ая состоит из отрезков кабеля, соед-их все станции в сети в кольцо. Кольцо рассматривается как общий ресурс и для обеспечения доступа станций к физической среде по кольцу циркулирует кадр специального формата и назначения - маркер. Получив маркер, станция анализирует его и при отсутствии у нее данных для передачи обеспечивает его продвижение к следующей станции. Станция, которая имеет данные для передачи, при получении маркера изымает его из кольца, что дает ей право доступа к физической среде и передачи своих данных. Затем эта станция выдает в кольцо кадр данных установленного формата последовательно по битам. Переданные данные проходят по кольцу всегда в одном направлении от одной станции к другой. Кадр снабжен адресом назначения и адресом источника. Все станции кольца ретранслируют кадр побитно, как повторители. Если кадр проходит через станцию назначения, то, распознав свой адрес, эта станция копирует кадр в свой внутренний буфер и вставляет в кадр признак подтверждения приема. Станция, выдавшая кадр данных в кольцо, при обратном его получении с подтверждением приема изымает этот кадр из кольца и передает в сеть новый маркер для обеспечения возможности другим станциям сети передавать данные.Технология Token Ring обладает элементами отказоустойчивости. За счет обратной связи кольца одна из станций - активный монитор - непрерывно контролирует наличие маркера, а также время оборота маркера и кадров данных. При некорректной работе кольца запускается процедура его повторной инициализации, в этом ее основное преимущество перед сетями на основе Ethernet.

FDDI и TR схожи: 1)Обе используют топологию кольцо. 2)Маркерный доступ к среде.

Различаются: 1)FDDI на оптоволокне 2)В FDDI 2 ур-ня приоритета а в TR 7(от 0 (низший)- до 7(высший)) 3)В FDDI 2 кольца

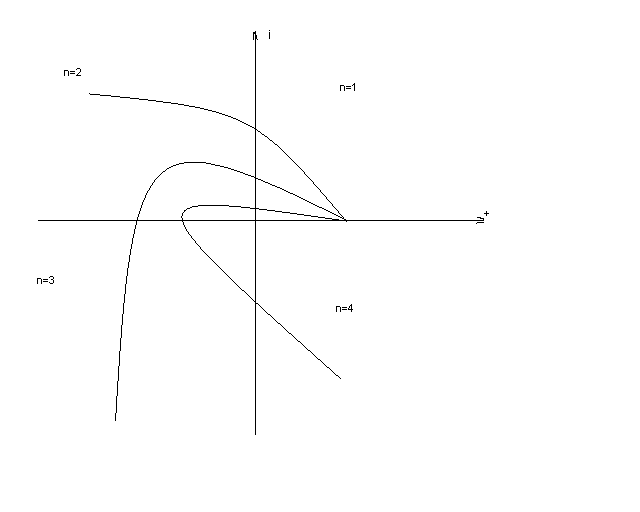

2. +Понятие устойчивости динамических систем. Основные критерии устойчивости

Понятие устойчивости систем:

Система устойчива, если после снятия кратковременного воздействия она возвращается в исходное положение.

Система нейтрально устойчива, если после снятия кратковременного воздействия она приходит в новое положение равновесия.

Система не устойчива, если после снятия кратковременного воздействия она выходит из положения равновесия.

Критерии устойчивости разомкнутых систем:

1. Необходимым и достаточным условием устойчивости является расположение корней знаменателя передаточной функции системы в левой части комплексной плоскости.

2. Для устойчивости системы необходимо и достаточно чтобы годограф Михайлова (знаменатель передаточной функции) начинаясь на действительной, положительной оси обходил последовательно в положительном направлении (против часовой стрелки) n квадрантов (n – степень полинома A(p)).

3. Критерий устойчивости Найквиста позволяет оценить устойчивость замкнутой системы по амплитудно-фазовой характеристике разомкнутой системы (может быть снята экспериментально).

Критерии устойчивости замкнутых систем:

1. Если разомкнутая система устойчива, то для устойчивости замкнутой необходимо и достаточно чтобы амплитудно-фазовой характеристика (годограф Найквиста) не охватывал точку с координатами (-1,j0).

2. Если разомкнутая система нейтрально устойчива, то для устойчивости замкнутой системы необходимо и достаточно чтобы годограф разомкнутой системы вместе с дополнением в бесконечность не охватывал точку (-1,j0).

3. Если разомкнутая система неустойчива и ее характеристический полином имеет «L» правых корней то для устойчивости замкнутой системы необходимо и достаточно чтобы годограф разомкнутой системы охватывал точку с координатами (-1,j0) L/2 раз при изменении (0<w<∞) или L раз при изменении (-∞<w<∞) в положительном направлении то есть против часовой стрелки.

Общая формулировка критерия Найквиста:

Замкнутая система устойчива если алгебраическая сумма числа переходов отрезка действительной оси от -1 до -∞ годографом разомкнутой системы вместе с дополнением в бесконечность равна:

L/2 раз при изменении (0<w<∞)

L раз при изменении (-∞<w<∞)

где L число правых корней характеристического полинома разомкнутой цепи.

3. -Логическое кодирование (избыточные коды и скрэмблирование)

Что такое кодирование информации?

Общие принципы код-ия инфы охватывают как передачу инфы в пространстве, так и передачу инфы во времени. Можно выделить канал(линию) связи, на выходе которого поступают и кодир-ся сообщения от некотoрого источника сообщений, а на выходе сооб-ия принимаются и декодируются некоторым приемником сооб-ий. Кодирование сооб-ий заключается в представлении их в форме, удобной для эффективной передачи по данному каналу или для эффективной обработки в данном канале. Сооб-ие формируется источником в виде последо-ти знаков. Кодом называется 1)правило, описываю-ее отображение набора сооб-ий в набор кодовых слов(кодовых комбинаций) из знаков некоторого алфавита; 2)само множество кодовых слов, получающееся при этом. При кодировании каждому сооб-ию источника ставится в соответствие определенное кодовое слово, которое подается на вход канала. В автоматизированных сит-ах сооб-ия почти всегда кодируются двоичными послед-ями, называемыми двоичными кодовыми словами. Алфавиты входных и выходных кодовых слов часто совпадают, а при безошибочной передаче совпадают и сами слова. Выбор кодов для кодирования конкретных классов сооб-ий опред-ся многими факторами: 1)удобством получения исходных данных из источника;2)быстротой передачи сообщ-ий через канал связи;3)объемом памяти, необ-мым для хранения сооб-ия;4) удобством обработки данных; 5) удобством декодирования сооб-ия приемником и т.д.

Логическое кодирование выполняется до физического кодирования и подразумевает замену бит исходной информации новой последовательностью бит, несущей ту же информацию, но обладающей, кроме этого, дополнительными свойствами. При логическом кодировании чаще всего исходная последовательность бит заменяется более длинной последовательностью, поэтому пропускная способность канала по отношению к полезной информации при этом уменьшается. При цифровом кодировании дискретной информации применяют потенциальные и импульсные коды. Избыточные коды основаны на разбиении исходной последовательности бит на порции, которые часто называют символами. Затем каждый исходный символ заменяется на новый, который имеет большее количество бит, чем исходный. Например, логический код 4В/5В, используемый в технологиях FDDI и Fast Ethernet, заменяет исходные символы длиной в 4 бита на символы длиной в 5 бит. Так как результирующие символы содержат избыточные биты, то общее количество битовых комбинаций в них больше, чем в исходных. Так, в коде 4В/5В результирующие символы могут содержать 32 битовых комбинации, в то время как исходные символы - только 16. Поэтому в результирующем коде можно отобрать 16 таких комбинаций, которые не содержат большого количества нулей, а остальные считать запрещенными кодами (code violation). Кроме устранения постоянной составляющей и придания коду свойства самосинхронизации, избыточные коды позволяют приемнику распознавать искаженные биты. Если приемник принимает запрещенный код, значит, на линии произошло искажение сигнала.

Перемешивание данных скрэмблером перед передачей их в линию с помощью потенциального кода является другим способом логического кодирования. Методы скрэмблирования заключаются в побитном вычислении результирующего кода на основании бит исходного кода и полученных в предыдущих тактах бит результирующего кода. Например, скрэмблер может реализовывать следующее соотношение: Bi = Аi Bi-3 Bi-5, где Bi - двоичная цифра результирующего кода, полученная на i-м такте работы скрэмблера, Аi - двоичная цифра исходного кода, поступающая на i-м такте на вход скрэмблера, Вi-3 и Вi-5 - двоичные цифры результирующего кода, полученные на предыдущих тактах работы скрэмблера, соответственно на 3 и на 5 тактов ранее текущего такта, - операция исключающего ИЛИ (сложение по модулю 2). После получения результирующей последовательности приемник передает ее дескрэмблеру, который восстанавливает исходную последовательность на основании обратного соотношения: Ci = Bi Bi-3 Bi-5