- •Структура і призначення зон прямого та зворотного огляду служби dns. Типи ресурсних записів, що створюються в зоні прямого огляду. Структура записів типу soa, а, cname, mx.

- •Isapi-интерфейс Proxy Server

- •Структура доменних імен служби dns 1, 2 та 3 рівня. Процедура безкоштовної реєстрації домена 3 рівня в домені 2 рівня org.Ua . Структура заявки на реєстрацію домена.

- •Настройка динамического обновления dns на dns-сервер Windows 2000

- •Настройка динамического обновления dns для dhcp-клиентов

- •[Править]Обнаружение dhcp

- •[Править]Предложение dhcp

- •[Править]Запрос dhcp

- •[Править]Подтверждение dhcp

- •Опции dhcp

Структура доменних імен служби dns 1, 2 та 3 рівня. Процедура безкоштовної реєстрації домена 3 рівня в домені 2 рівня org.Ua . Структура заявки на реєстрацію домена.

У Інтернеті існує безліч DNS-серверов, що надають клієнтам необхідну інформацію про імена вузлів мережі. Найважливішою якістю DNS є порядок їх роботи, що дозволяє DNS-серверам синхронно оновлювати свої бази.

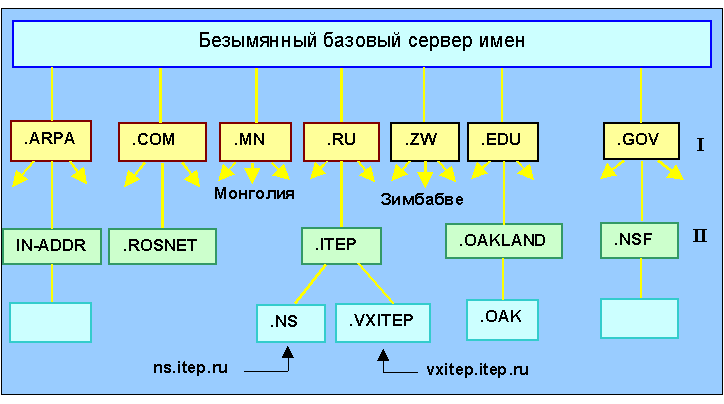

Ієрархія рівнів, І, ІІ, ІІІ(потрібно написати, там .NS і т.д):

. Корінь системи не має назви. Існує ряд так званих «доменів верхнього рівня» (TLD). Серед них є TLD загального призначення (EDU, COM, NET, ORG, GOV, MIL і INT), і дволітерні коди країн зі списку ISO-3166. Багато організацій реєструються прямо в TLD, подальше ж структурування залежить від бажання цих організацій.

Національні TLD сильно відрізняються один від одного по структурі, в деяких країнах структура дуже плоска (неглибока), в інших зустрічається значне структурний підрозділ. У деяких національних доменах, домени другого рівня являють собою загальні категорії (такі як AC, CO, GO і RE), в інших вони базуються на політичній географії країни, ну а в третіх, назви організацій вказуються безпосередньо під кодом країни.

Кожен TLD загального призначення був створений для загальних категорій організацій. Кожен національний домен (наприклад, FR, NL, KR, US) структурований його адміністратором для відповідної країни. Ці адміністратори можуть надалі делегувати управління частинами дерева доменних імен. Ці адміністратори від особи Інтернет спільноти надають послуги всьому суспільству. П'ять доменів загального призначення є міжнародними по суті, а два обмежені для використання організаціями Сполучених Штатів Америки.

Особливість системи — це організація DNS-серверов у вигляді ієрархічної структури. Наприклад, запит від клієнта про ім'я ftp.microsoft.com може пройти через декілька DNS-серверов, від глобального, такого, що містить інформацію про домени верхнього рівня, до конкретного сервера компанії Microsoft, в чиїх списках перераховані піддомени вигляду *. miсrosoft.com, у числі яких ми і знаходимо потрібний нам ftp.microsoft.com. При цьому безліч DNS-серверов організовується в зони, що мають права і дозволи, делеговані вищестоящим сервером. Таким чином, при додаванні нового піддомена на місцевому сервері повідомлення решти серверів в Глобальній мережі не проводяться, але інформація про нові сервери виявляється доступною за запитом.

Щоб сайт був доступний в Інтернеті, потрібно виконати три операції: 1) зареєструвати доменне ім'я; 2) створити записи в DNS серверах; 3) розмістити сайт на сервері хостера.

Спочатку потрібно створити nic-handle на сайті https://hostmaster.net.ua/, тиснемо посилання «Реєстрація запису про приватну особу», заповнюємо форму і натискаємо кнопку «Send» (для зони .org.ua, не більше трьох в день).

Тепер нам потрібно створити записи на DNS серверах до початку реєстрації домена. В заявці на реєстрацію домена потрібно вказати як мінімум один первинний і один вторинний DNS сервер.

Процес додавання домена досить простий: потрібно заповнити форму, в якій потрібно вказати назву домена і ip адресу вашого сайту. Тепер відправляємо заявку на реєстрацію домена.

Відправляємо лист за адресою «register підкреслення query ет org точка ua». У темі листа указуємо назву команди (для додавання домена використовується комманда ADD) і назву домена, який ви хочете зареєструвати. Лист складається таким чином:

domain: sitename.org.ua descr: short domain description admin-c: xxxx-UANIC tech-c: xxxx-UANIC nserver: primary.server.ns nserver: secondary.server.ns changed: your@mail.address 20090112 source: UANIC

domain - назва домена, який ви хочете зареєструвати; descr - короткий опис домена; admin-c - nic-handle адміністратора, тобто ваш; tech-c - nic-handle техпідтримки, знову ж таки ваш (якщо домен обслуговує організація-реєстратор, то тут буде їх nic-handle); nserver - адреса сервера імен (тут може бути і DNS ім'я і IP адреса); changed - тут пишемо адресу електронної пошти і дату у форматі: год_месяц_день (одним числом, без пропусків і підкреслень); source - для зони .ua пишемо UANIC.

Якщо в заявці помилок не було, тема листа-відповіді починатиметься із слова «ОК». Якщо попередній етап виконаний приходить наступний лист від реєстратора. У його темі буде вказано, зареєстрований домен чи ні. CREATED - зареєстрований, REJECTED - відмовлено в реєстрації. Через декілька годин прийде лист з проханням підтвердити реєстрацію. Цей лист міститиме два рядки: approve: Y approve: N

Для підтвердження потрібно видалити рядок approve: N і відправити цей лист назад.

Якщо все правильно, то приходить два листи (одне для адміна, друге для техпідтримки), в темі яких буде CREATED: sitename.org.ua (Domain Record #nnnnnnnnnn).

Домен створений. Залишилося почекати оновлення name серверів.

Служба SOCKS-проксі. Її основне призначення та приклади реалізації. Основні властивості мережевих запитів, та дії, які служба SOCKS -проксі може виконати в залежності від цих властивостей. Режими роботи служби SOCKS-проксі.

SOCKS є Інтернет протоколом, який являє собою особливий різновид проксі-сервера. За аналогією з VPN, вони працюють як безпечний тунель. За допомогою протоколу SOCKS можна працювати практично з будь-якими протоколами, наприклад: версія Socks 4 - з TCP, Socks 5 - з TCP і UDP і т.д. Йде передача даних від клієнта з протоколом SOCKS до сервера. Причому вникати в суть і вміст самих даних немає необхідності, тому можна працювати з протоколами HTTP, FTP, SMTP, POP3, NNTP.

Оскільки SOCKS передає всі дані від клієнта серверу, нічого не додаючи від себе, то з точки зору web-сервера socks proxy є клієнтом. Тому анонімність цього типу proxy-серверів завжди є повною.

Існує безліч програмних продуктів, які можуть використовувати проксі-сервер SOCKS для обходу фільтрації або інших обмежень в мережі Інтернет. До них відносяться не тільки веб браузери, але й інше програмне забезпечення для Інтернету, таке як клієнти служб обміну миттєвими повідомленнями і клієнти електронної пошти. Незважаючи на наявність публічних проксі-серверів SOCKS, в більшості випадків вони запускаються локально на комп'ютері користувача, і їх робота забезпечується програмними додатками. До інструментів, які можуть працювати подібним чином, відносяться Tor, Your-Freedom й тунелі SSH, встановлені з використанням програми PuTTY.

Настройка браузера Mozilla Firefox на використання SOCKS проксі-сервера.

У меню «Інструменти» вибрати «Налаштування»:

З'явиться вікно «Налаштування»:

Перейnb на вкладку «Додатково»:

А потім вкладка «Мережа»:

Кнопку «Налаштувати». Програма Firefox відобразить вікно «Параметри з'єднання»:

Обрати пункт «Налаштувати параметри підключення проксі вручну». Поля, розташовані під цим пунктом, стануть доступними.

Ввести адресу «SOCKS-проксі» і номер порту в полі «Порт», вибрати «SOCKS v5» і потім натисніть OK.

Програма Firefox налаштована на використання проксі-сервера SOCKS.

Режими роботи: (більше не знайшов (( )

Ланцюг з Socks

Ланцюг з проксі серверів являє собою аналогію цієї самої конструкції - тобто ланцюга. Тут все очевидно - перша ланка це www-клієнт (браузер), останнє - www-сервер. Між ними можна поставити необмежена кількість Socks-серверів.

Білет № 4

1)Ієрархічна структура піддоменів в межах DNS-зони. 2)Делегування піддоменів в межах зони DNS. Делегування піддоменів. Налаштування DNS-сервера як кореневого.

Корень доменов |

Вершина дерева, представляющая неименованный уровень, иногда обозначается парой прямых кавычек (""), указывающих пустое значение. При использовании в доменном имени DNS для этого применяется завершающая точка (.), свидетельствующая, что имя расположено в корне или на самом верхнем уровне иерархии доменов. В данном случае доменное имя DNS рассматривается как полное и указывает на точное расположение в дереве имен. Имена, установленные таким способом, называют полными доменными именами (Fully Qualified Domain Name, FQDN ). |

Единственная точка (.) или точка, использованная в конце имени, например, «example.microsoft.com.». |

Домен верхнего уровня |

Имя из двух или трех букв, которое используется, чтобы указать страну/регион или тип организации. Дополнительные сведения см. в разделе Домены верхнего уровня. |

«.com» указывает имя, зарегистрированное для коммерческого использования в Интернете. |

Домен второго уровня |

Имена переменной длины, зарегистрированные для индивидуальных пользователей или организаций для использования в Интернете. Эти имена всегда базируются на соответствующем домене верхнего уровня в зависимости от типа организации или географического расположения, в котором используется имя. |

«microsoft.com.» является именем домена второго уровня, зарегистрированным для корпорации Майкрософт регистратором доменных имен DNS Интернета. |

Поддомен |

Дополнительные имена, которые организация может создавать как производные от зарегистрированного имени домена второго уровня. Такие имена обеспечивают рост дерева имен DNS в организации и его распределение по отделам или по географическому расположению. |

«example.microsoft.com.» представляет имя несуществующего поддомена, предназначенного для примеров имен в документации корпорации Майкрософт. |

Имя узла или ресурса |

Имя, представляющее лист в дереве имен DNS, которое определяет конкретный ресурс. Обычно крайняя левая метка в доменном имени DNS определяет конкретный компьютер в сети. Например, имя этого уровня, используемое в записи ресурса узла (A), используется для поиска IP-адреса компьютера по его имени узла. |

«host-a.example.microsoft.com.», где первая метка («host-a») представляет имя узла DNS для конкретного компьютера в сети. |

Делегирование теоретически включает передачу ответственности за какую-то часть домена другой организации. На деле же, происходит назначение различных DNS-серверов в качестве авторита-тивных в делегируемых поддоменах. Хранимая зоной информация после делегирования включает уже не информацию по делегированному поддомену, а информацию о серверах имен, являющихся для этого поддомена авторитативными. В таком случае, если у DNS-сервера родительского домена запрашиваются данные для поддомена, в ответ предоставляется список DNS-серверов, которые обладают соответствующей информацией.

2. Служба NAT. Її основне призначення, принцип роботи та приклади реалізації. Механізми доступу клієнтів з публічної мережі в приватну мережу NAT-маршрутизатора. Механізми обмеження доступу клієнтів приватної мережі.

NAT (от англ. Network Address Translation — «преобразование сетевых адресов») — это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов.

Один и тот же частный IP-адрес могут использовать несколько организаций. Естественно, это означает, что такой IP-адрес нельзя маршрутизировать в публичном Интернете — для этого требуется технология NAT (Network Address Translation). Преобразование сетевых адресов NAT — это служба, которая преобразует частные IP-адреса в публичные, позволяющие осуществлять подключения в Интернете.

NAT (от англ. Network Address Translation - "преобразование сетевых

адресов") - это механизм в сетях TCP/IP, позволяющий преобразовывать

IP-адреса транзитных пакетов. Также имеет названия IP Masquerading,

Network Masquerading и Native Address Translation. NAT используется для

экономии "белых" ip адресов, т.е. на один офис, можно выдать один

"белый" ip адрес за которым могут находится, достаточно большое

количество "серых" транслируемых адресов.

Для установки соединения используется уникальная связка "адрес-порт". Другими словами, с хостом, имеющим один IP-адрес, может быть установлено множество соединений. Однако каждое из этих соединений будет использовать различные порты. Как правило, механизм NAT используется в ситуации, когда несколько частных адресов отображаются на один действительный адрес. Для пакетов, исходящих из NAT, частный адрес, указанный в заголовке пакета в поле отправителя, отображается в действительный адрес, выданный интернет-провайдером, а номер порта TCP/UDP отображается в другой номер порта TCP/UDP. Для пакетов, приходящих NAT, действительный адрес, указанный в заголовке пакета в поле получателя, отображается в оригинальный адрес интрасети (частный адрес), а номер порта TCP/UDP отображается обратно к оригинальному номеру порта TCP/UDP. При этом TCP- и UDP-порты выбираются динамически, чтобы отличить один компьютер внутри интрасети от другого. Механизм NAT поддерживает специальную таблицу, в которую заносятся сведения об отображениях. Благодаря этой таблице механизм поддерживает уже установленные соединения, .используя для передачи входящих пакетов ту же связку "адрес-порт", которая использовалась для установки соединения. Для демонстрации принципов работы механизма NAT рассмотрим следующий пример. Допустим, имеется небольшая локальная сеть предприятия, в которой для адресации хостов используется идентификатор сети 192.168.0.0. Так же предприятию интернет-провайдером выделен некоторый адрес a.b.c.d. Механизм NAT отображает все частные адреса в сети 192.168.0.0 в IP-адрес a.b.c.d (рис. 14.10).

Рис.

14.10. Пример работы механизма NAT

Рис.

14.10. Пример работы механизма NAT

Допустим, пользователь локальной сети предпринимает попытку соединиться с веб-сервером, имеющим действительный адрес e.f.g.h. В этом случае клиентский компьютер формирует IP-пакет со следующей информацией в заголовке:

IP-адрес получателя: e.f.g.h

IP-адрес отправителя: 192.168.0.10

порт получателя: TCP-порт 80

порт отправителя: TCP-порт 1025

Механизм NAT выполняет преобразование заголовка этого пакета в следующий заголовок:

IP-адрес получателя: e.f.g.h

IP-адрес отправителя: a.b.c.d

порт получателя: TCP-порт 80

порт отправителя: TCP-порт 5000

Обратите внимание, что вместо частного адреса хоста, расположенного в локальной сети, в качестве отправителя указывается действительный адрес компьютера-преобразователя. При этом информацию о выполненном преобразовании {192.168.0.10, TCP 1025} в {a.b.c.d, TCP 5000} компьютер запоминает в своей внутренней таблице. После выполнения преобразования IP-пакет может быть передан в Интернет. Поскольку в качестве отправителя пакета указан компьютер-преобразователь, удаленная служба сформирует ответный пакет, который будет адресован этому компьютеру. Ответный пакет содержит следующую информацию в заголовке:

IP-адрес получателя: a.b.c.d

IP-адрес отправителя: e.f.g.h

порт получателя: TCP-порт 5000

порт отправителя: TCP-порт 80

Механизм NAT анализирует полученный пакет и, используя собственную адресную таблицу, отображает действительные адреса в частные. По окончании преобразования пакет будет передан хосту во внутренней сети (в нашем случае по адресу 192.168.0.10). При этом пакет содержит следующую информацию в заголовке:

IP-адрес получателя: 192.168.0.10

IP-адрес отправителя: e.f.g.h

порт получателя: TCP-порт 1025

порт отправителя: TCP-порт 80

Білет 6

Динамічні оновлення служби DNS. Налаштування клієнтської та серверної частини для підтримки динамічних оновлень служби DNS. Режими роботи DNS-сервера «Round Robin» та «Netmask Ordering».

Функциональные возможности обновления динамической DNS Windows 2000

Служба DNS позволяет компьютерам-клиентам динамически обновлять свои записи ресурсов в DNS. При использовании этой функции улучшения администрирования DNS путем уменьшения времени, необходимого для ручное управление записи зоны. Возможность динамического обновления DNS можно использовать в сочетании с DHCP для обновления записей ресурсов при изменении IP-адреса компьютера. Компьютеры под управлением Windows 2000 могут отправлять динамические обновления. Windows 2000 предоставляет следующие возможности, связанные с протоколом динамического обновления DNS:

Поддержка службы каталогов Active Directory, что и служба локатора контроллеров домена.

Интеграция с Active Directory. Зоны DNS можно интегрировать в Active Directory для обеспечения безопасности и повышения отказоустойчивости. Все зоны, интегрированной в Active Directory будет реплицироваться на контроллерах домена в домене Active Directory. Все DNS-серверы, работающие на этих контроллерах домена может выступать в качестве основных серверов для зоны и принимать динамические обновления. Active Directory реплицирует на уровне свойств, распространение только соответствующие изменения.

Поддержка функции устаревания и очистки записей. Служба DNS можно сканировать и удалять записи, которые больше не нужны. При включении этой функции можно запретить устаревших записей в DNS.

Поддержка безопасные динамические обновления в зоны, интегрированные в Active Directory. Для безопасного динамического обновления зон, интегрированных в Active Directory можно настроить таким образом только авторизованные пользователи могут изменять зоны или записи.

Удобство администрирования.

Расширенные разрешения имен.

Улучшенная кэширования и кэширование отрицательных ответов.

Взаимозаменяемость с другими реализациями DNS-серверов.

Добавочные зонные передачи.

Поддержка новых типов записей ресурсов.