- •Комп’ютерна стеганографія

- •Історія розвитку стеганографії. Предмет термінологія, області її застосування. Місце стеганографічних систем в інформаційній безпеці.

- •1. Основні джерела і наслідки атак на інформацію, що обробляється в автоматизованих системах

- •2. Категорії інформаційної безпеки з позицій захисту автоматизованих

- •3. Можливі варіанти захисту інформації в автоматизованих системах

- •4. Проблеми і задачі роботи

- •Стеганографія. Приклади методів стеганографії без використання спеціальних технічних засобів.

- •Структурна схема стегосистеми. Поняття та види контейнерів.

- •Математична модель стегосистеми.

- •Класифікація атак на стеганографічну систему. Атаки на системи цифрових водяних знаків.

- •Приховування даних у нерухомих зображеннях. Методи приховування даних у просторовій області зображення.

- •Методи приховування даних у частотній області зображення.

- •5.3.3.1. Метод відносної заміни величин коефіцієнтів дкп (метод Коха і Жао)

- •5.3.3.2. Метод Бенгама-Мемона-Ео-Юнг

- •Принципи стеганографічного аналізу. Оцінка якості стеганосистеми.

- •Методи приховування даних у тексті і їх характеристика.

- •5.5.1. Методи довільного інтервалу

- •5.5.1.2. Метод зміни кількості пробілів в кінці текстових рядків

- •5.5.1.1. Метод зміни інтервалу між реченнями

- •5.5.1.3. Метод зміни кількості пробілів між словами вирівняного по ширині тексту

- •5.5.2. Синтаксичні і семантичні методи

- •Приховування даних в аудіо сигналах, основні методи.

-

Принципи стеганографічного аналізу. Оцінка якості стеганосистеми.

Основною метою стеганоаналізу є моделювання стеганографічних систем та їхнє дослідження для отримання якісних і кількісних оцінок надійності використовуваного стеганоперетворення, а також побудова методів виявлення приховуваної в контейнері інформації, її модифікації або руйнування.

Термінологія стеганоаналізу є аналогічною термінології криптоаналізу, однак присутні й деякі істотні розбіжності. Криптоаналіз застосовується з метою дешифрування змісту криптограм, а cтеганоаналіз – для виявлення наявності прихованої інформації.

За рівнем забезпечення таємності стеганосистеми поділяються на теоретично стійкі, практично стійкі і нестійкі системи [3].

Теоретично стійка (абсолютно надійна) cтеганосистема здійснює приховування ін формації лише в тих фрагментах контейнера, значення елементів яких не перевищують рівень шумів або помилок квантування, і при цьому теоретично доведено, що неможливо створити стеганоаналітичний метод виявлення прихованої інформації (рис.3.1, а).

Практично стійка cтеганосистема проводить таку модифікацію фрагментів контейнера, зміни яких можуть бути виявлені, але відомо, що на даний момент необхідні стеганоаналітичні _______методи в порушника відсутні або поки що не розроблені (рис.3.1, б ).

Нестійка cтеганосистема приховує інформацію таким чином, що існуючі стеганоаналітичні засоби дозволяють її виявити (рис.3.1, в ). У цьому випадку cтеганографічний аналіз допомагає знайти уразливі місця стеганографічного перетворення і провести його удосконалення таким чином, щоб усі зміни, внесені до контейнеру, знову виявилися б в області теоретичної або, принаймні, практичної нерозрізненості (рис.3.1, а, б ).

Порушник може бути пасивним, активним і зловмисним. В залежності від цього він може створювати різні загрози. Пасивний порушник може лише виявити факт наявності стеганоканалу і (можливо) дізнаватися про зміст повідомлення. Чи буде здатним він прочитати повідомлення після його виявлення залежить від стійкості системи шифрування, і це питання, як правило, не розглядається в стеганографії. Діапазон дій активного порушника є значно ширшим. Приховане повідомлення може бути ним видалене або ж зруйноване. Дії зловмисного порушника найбільш небезпечні. Він здатний не лише зруйнувати, але й створювати фальшиві стеганограми (дезінформація) [40].

Для здійснення тієї чи іншої загрози порушник застосовує атаки.

Кількісна оцінка стійкості стеганографічної системи до зовнішніх впливів є доволі складною задачею, яка зазвичай реалізується методами системного аналізу, математичного моделювання або експериментального дослідження.

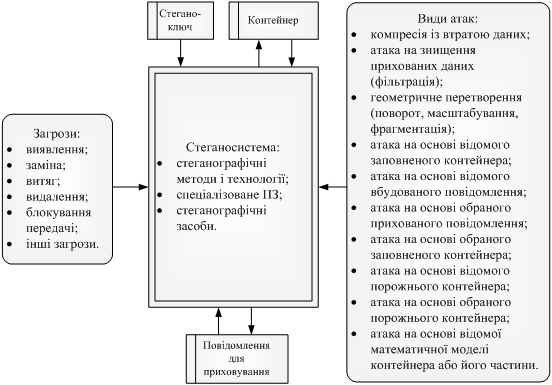

Надійна стеганосистема вирішує дві основні задачі: приховування самого факту існування повідомлення (перший рівень захисту); запобігання НСД до інформації, шляхом вибору відповідного методу приховування інформації (другий рівень захисту). Можливе існування третього рівня захисту – попереднього криптографічного захисту повідомлення (шифрування). Можлива модель аналізу загроз та оцінки стійкості стеганосистеми представлена на Рис.3.

Рис. 3 Модель аналізу загроз та оцінки стійкості стеганосистеми.

Оцінка рівня прихованості забезпечується шляхом проведення аналітичних досліджень та випробувань. Надійність стеганосистеми визначається, в основному, можливостями обчислювальної системи.

Аналіз базових характеристик стеганосистеми

Задача будь-якої стеганографічної системи – вкрапити повідомлення в кон- тейнер таким чином, щоб будь-який сторонній спостерігач не зміг помітити рі- зниці між оригінальним контейнером та модифікованим. Зазвичай система бу- дується так щоб забезпечити певний компроміс її базових характеристик, до яких відносяться невідчутність, стійкість, безпека, пропускна здатність створю- ваного стеганоканалу та обчислювальна складність реалізації.

-

Невідчутність (imperceptibility) Вкраплення повідомлення повинне зберігати перцепційну якість оригіналь- ного контейнера.

-

Стійкість до пасивних та активних атак (robustness)

-

Безпека (security)

-

Пропускна здатність стеганоканалу (capacity)

-

Обчислювальна складність реалізації