- •Комп’ютерна стеганографія

- •Історія розвитку стеганографії. Предмет термінологія, області її застосування. Місце стеганографічних систем в інформаційній безпеці.

- •1. Основні джерела і наслідки атак на інформацію, що обробляється в автоматизованих системах

- •2. Категорії інформаційної безпеки з позицій захисту автоматизованих

- •3. Можливі варіанти захисту інформації в автоматизованих системах

- •4. Проблеми і задачі роботи

- •Стеганографія. Приклади методів стеганографії без використання спеціальних технічних засобів.

- •Структурна схема стегосистеми. Поняття та види контейнерів.

- •Математична модель стегосистеми.

- •Класифікація атак на стеганографічну систему. Атаки на системи цифрових водяних знаків.

- •Приховування даних у нерухомих зображеннях. Методи приховування даних у просторовій області зображення.

- •Методи приховування даних у частотній області зображення.

- •5.3.3.1. Метод відносної заміни величин коефіцієнтів дкп (метод Коха і Жао)

- •5.3.3.2. Метод Бенгама-Мемона-Ео-Юнг

- •Принципи стеганографічного аналізу. Оцінка якості стеганосистеми.

- •Методи приховування даних у тексті і їх характеристика.

- •5.5.1. Методи довільного інтервалу

- •5.5.1.2. Метод зміни кількості пробілів в кінці текстових рядків

- •5.5.1.1. Метод зміни інтервалу між реченнями

- •5.5.1.3. Метод зміни кількості пробілів між словами вирівняного по ширині тексту

- •5.5.2. Синтаксичні і семантичні методи

- •Приховування даних в аудіо сигналах, основні методи.

Комп’ютерна стеганографія

-

Історія розвитку стеганографії. Предмет термінологія, області її застосування. Місце стеганографічних систем в інформаційній безпеці.

СТЕГАНОГРАФІЯ – це наука про приховану передачу інформації шляхом збереження в таємниці самого факту передачі.

480 р. до н.е. Воскові дощечки

494 р. до н.е. Тату на голові раба

1558 р. повідомлення всередині варених яєць

1680 р. музикальні ноти

1800 р. газетний код

1915 р. невидимі чорнила

1940 р. Мікроточки

Завдання захисту інформації від несанкціонованого доступу вирішуються в усі часи історії людства. Вже в стародавній світ виділилося два основні напрямки вирішення цієї задачі, що існують і до сьогоднішнього дня: криптографія і стеганографія. Метою криптографії є приховання вмісту повідомлень за рахунок шифрування. На відміну від цього, при стеганографії приховується сама факт існування таємного повідомлення.

Існують два основні напрями в комп’ютерній стеганографії: пов’язаний із цифровою обробкою сигналів і непов’язаний.

Останній напрям має обмежене застосування у зв’язку з відносною легкістю розкриття й/або знищення прихованої інформації. Більшість поточних досліджень у множині стеганографії так чи інакше пов’язані із цифровою обробкою сигналів. Це дозволяє говорити про цифрову стеганографію.

СТЕГАНОСИСТЕМА – сукупність засобів і методів, котрі використовуються для формування таємного каналу передачі інформації.

Основні характеристики і вимоги стегосистеми:

-

аутентичність і цілісніть файлу;

-

припущення, що противник знає стегометоди

-

необхідне збереження всіх властивостей файлу, що відкрито передається при внесенні в нього секретного повідомлення і ключа

-

складна обчислювальна техніка в процесі виймання (видобування) повідомлення противником

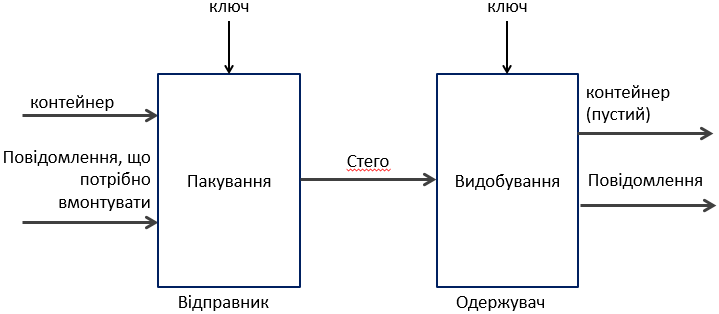

Склад стеганосистеми:

-

Контейнер – будь яка інформація, призначена для прикриття таємних повідомлень

-

Пустий контейнер – контейнер без вмонтованого повідомлення

-

Вмонтоване (скрите) повідомлення – повідомлення, яке вмонтовують в контейнер для передачі

-

Стеганографічний канал або просто стегоканал – канал передачі стего.

-

Стегоключ або просто ключ – таємний ключ, необхідний для приховування інформації

Загальна модель стеганосистеми

Області застосування стеганографії:

-

Захист від копіювання - Електронна комерція, контроль за тиражуванням (DVD), розповсюдження мультимедійної інформації (відео по запиту);

-

Аутентифікація - Системи відеоспостереження, електронної комерції, голосової пошти, електронне конфіденційне діловодство;

-

Прихована анотація документів - Медичні знімки, картографія, мультимедійні бази даних;

-

Прихований зв’язок - Застосування у військових і розвідувальних цілях, а також у випадках, коли криптографію використовувати не можна.

МІСЦЕ СТЕГАНОГРАФІЧНИХ СИСТЕМ В ГАЛУЗІ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

1. Основні джерела і наслідки атак на інформацію, що обробляється в автоматизованих системах

Рівень розвитку і безпека інформаційного простору, які є системоутворюючими факторами в усіх сферах національної безпеки, активно впливають на стан політичної, економічної, оборонної та інших складових національної безпеки України.

Інформаційна безпека, захист якої відповідно до ст.17 Конституції України, поряд із суверенітетом, територіальною цілісністю та економічною безпекою, є найважливішою функцією держави, досягається шляхом розробки сучасного законодавства, впровадження сучасних безпечних інформаційних технологій, побудовою функціонально повної національної інфраструктури, формуванням і розвитком інформаційних відносин тощо.

Закон України “Про захист інформації в інформаційно-телекомунікаційних системах”]дає наступне визначення терміну “захист інформації” в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах – це діяльність, спрямована на запобігання несанкціонованим діям щодо інформації в зазначених системах. Окремим видом захисту інформації є технічний захист, спрямований на забезпечення за допомогою інженерно-технічних заходів та/або програмних і технічних засобів унеможливлення витоку, знищення та блокування (унеможливлення доступу) інформації, порушення цілісності (зміни вмісту) та режиму доступу до інформації. Доступом до інформації є отримання користувачем (фізичною або юридичною особою) можливості обробляти інформацію в системі. Дії, що провадяться з порушенням порядку доступу до інформації, установленого відповідно до законодавства, є несанкціонованими.

Неоднозначним, на думку фахівців, є трактування поняття “атака на інформацію”, оскільки остання, особливо в електронному вигляді, може бути представлена сотнями різноманітних видів. Інформацією можна вважати і окремий файл, і базу даних, і лише один запис в ній, і цілий програмний комплекс. На сьогодні всі ці об’єкти піддаються або можуть бути піддані атакам з боку деякої особи (групи осіб) – порушника.

При зберіганні, підтримці та наданні доступу до будь-якого інформаційного об’єкта його власник, або уповноважена ним особа, накладає (явно або самоочевидно) набір правил по роботі з нею. Навмисне їх порушення і класифікується як атака на інформацію [34-37].

З масовою комп’ютеризацією усіх сфер діяльності людини обсяг інформації, яка зберігається в електронному вигляді, зріс у тисячі разів. Це, в свою чергу, значно підвищило ризик витоку інформації, в результаті чого остання стає відомою (доступною) суб’єктам, що не мають права доступу до неї. З появою комп’ютерних мереж навіть відсутність фізичного доступу до комп’ютера перестала бути гарантією збереженості інформації.

Розглянемо можливі наслідки атак на інформацію, у першу чергу – економічні втрати:

а) розкриття комерційної інформації може призвести до значних прямих збитків;

б) відомості про викрадення великого об’єму інформації суттєво впливає на репутацію організації, опосередковано призводячи до втрат в обсягах торгових операцій;

в) якщо викрадення залишилося непоміченим, конкуренти можуть скористатися цим з метою повного розорення організації, нав’язуючи тій фіктивні або збиткові угоди;

г) до збитків може призвести і проста підміна інформації як на етапі її передачі, так і на етапі зберігання всередині організації.

Цілком очевидно, що атаки на інформацію можуть принести й величезну моральну шкоду з огляду на можливу конфіденційність інформації.

За даними дослідницької групи CNews Analytics, яка спеціалізується на дослідженнях ринків інформаційних технологій і телекомунікацій, глобальний економічний збиток від комп’ютерних злочинів, що так або інакше пов’язані з атакою на інформацію, у 2002 р. склав близько 49,2 млрд.$, а в 2003 р. лише за серпень – 8,23 млрд.$ (16160 атак). У 2004 р., вважають 7 аналітики цієї ж групи, сумарні економічні втрати склали від 300 до 400 млрд.$ [38]. З огляду на загальну тенденцію можна зробити висновок про зростання кількості комп’ютерних злочинів і в Україні.

Дослідницький центр DataPro Research Corp. [39], наводить таку картину розподілу основних причин втрати чи пошкодження інформації в комп’ютерних мережах: 52% – ненавмисні дії персоналу, 10% – навмисні дії персоналу, 10% – відмова обладнання, 15% – пожежі, 10% – затоплення. Що стосується умисних дій, то за даними того ж дослідження, головний мотив комп’ютерних злочинів – викрадення грошей з електронних рахунків (44%), далі йдуть викрадення секретної інформації (16%), пошкодження програмного забезпечення (16%), фальсифікація інформації (12%), замовлення послуг за чужий рахунок (10%). Серед тих, хто був виконавцем зазначених дій, – поточний кадровий склад установ (81%), сторонні особи (13%), колишні працівники цих самих установ (6%).

Зрозуміло, що в такій ситуації особлива увага повинна приділятися створенню інформаційних систем, захищених від різноманітних загроз. Але при цьому в ході проектування і створення таких систем виникає ціла низка проблем, основними з яких є: складність інтеграції певних функцій безпеки в елементи архітектури системи; складність формування вичерпного набору необхідних і достатніх вимог безпеки; відсутність загальноприйнятих методів проектування систем безпеки.

Особливостями проектування архітектури системи забезпечення безпеки інформації, як, мабуть, і інших складних багатофакторних систем, є множинність параметрів, які треба враховувати і які важко зафіксувати, постійне зростання кількості загроз інформаційній безпеці. При цьому більшість існуючих рішень, наприклад таких як екранування і VPN, враховують лише частину проблем забезпечення безпеки інформації, а використовувані методи в основному зводяться до застосування визначеного переліку продуктів.