- •Комп’ютерна стеганографія

- •Історія розвитку стеганографії. Предмет термінологія, області її застосування. Місце стеганографічних систем в інформаційній безпеці.

- •1. Основні джерела і наслідки атак на інформацію, що обробляється в автоматизованих системах

- •2. Категорії інформаційної безпеки з позицій захисту автоматизованих

- •3. Можливі варіанти захисту інформації в автоматизованих системах

- •4. Проблеми і задачі роботи

- •Стеганографія. Приклади методів стеганографії без використання спеціальних технічних засобів.

- •Структурна схема стегосистеми. Поняття та види контейнерів.

- •Математична модель стегосистеми.

- •Класифікація атак на стеганографічну систему. Атаки на системи цифрових водяних знаків.

- •Приховування даних у нерухомих зображеннях. Методи приховування даних у просторовій області зображення.

- •Методи приховування даних у частотній області зображення.

- •5.3.3.1. Метод відносної заміни величин коефіцієнтів дкп (метод Коха і Жао)

- •5.3.3.2. Метод Бенгама-Мемона-Ео-Юнг

- •Принципи стеганографічного аналізу. Оцінка якості стеганосистеми.

- •Методи приховування даних у тексті і їх характеристика.

- •5.5.1. Методи довільного інтервалу

- •5.5.1.2. Метод зміни кількості пробілів в кінці текстових рядків

- •5.5.1.1. Метод зміни інтервалу між реченнями

- •5.5.1.3. Метод зміни кількості пробілів між словами вирівняного по ширині тексту

- •5.5.2. Синтаксичні і семантичні методи

- •Приховування даних в аудіо сигналах, основні методи.

-

Методи приховування даних у частотній області зображення.

Як вже було зазначено вище, стеганографічні методи приховування даних у просторовій області зображення є нестійкими до переважної більшості відомих видів спотворювань. Так, наприклад, застосування операції компресії із втратами (стосовно зображення, це може бути JPEG-компресія) призводить до часткового або, що є більш імовірним, повного знищення вбудованої до контейнера інформації. Більш стійкими до різноманітних спотворювань, у тому числі й компресії, є методи, які використовують для приховування даних не просторову область контейнера, а частотну.

Існує декілька способів представлення зображення в частотній області. При цьому використовується та або інша декомпозиція зображення, яке використовується в якості контейнера. Наприклад, існують методи на основі використання дискретного косинусного перетворення (ДКП), дискретного перетворення Фур’є (ДПФ), вейвлет-перетворення, перетворення Карунена-Лоева та деякі інші. Подібні перетворення можуть застосовуватися або до окремих частин зображення, або ж до зображення в цілому.

Найбільшого поширення серед усіх ортогональних перетворень, у стеганографії зазнали вейвлет-перетворення і ДКП [5], що певною мірою пояснюється значним поширенням їх застосування під час компресії зображень. Крім того, є доцільним застосовувати для приховування даних саме те перетворення зображення, якому останнє піддаватиметься згодом при можливій компресії. Так, відомо, що алгоритм ДКП є базовим у стандарті JPEG, а вейвлет-перетворення – у стандарті JPEG2000. Стеганоалгоритм може бути досить стійким до подальшої компресії зображення, лише якщо він враховуватиме особливості алгоритму перспективного стиснення. При цьому, звичайно, cтеганоалгоритм, до основи якого закладено вейвлет-перетворення, зовсім не обов’язково буде стійким до дискретнокосинусного алгоритму стиснення, і навпаки. Автори [5] зазначають, що ще більш значні труднощі виникають при обранні методу стеганоперетворення під час приховання даних у потоковому відео. Причиною цього є те, що алгоритми компресії відеоінформації на додачу до компресії нерухомого кадру, однією з свої складових мають кодер векторів компенсування руху (цілком очевидно, що у нерухомому зображенні таке компенсування є відсутнім за непотрібністю). Для того, щоб бути в достатній мірі стійким, cтеганоалгоритм повинен враховувати даний фактор.

На сьогодні відкритим залишається питання існування стійкого стеганоперетворення, яке було б незалежним від застосовуваного в подальшому алгоритму компресії. Автори [19,44] з позицій теорії інформації провели розгляд різних ортонормальних перетворень, таких як ДПФ, ДКП, перетворення Xартлі, субсмугове перетворення та ін.

На сьогоднішній день відомо багато моделей для оцінки пропускної здатності каналу передачі прихованих даних. Приведемо нижче модель, представлену у роботах [5,84].

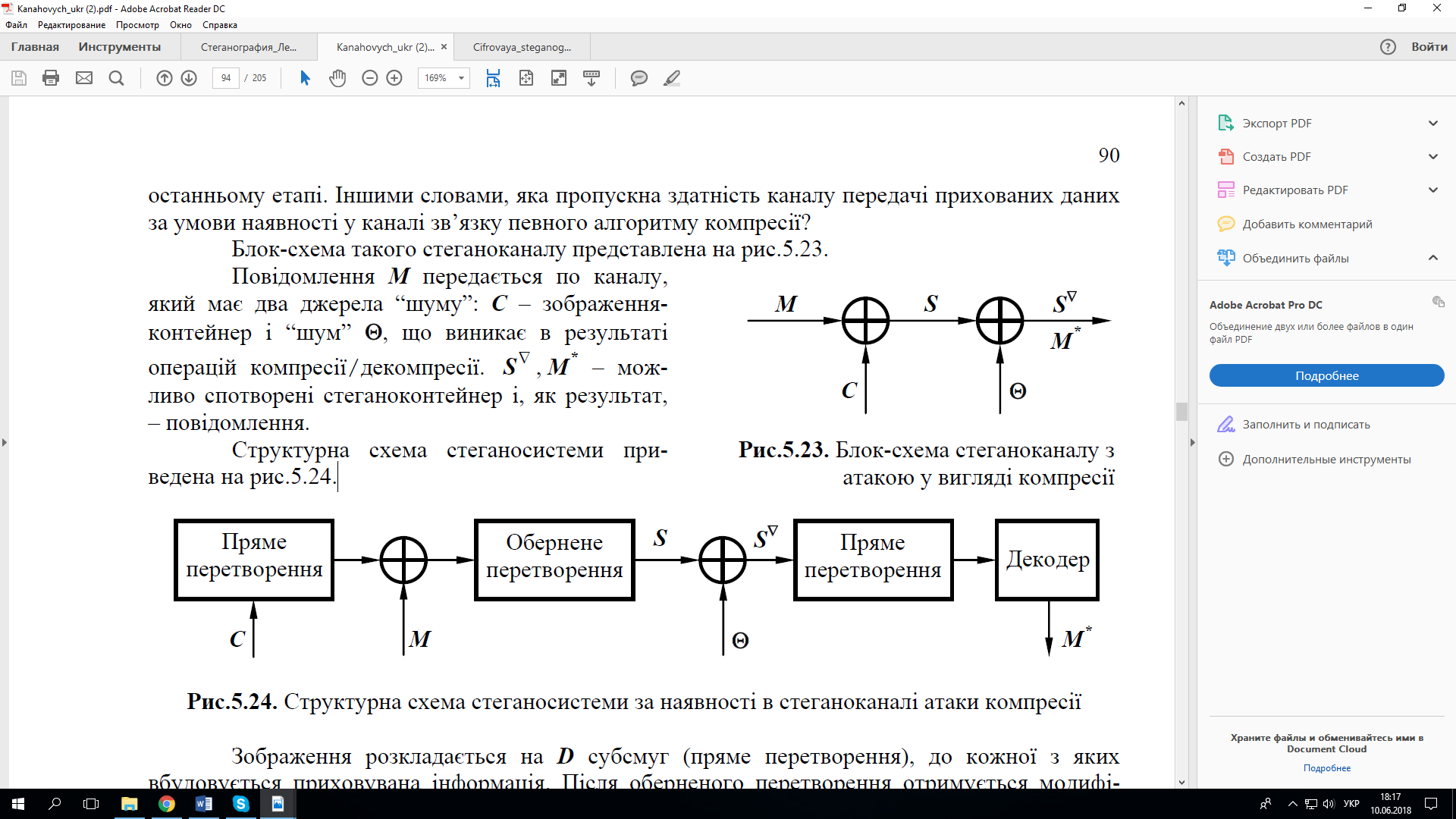

Нехай С – первинне зображення (контейнер-оригінал), M – повідомлення, що підлягає приховуванню. Тоді модифіковане зображення (стеганоконтейнер) S = С + M. Модифіковане зображення S візуально нерозрізненне з первинним і може бути піддано у стеганоканалі компресії із втратами: S∇ = Θ(S), де Θ(•) – оператор компресії. Завдання одержувача – видобути з одержаного контейнера S∇ вбудовані на попередньому етапі біти даних Mi. Основне, що нас цікавитиме при цьому, – відповідь на питання: яку кількість біт можна ефективно вбудувати до зображення і згодом видобути з нього за умови задовільно низької імовірності помилок на останньому етапі. Іншими словами, яка пропускна здатність каналу передачі прихованих даних за умови наявності у каналі зв’язку певного алгоритму компресії?

Блок-схема такого стеганоканалу представлена на рис.5.23.

Повідомлення M передається по каналу, який має два джерела “шуму”: С – зображення-контейнер і “шум” Θ, що виникає в результаті операцій компресії/декомпресії. S∇ , M* – можливо спотворені стеганоконтейнер і, як результат, – повідомлення.

Структурна схема стеганосистеми приведена на рис.5.24.

Зображення розкладається на D субсмуг (пряме перетворення), до кожної з яких вбудовується приховувана інформація. Після оберненого перетворення отримується модифіковане зображення S. Після компресії/декомпресії Θ в каналі зв’язку одержується зображення S∇ , яке на приймальній стороні знову піддається прямому перетворенню і з кожної із D субсмуг незалежно видобувається приховане повідомлення M*.

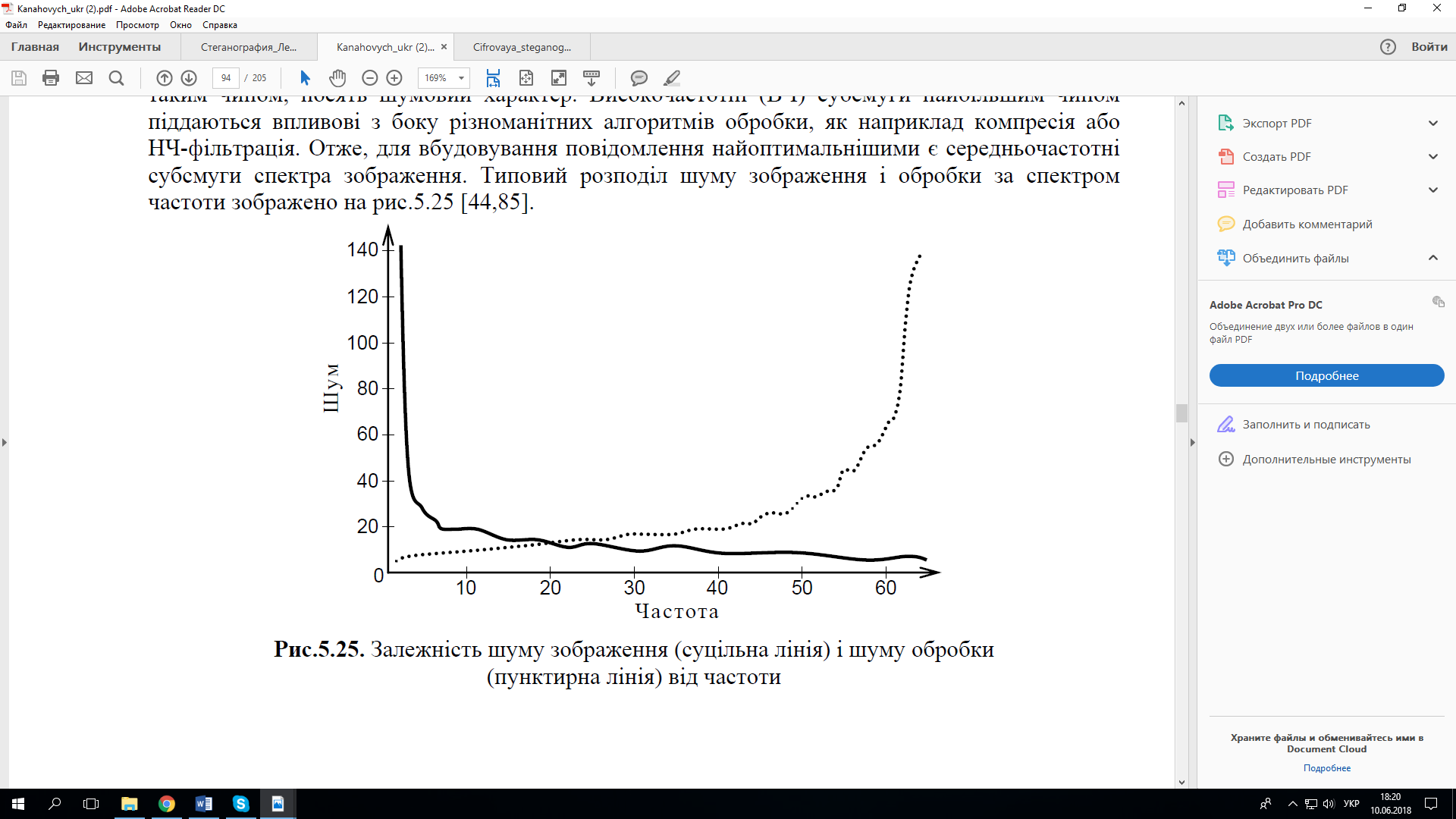

Як зазначається у [5], реальні зображення не становлять собою випадкові процеси з рівномірно розподіленими значеннями величин. Відомо, і це використовується в алгоритмах компресії, що більша частина енергії зображень зосереджена в низькочастотній (НЧ) частині спектру. Звідси й виникає потреба у здійсненні декомпозиції зображення на субсмуги, до яких додається стеганоповідомлення. НЧ субсмуги містять переважну частину енергії зображення і, таким чином, носять шумовий характер. Високочастотні (ВЧ) субсмуги найбільшим чином піддаються впливові з боку різноманітних алгоритмів обробки, як наприклад компресія або НЧ-фільтрація. Отже, для вбудовування повідомлення найоптимальнішими є середньочастотні субсмуги спектра зображення. Типовий розподіл шуму зображення і обробки за спектром частоти зображено на рис.5.25 [44,85].

Стеганографічний канал можна розкласти на низку незалежних підканалів. Такий поділ здійснюється за рахунок виконання прямого і оберненого перетворення. У кожному з D підканалів існує по два джерела шуму. Обрання значення візуального порогу ґрунтується на урахуванні властивостей ЗСЛ.

Відомо, що шум у ВЧ областях зображення більш прийнятний, чим у НЧ областях.

У [85] було проведено численні експерименти, які дозволили авторам дати певні рекомендації стосовно обрання виду перетворення для стеганографії. Відомо, що перетворення можна впорядкувати за досяжними виграшами від алгоритму кодування (рис.5.26). Під виграшем від кодування розуміється ступінь перерозподілу дисперсій коефіцієнтів перетворення.

Найбільший виграш дає перетворення Карунена-Лоева (ПКЛ), найменший – розкладання за базисом одиничного імпульсу (тобто відсутність перетворення). Перетворення, що мають високі значення виграшу від кодування, такі як ДКП, вейвлет-перетворення, характеризуються різко нерівномірним розподілом дисперсій коефіцієнтів субсмуг. Високочастотні субсмуги не підходять для вбудовування через великий шум обробки, а низькочастотні – через високий шум зображення (див. рис.5.25). Тому, як зазначається у [85], доводиться обмежуватися середньочастотними смугами, у яких шум зображення приблизно дорівнює шуму обробки. Оскільки таких смуг небагато, то пропускна здатність стеганоканалу є порівняно малою. У випадку застосування перетворення з більш низьким виграшем від кодування, наприклад, перетворення Адамара або Фур’є, існує більше блоків, у яких шум зображення приблизно дорівнює шуму обробки, а, отже, є вищою і пропускна здатність. Висновок, до якого прийшли автори зазначеної роботи, є досить несподіваним: для підвищення пропускної здатності стеганографічного каналу доцільно застосовувати перетворення з меншими виграшами від кодування, які погано підходять для компресії сигналів.

Ефективність застосування вейвлет-перетворення і ДКП для компресії зображень пояснюється тим, що вони добре моделюють процес обробки зображення в ЗСЛ, відокремлюючи значимі деталі від незначущих. Отже, дані перетворення більш доречно застосовувати у випадку активного порушника, оскільки модифікація значимих коефіцієнтів може привести до неприйнятного спотворення зображення. При застосуванні перетворення з низькими значеннями виграшу від кодування існує значна небезпека порушення вбудованих даних, через те що коефіцієнти перетворення є менш стійкими до модифікацій. Проте, існує більша гнучкість у виборі перетворення, і якщо останнє є невідомим порушникові (хоча це й суперечить принципові Керхгофса), то модифікація стеганограми буде суттєво ускладненою.

Під час цифрової обробки зображення часто застосовується двомірна версія дискретного косинусного перетворення.

Розглянемо існуючі методи, що базуються на алгоритмі ДКП.