- •Основные понятия. Конфиденциальность, целостность, доступность.

- •Криптография. Алгоритм Цезаря. Алгоритм Вижинера. Квадрат Кардано.

- •Основные понятия криптографию Открытый текст, закрытый текст, шифрование, расшифрование, дешифрование.

- •Симметричные алгоритмы шифрования.

- •Сети Фейстеля.

- •Алгоритм rc5.

- •Криптоанализ симметричных алгоритмов.

- •Ассиметричные алгоритмы шифрования

- •Алгоритм rsa.

- •Криптоанализ ассиметричных алгоритмов.

- •Смешанные алгоритмы шифрования

- •Алгоритмы Хеширования. Цифровая подпись.

Ассиметричные алгоритмы шифрования

В асимметричных алгоритмах шифрования (или криптографии с открытым ключом) для зашифровывания информации используют один ключ (открытый), а для расшифровывания - другой (секретный). Эти ключи различны и не могут быть получены один из другого.

Схема обмена информацией такова:

• получатель вычисляет открытый и секретный ключи, секретный ключ хранит в тайне, открытый же делает доступным (сообщает отправителю, группе пользователей сети, публикует); • отправитель, используя открытый ключ получателя, зашифровывает сообщение, которое пересылается получателю; • получатель получает сообщение и расшифровывает его, используя свой секретный ключ.

Наиболее распространенными методами шифрования с открытым ключом являются метод RSA и метод Ферма.

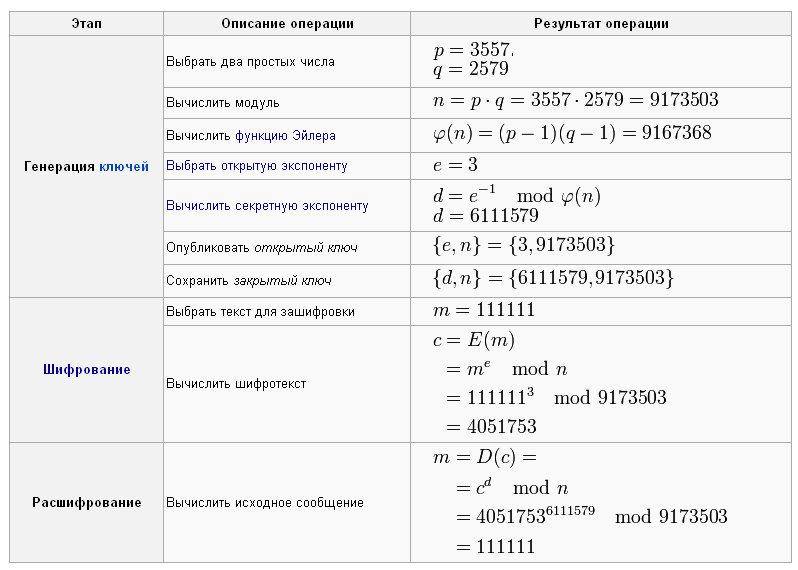

Алгоритм rsa.

RSA (буквенная аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Криптоанализ ассиметричных алгоритмов.

Криптографическая система с открытым ключом (или Асимметричное шифрование, Асимметричный шифр) — система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭЦП и для шифрования сообщения.

Казалось бы, что криптосистема с открытым ключом — идеальная система, не требующая безопасного канала для передачи ключа шифрования. Это подразумевало бы, что два легальных пользователя могли бы общаться по открытому каналу, не встречаясь, чтобы обменяться ключами. К сожалению, это не так.

Для многих методов несимметричного шифрования криптостойкость, полученная в результате криптоанализа, существенно отличается от величин, заявляемых разработчиками алгоритмов на основании теоретических оценок. Поэтому во многих странах вопрос применения алгоритмов шифрования данных находится в поле законодательного регулирования. В частности, в России к использованию в государственных и коммерческих организациях разрешены только те программные средства шифрования данных, которые прошли государственную сертификацию в административных органах, в частности, в ФСБ, ФСТЭК.

Смешанные алгоритмы шифрования

Алгоритмы Хеширования. Цифровая подпись.

Хеширование — преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом или дайджестом сообщения (англ. message digest).

Применения: Проверка на наличие ошибок, Ускорение поиска данных

Алгоритмы: Adler-32 | CRC | HashCart | HAVAL | Keccak | LM-хеш | MD2 | MD4 | MD5 | MD6 | N-Hash | PJW-32 | RIPEMD-128 | RIPEMD-160 | RIPEMD-256 | RIPEMD-320 | SHA-1 | SHA-2 | Skein | Snefru | Tiger | TTH | Whirlpool | ГОСТ Р 34.11-94

Свойства хеш-функций:

Хеш-функция может быть применена к аргументу любого размера.

Выходное значение хеш-функции должна иметь фиксированный размер.

Хеш-функцию h(M)достаточно просто вычислить для любого сообщения M.

Хеш-функция должна быть чувствительна к всевозможным изменениям в тексте М.

Хеш-функция должна обладать свойством необратимости.

Вероятность того, что значения хеш-функций двух различных документов (вне зависимости от их длин) совпадут, должна быть ничтожно мала.

Назначение и применение ЭЦП

Цифровая подпись предназначена для аутентификации лица, подписавшего электронный документ. Кроме этого, использование цифровой подписи позволяет осуществить:

Доказательное подтверждение авторства документа. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и т. д.

Контроль целостности передаваемого документа. При любом случайном или преднамеренном изменении документа изменится подпись, следовательно, она станет недействительной.

Защиту от изменений (подделки) документа.

Невозможность отказа от авторства. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, то владелец не может отказаться от своей подписи под документом.