- •Общая проблема обеспечения информационной безопасности. Причины необходимости защиты информации.

- •Управление ключами

- •Блочные шифры. Режимы работы блочных шифров.

- •Основные угрозы безопасности автоматизированной системы обработки информации.

- •Виды умышленных угроз безопасности информации

- •Криптосистемы с открытым ключом. Принцип действия, достоинства и недостатки.

- •Цифровая подпись. Основные понятия. Примеры систем эцп.

- •Фрагментарный и комплексный подходы к защите информации. Их достоинства и недостатки.

- •Проблема доступа к информации. Санкционированный и несанкционированный (нсд) доступ. Два подхода к управлению доступом.

- •Российский стандарт шифрования гост 28147-89.

- •Вредноносные программы и способы защиты от них.

- •2. Комбинированные методы идентификации, требующие, помимо знания пароля, наличие карточки (token) — специального устройства, подтверждающего подлинность субъекта.

- •Симметричные криптосистемы. Достоинства и недостатки. Примеры.

- •Функции криптосистем

- •Протоколы с криптосистемой dh (Диффи, Хэллман)

- •Способы защиты речевого сигнала.

Симметричные криптосистемы. Достоинства и недостатки. Примеры.

Функции криптосистем

Все исследования, которые мы проводили на предыдущих лекциях, касались только криптоалгоритмов, то есть методов преобразования небольшого блока данных (от 4 до 32 байт) в закодированный вид в зависимости от заданного двоичного ключа. Криптоалгоритмы несомненно являются "сердцем" криптографических систем, но, как мы сейчас увидим, их непосредственное применение без каких-либо модификаций для кодирования больших объемов данных на самом деле не очень приемлимо.

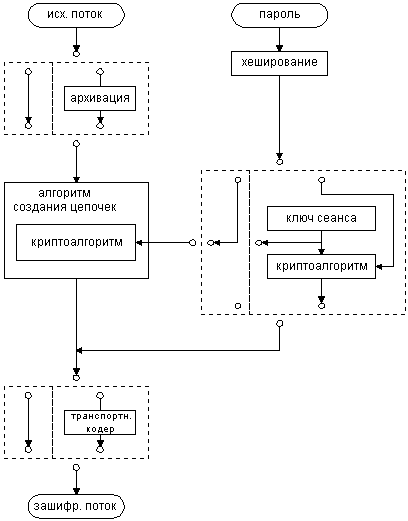

Все недостатки непосредственного применения криптоалгоритмов устраняются в криптосистемах. Криптосистема – это завершенная комплексная модель, способная производить двусторонние криптопреобразования над данными произвольного объема и подтверждать время отправки сообщения, обладающая механизмом преобразования паролей и ключей и системой транспортного кодирования. Таким образом, криптосистема выполняет три основные функции:

усиление защищенности данных,

облегчение работы с криптоалгоритмом со стороны человека

обеспечение совместимости потока данных с другим программным обеспечением.

Конкретная программная реализация криптосистемы называется криптопакетом.

Хэш-функции. Понятие хэш-функции, области применения.

Хеширования паролей – метод, позволяющий пользователям запоминать не 128 байт, то есть 256 шестнадцатиричных цифр ключа, а некоторое осмысленное выражение, слово или последовательность символов, называющееся паролем.

Были разработаны методы, преобразующие произносимую, осмысленную строку произвольной длины – пароль, в указанный ключ заранее заданной длины. В подавляющем большинстве случаев для этой операции используются так называемые хеш-функции (от англ. hashing – мелкая нарезка и перемешивание). Хеш-функцией называется такое математическое или алгоритмическое преобразование заданного блока данных, которое обладает следующими свойствами:

хеш-функция имеет бесконечную область определения,

хеш-функция имеет конечную область значений,

она необратима,

изменение входного потока информации на один бит меняет около половины всех бит выходного потока, то есть результата хеш-функции.

Эти свойства позволяют подавать на вход хеш-функции пароли, то есть текстовые строки произвольной длины на любом национальном языке и, ограничив область значений функции диапазоном 0..2N-1, где N – длина ключа в битах, получать на выходе достаточно равномерно распределенные по области значения блоки информации – ключи.

Требования 3 и 4 пунктов выполняют блочные шифры (блочные криптопреобразований над материалом строки-пароля). Материал строки-пароля многократно последовательно используется в качестве ключа для шифрования некоторого заранее известного блока данных – на выходе получается зашифрованный блок информации, однозначно зависящий только от пароля и при этом имеющий достаточно хорошие статистические характеристики. Такой блок или несколько таких блоков и используются в качестве ключа для дальнейших криптопреобразований.

Характер применения блочного шифра для хеширования определяется отношением размера блока используемого криптоалгоритма и разрядности требуемого хеш-результата.

Использование цифровой сигнатуры предполагает использование некоторых функций шифрования: S = H(k, T), где S - сигнатура, k - ключ, T - исходный текст.

Функция H(k, T) - является хэш-функцией, если она удовлетворяет следующим условиям:

исходный текст может быть произвольной длины;

само значение H(k, T) имеет фиксированную длину;

значение функции H(k, T) легко вычисляется для любого аргумента;

восстановить аргумент по значению с вычислит. точки зрения - практически невозможно;

функция H(k, T) – однозначна (Разделяют слабую и сильную однозначность. При слабой для заданного значения T практически невозможно отыскать другой текст Т', для которого H(k, T) = H(k, T'). При сильной - для любого текста T невозможно найти другой подходящий текст, имеющий то же значение хэш-функции.).

Из определения следует, что для любой хэш-функции есть тексты-близнецы, имеющие одинаковое значение хэш-функции, т.к. мощность мн-ва аргументов неограниченно больше мощности мн-ва значений.

Наиболее известные из хэш-функций - MD2, MD4, MD5 и SHA.

Три алгоритма серии MD pазpаботаны Ривестом в 1989-м, 90-м и 91-м году соответственно. Все они пpеобpазуют текст произвольной длины в 128-битную сигнатуру.

Алгоритм MD2 предполагает: дополнение текста до длины, кратной 128 битам; вычисление 16-битной контрольной суммы (старшие pазpяды отбрасываются); добавление контрольной суммы к тексту; повторное вычисление контрольной суммы.

Алгоритм MD4 пpедусматpивает: дополнение текста до длины, равной 448 бит по модулю 512; добавляется длина текста в 64-битном представлении; 512-битные блоки подвергаются пpоцедуpе Damgard-Merkle (вычисление для аргументов фиксированной длины также фиксированных по длине значений). В алгоритме MD4 были найдены «дыры», поэтому он был заменен алгоритмом MD5, в кот. каждый блок участвует не в трех, а в четырех различных циклах.

Алгоритм SHA (Secure Hash Algorithm) использует тексты более 264 бит, которые закрываются сигнатурой длиной 160 бит.

Основные исторические этапы развития криптографии.

Административно-организационные меры защиты информации, их роль и место в построении системы защиты информации.

Виды криптоаналитических атак.

Преднамеренные и непреднамеренные (случайные) угрозы безопасности автоматизированной системы обработки информации.

Криптоанализ шифра вертикальной перестановки.

Основные методы нарушения конфиденциальности и целостности информации и работоспособности системы. Понятие ценности информации.

Метод протяжки вероятного слова.

Программно-технические методы защиты информации.

Требования к шифрам.

Применение паролей для защиты информации. Правила составления паролей.

Однонаправленные функции и их применение в криптографических системах с открытым ключом.

Криптографические протоколы. Протокол Диффи и Хэллмана.

Криптографическим протоколом называется протокол, в основе которого лежит криптографический алгоритм.

В настоящий момент известно более тридцати криптографических протоколов, которые предположительно считались безопасными. Однако стандарты быстро устаревают, а в протоколах обнаруживаются дефекты разной степени тяжести, начиная от недостатков типа необоснованной сложности протокола и до катастрофических недостатков, делающих протокол крайне опасным. Здесь рассматриваются лишь несколько наиболее ярких примеров криптографических протоколов с дефектами и атаками, использующими эти дефекты.

Каждый протокол сначала кратко описывается словами с помощью рисунка для наглядности идеи протокола, затем представляется формальный текст протокола, уточняющий спецификацию протокола. Формальный текст протокола пишется на языке высокого уровня, получившем довольно широкое распространение в литературе по безопасности протоколов. Наконец, на этом же языке указываются одна - две атаки противника (нарушителя), использующие некоторые дефекты протокола. Следует заметить, что эти атаки часто оказываются возможными только благодаря недостаточно полной спецификации протокола; точнее, благодаря тому, что из множества возможных спецификаций протокола реализуется наиболее естественная, но неудачная. Это означает, что при более внимательном выборе спецификации протокола, с учетом знания отрицательных прецедентов, указанные атаки, возможно, окажутся нереализуемыми или неэффективными.

Классификация криптографических протоколов

Протоколы шифрования / расшифрования: в основе протокола этого класса содержится некоторый симметричный или асимметричный алгоритм шифрования / расшифрования. Алгоритм шифрования выполняется на передаче отправителем сообщения, в результате чего сообщение преобразуется из открытой формы в шифрованную. Алгоритм расшифрования выполняется на приеме получателем, в результате чего сообщение преобразуется из шифрованной формы в открытую. Так обеспечивается свойство конфиденциальности.

Для обеспечения свойства целостности передаваемых сообщений симметричные алгоритмы шифрования / расшифрования, обычно, совмещаются с алгоритмами вычисления имитозащитной вставки (ИЗВ) на передаче и проверки ИЗВ на приеме, для чего используется ключ шифрования. При использовании асимметричных алгоритмов шифрования / расшифрования свойство целостности обеспечивается отдельно путем вычисления электронной цифровой подписи (ЭЦП) на передаче и проверки ЭЦП на приеме, чем обеспечиваются также свойства безотказности и аутентичности принятого сообщения.

Протоколы электронной цифровой подписи (ЭЦП): в основе протокола этого класса содержится некоторый алгоритм вычисления ЭЦП на передаче с помощью секретного ключа отправителя и проверки ЭЦП на приеме с помощью соответствующего открытого ключа, извлекаемого из открытого справочника, но защищенного от модификаций. В случае положительного результата проверки протокол, обычно, завершается операцией архивирования принятого сообщения, его ЭЦП и соответствующего открытого ключа. Операция архивирования может не выполняться, если ЭЦП используется только для обеспечения свойств целостности и аутентичности принятого сообщения, но не безотказности. В этом случае, после проверки, ЭЦП может быть уничтожена сразу или по прошествии ограниченного промежутка времени ожидания.

Протоколы идентификации / аутентификации: в основе протокола идентификации содержится некоторый алгоритм проверки того факта, что идентифицируемый объект (пользователь, устройство, процесс, ... ), предъявивший некоторое имя (идентификатор), знает секретную информацию, известную только заявленному объекту, причем метод проверки является, конечно, косвенным, т.е. без предъявления этой секретной информации.

Обычно с каждым именем (идентификатором) объекта связывается перечень его прав и полномочий в системе, записанный в защищенной базе данных. В этом случае протокол идентификации может быть расширен до протокола аутентификации, в котором идентифицированный объект проверяется на правомочность заказываемой услуги.

Если в протоколе идентификации используется ЭЦП, то роль секретной информации играет секретный ключ ЭЦП, а проверка ЭЦП осуществляется с помощью открытого ключа ЭЦП, знание которого не позволяет определить соответствующий секретный ключ, но позволяет убедиться в том, что он известен автору ЭЦП.

Протоколы аутентифицированного распределения ключей: протоколы этого класса совмещают аутентификацию пользователей с протоколом генерации и распределения ключей по каналу связи. Протокол имеет двух или трех участников; третьим участником является центр генерации и распределения ключей (ЦГРК), называемый для краткости сервером S.

Протокол состоит из трех этапов, имеющих названия: генерация, регистрация и коммуникация.

На этапе генерации сервер S генерирует числовые значения параметров системы, в том числе, свой секретный и открытый ключ.

На этапе регистрации сервер S идентифицирует пользователей по документам (при личной явке или через уполномоченных лиц), для каждого объекта генерирует ключевую и/или идентификационную информацию и формирует маркер безопасности, содержащий необходимые системные константы и открытый ключ сервера S (при необходимости).

На этапе коммуникации реализуется собственно протокол аутентифицированного ключевого обмена, который завершается формированием общего сеансового ключа.