- •Экзаменационный билет № 1

- •Рекомендуемый размер ключа

- •Минимальные длины ключей в битах для различных степеней

- •Случайные числа для создания ключей

- •Экзаменационный билет № 2

- •Экзаменационный билет № 3

- •Типы поточных шифров

- •Экзаменационный билет № 4

- •Преимущества

- •Недостатки

- •Экзаменационный билет № 5

- •Экзаменационный билет № 6

- •Экзаменационный билет № 7

- •Причины несанкционированного доступа к информации

- •Достоинства госТа

- •Критика госТа

- •Экзаменационный билет № 8

- •Экзаменационный билет № 9

- •6 Требований Керкгоффса

- •Экзаменационный билет № 10

- •Экзаменационный билет № 11

- •Экзаменационный билет № 12

- •Экзаменационный билет № 13

- •Базы учетных записей

- •Способы аутентификации

- •Протоколы аутентификации

- •Общая схема

- •Параметры алгоритмов

- •Достоинства

- •Недостатки

- •Общая схема симметричной криптосистемы экзаменационный билет № 14

- •Экзаменационный билет № 15

- •Экзаменационный билет № 16

- •Экзаменационный билет № 17

- •Экзаменационный билет № 18

- •Экзаменационный билет № 19

- •Экзаменационный билет № 20

Преимущества

Преимущество асимметричных шифров перед симметричными шифрами состоит в отсутствии необходимости передачи секретного ключа. Сторона, желающая принимать зашифрованные тексты, в соответствии с используемым алгоритмом вырабатывает пару «открытый ключ — закрытый ключ». Значения ключей связаны между собой, однако вычисление одного значения из другого должно быть невозможным с практической точки зрения. Открытый ключ публикуется в открытых справочниках и используется для шифрования информации контрагентом. Закрытый ключ держится в секрете и используется для расшифрования сообщения, переданного владельцу пары ключей. В 1976 году Уитфилд Диффи и Мартин Хеллман предложили систему обмена общим секретным ключом.

Недостатки

Они требуют существенно больших вычислительных ресурсов (это недостаток можно преодолеть с помощью гибридных криптосистем). Кроме того, необходимо обеспечить аутентичность самих публичных ключей, для чего обычно используют сертификаты.

Экзаменационный билет № 5

1. Причины, виды, каналы утечки и искажения информации.

Основными причинами утечки информации являются:

несоблюдение персоналом норм, требований, правил эксплуатации АС;

ошибки в проектировании АС и систем защиты АС;

ведение противостоящей стороной технической и агентурной разведок.

Несоблюдение персоналом норм, требований, правил эксплуатации АС может быть как умышленным, так и непреднамеренным. От ведения противостоящей стороной агентурной разведки этот случай отличает то, что в данном случае лицом, совершающим несанкционированные действия, двигают личные побудительные мотивы. Причины утечки информации достаточно тесно связаны с видами утечки информации. В соответствии с ГОСТ Р 50922–96 рассматриваются три вида утечки информации:

разглашение;

несанкционированный доступ к информации;

получение защищаемой информации разведками (отеч./иностр.).

Под разглашением информации понимается несанкционированное доведение защищаемой информации до потребителей, не имеющих права доступа к защищаемой информации.

Под несанкционированным доступом понимается получение защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации.

Получение защищаемой информации разведками может осуществиться с помощью технических средств (техническая разведка) или агентурными методами (агентурная разведка).

Канал утечки информации – совокупность источника информации, материального носителя или среды распространения несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя. Одним из основных свойств канала является месторасположение средства выделения информации из сигнала или носителя, которое может располагаться в пределах контролируемой зоны, охватывающей или вне ее. Применительно к АС выделяют несколько каналов утечки информации. Обобщенная схема каналов утечки приведена на рис. 2.2.

1. Электромагнитный канал. Причиной его возникновения является электромагнитное поле, связанное с протеканием электрического тока в аппаратных компонентах АС. Электромагнитное поле может индуцировать токи в близко расположенных проводных линиях (наводки). Электромагнитный канал, в свою очередь, делится на следующие каналы:

радиоканал (высокочастотное излучение);

низкочастотный;

сетевой (наводки на сеть электропитания);

заземления (наводки на провода заземления);

линейный (наводки на линии связи между компьютерами).

Акустический (виброакустический) канал – связан с распространением звуковых волн в воздухе или упругих колебаний в других средах, возникающих при работе устройств отображения информации АС.

Визуальный канал – связан с возможностью визуального наблюдения злоумышленником за работой устройств отображения информации без проникновения в помещения, где расположены компоненты системы. В качестве средства выделения информации в данном случае могут рассматриваться фото-, видеокамеры и т.п.

Информационный канал – связан с доступом (непосредственным и телекоммуникационным) к элементам АС, к носителям информации, к самой вводимой и выводимой информации (и результатам), к программному обеспечению (в том числе к операционным системам), а также с подключением к линиям связи. Информационный канал может быть разделен на следующие каналы:

коммутируемых линий связи,

выделенных линий связи,

локальной сети,

машинных носителей информации,

терминальных и периферийных устройств.

2. Цифровая подпись. Основные понятия. Примеры систем ЭЦП.

В основе криптографического контроля целостности лежат два понятия: хэш-функция; электронная цифровая подпись (ЭЦП).

Хэш-функция – это труднообратимое преобразование данных (односторонняя функция), реализуемое, как правило, средствами симметричного шифрования со связыванием блоков. Результат шифрования последнего блока (зависящий от всех предыдущих) и служит результатом хэш-функции.

Пусть имеются данные, целостность которых должна быть проверена, хэш-функция и ранее вычисленный результат ее применения к исходным данным (дайджест). Хэш-функцию обозначим через h, исходные данные – через Т, проверяемые данные – через Т′. Контроль целостности данных сводится к проверке равенства h(T) = h(T′). Если оно выполняется, считается, что T = T ′. Совпадение дайджестов для различных данных называется коллизией. В принципе коллизии возможны (так как мощность множества дайджестов меньше множества хэшируемых данных), однако, исходя из определения хэш-функции, специально организовать коллизию за приемлемое время невозможно.

Асимметричные методы позволяют реализовать так называемую электронную цифровую подпись, или электронное заверение сообщения. Идея состоит в том, что отправитель посылает два экземпляра сообщения – открытое и дешифрованное его секретным ключом (естественно, дешифровка незашифрованного сообщения на самом деле есть форма шифрования). Получатель может зашифровать с помощью открытого ключа отправителя дешифрованный экземпляр и сравнить с открытым. Если они совпадут, личность и подпись отправителя можно считать установленными.

Пусть E(T) обозначает результат шифрования текста T с помощью открытого ключа, а D(T) – результат дешифровки текста Т с помощью секретного ключа. Чтобы асимметричный метод мог применяться для реализации электронной подписи, необходимо выполнение тождества

E(D(T)) = D(E(T)) = T.

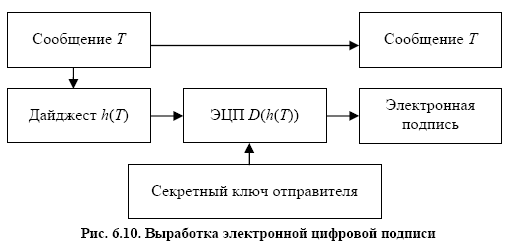

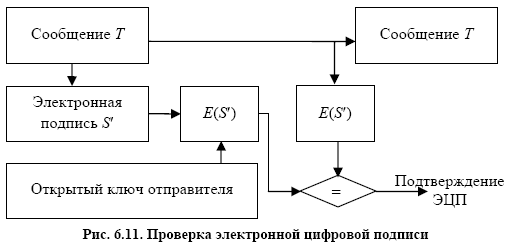

Проиллюстрируем рис. 6.10 процедуру эффективной генерации электронной подписи, состоящую в шифровании преобразованием D дайджеста h(T), а проверка эффективно сгенерированной электронной подписи может быть реализована способом, изображенным на рис. 6.11.

Из равенства E(S′) = h(T) следует, S′ = D(h(T ′)). Следовательно, ЭЦП защищает целостность сообщения, удостоверяет личность отправителя и служит основой неотказуемости.

Два российских стандарта, «Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма» и «Функция хэширования», объединенные общим заголовком «Информационная технология. Криптографическая защита информации», регламентируют вычисление дайджеста и реализацию электронной подписи.

В сентябре 2001 г. утвержден, а с 1 июля 2002 г. вступил в силу новый стандарт ЭЦП – ГОСТ Р 34.10–2001. Для контроля целостности последовательности сообщений (т.е. защиты от кражи, дублирования и переупорядочения сообщений) применяют временные штампы и нумерацию элементов последовательности, при этом штампы и номера включают в подписываемый текст.

Обратим внимание на то, что при использовании асимметричных методов шифрования (в частности ЭЦП) необходимо иметь гарантию подлинности пары (имя, открытый ключ) адресата. Для решения этой задачи в спецификациях Х.509 вводятся понятия цифрового сертификата и сертификационного центра. Сертификационный центр – это компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей, заверяющий подлинность пары имя, открытый ключ адресата своей подписью.

Цифровые сертификаты в формате Х.509 стали не только формальным, но и фактическим стандартом, поддерживаемым многочисленными сертификационными центрами.

Отметим, что услуги, характерные для асимметричного шифрования, можно реализовать и с помощью симметричных методов, если имеется надежная третья сторона, знающая секретные ключи своих клиентов. Эта идея положена, например, в основу сервера аутентификации Kerberos.