- •Экзаменационный билет № 1

- •Рекомендуемый размер ключа

- •Минимальные длины ключей в битах для различных степеней

- •Случайные числа для создания ключей

- •Экзаменационный билет № 2

- •Экзаменационный билет № 3

- •Типы поточных шифров

- •Экзаменационный билет № 4

- •Преимущества

- •Недостатки

- •Экзаменационный билет № 5

- •Экзаменационный билет № 6

- •Экзаменационный билет № 7

- •Причины несанкционированного доступа к информации

- •Достоинства госТа

- •Критика госТа

- •Экзаменационный билет № 8

- •Экзаменационный билет № 9

- •6 Требований Керкгоффса

- •Экзаменационный билет № 10

- •Экзаменационный билет № 11

- •Экзаменационный билет № 12

- •Экзаменационный билет № 13

- •Базы учетных записей

- •Способы аутентификации

- •Протоколы аутентификации

- •Общая схема

- •Параметры алгоритмов

- •Достоинства

- •Недостатки

- •Общая схема симметричной криптосистемы экзаменационный билет № 14

- •Экзаменационный билет № 15

- •Экзаменационный билет № 16

- •Экзаменационный билет № 17

- •Экзаменационный билет № 18

- •Экзаменационный билет № 19

- •Экзаменационный билет № 20

Экзаменационный билет № 3

1. Методы защиты информации. Их достоинства и недостатки. Примеры применения различных методов защиты информации.

2. Поточные шифры. Требования к гамме. Проблема генерации ключевой последовательности.

Пото́чный шифр — это симметричный шифр, в котором каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Поточный шифр реализует другой подход к симметричному шифрованию, нежели блочные шифры. При блочном шифровании открытый текст разбивается на блоки равной длины, при этом совпадающие блоки при данном ключе всегда шифруется одинаково, при поточном шифровании это не так.

Гамми́рование (gamma xoring) — метод шифрования, основанный на "наложении" гамма-последовательности на открытый текст. Обычно это суммирование в каком-либо конечном поле (например, в поле GF(2) такое суммирование принимает вид обычного "исключающего ИЛИ"). При расшифровании операция проводится повторно, в результате получается открытый текст.

В 1949 году Клод Шеннон опубликовал работу, в которой доказал абсолютную стойкость шифр Вернама (также известен, как одноразовый блокнот [one-time pad]). В шифре Вернама ключ имеет длину, равную длине самого передаваемого сообщения. Ключ используется в качестве гаммы, и если каждый бит ключа выбирается случайно, то криптоаналитику для вскрытия остается лишь метод грубой силы. Но ключи, сравнимые по длине с передаваемыми сообщениями, трудно использовать на практике. Поэтому обычно применяют ключ меньшей длины (например, 128 бит). С помощью него генерируется псевдослучайная гаммирующая последовательность. Естественно, псевдослучайность гаммы может быть использована при атаке на поточный шифр.

Типы поточных шифров

Синхронные поточные шифры генерируют псевдослучайную последовательность независимо от каких-либо битов открытого или шифрованного текста. При таком шифровании необходима точная синхронизация на концах линии связи. При потере битов или вставке новых при передаче корректное дешифрование становится невозможным. Для синхронизации могут использоваться специальные маркирующие последовательности, вставляемые в шифртекст. С другой стороны, такие шифры не распространяют ошибки: ошибка в шифровании одного бита не влияет на другие биты.

Самосинхронизирующиеся поточные шифры используют предыдущие N битов при генерации, что позволяет автоматически синхронизироваться источнику и получателю. Потерянные или вставленные биты могут быть легко обнаружены.

Экзаменационный билет № 4

1. Основные угрозы безопасности автоматизированной системы обработки информации.

С позиции обеспечения безопасности информации целесообразно рассматривать в виде трех связных взаимовлияющих друг на друга компонент:

информация;

технические и программные средства;

обслуживающий персонал и пользователи. Целью создания любой ИВС является удовлетворение потребностей пользователей в своевременном получении достоверной информации и сохранении ее конфиденциальности. При этом задача обеспечения информации должна решаться путем защиты от внешних и внутренних неразрешенных (несанкционированных) воздействий.

Под угрозой обычно понимают потенциально возможно событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам. В дальнейшем изложении угрозой информационной безопасности АС будем называть возможность реализации воздействия на информацию, обрабатываемую АС, приводящего к искажению, уничтожению, копированию, блокированию, доступа к информации, а также возможность воздействия на компоненты АС, приводящего к утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средства его управления.

Утечка информации рассматривается как бесконтрольный и неправомерный выход конфиденциальной информации за пределы организации или круга лиц, которым эта информация была доверена.

Существует три разновидности угроз.

1. Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда, в связи с угрозой нарушения конфиденциальности, используется термин «утечка».

2. Угроза нарушения целостности включает в себя любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена. Целостность также будет нарушена, если к несанк ционированному изменению приводит случайная ошибка программного или аппаратного обеспечения. Санкционированными изменениями являются те, которые сделаны уполномо ченными лицами с обоснованной целью (например, санкционированным изменением является периодическая запланированная коррекция некоторой базы данных).

Целостность информации – существование информации в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию). Чаще субъектов интересует обеспечение более широкого свойства – достоверности информации, которое складывается из адекватности (полноты и точности) отображения состояния предметной области и непосредственно целостности информации, т.е. ее неискаженности.

3. Угроза отказа служб возникает всякий раз, когда в результате преднамеренных действий, предпринимаемых другим пользователем или злоумышленником, блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным – запрашиваемый ресурс никогда не будет получен, или оно может вызывать только задержку запрашиваемого ресурса, достаточно долгую для того чтобы он стал бесполезным. В этих случаях говорят, что ресурс исчерпан.

Доступность информации – свойство системы (среды, средств и технологии обработки), в которой циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в обращении к ним возникает необходимость.

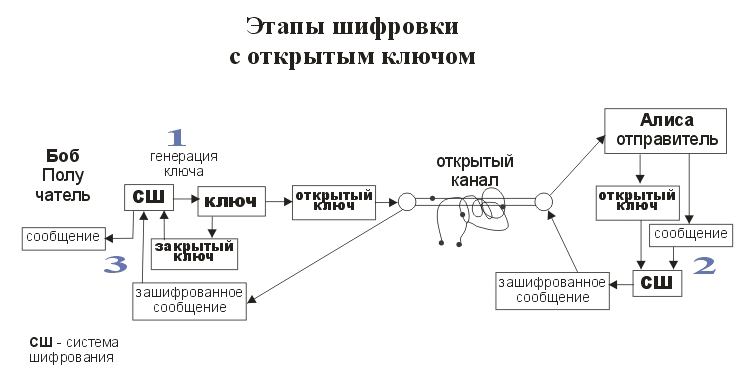

2. Криптосистемы с открытым ключом. Принцип действия, достоинства и недостатки.

Криптографическая система с открытым ключом (или Асимметричное шифрование, Асимметричный шифр) — система шифрования информации, при которой ключ, которым зашифровывается сообщение и само зашифрованное сообщение передаётся по открытому (т.е. незащищённому, доступному для наблюдения) каналу. Для генерации открытого ключа и для прочтения зашифрованного сообщения получатель использует секретный ключ. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколе SSL и основанных на нём протоколах прикладного уровня HTTPS, SSH и т.д.

1.

Получатель генерирует ключ. Ключ

разбивается на открытую и закрытую

часть. Открытая часть ключа отправляется

отправителю.

2. Отправитель с помощью

открытого ключа шифрует сообщение.

3.

Получатель с помощью закрытого ключа

дешифруте сообщение.

Недостаток

метода: хотя сообщение надежно шифруется,

но "засвечиваются" получатель и

отправитель самим фактом шифрованного

сообщения.

1.

Получатель генерирует ключ. Ключ

разбивается на открытую и закрытую

часть. Открытая часть ключа отправляется

отправителю.

2. Отправитель с помощью

открытого ключа шифрует сообщение.

3.

Получатель с помощью закрытого ключа

дешифруте сообщение.

Недостаток

метода: хотя сообщение надежно шифруется,

но "засвечиваются" получатель и

отправитель самим фактом шифрованного

сообщения.

Общая идея криптографической системы с открытым ключом заключается в использовании при зашифровке сообщения такой функции от открытого ключа и сообщения (хеш-функции), которую алгоритмически очень трудно обратить, т.е. вычислить по значению функции её аргумент, даже зная значение ключа.