- •Аппаратно-программные средства защиты информации

- •Системы идентификации и аутентификации пользователей

- •Системы шифрования дисковых данных

- •Системы шифрования данных, передаваемых по сетям

- •Системы аутентификации электронных данных

- •Средства управления криптографическими ключами

- •Лекция 5 Классы безопасности

- •Требования к политике безопасности

- •Требования к подотчетности

- •3. Лекция 6 Требования к гарантированности

- •Требования к документации

- •4.Лекция 7 Криптографические средства защиты информации

- •5.Простые криптосистемы

- •Основные требования к криптографическому закрытию информации в ас

- •Классификация основных методов криптографического закрытия информации

- •Шифрование методом замены (подстановки)

- •Шифрование методом перестановки

- •Шифрование методом гаммирования

- •Шифрование с помощью аналитических преобразований

- •Комбинированные методы шифрования

- •Организационные проблемы криптозащиты

- •6.Лекция 8

- •7.Стандарт шифрования данных Data Encryption Standard (des) Описание алгоритма des

- •Режимы работы алгоритма des

- •8.Алгоритм шифрования данных idea

- •9.Отечественный стандарт шифрования гост 28147-89

- •Режим простой замены

- •Режим гаммирования

- •Режим гаммирования с обратной связью

- •Выработки имитовставки

- •Лекция 10 Электронная цифровая подпись

- •11.10.1. Проблема аутентификации данных и эцп

- •12.Однонаправленные хэш-функции

- •Основы построения хэш-функций

- •Однонаправленные хэш-функции на основе симметричных блочных алгоритмов

- •Алгоритм md5

- •Алгоритм безопасного хэширования sна

- •Отечественный стандарт хэш-функции

- •Алгоритм цифровой подписи rsа

- •Алгоритм цифровой подписи Эль Гамаля (egsa)

- •Алгоритм цифровой подписи dsа

- •Отечественный стандарт цифровой подписи

- •12. Защита от копирования

- •13.Привязка к дискете

- •Перестановка в нумерации секторов

- •Введение одинаковых номеров секторов на дорожке

- •Введение межсекторных связей

- •Изменение длины секторов

- •Изменение межсекторных промежутков

- •Использование дополнительной дорожки

- •Ведение логических дефектов в заданный сектор

- •Изменение параметров дисковода

- •Технология «ослабленных» битов

- •Физическая маркировка дискеты

- •14.Применение физического защитного устройства

- •15.«Привязка» к компьютеру

- •Физические дефекты винчестера

- •Дата создания bios и тип компьютера

- •Конфигурация системы и типы составляющих ее устройств

- •Получение инженерной информации жесткого диска

- •16.Опрос справочников

- •17.Введение ограничений на использование программного обеспечения

- •18.Методы защиты информации на cd

- •Второй метод защиты информации на cd

- •Третий метод защиты информации на cd

- •19.Краткий справочник по методам взлома и способам защиты от них Побитовое копирование

- •Эмулирование

- •20.Взлом программного модуля

- •21.Отладчики

- •Противодействие отладчикам

- •Дизассемблеры и дамперы

- •22.Шифрование программного кода

- •Дополнительные способы противодействия

- •Лекция 15-16 Защиты от несанкционированного доступа

- •23.Идентификация и аутентификация пользователя

- •Протокол идентификации и аутентификации для первой схемы

- •Протокол идентификации и аутентификации для второй схемы

- •24.Взаимная проверка подлинности пользователей

- •Механизм запроса-ответа.

- •Механизм отметки времени

- •Механизм – «рукопожатие»

- •Непрерывная проверка подлинности

- •25.Протоколы идентификации с нулевой передачей знаний

- •Упрощенная схема идентификации с нулевой передачей знаний

- •Параллельная схема идентификации с нулевой передачей знаний

Шифрование методом перестановки

При шифровании перестановкой символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока этого текста.

Простая перестановка. Выбирается размер блока шифрования в n столбцов и m строк и ключевая последовательность, которая формируется из натурального ряда чисел 1,2,...,n случайной перестановкой.

Шифрование проводится в следующем порядке:

Шифруемый текст записывается последовательными строками под числами ключевой последовательности, образуя блок шифрования размером n*m.

Зашифрованный текст выписывается колонками в порядке возрастания номеров колонок, задаваемых ключевой последовательностью.

Заполняется новый блок и т.д.

Перестановка, усложненная по таблице. При усложнении перестановки по таблицам для повышения стойкости шифра в таблицу перестановки вводятся неиспользуемые клетки таблицы. Количество и расположение неиспользуемых элементов является дополнительным ключом шифрования. При шифровании текста в неиспользуемые элементы не заносятся символы текста и в зашифрованный текст из них не записываются никакие символы - они просто пропускаются. При расшифровке символы зашифрованного текста также не заносятся в неиспользуемые элементы. Для дальнейшего увеличения криптостойкости шифра можно в процессе шифрования менять ключи, размеры таблицы перестановки, количество и расположение неиспользуемых элементов по некоторому алгоритму, причем этот алгоритм становится дополнительным ключом шифра.

Перестановка, усложненная по маршрутам. Высокую стойкость шифрования можно обеспечить усложнением перестановок по маршрутам типа гамильтоновских. При этом для записи символов шифруемого текста используются вершины некоторого гиперкуба, а знаки зашифрованного текста считываются по маршрутам Гамильтона, причем используются несколько различных маршрутов. Для примера рассмотрим шифрование по маршрутам Гамильтона при n=3.

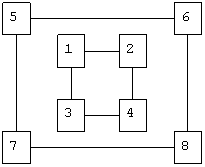

Структура трехмерного гиперкуба:

Номера вершин куба определяют последовательность его заполнения символами шифруемого текста при формировании блока. В общем случае n-мерный гиперкуб имеет n2 вершин.

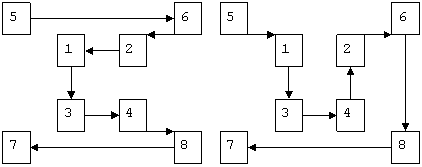

Маршруты Гамильтона имеют вид:

Последовательность перестановок символов в шифруемом блоке для первой схемы 5-6; 2-1; 3-4; 8-7, а для второй 5-1; 3-4; 2- 6; 8-7. Аналогично можно получить последовательность перестановок для других маршрутов: 5-7; 3-1; 2-6;8-4 или 5-6; 8-7; 3-1; 2-4 и т.д.

Размерность гиперкуба, количество вид выбираемых маршрутов Гамильтона составляют секретный ключ метода.

Стойкость простой перестановки однозначно определяется размерами используемой матрицы перестановки.

Шифрование методом гаммирования

Суть метода состоит в том, что символы шифруемого текста последовательно складываются с символами некоторой специальной последовательности, называемой гаммой. Иногда такой метод представляют как наложение гаммы на исходный текст, поэтому он получил название «гаммирование».

Последовательность гаммы удобно формировать с помощью датчика псевдослучайных чисел (ПСЧ). Стойкость гаммирования однозначно определяется длиной периода гаммы. При использовании современных ПСЧ реальным становится использование бесконечной гаммы, что приводит к бесконечной теоретической стойкости зашифрованного текста.