- •Аппаратно-программные средства защиты информации

- •Системы идентификации и аутентификации пользователей

- •Системы шифрования дисковых данных

- •Системы шифрования данных, передаваемых по сетям

- •Системы аутентификации электронных данных

- •Средства управления криптографическими ключами

- •Лекция 5 Классы безопасности

- •Требования к политике безопасности

- •Требования к подотчетности

- •3. Лекция 6 Требования к гарантированности

- •Требования к документации

- •4.Лекция 7 Криптографические средства защиты информации

- •5.Простые криптосистемы

- •Основные требования к криптографическому закрытию информации в ас

- •Классификация основных методов криптографического закрытия информации

- •Шифрование методом замены (подстановки)

- •Шифрование методом перестановки

- •Шифрование методом гаммирования

- •Шифрование с помощью аналитических преобразований

- •Комбинированные методы шифрования

- •Организационные проблемы криптозащиты

- •6.Лекция 8

- •7.Стандарт шифрования данных Data Encryption Standard (des) Описание алгоритма des

- •Режимы работы алгоритма des

- •8.Алгоритм шифрования данных idea

- •9.Отечественный стандарт шифрования гост 28147-89

- •Режим простой замены

- •Режим гаммирования

- •Режим гаммирования с обратной связью

- •Выработки имитовставки

- •Лекция 10 Электронная цифровая подпись

- •11.10.1. Проблема аутентификации данных и эцп

- •12.Однонаправленные хэш-функции

- •Основы построения хэш-функций

- •Однонаправленные хэш-функции на основе симметричных блочных алгоритмов

- •Алгоритм md5

- •Алгоритм безопасного хэширования sна

- •Отечественный стандарт хэш-функции

- •Алгоритм цифровой подписи rsа

- •Алгоритм цифровой подписи Эль Гамаля (egsa)

- •Алгоритм цифровой подписи dsа

- •Отечественный стандарт цифровой подписи

- •12. Защита от копирования

- •13.Привязка к дискете

- •Перестановка в нумерации секторов

- •Введение одинаковых номеров секторов на дорожке

- •Введение межсекторных связей

- •Изменение длины секторов

- •Изменение межсекторных промежутков

- •Использование дополнительной дорожки

- •Ведение логических дефектов в заданный сектор

- •Изменение параметров дисковода

- •Технология «ослабленных» битов

- •Физическая маркировка дискеты

- •14.Применение физического защитного устройства

- •15.«Привязка» к компьютеру

- •Физические дефекты винчестера

- •Дата создания bios и тип компьютера

- •Конфигурация системы и типы составляющих ее устройств

- •Получение инженерной информации жесткого диска

- •16.Опрос справочников

- •17.Введение ограничений на использование программного обеспечения

- •18.Методы защиты информации на cd

- •Второй метод защиты информации на cd

- •Третий метод защиты информации на cd

- •19.Краткий справочник по методам взлома и способам защиты от них Побитовое копирование

- •Эмулирование

- •20.Взлом программного модуля

- •21.Отладчики

- •Противодействие отладчикам

- •Дизассемблеры и дамперы

- •22.Шифрование программного кода

- •Дополнительные способы противодействия

- •Лекция 15-16 Защиты от несанкционированного доступа

- •23.Идентификация и аутентификация пользователя

- •Протокол идентификации и аутентификации для первой схемы

- •Протокол идентификации и аутентификации для второй схемы

- •24.Взаимная проверка подлинности пользователей

- •Механизм запроса-ответа.

- •Механизм отметки времени

- •Механизм – «рукопожатие»

- •Непрерывная проверка подлинности

- •25.Протоколы идентификации с нулевой передачей знаний

- •Упрощенная схема идентификации с нулевой передачей знаний

- •Параллельная схема идентификации с нулевой передачей знаний

Однонаправленные хэш-функции на основе симметричных блочных алгоритмов

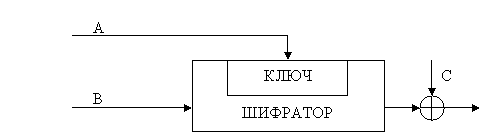

Однонаправленную хэш-функцию можно построить, используя симметричный блочный алгоритм. Наиболее очевидный подход состоит в том, чтобы шифровать сообщение М посредством блочного алгоритма в режиме СВС или СFВ с помощью фиксированного ключа и некоторого вектора инициализации IV.

Последний блок шифртекста можно рассматривать в качестве хэш-значения сообщения М. При таком подходе не всегда возможно построить безопасную однонаправленную хэш-функцию, но всегда можно получить код аутентификации сообщения МАС (Message Authentication Code).

Более безопасный вариант хэш-функции можно получить, используя блок сообщения в качестве ключа, предыдущее хэш-значение - в качестве входа, а текущее хэш-значение – в качестве выхода. Реальные хэш-функции проектируются еще более сложными. Длина блока обычно определяется длиной ключа, а длина хэш-значения совпадает с длиной блока.

Поскольку большинство блочных алгоритмов являются 64-битовыми, некоторые схемы хэширования проектируют так, чтобы хэш-значение имело длину, равную двойной длине блока.

Если принять, что получаемая хэш-функция корректна, безопасность схемы хэширования базируется на безопасности лежащего в ее основе блочного алгоритма. Схема хэширования, у которой длина хэш-значения равна длине блока, показана на рис.3. Ее работа описывается выражениями:

Н0 = Iн,

Нi = ЕA(В) С,

где - сложение по модулю 2 (исключающее ИЛИ); Iн - некоторое случайное начальное значение;

А, В, С могут принимать значения Мi, Нi-1, (Мi Нi-1) или быть константами.

Сообщение М разбивается на блоки Мi принятой длины, которые обрабатываются поочередно.

Рис.3.

Обобщенная схема формирования хэш-функции

Рис.3.

Обобщенная схема формирования хэш-функции

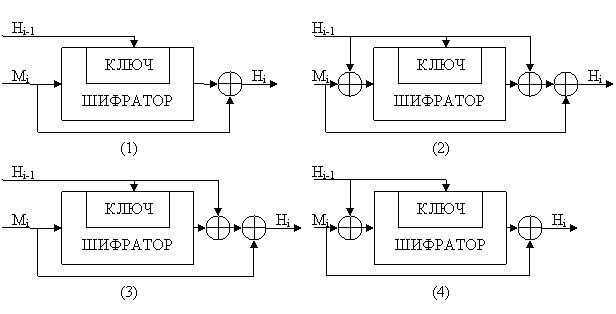

Три различные переменные А, В, С могут принимать одно из четырех возможных значений, поэтому в принципе можно получить 64 варианта общей схемы этого типа. Из них 52 варианта являются либо тривиально слабыми, либо небезопасными. Остальные 12 схем безопасного хэширования, у которых длина хэш-значения равна длине блока перечислены в табл.1.

Таблица 1 |

||||||||||||||||||||||||||

|

Первые четыре схемы хэширования, являющиеся безопасными при всех атаках, приведены на рис.4.

Недостатком хэш-функций, спроектированных на основе блочных алгоритмов, является несколько заниженная скорость работы. Дело в том, что ту же самую стойкость относительно двух основных требований к хэш-функции можно обеспечить за гораздо меньшее количество операций над входными данными.

Но для этого алгоритм необходимо изначально проектировать специально, исходя из тандема требований (стойкость, скорость).

Рис.4.

Четыре схемы безопасного хэширования

Рис.4.

Четыре схемы безопасного хэширования

Далее рассмотрены три самостоятельных алгоритма криптостойкого хэширования, получивших наибольшее распространение на сегодняшний день.