- •1. Свойства безопасности информации.

- •Угрозы безопасности вычислительных систем.

- •Модель защиты с полным перекрытием.

- •2. Нарушители информационной безопасности (иб) вс. Методы нарушений иб.

- •3. Политика безопасности (пб): основные понятия. Способы описания пб, их преимущества и недостатки.

- •4. Типы контроля доступа

- •Отличия.

- •Примеры.

- •5. Модели безопасности: основные понятия. Монитор безопасности пересылок.

- •6. Доверенное программное обеспечение (тсв), его свойства. Принципы разработки тсв.

- •7. Дискреционный контроль доступа.

- •Модель Харрисона-Руззо-Ульмана.

- •Формулировка теоремы о разрешимости проблемы безопасности в некоторых частных случаях.

- •Формулировка теоремы о разрешимости проблемы безопасности в общем случае.

- •8. Доказательство теоремы о разрешимости проблемы безопасности для модели Харрисона-Руззо-Ульмана в общем случае.

- •10. Модель Take-Grant. Кража права. Троянская программа в терминах Take-Grant. Сговор в терминах модели Take-Grant

- •11. Схематическая модель защиты (spm). Основные определения. Цели. Примеры описания различных моделей безопасности в терминах spm (пб владельца, Take-Grant).

- •12. Схематичная модель защиты (spm). Анализ безопасности с использованием spm. Теорема о максимально достижимом состоянии. Объявлено уг.

- •13. Выразительная мощность моделей дискреционного контроля доступа. Сравнение spm и модели хру. Расширенная схематическая модель защиты (espm). Сравнение spm, espm и хру.

- •14. Модель типизированной матрицы доступа (tam).

- •15. Мандатный кд. Основные определения. Модель Белла и Лападула: основные определения

- •16. Модель Белла и Лападула

- •Модель Белла и Лападула.

- •Формальное описание модели Белла и Лападула.

- •Основная теорема безопасности.

- •17. Примеры реализации модели Белла и Лападула, Проблемы реализации и пути их решения.

- •18. Критика модели Белла и Лападулы

- •19. Модели целостности. Различие коммерческой и военной пб. Модель Биба: описание, теорема о пути передачи информации.

- •20. Критика модели Биба. Способы объединения моделей Биба и Белла и Лападулы.

- •21. Особенности обеспечения безопасности в среде разработки. Модель Липнера: область применения, цели, описание

- •22. Модель Кларка-Вилсона: область применения, цели, описание. Сравнение модели Кларка-Вилсона и модели Биба, композиция моделей.

- •Сравнение модели Кларка-Вилсона и модели Биба.

- •23. Модель Китайской стены: область применения, цели, описание. Сравнение моделей Белла-Лападуллы и моделей Китайской стены. Сравнение моделей Кларка-Вилсона и модели Китайской стены.

- •24. Контроль доступа, базирующийся на ролях. Описание, особенности кдбр в сравнении с дискреционным и мандатным кд

- •25. Ролевая модель контроля доступа. Достоинства и недостатки. Основные понятия и принципы ролевой модели

- •26. Сравнительный анализ дискреционных, мандатных и специальных моделей безопасности.

- •Модель систем дискреционного разграничения доступа

- •Мандатное управление доступом

- •Ролевое разграничение

- •27. Механизмы безопасности, соотношение с политикой безопасности. Понятие адекватности. Методы доказательства адекватности на различных этапах жц разработки системы

- •28. Основные принципы разработки механизмов безопасности.

- •30. Идентификация и аутентификация

- •31. Аудит

- •32. Резервное копирование

- •33. Механизмы ограждения данных. Механизмы виртуализации.

- •34. Свойства монитора виртуальных машин.

- •35. Уязвимости. Основные источники проблем с компьютерной безопасностью по Ньюману. Определения , характеристики уязвимостей, базы данных уязвимостей.

- •36. Классификация ошибок, приводящих к уязвимостям. Ошибки на этапе проектирования. Ошибки на этапе администрирования.

- •39. Методы поиска ошибок кодирования. Динамический анализ программного обеспечения

- •40. Аудит безопасности.

- •43. Разрушающие программные средства: классификация, определения. Локальные и удаленные атаки с использованием рпс

- •44. Компьютерные вирусы, определениие и свойства. Методы обнаружения компьютерных вирусов.

ВОПРОСЫ 1-14

1. Свойства безопасности информации.

Конфиденциальность информации – свойство, позволяющее не давать права на доступ к информации или не раскрывать ее неполномочным лицам, логическим объектам или процессам.

Целостность информации – способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения).

Доступность – свойство быть доступным и используемым по запросу со стороны уполномоченного логического объекта.

Угрозы безопасности вычислительных систем.

Угроза безопасности информации – это возможное происшествие, преднамеренное или нет, которое может оказать нежелательное воздействие на активы и ресурсы, связанные с этой вычислительной системой.

Классификация угроз:

Относящиеся к нарушению конфиденциальности информации

Угроза заключается в том, что информация становится известной не полномочному на это лицу. Угроза раскрытия имеет место всегда, когда получен несанкционированный доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой, или установлен сам факт существования информации.

Относящиеся к нарушению целостности информации

Угроза включает в себя любую возможность несанкционированного изменения информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Целостность информации может нарушиться как вследствие ее преднамеренного изменения нарушителем, так и в результате случайной ошибки. Сюда же относятся все проблемы связанные с модификацией программ и вопросы, связанные со степенью доверия к источнику, из которого были получены данные.

Относящиеся к нарушению доступности информации

Угроза нарушения доступности – возможность блокирования доступа к некоторому ресурсу вычислительной системы, которая может быть реализована в результате как умышленных действий нарушителя, так и совокупности случайных факторов. Блокирование может быть постоянным, так что запрашиваемый ресурс никогда не будет получен авторизованным пользователем, или оно может вызвать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным (в таких случаях говорят, что ресурс исчерпан).

Модель защиты с полным перекрытием.

Применение деревьев угроз для создания защищенных систем позволяет построить модель защиты с полным перекрытием.

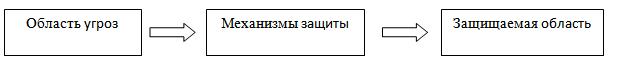

Рисунок показывает, что для построения модели защиты с полным перекрытием необходимо:

Определить защищаемую область вычислительной системы

Определить область угроз

Выбрать механизмы защиты

Далее определяем защищаемую область. Есть разные способы. Корт предлагает использовать диаграммы потока данных и при этом игнорировать внутренние механизмы, а анализировать входной и соответствующий ему выходной поток данных в системе. Я так понимаю, что мы просто разбиваем всю систему на объекты, которые нам надо защищать.

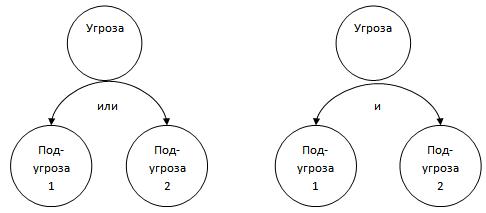

Далее определяем множество угроз. Для этого для каждого защищаемого объекта строим дерево угроз. Дерево угроз – просто способ перечисления угроз в системе, деревья угроз строятся путем разбиения угроз на подугрозы как показано на рисунке.

Соответственно это два типа деревьев угроз:

Дизъюнктивные (Для угрозы надо осуществить или Подугрозу 1 или Подугрозу 2)

Конъюнктивные (Для угрозы надо осуществить Подугрозу 1 и Подугрозу 2).

Ну вот. Дальше для каждой подугрозы создаем механизм защиты от нее. Собственно все.

Такие модели относятся к вероятностным моделям, т.к. с каждой подугрозой можно связать вероятность ее появления и еще величину ущерба в случае ее реализации. Таким образом основное преимущество таких моделей – возможность получения численной оценки эффективности защиты системы.