- •Лабораторная работа 7. Внутренняя политика безопасности Windows xp

- •7.1. Теоретическая часть лабораторной работы 7

- •7.1.1. Групповая политика безопасности

- •7.1.2. Локальная политика безопасности

- •7.1.3. Политика паролей

- •7.1.4. Политика блокировки учетных записей

- •7.1.5. Программа Windows Security - Безопасность Windows

- •7.2. Практическая часть лабораторной работы 7

- •7.2.1. Контрольные вопросы

- •7.2.2. Упражнение. Работа с программой Локальная политика безопасности

- •7.2.3. Упражнение. Настройка параметров безопасности

7.1.2. Локальная политика безопасности

Оснастка Локальная политика безопасности применяется для прямого изменения политик учетных записей, локальных политик, политик открытого ключа и политик безопасности IP локального компьютера.

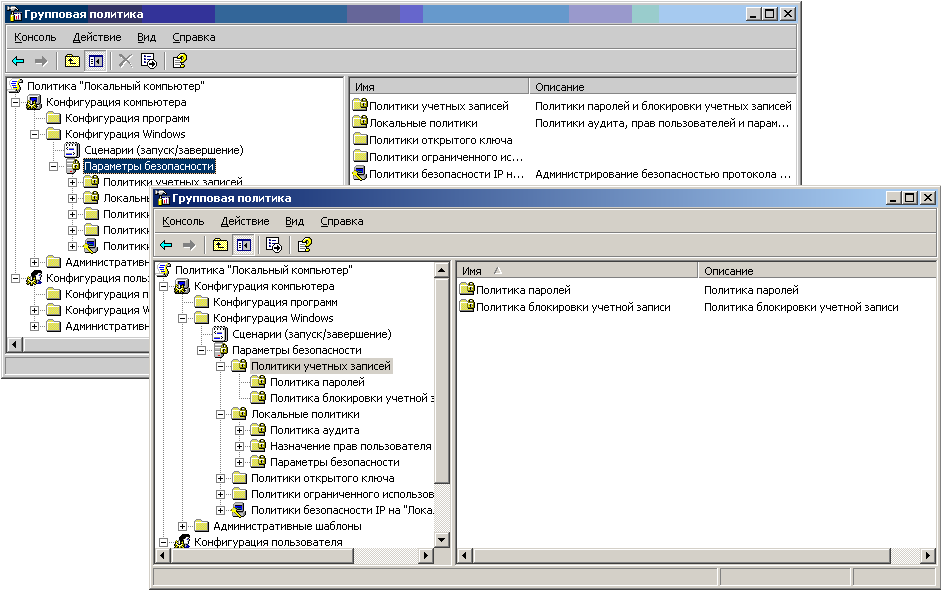

Рис. 7.3. Окна настройки параметров безопасности

1.Политики учетных записей определяются на компьютерах и определяют взаимодействие учетных записей с компьютером и доменом. Существуют три политики учетных записей:

политика паролей – используется для учетных записей доменов и локальных компьютеров и определяет параметры паролей, такие как, соответствие обязательным условиям и срок действия;

политика блокировки учетной записи – используется для учетных записей доменов и локальных компьютеров и определяет условия и период времени блокировки учетной записи;

политика Kerberos – используется для учетных записей пользователей домена и определяет параметры Kerberos, такие как срок жизни и соответствие обязательным условиям (политики Kerberos не входят в состав политики локального компьютера).

Для учетных записей доменов допускается использование только одной политики учетных записей. Политика учетных записей должна быть определена в политике домена по умолчанию и реализовываться контроллерами домена, образующими этот домен. Контроллер домена всегда получает политику учетных записей от объекта групповой политики Политика по умолчанию для домена, даже если имеется другая политика учетных записей, примененная к организационному подразделению, которое содержит контроллер домена. Присоединенные к домену рабочие станции и серверы по умолчанию также получают эту политику учетных записей для локальных учетных записей. Однако локальные политики учетных записей могут отличаться от политики учетных записей домена, например, когда политика учетных записей определяется непосредственно для локальных учетных записей.

В окне Параметры безопасности доступны две политики, имеющие с политиками учетных записей похожую функциональность:

Network Access: Allow anonymous SID/NAME translation;

Сетевая безопасность: Принудительный выход из системы по истечении допустимых часов работы.

2.Локальные политики представляют собой группу политик, которые применяется на компьютерах, в их состав входят три политики:

Политики аудита – определяют, какие события безопасности заносятся в журнал безопасности данного компьютера, и заносить ли в журнал безопасности успешные попытки, неудачные попытки или и те и другие. (Журнал безопасности является частью оснастки Просмотр событий);

Назначение прав пользователя – политики определяют, какие пользователи и группы обладают правами на вход в систему и выполнение различных задач;

Параметры безопасности – политики отвечают за включение или отключение параметров безопасности: цифровая подпись данных; имена учетных записей администратора и гостя; доступ к дисководам гибких дисков и компакт-дисков; установка драйверов; приглашение на вход в систему. Параметры безопасности обновляются:

после перезарузки компьютера;

каждые 90 минут на рабочей станции или сервере;

каждые 5 минут на контроллере домена;

каждые 16 часов независимо от наличия изменений.

Для параметров безопасности, определенных для нескольких политик, установлен следующий порядок приоритета (от высокого до низкого): подразделение, домен, сайт. Какие политики применены к компьютеру и какой у них порядок приоритета определено оснасткой Результирующая политика (RSoP), которая является дополнением к групповой политике и интегрированной частью оснастки Управление изменением и настройкой. RSoP собирает данные Active Directory, групповой политики и IntelliMirror, чтобы помочь снизить время, затрачиваемое на устранение неполадок, связанных с объектами групповой политики (GPO). Эта оснастка проверяет внедрение политики, сценарии развертывания установки программ и развертывание сценариев. Параметры безопасности могут продолжать действовать даже, если они не определены в политике, к которой они изначально были применены. Постоянство действия параметров безопасности возникает в следующих случаях:

параметр не был предварительно определен на локальном компьютере, в то время как политика уже была применена;

параметр определен для объекта реестра в ветви узла Реестр;

параметр определен для объекта файловой системы;

Каждый раз при применении групповой политики в базе сохраняются локальные параметры безопасности. Если объект групповой политики определяет параметр безопасности, а затем не определяет его, для параметра устанавливается исходное локальное значение, сохраненное в базе. При отсутствии значения в базе, если у параметра нет настройки к которой можно вернуться, то параметр определяется как изначально. Иногда такое поведение называют tattooing. Настройка реестра и файлов сохраняет параметры безопасности, примененные политикой, до тех пор пока значение параметра не изменится.

3.Политики открытого ключа имеют параметры, которые доступны в оснастке Групповая политика, с их помощью можно выполнять следующие задачи:

настройку компьютеров на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов, что позволяет обеспечить наличие на компьютерах сертификатов, необходимых для выполнения в организации криптографических операций с открытым ключом (например, связанных с использованием протокола IPSec или с проверкой подлинности клиентов;

создание и распространение списка доверия сертификатов (CTL) – подписанных списков сертификатов корневых центров сертификации, признанных администратором пригодными для тех или иных целей, например, для проверки подлинности клиента или защиты электронной почты;

установку общих доверенных корневых центров сертификации, которые позволяют привязать компьютеры и пользователей к общим корневым центрам сертификации (в добавление к тем, которые они уже признали доверенными в индивидуальном порядке)2;

добавление агентов восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных.

Параметры политики открытого ключа необязательно использовать в групповой политике для развертывания инфраструктуры открытых ключей в рамках организации. Однако данные возможности позволяют более гибко контролировать установку доверительных отношений с центрами сертификации, выдачу сертификатов компьютерам и развертывание шифрованной файловой системы (EFS, Encrypting File System) в домене.