- •2 Билет. Направления обеспечения информационной безопасности

- •4 Билет. Классификация угроз

- •5 Билет. Человеческий фактор в угрозах

- •14) Электронная цифровая подпись и хеш-функции.

- •15) Основные понятия и принципы аутентификации.

- •Парольные системы аутентификации, аутентификация с использованием аппаратных носителей.

- •17) Инфраструктура открытых ключей

- •18) Виды и свойства биометрической аутентификации

- •19) Понятие и виды вредоносных программ

- •20) Антивирусная защита. Спам и защита от него.

- •Межсетевое экранирование, виртуальные частные сети (в т.Ч. Ipsec).

- •22) Направления сетевой безопасности. Системы обнаружения и предотвращения вторжений.

- •23 И 24) Определение компьютерной системы в терминах субъектно-объектной модели.

- •25) Аксиомы защищенности компьютерных систем. Формулировки и пояснения.

- •26) Виды политик разграничения доступа в компьютерных системах. Краткая характеристика

- •Понятие монитора безопасности. Монитор безопасности субъектов, монитор безопасности объектов, требования к монитору безопасности.

22) Направления сетевой безопасности. Системы обнаружения и предотвращения вторжений.

Лоалпоалоп

23 И 24) Определение компьютерной системы в терминах субъектно-объектной модели.

ТОКБ_1 стр. 10

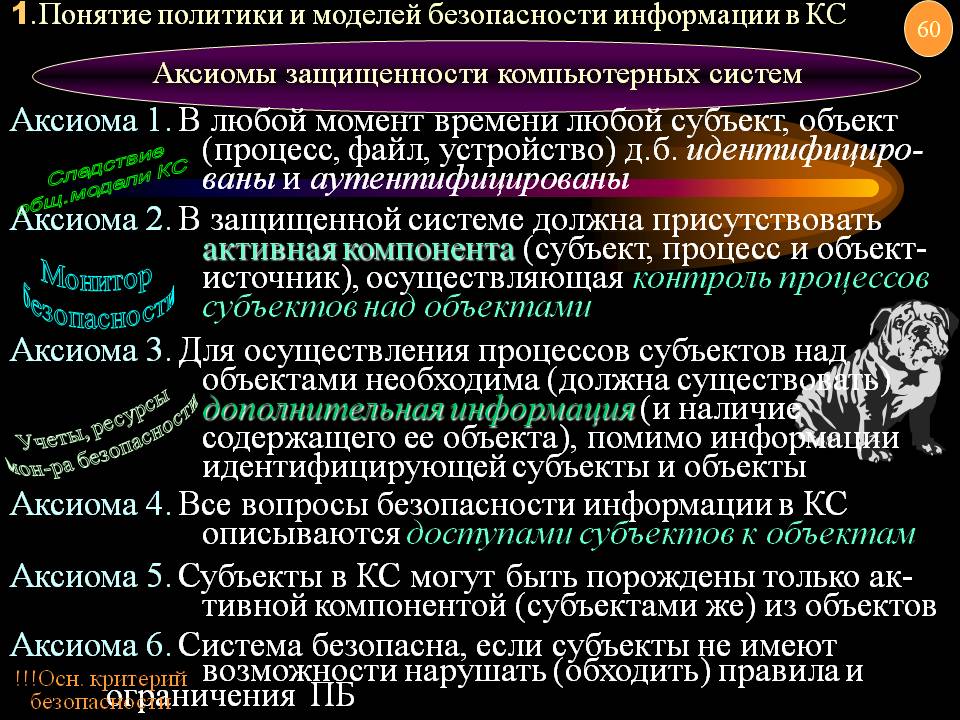

25) Аксиомы защищенности компьютерных систем. Формулировки и пояснения.

В любой момент времени любой субъект и объект должны быть идентифицированы и аутентифицированы

2. В защищенной КС должна присутствовать активная компонента (субъект и объект-источник), осуществляющая контроль доступа субъектов к объектам

3. Для осуществления контроля доступа субъектов к объектам необходима (должна существовать) дополнительная информация (и содержащий ее объект), помимо информации идентифицирующей субъекты и объекты

4. Все вопросы безопасности информации в КС описываются доступами субъектов к объектам

5. Субъекты в КС могут быть порождены только активной компонентой (субъектами же) из объектов

6. Информация в КС защищена, если субъекты могут порождать потоки только из множества

санкционированных

потоков

26) Виды политик разграничения доступа в компьютерных системах. Краткая характеристика

Понятие политики ИБ очень широкое:

1. Политика – совокупность управленческих указаний, определяющих программу ИБ, обозначающих цели организации в области ИБ и очерчивающих ответственность в части ИБ

2. Политика – правила использования определенных информационных ресурсов

3. Политика – совокупность взаимоувязанных документов, регламентирующих нормы и правила обеспечения защиты информации в процессе ее сбора, обработки, хранения и распространения

4. Политика (разграничения доступа) – перечень разрешенных информационных потоков

Определение: правила разграничения доступа, задаваемые политикой безопасности КС, есть формально описанные потоки, принадлежащие множеству PL

Понятие монитора безопасности. Монитор безопасности субъектов, монитор безопасности объектов, требования к монитору безопасности.

См Ток_Б1 стр. 20

Требования к монитору безопасности

Полнота - монитор должен вызываться при каждом обращении субъектов за сервисом к ядру системы и не должно быть никаких способов его обхода

Устойчивость - монитор должен быть защищен от любого вмешательства в свою работу

Верифицируемость - монитор должен быть проверяемым на выполнение своих функций, т.е. быть тестируемым (самотестируемым)

Определение: МБО – субъект-посредник, реализующий потоки между объектами по запросу исходного субъекта, только, если такой поток попадает в PL

31. Основная теорема безопасности. Составные части и общая формулировка.

Понятие основной теоремы безопасности

Модель безопасности – формальное описание функционирования КС

Цель описания – сформулировать и доказать основную теорему безопасности для модели

Основная теорема безопасности содержит:

описание исходного состояния КС (q0)

описание процесса перехода в новое состояние (W)

описание условий перехода (f)

описание критерия безопасности (g)

Общая формулировка имеет вид: K=(Q,q0,W,T,f,g), qt+1 принадлежит W(qt) iff f(qt,W) – истина, g(q0) - истина. Тогда любого t>t0 g(qt) – истина.

32. Модель Харрисона-Руззо-Ульмана. Описание модели, определение безопасного состояния, определение монооперационной системы, формулировка основной теоремы безопасности.

Обозначения:

O – множество объектов

S – множество субъектов

R – множество прав доступа. R = {read, write, own, …}

M: SxO → Bool(R) – матрица доступа

Q = (S, O, M) – состояние системы

Процесс перехода в новое состояние – изменение одного из множеств S, O или M

Op – множество операций:

Внести право r: M → M’, M’(s,o)\M(s,0)=r

Удалить право r: M → M’, M(s,o)\M’(s,0)=r

Создать субъект s: S → S’, S’\S = s

Удалить субъект s: S → S’, S\S’ = s

Создать объект o: O → O’, O’\O = o

Удалить объект o: O → O’, O\O’ = o

Модель HRU рассматривает только изменения матрицы доступа – изменения субъектов и объектов за рамками модели, поэтому нет необходимости в понятиях ассоциированный объект, тождественность объектов и субъектов, поток и даже доступ

Op = {op1,… op6},

αi Op – примитивный оператор

x(s,o,r) – условие if r M(s,o)

с(x1,…, xn, α1,… αm) – команда, C – все доступные команды системы

Пример записи:

If r1 M(s1,o1) and … rn M(sn,on) then

α1(rk,sk,ok)

α2(rk+1,sk+1,ok+1)

αm(rk+m-1,sk+m-1,ok+m-1)

End if

K=(Q,q0,C) – модель системы HRU

Определение: в системе K возможна утечка права r, если для q=(S,O,M) и q’=(S’,O’,M’) выполняется: Существет s принадлежащего S, o принадлежащего O, такие что M’(s,o)\M(s,o)=r

Определение: состояние системы K=(Q,q0,C) – безопасно по отношению к праву r, если не существует перехода в состояние q, из которого возможна утечка права r

Определение: система K=(Q,q0,C) – монооперационная, если для любого с принадлежащего С m=1

Теорема: существует алгоритм, проверяющий безопасность состояния монооперационной системы относительно права r

Теорема (основная теорема безопасности): задача проверки безопасности произвольной КС в рамках модели HRU алгоритмически неразрешима

33. Упрощенная модель Белла-Ла Падула. Описание модели, определение безопасного состояния, формулировка основной теоремы безопасности.

Обозначения:

O – множество объектов

S – множество субъектов

R – множество прав доступа. R = {read, write}

M: SxO → Bool(R) – матрица доступа

L = (l1,…ln) – линейно-упорядоченное множество уровней безопасности

fs: S → L – уровень допуска субъекта

fo: O → L – уровень секретности объекта

V = fsxflxM – множество состояний системы

v0 принадлежит V – начальное состояние

FT: V →V – функция перехода системы в новое состояние

Определение: состояние системы v=(fs,fo,M) обладает свойством ss-безопасности (безопасность по чтению), если любого s принадлежит S и любого o принадлежит O выполняется: read принадлежит M(s,o) iff fs(s)≥fo(o)

Определение: состояние системы v=(fs,fo,M) обладает свойством *-безопасности (безопасность по записи), если любого s принадлежит S и существует o принадлежит O выполняется: write принадлежит M(s,o) iff fs(s)≤fo(o)

Определение: состояние v системы Σ(vo,FT) безопасно, если оно обладает свойствами ss-безопасности и *-безопасности

Определение: система Σ(v0,FT) – безопасна, если v0 – безопасно и v = FT(v’) – безопасно.

Теорема (основная теорема безопасности): система Σ(v0,FT) – безопасна iff:

1.v0 – безопасно

2.FT такая, что для v и v’ = FT(v), где v=(fs,fo,M) и v’=(fs’,fo’,M’) выполняется:

если read принадлежит M’(s,o) и readM(s,o), то fs’(s)≥fo’(o)

если read принадлежит M(s,o) и fs’(s)<fo’(o), то readM’(s,o)

если write принадлежит M’(s,o) и write не принадлежит M(s,o), то fs’(s)≤fo’(o)

если write принадлежит M(s,o) и fs’(s)>fo’(o), то writeM’(s,o)

35. Понятие комплексной системы защиты информации.

ПОНЯТИЕ ЗАЩИТЫ ИНФОРМАЦИИ В (149 ФЗ)

Статья 16. Защита информации

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1.обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2.соблюдение конфиденциальности информации ограниченного доступа,

3.реализацию права на доступ к информации.

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Средство защиты информации (СрЗИ) – Техническое, программное средство, вещество и (или) материал, предназначенные или используемые для защиты информации (по ГОСТ Р 50922)

Средство контроля эффективности защиты информации – Техническое программное средство, вещество и (или) материал, предназначенные или используемые для контроля эффективности защиты информации (по ГОСТ Р 50922)

36. Принципы комплексной системы защиты информации и ее жизненный цикл.

Тупо список:

Комплексность. Интегрируемость. Концептуальное единство. Адекватность требованиям. Сочетание различных моделей обеспечения безопасности. Эшелонированность защиты. Равнопрочность и достаточность. Эффективность и экономичность. Полнота обеспечения защиты. Масштабируемость системы защиты. Гибкость системы защиты. Централизация функций управления и мониторинга.

КСЗИ. ОСНОВНЫЕ ПРИНЦИПЫ

Концептуальное единство предполагает, что архитектура, технологии, организация и компоненты КСЗИ рассматриваются и реализуются в строгом соответствии с принятой политикой безопасности и/или концепцией обеспечения ИБ предприятия или организации

Эффективность и экономичность создания системы защиты подразумевает что требуемые показатели безопасности достигаются с минимальными затратами, с учетом капитальных вложений и планируемых оперативных затрат, понижая совокупный риск до приемлемого уровня. При этом подбирается адекватный рискам и ожиданиям заинтересованных сторон набор контрмер, включающий как технические, так и оперативные и управленческие меры

Полнота обеспечения защиты обеспечивает, что на всех этапах информационного процесса, а также на каждой стадии жизненного цикла информационной системы вопросы информационной безопасности принимаются во внимание и принимаются требуемые меры по ее обеспечению.

СИСТЕМНЫЕ ПРИНЦИПЫ

•Масштабируемость системы предполагает, что при количественных изменениях показателей информационной системы (например, при добавлении новых пользователей, филиалов), КСЗИ будет продолжать реализовывать, с прогнозируемой минимальной модификацией и расширением (или даже без последних), требуемый набор функций защиты, тем самым сохраняя инвестиции, сделанные в систему защиты

•Гибкость предполагает, что при изменении качественных показателей информационной системы, а также при изменении режима ее работы, КСЗИ будет способна к адаптации и обеспечению работы в рамках сложившихся условий, повышая уровень универсальности и применимости системы защиты, также оправдывая средства, затраченные на создание последней. Эффективность работы КСЗИ сохраняется при изменении качественных показателей ИС или режима ее работы

Структура требований к безопасности информации.

Актив – информационный актив, для которого задана цель безопасности

Цель безопасности – сохранение (обретение, восстановление) одного из свойств безопасности актива: конфиденциальность, целостность, доступность, подотчетность и пр.

Контекст – ограничения области действия требования

целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ

Актив – СЗИ НСД

Цель – сохранение целостности

Контекст – отдельный АРМ/сервер, только при загрузке ОС

Функциональные требования

Процедурные требования

Требования доверия

Ограничения существующих функций системы

КСЗ должен препятствовать доступу к защищаемым ресурсам неидентифицированных пользователей и пользователей, подлинность идентификации которых при аутентификации не подтвердилась

Спецификация дополнительных функций системы

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы)

Ограничение на уровне бизнес-процесса

Обработка персональных данных может осуществляться оператором с согласия субъектов персональных данных

Дополнительные меры контроля бизнес-процесса

Отделом экономической безопасности должен проводится ежемесячный выборочный контроль платежей на суммы свыше 100 000 р.

Развитие требований к безопасности информации. «Оранжевая книга».

«Оранжевая книга» Издана в 1985 г. Обобщает опыт исследовательских работ по безопасности информационных систем, проведенных DoD . Приведена классификация информационных систем по степени защищенности. Содержит функциональные требования, требования доверия, а также требования по документированию.

Классы информационных систем:

Уровень D – отсутствие защиты

Уровень C – дискреционная политика разграничения доступа

Уровень B – мандатная политика разграничения доступа

Уровень А – верифицированная безопасность

Области требований

Политика разграничения доступа – описание механизмов реализации политики и управления ею

Маркировка – требования по присвоению меток субъектам и объектам

Идентификация – требования к механизмам идентификации и аутентификации

Подотчетность – требования к механизмам регистрации и учета

Оценка – требования к механизмам контроля выполнения предыдущих требований

Непрерывная защита – сохранение функций безопасности на протяжении всего жизненного цикла системы

Развитие требований к безопасности информации. Common Criteria for Information Technology Security Evaluation.

Common Criteria for Information Technology Security Evaluation – стандарт описания функциональных требований и требований доверия общим полуформальным языком

Стандарт ISO и ГОСТ ИСО/МЭК с 2002 г.

Термины и определения

Объект оценки (TOE)– продукт информационных технологий, для которого и происходит оценка по ОК

Функция безопасности объекта (TSF) – компоненты TOE, отвечающие за его безопасное функционирование

Профиль защиты (PP)– описание класса продуктов (например, операционных систем) в терминах ОК

Задание по безопасности (ST) – описание конкретного объекта в терминах ОК

Оценочный уровень доверия (EAL) – набор требований доверия. ОК вводит 7 уровней доверия, каждый из которых отличается от предыдущего строгостью требований

Оценка соответствия. Виды оценки. Система сертификации СрЗИ ФСТЭК РФ.

Виды оценки соответствия:

Объект оценки |

Способ оценки |

Товар/услуга |

Сертификация товаров и услуг |

Производство |

Сертификация производства |

Система управления |

Сертификация систем менеджмента Аттестация |

Организация |

Лицензирования |

Испытательная лаборатория |

Аккредитация |

Система сертификации |

Рынок |

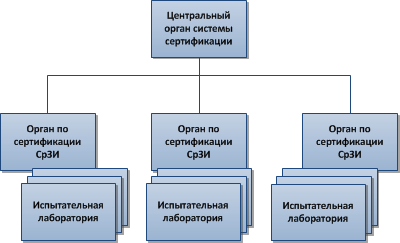

Система сертификации СрЗИ ФСТЭК РФ.

Орган по сертификации СрЗИ. Выдает лицензию на право аккредитации ИЛ .

Орган по аккредитации, Выдает аттестат аккредитации ИЛ .

Испытательная лаборатория, Выдает заключение по результатам испытаний.

Орган по сертификации СрЗИ. Выдает сертификат соответствия .