- •Вопросы к экзамену по защите информации.

- •Реальная эффективность Экономический аспект

- •Технический аспект

- •Основные причины проблем

- •Системность при защите информации

- •Качество и его подтверждение

- •Модели разграничения доступа

- •Снифферы пакетов

- •Отказ в обслуживании (Denial of Service - DoS)

- •Парольные атаки

- •Атаки типа Man-in-the-Middle

- •Атаки на уровне приложений

- •Сетевая разведка

- •Злоупотребление доверием

- •Переадресация портов

- •Несанкционированный доступ

- •Вирусы и приложения типа "троянский конь"

- •8.3. Обеспечение целостности информации в пэвм

- •3. Разграничение доступа к элементам защищаемой информации.

- •IpSec в работе

- •Технические средства пространственного и линейного зашумления.

- •Механизм применения разрешений

- •Порядок применения разрешений

- •Владение папкой или файлом

- •Возможности применения криптографических методов в асод

- •Основные требования к криптографическому закрытию информации в асод.

- •Методы криптографического преобразования данных.

- •Усложненные замены или подстановки (таблица Вижинера)

- •Борьба со спамом и вирусами

- •Основные методы и средства защиты от атак на электронную переписку

- •«Сильные» криптоалгоритмы

- •Защита корпоративной почтовой системы

- •Государственная система защиты информации

- •Лицензирование

- •Сертификация средств защиты и аттестование объектов информатизации

- •Аттестация

- •Основные цели планирования

- •4.1.2. Отечественная нормативно-правовая база, под действие которой подпадают ас различного назначения

- •6.2.1.2. Свойства нечетких множеств.

- •6.2.1.3 Операции над нечеткими множествами.

- •6.2.2. Нечеткие отношения

- •Оранжевая книга Национального центра защиты компьютеров сша (tcsec)

- •1. Концепция безопасности системы защиты

- •2. Гарантированность системы защиты

- •Гармонизированные критерии Европейских стран (itsec)

- •Концепция защиты от нсд Госкомиссии при Президенте рф

- •Рекомендации х.800

- •Действие 1. С чего начинать?

- •Установить перечень персональных данных, обрабатываемых на предприятии

- •Способы обработки персональных данных?

- •Определить состав и объем обрабатываемых персональных данных?

- •Провести предварительную классификацию информационных систем пДн

- •Полученные результаты и способы защиты персональных данных

- •Действие 2. Подача уведомления в уполномоченный орган Обработка персональных данных без уведомления.

- •Подача уведомления в Роскомнадзор.

- •Действие 3. Организационные меры защиты персональных данных

- •Действие 4. Техническая защита персональных данных

- •Действие 5. Выбор исполнителя

- •Выполнение работ своими силами

- •Привлечение специализированной организации

- •Асимметричные алгоритмы

Несанкционированный доступ

Несанкционированный доступ не может считаться отдельным типом атаки. Большинство сетевых атак проводятся ради получения несанкционированного доступа. Чтобы подобрать логин telnet, хакер должен сначала получить подсказку telnet на своей системе. После подключения к порту telnet на экране появляется сообщение "authorization required to use this resource" (для пользования этим ресурсов нужна авторизация). Если после этого хакер продолжит попытки доступа, они будут считаться "несанкционированными". Источник таких атак может находиться как внутри сети, так и снаружи. Способы борьбы с несанкционированным доступом достаточно просты. Главным здесь является сокращение или полная ликвидация возможностей хакера по получению доступа к системе с помощью несанкционированного протокола. В качестве примера можно рассмотреть недопущение хакерского доступа к порту telnet на сервере, который предоставляет Web-услуги внешним пользователям. Не имея доступа к этому порту, хакер не сможет его атаковать. Что же касается межсетевого экрана, то его основной задачей является предотвращение самых простых попыток несанкционированного доступа.

Вирусы и приложения типа "троянский конь"

Рабочие станции конечных пользователей очень уязвимы для вирусов и троянских коней. Вирусами называются вредоносные программы, которые внедряются в другие программы для выполнения определенной нежелательной функции на рабочей станции конечного пользователя. В качестве примера можно привести вирус, который прописывается в файле command.com (главном интерпретаторе систем Windows) и стирает другие файлы, а также заражает все другие найденные им версии command.com. "Троянский конь" - это не программная вставка, а настоящая программа, которая выглядит как полезное приложение, а на деле выполняет вредную роль. Примером типичного "троянского коня" является программа, которая выглядит, как простая игра для рабочей станции пользователя. Однако пока пользователь играет в игру, программа отправляет свою копию по электронной почте каждому абоненту, занесенному в адресную книгу этого пользователя. Все абоненты получают по почте игру, вызывая ее дальнейшее распространение. Борьба с вирусами и "троянскими конями" ведется с помощью эффективного антивирусного программного обеспечения, работающего на пользовательском уровне и, возможно, на уровне сети. Антивирусные средства обнаруживают большинство вирусов и "троянских коней" и пресекают их распространение. Получение самой свежей информации о вирусах поможет эффективнее бороться с ними. По мере появления новых вирусов и "троянских коней" предприятие должно устанавливать новые версии антивирусных средств и приложений.

Что такое "политика безопасности"? |

Политикой безопасности можно назвать и простые правила использования сетевых ресурсов, и детальные описания всех соединений и их особенностей, занимающие сотни страниц. Определение RFC 2196 (которое считается несколько узким и ограниченным) описывает политику безопасности следующим образом: "Политика безопасности - это формальное изложение правил, которым должны подчиняться лица, получающие доступ к корпоративной технологии и информации". Подробности разработки политики безопасности выходят за рамки настоящего документа. В RFC 2196 имеется полезная информация по этому вопросу. Кроме этого, с инструкциями и примерами политики безопасности можно познакомиться на следующих Web-страницах:

RFC 2196 "Site Security Handbook" (настольная книга по сетевой безопасности) - http://www.ietf.org/rfc/rfc2196.txt;

Пример политики безопасности из университета штата Иллинойс - http://www.aits.uillinois.edu/security/securestandards.html;

Проектирование и реализация корпоративной политики безопасности - http://www.knowcisco.com/content/1578700434/ch06.shtml

Необходимость политики безопасности |

Важно понять, что сетевая безопасность - это эволюционный процесс. Нет ни одного продукта, способного предоставить корпорации "полную безопасность". Надежная защита сети достигается сочетанием продуктов и услуг, а также грамотной политикой безопасности и ее соблюдением всеми сотрудниками сверху донизу. Можно заметить, что правильная политика безопасности даже без выделенных средств защиты дает лучшие результаты, чем средства защиты без политики безопасности.

Методы защиты компьютерной информации.

Персональные ЭВМ (ПЭВМ) обладают всеми свойствами ЭВМ других классов, поэтому, вообще говоря, все проблемы защиты информации в построенных на их основе системах и подходы к защите аналогичны рассмотренным выше. Однако персональным ЭВМ присущ ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с другой - затрудняют ее и усложняют.

К основным из указанных свойств относятся:

малые габариты и вес, что делает их не просто транспортабель ными, а легко переносимыми;

наличие встроенного внутреннего ЗУ большого объема, сохра няющего записанные данные после выключения питания;

наличие сменного ЗУ большого объема и малых габаритов;

наличие устройств сопряжения с каналами связи;

оснащенность программным обеспечением с широкими функ циональными возможностями;

массовость производства и распространения;

относительно низкая стоимость.

Перечисленные и некоторые другие особенности создали объективные предпосылки .ддя массового распространения ПЭВМ практически во всех сферах деятельности современного общества, резкого повышения интенсивности циркуляции информации, децентрализации процессов ее хранения и обработки, существенного изменения структуры и содержания информационных технологий.

С точки зрения общих подходов к защите особенно существенными являются две особенности ПЭВМ. Как известно в АСОД, базирующихся на больших ЭВМ, наряду с защитой информации непосредственно в ЭВМ такое же решающее (если не большее) значение имеет общая организация защиты: организация и обеспечение технологических процессов циркуляции и обработки потоков информации; охрана территории, зданий и помещений; подбор, обучение и организация работы персонала и т.п. В АСОД с большими ЭВМ основные вопросы защиты, как правило, решают специалисты - профессионалы в этой области защиты информации. В персональных же ЭВМ, во-первых, вопросы общей организации защиты могут быть решены физической их изоляцией (например, размещением в отдельной комнате, закрываемой на замок), поэтому превалирующую роль играет внутренняя защита, во-вторых, в большинстве случаев заботу о защите информации должны проявлять сами пользователи, которые не только не являются профессионалами в области защиты, но нередко вообще имеют лишь навыки непосредственного решения ограниченного набора задач. Этими особенностями и обусловлена необходимость самостоятельного рассмотрения вопросов защиты информации в персональных ЭВМ с акцентированием внимания именно на внутренней защите.

На формирование множества возможных подходов к защите информации в ПЭВМ и выбор наиболее целесообразного из них в конкретных ситуациях определяющее влияние оказывают следующие факторы:

цели защиты;

потенциально возможные способы защиты; 3) имеющиеся средства защиты.

Основные цели защиты информации: обеспечение физической целостности, обеспечение логической целостности, предупреждение несанкционированного получения, предупреждение несанкционированной модификации, предупреждение несанкционированного копирования. Обеспечение логической целостности информации для ПЭВМ малоактуально, другие же цели применительно к ПЭВМ могут быть конкретизированы следующим образом.

Обеспечение физической целостности. Физическая целостность информации в ПЭВМ зависит от целостности самой ПЭВМ, целостности дисков и дискет, целостности информации на дисках, дискетах и полях оперативной памяти. В ряду широкого спектра угроз целостности информации в ПЭВМ (они будут рассмотрены в § 8.2) следует особо обратить внимание на угрозы, связанные с недостаточно высокой квалификацией большого числа владельцев ПЭВМ. В этом плане особо опасной представляется возможность уничтожения или искажения данных на жестком диске (винчестере), на котором могут накапливаться очень большие объемы данных.

Предупреждение несанкционированной модификации. Особенно опасной разновидностью несанкционированной модификации информации в ПЭВМ является использование вредоносных программ (компьютерных вирусов), которые могут разрушать или уничтожать программы или массивы данных. Данная опасность приобретает особую ак туальность в связи с тем, что среди владельцев ПЭВМ общепринятой становится практика обмена дискетами. В получаемой дискете может содержаться весьма неприятный сюрприз.

Предупреждение несанкционированного получения информации, находящейся в ПЭВМ. Данная цель защиты приобретает особую актуальность в тех случаях, когда хранимая или обрабатываемая информация содержит тайну того или иного характера (государственную, коммерческую и т.п.). Возможности несанкционированного получения информации в современных ПЭВМ (см. § 8.2) очень широки и разнообразны, поэтому данный вид защиты требует достаточно серьезного внимания.

Предупреждение несанкционированного копирования информации.

Актуальность данной разновидности защиты определяется следующими тремя обстоятельствами: 1) накопленные массивы информации все больше становятся товаром; 2) все более широкое распространение получает торговля компьютерными программами; 3) накопители на гибких МД создают весьма благоприятные условия для широкомасштабного копирования информации ПЭВМ.

Угрозы информации в персональных ЭВМ

Применительно к защите информации в ПЭВМ справедливо практически все сказанное в предыдущих главах относительно защиты ее в АСОД вообще. Естественно, это относится и к вопросу об угрозах информации. Однако специфические особенности архитектурного построения и способов использования ПЭВМ позволяют конкретизировать значительную часть тех угроз (каналов утечки) информации, которые в гл. 3 представлены в общей интерпретации.

Характерные для ПЭВМ каналы принято классифицировать по типу средств, которые используются в целях несанкционированного получения по ним информации, причем выделяются три типа средств: человек, аппаратура, программа.

Группу каналов, в которых основным средством несанкционированного получения информации является человек, составляют:

1) хищение носителей информации (магнитных дисков и дискет, распечаток);

чтение или фотографирование информации с экрана;

чтение или фотографирование информации с распечаток.

В группе каналов, основным средством использования которых служит аппаратура, выделяют:

подключенние к устройствам ПЭВМ специальной аппаратуры, с помощью которой можно уничтожать или регистрировать защищаемую информацию;

регистрация с помощью специальных средств электромагнитных излучений устройств ПЭВМ в процессе обработки защищаемой инфор мации.

Наконец, третью группу каналов (основное средство использования которых - программы) образуют:

программный несанкционированный доступ к информации;

уничтожение (искажение) или регистрация защищаемой инфор мации с помощью программных закладок или ловушек;

< 3) чтение остаточной информации из ОЗУ;

4) программное копирование информации с магнитных носителей. Перечень же всех тех элементов информации, которые тем или иным способом могут быть доступны злоумышленнику, можно определить следующим образом.

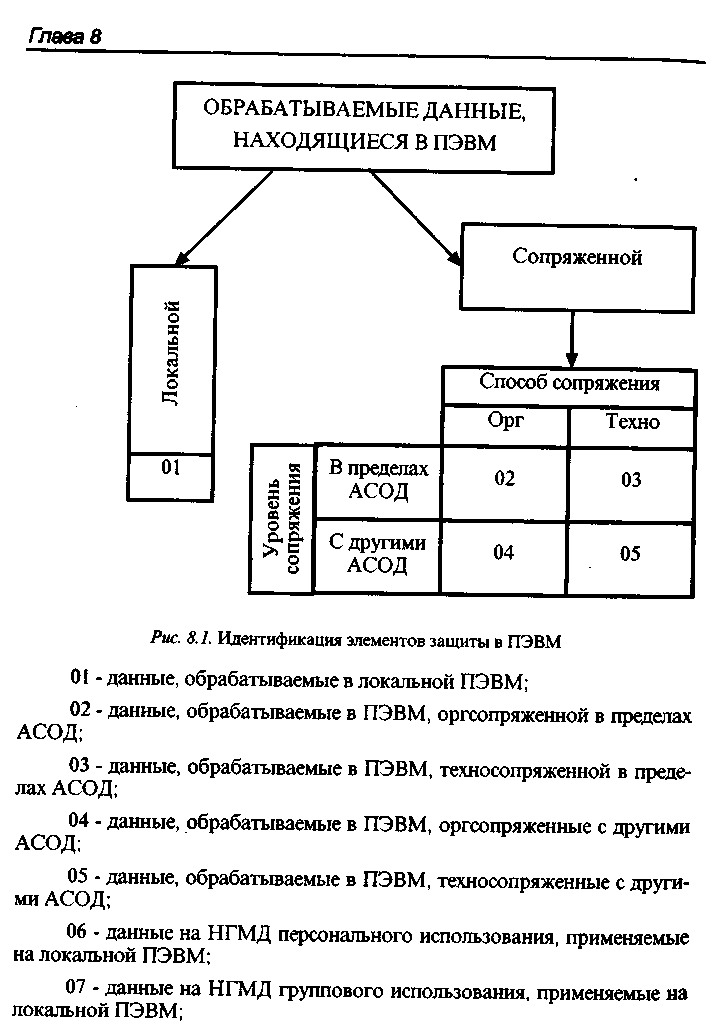

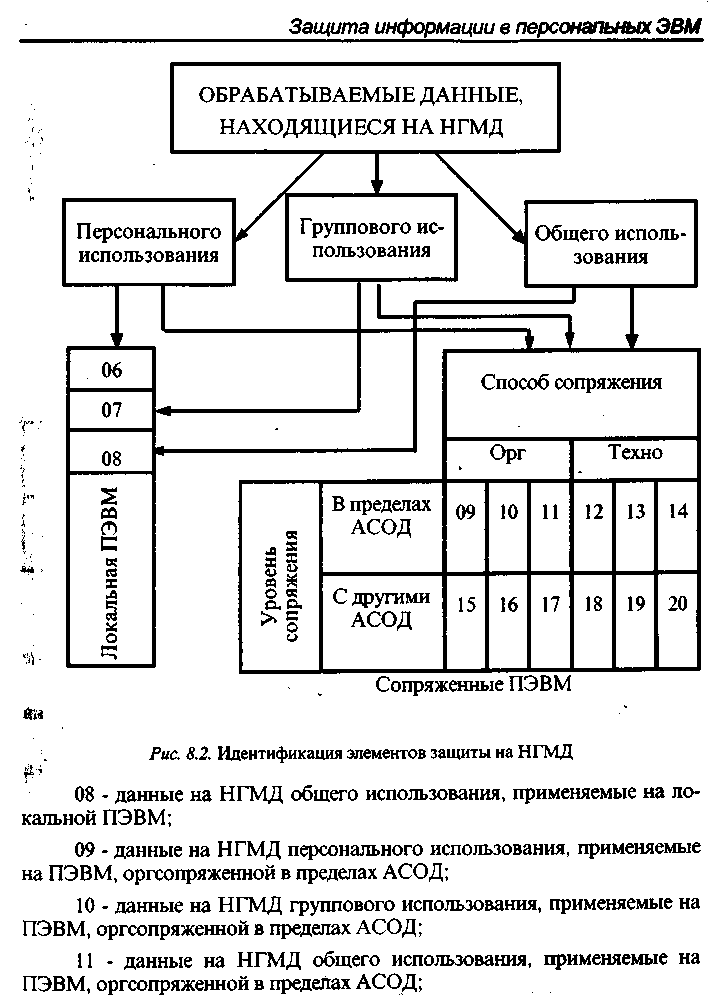

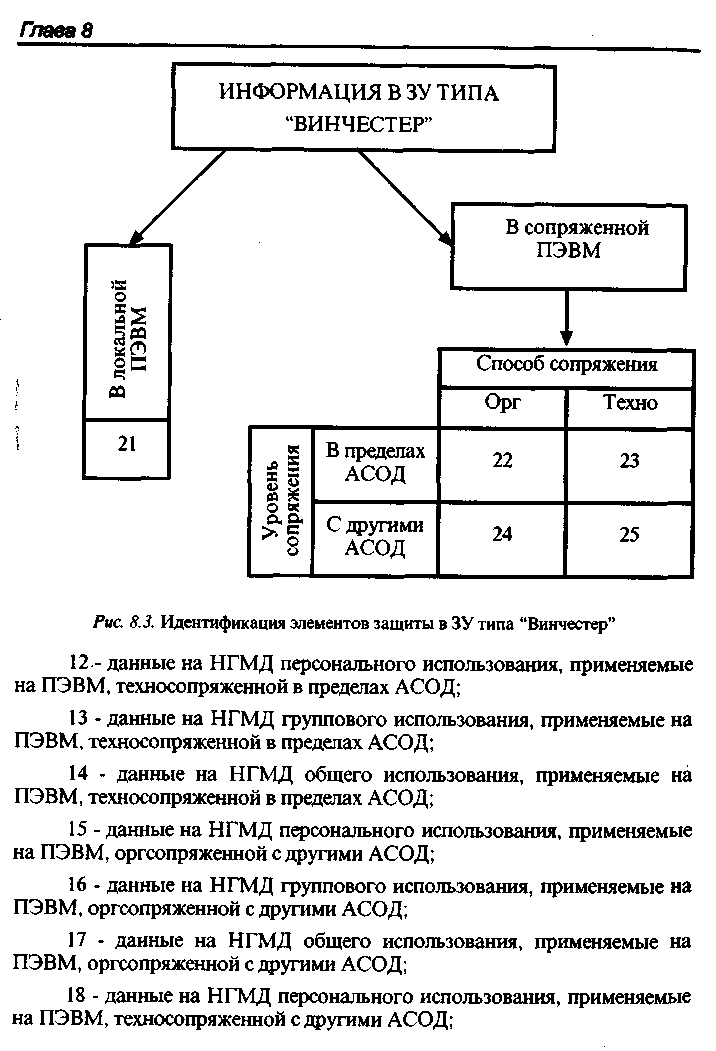

Как известно, современные ЭВМ могут работать как локально (изолированно), так и в сопряжении с другими ЭВМ , причем как в пределах одной АСОД, так и в сопряженном режиме с другими АСОД. По способу реализации сопряжение может быть организационным (посредством машинных носителей) и техническим (посредством автоматизированного канала связи).

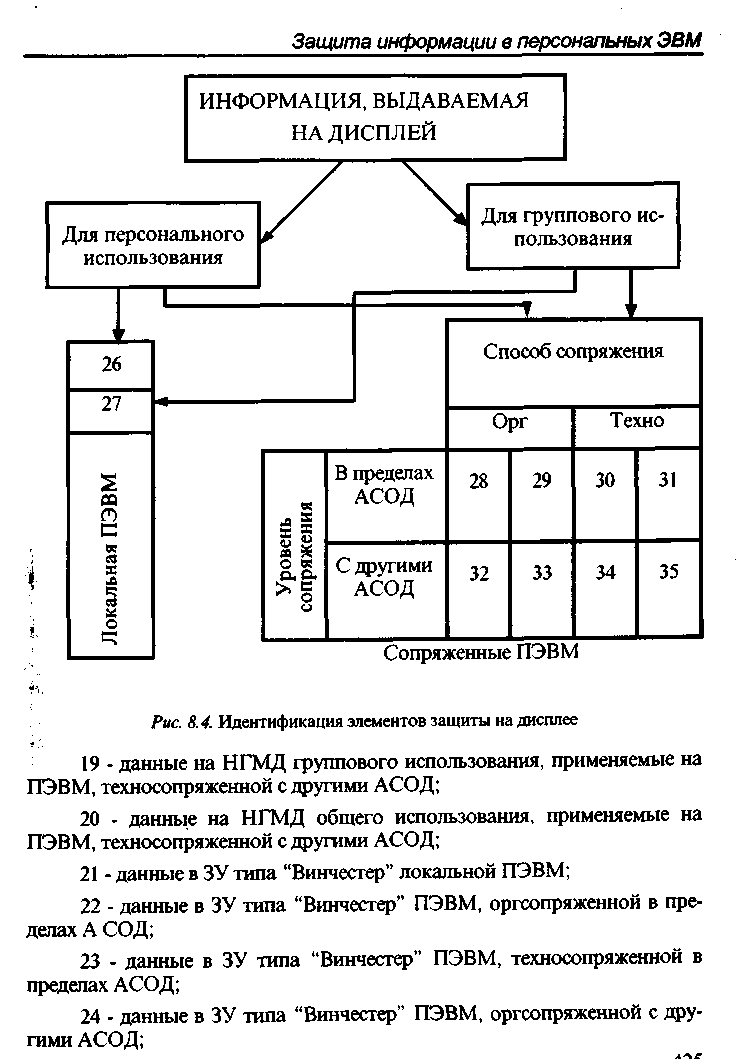

Тогда полный перечень тех участков (мест), в которых могут находиться защищаемые данные, может быть представлен в следующем виде: непосредственно ПЭВМ; накопители на гибких магнитных дисках (НГМД); ВЗУ типа "Винчестер"; дисплей; печатающее устройство; каналы сопряжения. Защите подлежат данные, находящиеся в каждом из перечисленных мест.

Носители информации могут быть персонального, группового и общего использования.

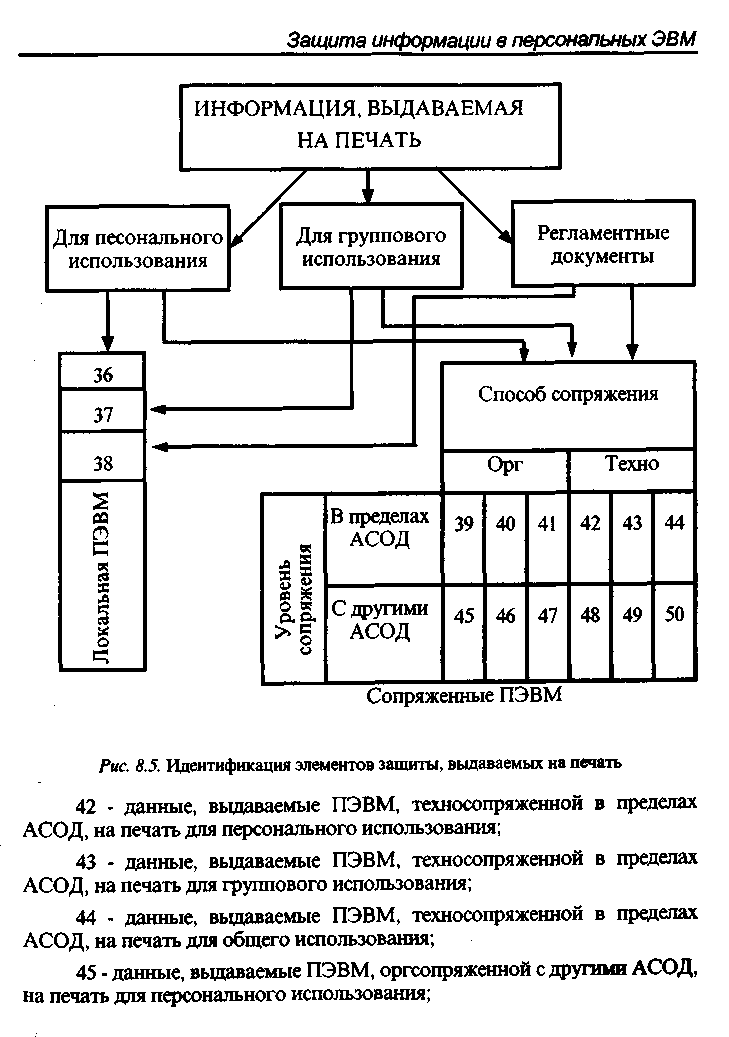

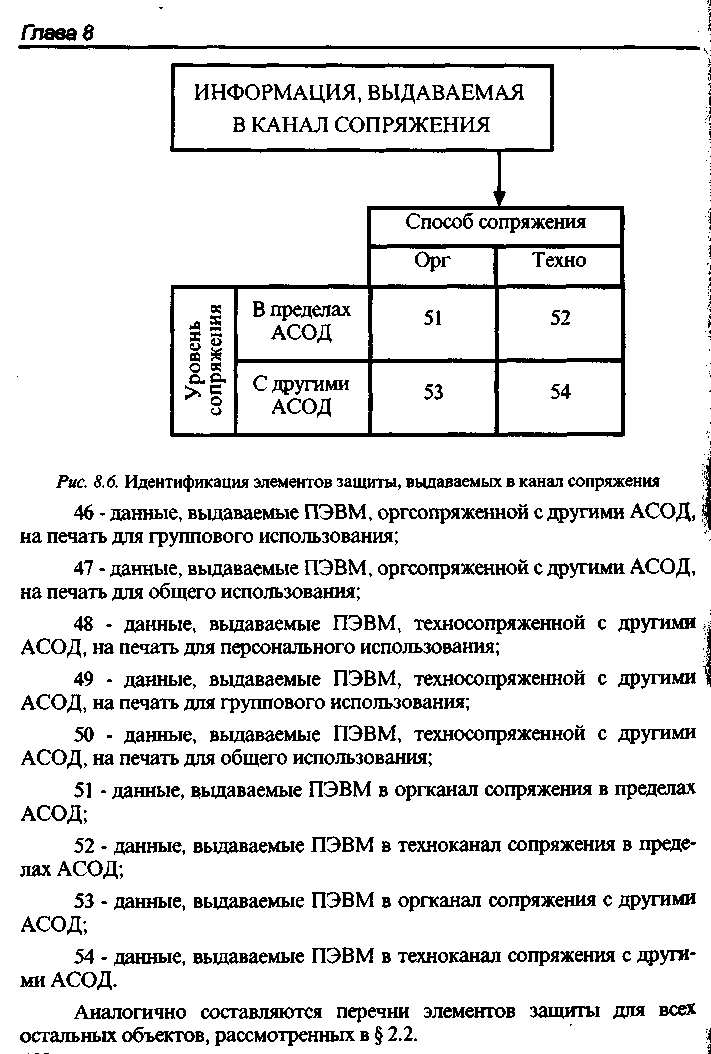

С учетом рассмотренных условий функционирования ПЭВМ на рис. 8.1 - 8.6 приведены схемы полного множества элементов защиты информации в АСОД ПЭВМ, которые в конечном итоге могут быть следующими:

- данные в ЗУ типа "Винчестер" ПЭВМ, техносопряженной с другими АСОД;

- данные, выдаваемые локальной ПЭВМ на дисплей для персо нального использования;

- данные, выдаваемые локальной ПЭВМ на дисплей для группо вого использования;

- данные, выдаваемые ПЭВМ, оргсопряженной в пределах АСОД, на дисплей для персонального использования;

- данные, выдаваемые ПЭВМ, оргсопряженной в пределах АСОД, на дисплей для группового использования;

- данные, выдаваемые ПЭВМ, техносопряженной в пределах АСОД, на дисплей для персонального использования;

- данные, выдаваемые ПЭВМ, техносопряженной в пределах АСОД, на дисплей для группового использования;

- данные, выдаваемые ПЭВМ, оргсопряженной с другими АСОД, на дисплей для персонального использования;

- данные, выдаваемые ПЭВМ, оргсопряженной с другими АСОД, на дисплей для группового использования;

- данные, выдаваемые ПЭВМ, техносопряженной с другими АСОД, на дисплей для персонального использования;

- данные, выдаваемые ПЭВМ, техносопряженной с другими АСОД, на дисплей для группового использования;

- данные, выдаваемые локальной ПЭВМ на печать для персо нального использования;

- данные, выдаваемые локальной ПЭВМ на печать для группово го использования;

- данные, выдаваемые локальной ПЭВМ на печать для общего использования;

- данные, выдаваемые ПЭВМ, оргсопряженной в пределах АСОД, на печать для персонального использования;

- данные, выдаваемые ПЭВМ, оргсопряженной в пределах АСОД, на печать для группового использования;

- данные, выдаваемые ПЭВМ, оргсопряженной в пределах АСОД, на печать для общего использования;

Для решения всех вопросов защиты информации необходимы следующие характеристики элементов защиты:

возможные объемы находящейся в них информации;

возможная продолжительность пребывания информации;

возможные угрозы информации;

возможные средства защиты.

Как и для объектов защиты, значение всех характеристик для всех элементов защиты целесообразно свести в специальный каталог.

В соответствии с изложенным каждый пользователь ПЭВМ может применительно к своим условиям составить перечень потенциально возможных угроз его информации и на этой основе целенаправленно решать вопросы надежной ее защиты.