Системы и сети радиосвязи и сиз

Лекция 1

Введение

Лекция 2

Изучить самостоятельно:

149 ФЗ «Об информации, информационных технологиях и защите информации» от 27.07.2006 (статьи 3, 8, 9, 10, 12, 15, 16, 17).

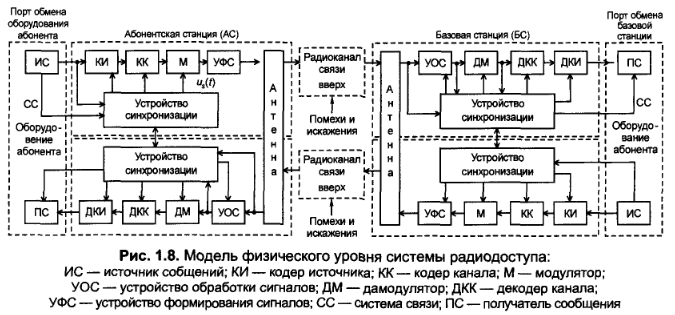

Основы систем и сетей радиодоступа

Интерес к системам радиодоступа вызван, прежде всего, их способностью решения проблем абонентского доступа. Смена технологий происходит в среднем раз в 3-5 лет. Особенности современности – сети широкополосного радиодоступа для подключения к интернет в локальной зоне свободного доступа (Wi-Fi, Hot Spot), либо в рамках электронного города (WiMax, LTE).

Характеристики поколений радиосвязи:

1 поколение:

60-е годы, узкополосные системы на 60-100 телефонных каналов. Диапазон до 1 ГГц, Россия – система «Алтай» (около 20 тыс. абонентов).

Современные системы: УТК-015, МРТ 1327.

2 Поколение:

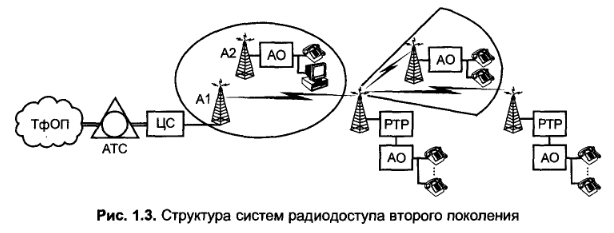

80-е годы. УП цифровые системы радиодоступа. Скорость кратна 64 кбит/с. Передача данных – дополнительная услуга.

Относятся стандарты DECT и CT -2.

Дальнейшее развитие – стандарт 802.11 для сетей беспроводного доступа. От 2.4 до 2.4835 ГГц. Скорость – 1 Мбит/с. Протоколы S-ALOHA, CSMA-CA.

802.11b – скорость до 11 Мбит/с.

Производители Cisco, Lucent

Указанный диапазон относится к правительственному, оборудование можно использовать только с разрешения ГРЧЦ ФАС.

Для внутриофисного применения разрешение на применение стандарта 802.11b упрощено.

Дальнейшее продвижение связано с 802.15.1 – Bluetooth. Скорость до 722 кбит/с. Основное назначение – внутри офисов и дома.

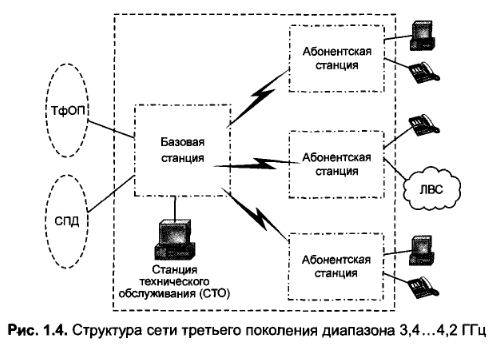

3 Поколение:

Концепция – использование пакетной коммутации для речи, данных или изображения (поверх IP).

Появились требования к QoS. Развитие конвергенции коммутации и компьютерных технологий.

Диапазон 3,4…4.2 ГГц.

Отсутствие стандартизации привело к большому количеству радиоинтерфейсов.

Дальнейшее развитие произошло за счёт переноса спектра в полосы 5,7 ГГц, 10,5 ГГц, 26 ГГц.

Важный итог: созданы высокоскоростные сети распределения синхронных потоков, кратных Е1, и систем распределения телевизионных программ: MMDS и LMDS.

Фирмы Alcatel, Siemens, Ericsson.

4 Поколение:

Назначение – предоставление широкополосных услуг передачи данных, интернетов, телефонии, мультимедийной информации. Основан на 802.11, 802.16. Позволяет предоставлять услуги в диапазоне до 6 ГГц на скорости до 150 км/ч.

Особенность – спектральная эффективность повысилась с 0,75 до 3 бит/с/Гц за счёт применения спектрально-эффективных методов модуляции и кодирования. Доступными стали скорости до 100 Мбит/с.

Появилось возможность пространственного разделения с целью повышения пропускной способности. Используются методы пространственно-временной адаптивной обработки сигналов.

Дальнейшее развитие планируется в направлении адаптивности, глобализации и индивидуализации.

Это решает 5 поколение.

Цель – на 1 абонента до 100 Мбит/с. Сверхширокополосные технологии радиосвязи UWB. СШП сигнал собирается из нескольких независимых ШП каналов.

Лекция 4

Стандартизация оборудования

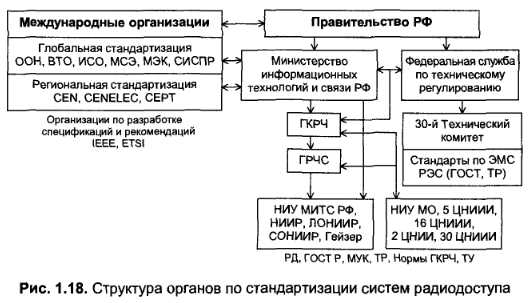

Результатом деятельности организация по стандартизации являются стандарты, рекомендации, нормы ГКРЧ, методические указания (МУК), технические регламенты (ТР), технические условия (ТУ), государственные стандарты России (ГОСТ Р), руководящие документы отрасли Связь (РД).

Министерство связи и массовых коммуникаций:

РосСвязь;

РосКомНадзор (федеральная служба по надзору в сфере связи, технологий и массовых телекоммуникаций);

РосПечать

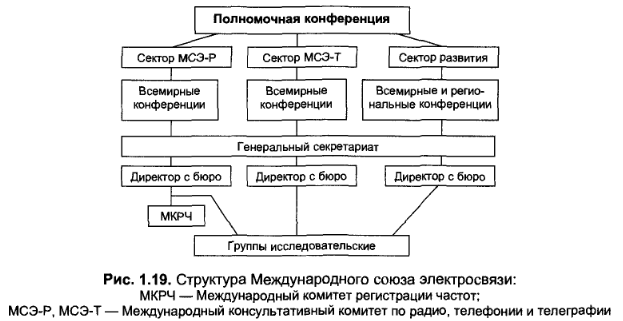

МСЭ распределяет радиочастоты и регистрирует присвоение частот таким образом, чтобы избежать недопустимых помех между радиоисточниками различных стран.

Сектор МСЭ-Р разрабатывает рекомендации по технологиям, техническим и эксплуатационным вопросам радиосвязи. В МСЭ-Р 8 исследовательских групп;

управление частотным ресурсом;

Распределение частот между службами и совместимость;

Распространение радиоволн;

Фиксированная спутниковая служба;

Службы подвижной связи;

Службы фиксированной наземной связи.

Принимаемые МСЭ-Р стандарты имеют статус рекомендаций.

IEEE. Наиболее известная группа стандартов 802.11x.

Европейский институт стандартизации (ETSI). Основные направления – сети GSM, TETRA, телевизионные и спутниковые сети, архитектура сетей, управление сетями.

Наиболее известны 2 альянса: Wi-Fi 802.11 (a,b,g,n) и Wi-MAX 802.16.

Регламент радиосвязи РФ

Содержит основные особенности распределения полос частот между радиослужбами и основные правовые аспекты использования радиоспектра на её территории средствами гражданского назначения, включая таблицу распределения полос частот между радиослужбами РФ в диапазоне 3 кГц – 400 ГГЦ, частотные планы для основных радиослужб, основные законодательные правовые акты, регламентирующие порядок выделения и присвоения частот и контроля за их использованием.

Пункт 4 – Обозначение излучений.

Излучения должны обозначаться в соответствии с их необходимой шириной полосы частот (НШП) и их классификацией.

НШП – это ширина полосы частот, которая достаточна в данном классе излучения для обеспечения передачи сообщений с необходимой скоростью и качеством при определённых условиях. Выражается 3 цифрами и 1 буквой.

Первый знак не может быть K, M, G и 0. Хуйня какая-то.

400,3 Гц = 400 H, 180,7 кГц = 181 K.

Первый знак после МШП – тип модуляции.

Второй знак – характер сигнала, модулирующего основную несущую (цифры от 0 до 9). 1 – один канал с квантованной информацией.

Третий знак – тип передаваемой информации.

Примеры:

100HA1A – АМ-телеграфия.

В сухопутной подвижной службе с точки зрения радиосвязи наиболее интересны сетки частот CDMA, GSM, MRT1327.

Радиорелейные линии связи

РРЛ представляют собой цепочки приёмно-передающих радиостанций для последовательной многократной ретрансляции сигналов.

Выделяют РРЛ прямой видимости и тропосферные.

Прямой видимости предназначены для передачи сигналов телефонной связи, программ звукового и ТВ вещания и цифровых данных.

Ширина полосы телевидения – десятки мегагерц, используются дециметровые и сантиметровые волны в спектре 30 ГГц.

Здесь практически отсутствуют атмосферные и промышленные помехи.

При высоте мачт 60-100 м, дальность 40-70 км.

Телефонный ствол и телевизионный ствол.

Большинство РРЛ многоствольные.

Классификация РРЛ:

По назначению: междугородные, магистральные, внутризоновые, местные.

По диапазону: дециметровые, сантиметровые. Выделены для РРЛ: 2, 4, 6, 8, 11 и 13 ГГц.

По способу уплотнения каналов и виду модуляции несущей: с частотным уплотнением, с временным и цифровые.

По ёмкости: большой (в 1 стволе 600 и более ТЧ, это около 100 Мбит/с), средней (60-600), малой (менее 60).

РРЛ большой ёмкости; Курс-4, Курс-6, Радуга-4, Радуга-6.

Средней: Курс-2, Курс-8.

Малой: Пихта-2, Радан, Радан-МГ, Ракита-8.

РРЛ средней ёмкости используются для зоновой связи – 500-1500 км.

Тропосферные РРЛ.

Созданы тропосферные РРЛ до 120 каналов ТЧ с расстоянием 300-400, 600-800 км между станциями. Затухание сигнала в них 210-250 дБ. Мощность передатчиков. Размеры антенн – сотни-тысячи м2.

Недостаток – фединг. Используют пространственное разнесение антенн, частотное разнесение, по углу прихода луча и комбинированное разнесение.

Выделены частоты 1, 2 и 4 ГГц.

Применяются: ТР-120, Горизонт, Тропа, 2, 4.

Спутниковые системы

Основной принцип – размещение ретрансляторов на ИСЗ. Для связи используются идеи и принципы РРЛ. По способы ретрансляции делят на системы с пассивной и активной ретрансляцией.

На земле используется приёмник земной станции. Земные станции соединяются с узлами коммутации сети.

Особенности спутниковых систем:

высокая мощность передатчика (5-10 кВт);

сложные антенны ЗС;

малошумящие усилители;

увеличенная девиации частоты ЧМ.

Различают: фиксированную спутниковую службу, подвижную спутниковую, радиовещательную.

Фиксированные: Орбита-2, Экран, Москва.

СС отличаются орбитами спутников: формой (круговая, эллиптическая), высота над Землёй, наклон к экватору (экваториальные, полярные, наклонные).

Особо интересны геостационарные орбиты (36000 км). На ней несколько сотен спутников, что потребовало международного регулирования. У нас Горизонт, Экран, Экспресс, Галс, Ямал.

Ямал-100 – фиксированный, Ямал-300 – радиовещание.

Рабочий ресурс 5-10 лет.

На высокоэллиптическую планируется Ямал-200 для мобильной и персональной связи.

Современная тенденция – низкоорбитальные спутники (700, 1500 км).

Низкоорбитальные – Iridium и Globalstar. Отечественные Сигнал и Гонец.

Разрабатывается Teledesic – система всемирной сети передачи данных – 840 спутников со сканирующими антенными системами поделят Землю на 20 000 зон, каждая – на 9 малых зон, внутри малой зоны скорость до 2 Мбит/с.

Конкурент Teledesic – Celestri от Motorola – 70 низкоорбитальный, 1 геостационарный.

Inmarsat – 35000 км – работает. Iridium – прошла процедура банкротства. Globalstar (2 спутника).

Персональные спутниковые системы: ISO, Iconet, Skybridge, Elipso.

Лекция 5

Ахахахаха анекдот про алкашей.

Транкинговые системы радиосвязи

Отличие – принимается динамическое распределение каналов.

Транкинг – метод свободного доступа большого числа абонентов к ограниченному числу каналов пучку (стволу, транку).

Характерные признаки:

экономное использование радиоспектра;

наличие одной или нескольких базовых станций;

возможность выхода в другие сети;

возможность создания многозоновой сети;

возможность передачи данных и телеметрии.

Преимущества по сравнению с сотовой:

гибкая система вызовов (индивидуальный, групповой, вещательный, приоритетный, аварийный);

гибкая система нумерации

малое время установления соединения;

возможность работы в группе;

прямая связь между абонентами без базы;

экономичное оборудование;

Классификация транкинговых сетей:

По методу передачи речи:

аналоговая ЧМ;

цифровые системы.

По методу доступа:

с ЧРК;

с ВРК.

В стандарте TETRA сочетание двух методов.

По методу управления соединениями:

распределённая (однозоновые или сети с малым числом зон), используется поиск свободного канала;

с централизованным управлением (отдельный канал управления);

по типу протокола (SmarTrunk, Tetra, MRT-1327).

Системы подвижной радиосвязи – сотовые системы связи

1982 – GSM.

1993 – CDMA.

Особенности подвижной радиосвязи:

Используются 2 основных принципа организации радиосвязи: полносвязная система и звезда:

Рис 1

По способу использования каналов: с жёстко закреплённым за группой абонентов и с полнодоступным пучком;

Рис 2

Принципы функционирования систем сотовой связи

Деление обслуживаемой территории на соты

Два способа деления:

на основе статистического измерения характеристик;

в расчёте параметров распространения сигналов.

Повторное использование частот

Рис 3

Каждая ячейка обслуживается своим передатчиком с ограниченным числом каналов, что позволяет повысить пропускную способность.

Чтобы избежать перекрёстных помех между сотами, их объединяют в кластеры – группы ячеек с разным набором частот.

Постепенное развёртывание системы на основе принципа расщепления ячеек.

Рис 4

Возможность роуминга

Эстафетная передача

Принцип выбора базовой станции с наибольшим уровнем сигнала

Состав системы сотовой связи

Рис 5 – сеть с централизованным управлением

Каждая из сот обслуживается многоканальным приёмо-передатчиков базовой станции, число их обычно кратно 8. Один из каналов управляющий – канал вызова.

Любой из каналов представляет собой пару частот дуплексной связи.

Все базовые станции соединены с ЦК по выделенным проводным или радиорелейным каналам.

ЦК осуществляет слежение за подвижными станциями, эстафетную передачу, переключение рабочего канала при неисправности или помехе, адресацию.

Управление в сети бывает централизованным и децентрализованным (характерен для беспроводных систем передачи данных).

Стандарты систем сотовой связи

Стандарты делятся на поколения:

Аналоговые стандарты

NMT-450, AMPS, TACS

GSM, D-AMPS, CDMA

UWC-136, WCDMA, CDMA-2000, UMTS/UTRA

Стандарты отличаются принципами построения и разделения каналов и характеристиками.

Характеристики:

используемый частотный диапазон;

способы передачи речи и служебной информации (аналоговые, цифровые, смешанные);

уровень защищённости;

удельная ёмкость сети;

QoS (качество речи, временные задержки, потери вызовов и так далее);

Количество и ассортимент сервисов.

Рис 6 – таблицы

Особенности GSM

Особенности:

Приемлемое качество речи обеспечивается при отношении сигнал шум порядка 9 дБ.

Для защиты от ошибок применяется блочное и свёрточное кодирование с перемежением.

Для борьбы с замираниями используются эквалайзеры, выравнивающие импульсные сигналы.

Лекция 6

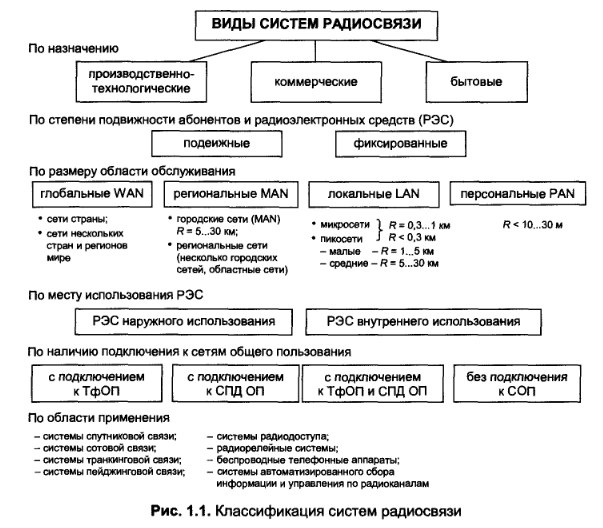

Рис 1.1

Для модуляции радиосигнала применяется спектрально эффективная гауссовская частотная манипуляция с минимальным частотным сдвигом GMSK. Последовательность бит после модулятора пропускается через ФНЧ с гауссовской АЧХ, за счёт чего снижается ширина полосы.

Транскодер преобразует скорость передачи речи в стандартный поток 64 кбит/с. Обычно он расположен вблизи коммутатора. Благодаря чему расширяется полоса пропускания между коммутатором и контроллером, экономятся расходы на транспортную сеть.

VLR позволяет обеспечить 3 вида роуминга: внутрисетевой, национальный и между народный. Ему строго соответствует географическая зона.

Центр коммутации отличается от систем коммутации сети ОП спецификой подвижной связи: назначением каналов, хэндовер, роуминг, регистр идентификации оборудования EIR. В телефона хранятся 15 цифр идентификатора IMEI или 16 цифр IMEISV. Различие в том, что в последней идентификаторе указывается номер ПО.

Услуги GSM:

Телефонная связь – основная

Телефонная связь, совмещённая с системами сигнализации

Передача коротких сообщений

Доступ к службам Teletext, Videotext

Служба Telefax

Для речи используется скорость 9,6 кбит/с и выше.

Данные могут передаваться ан скоростях от 300 бит/с и выше.

Мобильная станция и базовые соединяются по интерфейсу Um – воздушный радиоинтерфейс.

Базовые станции с контроллером – по Abis.

Хэндовер может быть 4 типов:

Смена каналов в пределах 1 БС

Смена канала одной БС на канал другой

Переключение каналов между БС разных контроллеров, управляемых одним коммутатором

Переключение каналов БС разных контроллеров и разных коммутаторов

Частотный план GSM

Рис 1.26

Нижняя пара частот для канала от абонента к станции, верхняя – для канала от станции к абоненту.

Канал трафика определяется номером несущей частоты и номером одного из временных положений.

Рис 1.27

Мультикадр содержит 26 кадров, каждый из которых состоит из 8 пакетов. Длительность мультикадра 120 мс. Длительность кадра 4,615 мс. Длительность слота 0,577 мс. Из 26 кадров – 24 для трафика, 12-й - для управления, 25-й не используется.

Обучающая последовательность – для оценки эффективности радиоканала, полученная на основе анализа искажений этих битов.

Рис 1.28

Возможны следующие слоты:

Рис 1.29

1 – для синхронизации частот;

2 – для синхронизации по времени базовой и мобильной станции;

3 – для оповещения работоспособности;

Суперкадр состоит из 26 или 51 мультикадра. Максимум 1326 кадров с длительностью 6,12 с.

Временные отсчёты осуществляются с интервалов в 20 мс, каждый отчёт закодирован 260 битами.

Рис 1.34

Тип 1a – 50 битов наиболее чувствительных к ошибкам.

Тип 1b – 132 битов умеренно чувствительных.

Тип 2 – 78 битов наименее чувствительных.

К классу 1a добавлен избыточный циклический код 3 бита. Если ошибка обнаружена, кадр удаляется и заменяется предыдущим правильным кадром.

Использование скачков частоты

Частота может меняться в пределах 1 кадра. Это позволяет бороться с межканальными помехами.

5 классов подвижных станций по мощности передатчика:

20 Вт, 8, 5, 2, 0.8.

Виды кодирования:

Блочное – для быстрого обнаружения ошибок на приёме.

Свёрточное – для исправления одиночных ошибок.

Перемежение – для преобразования пакетов ошибок в одиночные.

Сотовые системы связи с кодовым разделением

Типы: ортогональные (синхронные) коды; не ортогональные.

1995 год – коммерческая эксплуатация первой СПС с CDMA. Впервые разработаны фирмой Kwelkom. Широкое распространение получило CDMA IS-95. Система построена по методу прямого расширения спектра на основе 64 последовательностей Уолша. Для речи использован Вокодер с алгоритмом CELP 8 Мбит/с. Применяется свёрточное кодирование со скоростью ½ в каналах от базовой станции, и 1/3 – от подвижной. Декодер Витерби с мягким решением и перемежением. Общая полоса канала 1.25 МГц. А одной несущей – 1 пилот-сигнал, 1 канал сигнализации, 7 каналов персонального вызова, 55 каналов связи (для BTS), для мобильной – 1 канал доступа и 1 канал связи. Скорость в канале 9600 бит/с. Отношение сигнал/шум 6 дБ. Мощность BTS до 50 Вт. Мощность от мобильной станции – 1 класс: 6.3, 2 класс – 2.5 Вт, 3 класс – 1 Вт. Для борьбы с замираниями используется весовое сложение отражённых сигналов. Наличие параллельно работающих корреляторов позволяет обеспечить мягкий режим хэндовера. Основное отличие в том, что в состав сети включены устройства оценки качества и выбора кадра. Каналы передачи с БС – прямые, от базовой – обратные. Проводит оценку качества приёма сигналов от 2 БС последовательно кадр за кадром, что устраняет перерыв в хэндовере.

Лекция 7

Книжка Берлина

Два способа множественного доступа с кодовым разделением: ортогональный и асинхронный.

Отличительная особенность – наличие устройства оценки качества и выбора блоков SU.

Рис 28.29

Они разделены интервалом в 45 МГц. В IS-95 пропускная способность прямого канала 128 телефонных соединений со скоростью 9.6 кбит/с.

Рис 2.9

Данные в прямом канале траффика группируются в кадр длительность 20 мс. Пилотный сигнал позволяет обеспечить возможность мобильного терминала управлять характеристиками канала, принимать метки, обеспечивать фазовую синхронизацию для детектирования.

В одном физическом канале может быть 64 логических:

Рис 2.10

Канал W0 первый после последовательности Уолша, ему соответствует пилотный сигнал.

W32 – синхронизация.

Рис 2.11

Вокодер использует алгоритм линейного предсказания с кодовым возбуждением. Скорость на выходе 8,55 кбит/с. Добавляются корректирующие импульса до 9,6 кбит/с.

Цифровой

поток разбивается на пакеты в 20 мс и

подаётся на свёрточный кодер

.

.

Поток записывается в матрицу 24*40 по строкам, а передаётся по столбцам.

Накладывается

маска длиной 42 бит – для этого производится

суммирование по модулю 2 с цифровой

последовательностью с периодом

на скорости 1,2288 мегачипа.

на скорости 1,2288 мегачипа.

Расширение спектра ПСП-ми.

32704 – ёмкость одной системы.

Двоичный поток пропускается через ЦФ с конечной импульсной характеристикой.

Кодирование в обратном канале:

Рис 2.12

Применяется кодирование со скоростью 1/3, что повышает скорость. Перемежение на интервале 20 мс. Потом поток разбивается на слова по 6 бит. Скорость потока повышается в 64 раза – 307,2 кбит/с. Поток преобразуется с помощью длинного кода.

Хэндовер:

Жёсткий: переключение без разрыва связи, но с ухудшением в момент переключения. Изменяются пилотные сигналы и изменяются параметры кадра траффика.

Мягкий: мобильная станция работают одновременно более чем с 1 БС. Переключение без ухудшения.

Более мягкий (межсекторный): одна и та же информация передаётся обоим секторам. Есть ухудшение. Кадры суммируются.

Борьба с многолучёвостью:

Используется раздельная обработка многолучёвых сигналов и их весовое сложение. Приёмники с несколькими каналами обработки отражённых сигналов – rake-приёмники. IS-95 – 4 канала.

Безопасность IS-95:

шифрование с 42 элементной маской;

аутентификация.

Как и многие другие, использует систему прерывистой передачи речи.

Достоинства CDMA:

меньшее значение выходной мощности;

меньшее воздействие на организм человека;

высокое качество передачи речи;

меньшая задержка в передаче голосового сообщения;

эффективная борьба с федингом;

возможность работы на 1 несущей – ёмкость увеличивается в 3-6 раз;

использовании эффективного алгоритма упаковки данных;

высокая помехоустойчивость.

Лекция 8

Сети сотовой связи 3 поколения

Требования к сетям 3 поколения сформулированы в рекомендациях IMT-2000. В рамках концепции сформировались отличительные черты сетей 3 поколения:

объединяются все виды сетей (глобальные, спутниковые, макро, микро и пико);

реализуется принцип «связь всегда и везде»;

расширяется количество доступных услуг;

обеспечивается доступ к интегрированным мировым ресурсам;

обеспечивается возможность гибкого маркетинга.

Технические предпосылки:

необходимы новые радиоинтерфейсы со скоростью единицы мегабит;

необходимо использовать спектрально эффективные виды модуляции;

необходимо повысить пропускную способность за счёт коммутации пакетов.

1985 г. – программа FPLMTS.

1992 г. – принято решение о ресурсах радиочастотного спектра.

1996 г. – глобальный стандарт MT-2000.

Европейская концепция систем мобильной связи 3 поколения – UMTS.

Требования к системам 3 поколения:

глобальный роуминг;

сочетание пакетной коммутации и коммутации каналов;

эффективное использование спектра;

открытая архитектура;

интеграции информации;

качество речи сопоставимо с проводной связью;

совместная работа со спутниковыми системами;

поддержка иерархической структуры сот;

поэтапное повышение скорости до 2 Мбит/с.

Перспективы 3G в России

Эволюционный переход от систем 2 поколения к системам 3 поколения.

Лицензионная политика поддерживает оператора стандарта GSM.

Сертификационная политика увязана с европейской стандартизацией.

Государственное регулирование операторской деятельности.

Обеспечение национальной и информационной безопасности.

Прогнозы:

системы, относящиеся к 3G совместимы с существующим оборудованием;

не обеспечивая переход к широкому развёртыванию к системам 3 поколения, имеется возможности перехода к широкополосным системам;

системы 3G и ШП системы могут существовать параллельно.

Предполагаются следующие скорости 144 кбит/с, 384 кбит/с и 2 Мбит/с.

Услуги:

передача сообщений;

речь;

голосовая почта;

мультимедиа средней и высокой скорости;

диалоговое мультимедиа;

дистанционный контроль;

широковещательные программы;

доступ к справочным базам данным;

место положения подвижных объектов;

электронные платежи;

индивидуальные услуги (домашняя виртуальная среда, образование, развлечение);

В результате совместной работе стороны смогли согласовать 5 вариантов интерфейсов: IMT-DS, IMT-TC, IMT-FT, IMT-MC, IMT-SC. Различия в методах множественного доступа и дуплексного разноса.

WCDMA, DS – прямое расширение спектра;

TC – кодово-временное разделение с временным дуплексным разносом;

FT – комбинированный временной-частотно-дуплексный разнос, система разработана в рамках UMTS;

MC – многочастотная система с кодовым разделением каналов CDMA-2000;

SC – развитие UWC-136 на основе одночастотной системы TDMA.

Характеристика систем 3 поколения

W-CDMA:

Разработана японской фирмой AREB.

Цель – хэндовер к GSM.

Ширина полосы 5 МГц, возможно увеличение до 10 и 20.

Отличия от CDMA One – отсутствие потребности в синхронизации.

Используются не коды Уолша, А коды Голда.

В пределах 1 соты максимальная скорость до 2 Мбит/с.

CDMA2000:

Позволяет комбинировать 3 канала систем CDMA One.

Скорость чипа должна быть приспособлена к тактовой синхронизации GSM.

Совместима с IS-95.

Имеет фазы развития: 1xRTT (1x) до 144 кбит/с, 3xRTT (3x) до 2 Мбит/с.

Имеется направление HDR. Использует 8-позиционную манипуляцию и 16-уровневую квадратурную амплитудную.

Скорость асимметричная: 2,4 Мбит/с – от станции, 307,2 кбит/с – к станции.

EDGE (UWC-136):

Цель: промежуточная связь для операторов GMS по пути перехода к UMTS.

2000 год стандартизован как IMT-2000 и как UWC-136.

Скорость 128 кбит/с.

Мощность передатчика – 1 Вт.

Коренное отличие – автоматическое распознавание модуляции.

В зависимости от модуляции и кодирования в системе EDGE 9 типов пропускной способности, хотя можно сказать наоборот.

TD-CDMA

5 стандартов получили распространение – WCDMA, CDMA-2000, TD-CDMA, DECT, UWC-136. Первые 3 обеспечивают полное покрытие в макро, микро и пико сотах.

Базовая система UMTS

Отличия:

мобильная станция – устройство пользователя;

BTS – контроль управления радиосетью RNC;

UTRAN;

новые протоколы;

была ориентирована на быстродействующую сеть по технологии ATM.

Мобильная станция должна обеспечивать передачу речи с набором скоростей, поддержку видеоконференции и видеотелефонии, интернет со скоростью до 473,6 кбит/с, удалённый доступ к ЛВС, электронную почту.

Пути усовершенствования систем подвижной связи

«Кто следит за количеством потерянных пакетов? А? Кто их считает каждый день? Никто» – это шутка.

Повышение пропускной способности достигается за счёт снижения допустимого отношения сигнал/шум, помехоустойчивого кодирования, эффективной модуляции, секторного обслуживания сот. Также применяется:

использование стокгольмского плана расположения сот, где применяются антенны с разной шириной диаграммы направленности;

увеличение числа одновременно работающих абонентских станций за счёт динамического распределения частотно-временного ресурса;

применение методов доступа к каналу, эластичных к изменению нагрузки в канале (CDMA);

повышение надёжности обеспечивается кодированием и сложением лучей при интерференции;

Применение дублирования при хэндовере.

Повышение скорости передачи обеспечивается параллельной передачей по нескольким радиоканалам, использованием многопозиционной передачи.

Для CDMA увеличение общего числа каналов не влияет на пропускную способность и помехоустойчивость.

Проектирование сотовых систем связи

Разработка бизнес-плана.

Качество услуг определяется тем, насколько качественно спроектирована и построена сеть, а не тем, какой стандарт развёрнут.

Задачи проектирования:

определить места установки базовых станций;

распределить частотные каналы между ячейками;

спроектировать транспортную сеть между базовыми станциями и коммутатором;

подключить в сети связи общего пользования;

выбрать типы номеров.

Перед началом проектирования производится выбор типа оборудования и разрабатывается стратегия развития.

1 этап: создание электронной карты территории; с учётом характеристик оборудования, оценки энергетического баланса и предполагаемой нагрузки проектируются соты и базовые станции, аналитически оценивается качество покрытия; создаётся частотно-территориальный план, оценивается траффик и ёмкость сот и сети.

2 этап: натурные испытания: определяются напряжённость поля, покрытие, на основании эксперимента схема корректируется.

3 этап: после утверждения точек установки БС проектируется СПД между базовыми станциями и коммутатором. Имеется несколько вариантов: оптика или РРЛ.

Лекция 9

Системы нумерации мобильной системы

Бывают открытые и закрытые системы нумерации (количество знаков в номере всегда одинаково).

Системы нумерации – совокупность правил, позволяющих идентифицировать сети и пользователей.

План нумерации определяет формат и структуру номера.

План нумерации для международной телефонной сети расположен в рекомендациях серии Е.

В качестве a (в abc) запрещается использовать 0, 1 и 2.

Недостающие a и b необходимо заменять двойками.

Негеографический код def позволяет нумеровать 8 млн. абонентов.

Первая цифра доступа к экстренным службам будет 1.

Перспективный план нумерации

Причины необходимости:

интеграция с мировыми системами;

рост емкости сетей;

развитие сетей мобильной связи;

требования выбора оператора;

либерализация инфокоммуникационного рынка;

предоставления глобальных услуг.

Формат международного номера для негеографических зон:

СС NDC SN

CC – код страны NDC – код зоны SN – номер абонента.

Международный номер для глобальных услуг:

CC (3) GSN (12) – глобальный абонентский номер.

Система нумерации систем подвижной связи

Особенности:

негеографический код def;

выделение оператором пулов номеров (92 – мегафон);

необходимость поддержки мобильности (хэндовер и роуминг);

возможность обращения к идентификационным данным IMEI;

Ограничения:

мобильная связь недоступна в морях и океанах;

запрет пользования на воздушных судах;

есть большие зоны, никем не обслуживаемые.

Нумерация в GSM:

Идентификатор IMSI – из рекомендации Е.212, имеет формат:

MCC (3) MNC (2 или 3) MSIN (10)

MCC – страна, MNC – домашняя сеть, MSIN – абонент.

Административное управление NMC входит в обязанности национальных управляющих связи.

ЗА 10 номеров отвечает оператор.

Идентификатор TMSI: псевдоним, который использует регистр VLR для защиты конфиденциальности.

MSISDN имеет структуру:

CC – определяет страну или географический регион, NDC – определяет зону, SN – абонентский терминал.

Это списочный номер мобильного абонента.

Номер называют номером для вызова.

MSRN

Для входящего вызова, служит для маршрутизации вызова от шлюзового коммутатора к обслуживающему коммутатору.

Идентификатор IMEI

План нумерации: закрытая 10-значная система нумерации + префикс 8. Префикс +7 позволяет использовать единую процедуру установления соединения как в России, так и за её пределами.

Некоторые операторы уже выделили 112 для выхода к экстренным службам.

Для нетелефонных видов связи используют * и #.

При интеграции с глобальными спутниковыми сетями будет вводиться 5-значная нумерация.

При переходе к 4 и 5 поколениям мобильной связи предполагается симбиоз телефонии с СПД.

Перспективы развитие сетей подвижной связи

Прогнозы на ближайшие 10 лет:

большая часть траффика будет создаваться межмашинными коммуникациями;

GSM доживёт до 20 года, на него будут накладываться апгрейды в виде технологий передачи данных с одновременным постепенным переходам к сетям 3 поколения и наступлением высокоскоростных широкополосных технологий;

технология 4G базируется на бесшовной интеграции ШП беспроводного доступа и глобальной мобильности;

радиоинтерфейс на технологии множественного доступа с ортогональным частотным разделением каналов OFDM;

для бесшовной интеграции разработана технология программно определяемого радиооборудования SDR;

поколение 4G не связывается с какой-то определённой технологией и рассматривается как технологически независимое;

технологии 4G полностью строятся на пакетной передача.

Концепция IMS – она подсистемы мультимедийных услуг на базе IP. Описывает сетевую архитектуру, основной элемент которой – пакетная транспортная сеть, поддерживающая все возможные технологии доступа и обеспечивающая неограниченное число инфокоммуникационных услуг. Концепция разрабатывалась консорциумом 3GPP применительно к сетям 3G, базирующихся на IP, – All-IP. Задача казалось трудоёмкой и её разбили на релизы:

4-й: разделение транспорта и управления: декомпозиция MSC на функции транспортного шлюза MGW (media-шлюз) и функции управления обслуживания вызовов с поддержкой мобильности, возлагаемой на сервер коммутатора.

5-й: вводятся 2 основных объекта: CSCF – управляет состоянием сеансов связи, MGCF – управляет медиашлюзами. Сформулирована цель концепции IMS – поддержка мультимедийных услуг в мобильных сетях на базе протокола IP. Архитектура сети 3G в соответствии с концепцией подразделяется на плоскости: медиашлюзов и доступа, управления и приложений. IMS становится независимой от технологии доступа и должна обеспечивать взаимодействие со всеми существующими сетями. Определены основные сетевые элементы, интерфейсы и функции начисления оплаты.

6-й: добавлены вопросы взаимодействия с беспроводными сетями и защитой информации (ключи, абонентские сертификаты).

7-й: конвергенция мобильных фиксированных сетей на основе 2 функций: функция Network Attachment, обеспечивающая механизм аутентификации абонентов, и Resource Admission, резервирующая сетевые ресурсы для … в сетях фиксированной связи.

Лекция 10

Системы мобильной связи стандарта 802.16e.

(По Берлину)

Технология мобильного WiMax базируется на 2 стандартах: 802.16 и 802.16e.

Концепция: создание системы, обеспечивающей взаимодействие между мобильными и фиксированными системами связи, включая xDSL. Сервисные службы должны поддерживать ШП услуги с высокими скоростями, включая высококачественное видео и VoIP с высоким качеством обслуживания Преимущества WiMax должны быть обеспечены открытой структурой стандартов, дружественными интерфейсами и гибкой архитектурой сети.

Для радиоинтерфейса принят OFDMA – многостанционный доступ с частотным разделением каналов. Позволяет работать в условиях многолучёвости и отсутствия прямой видимости.

Поток информации делится на блоки, символы разных блоков передаются параллельно, каждый на своей поднесущей. Это позволяет снизить до минимума межсимвольные искажения. В стандарте 16e введён метод SOFDMA, наращиваемый.

Преимущества:

высокая скорость передачи данных. Обеспечиваемая применением MIMO антенн; пиковая скорость до 63 Мбит/с вниз и до 28 Мбит/с вверх;

QoS определяется применением метода Diff Serv;

трафик разделяется с помощью меток, на основе использования технологии MPLS; метки позволяют создавать выделенные коммутируемые потоки;

наращиваемость;

безопасность – наиболее высокая степень защищённости для современных мобильных систем;

мобильность – время задержки менее 50 мс, что позволяет использовать VoIP.

Период символа, длительность кадра 5 мс, число символов в кадре 48, из них 44 для передачи данных.

Безопасность в системе WiMax:

Технологии защиты информации:

взаимная аутентификация устройство-пользователь;

протокол гибкого изменения ключей шифрования;

глубокое шифрование траффика;

управление и администрирование защиты сообщений;

оптимальный протокол для быстрого хэндовера.

Расширяемый протокол аутентификации EAP. Обеспечивает работы с SIM и USIM картами, цифровыми подписями, системой имя пользователя – пароль, метод поддерживает обновление ключей.

Протокол конфиденциальности и управления ключами PKMv2. Управляет безопасностью среды доступа, используя сообщения запрос-ответ для процедур аутентификации PKM. На протоколе основываются процедуры управления шифрованием траффика, изменение ключей при хэндовере, безопасность при групповой и широковещательной рассылке.

Для шифрования траффика используется усовершенствованный стандарт AES. Ключ шифрования генерируется при процедуре аутентификации и периодически обновляется.

Защита управляющий сообщений осуществляется шифрованием, аналогичным шифрованию траффика.

Быстрый хэндовер поддерживается схемой повторной аутентификации.

Первые результаты внедрения сетей WiMax

Уникальные услуги WiMax никому не удалось в полной мере реализовать в данный момент.

WiMax используется в крупных городах, но он для маленьких городов.

Под термином оборудование WiMax большинство операторов принимает оборудование BWA, прошедшее сертификацию ан возможность совместной работы с оборудованием двух других производителей. Большинство сетей – сети BWA, но не WiMax, и используемое оборудование принадлежит к классу preWiMax.

Бизнес-модель

Крупное капиталовложение в инфраструктуру – дорогие БС, огромная абонентская база, дешёвый клиент.

Модель построена на следующих «мифах»:

дешёвое оборудование абонентов;

доступные скорости до 70 Мбит/с;

на расстоянии 3-5 км не обязательна прямая видимость;

при прямой видимости расстояние увеличивается до 50 км;

неограниченное число обслуживаемых абонентов;

клиенты всех производителей совместимы с любой базовой станцией;

лёгкая обновляемость программного обеспечения при смене профиля WiMax;

Всё это WiMax может предоставить сразу и одновременно.

Реальность:

Стоимость внешних UE $350-450;

Утверждённые профили 10 МГц, при которых максимальная скорость 35 Мбит/с;

При отсутствии прямой видимости скорость резко падает;

Дальность 50 км возможна при минимальных битовых скоростях;

Скорость для многих клиентов мала;

Уже есть тройки совместимого оборудования, но между тройками возможна недружелюбность;

Программное обновление возможно для дорогих SDR;

Все возможности WiMax могут быть достигнуты на preWiMax оборудовании.

Защита информации в сотовых системах связи

Интеграция сетей подвижной связи с сетями интернетов и технологиями беспроводного доступа ведёт к преемственности угроз ИБ, существующих в этих сетях. С расширением спектра услуг и ростом абонентской базы важно гарантировать не только качество, но и требования к ИБ.

Стандарт GSM позволяет обеспечить высокую конфиденциальность за счёт использования прогрессивных методов защиты траффика и надёжных технологических решений.

Наиболее часто проявляются следующие действия злоумышленников:

массовая рассылка;

клонирование модулей SIM;

хакерский взлом систем биллинга;

мошенничество с картами предоплаты.

Виды мошенничества:

НСД к услугам за счёт перепрограммирования;

использование украденного телефона;

контрактные (указание неверных данных, невыполнение условия контракта);

хакерская (с целью удаления механизмов защиты или реконфигурации системы);

техническая (клонирование трубок или карт с фальшивыми номерами и платёжными отметками);

процедурные (неправомочное использование роуминга и других бизнес-процедур с целью уменьшения размера оплаты);

Для защиты подвижных систем от НСД используют все уровни защиты: физический (охрана объектов инфраструктуры), информационный (защита протоколов передачи), административный – организационно-методические мероприятия и разъяснительная работа.

Элементы, в отношении которых возможны НСД:

абонентский станции;

базовые станции;

технические средства оператора (центр коммутации);

устройства межсетевого взаимодействия (мосты, шлюзы);

каналы связи;

абонентские станции и каналы стандарта GSM имеют высокий уровень защиты, основанный на шифровании, и низкий уровень защиты от физического доступа; интеллектуальные платформы и базы представляют наибольший интерес для злоумышленников;

Для обеспечения ИБ необходимо определить уязвимости инфраструктуры, возможные угрозы, направленные на вывод из строя или с целью НСД, возможные атаки, модель злоумышленника, конкретные решения и методы реализации.

Причины появления уязвимостей:

нарушение технологии и процесс передачи информации или система управления;

внедрение в объекты зловредных компонентов;

внедрение в объекты программ нарушителей;

отсутствие механизмов защиты или реализация недостаточных для обеспечения ИБ механизмов.

Уязвимости могут быть внесены при разработке программного обеспечения, при разработке процедур, протоколов и интерфейсов, взаимодействий операторов и администраторов, при создании сети.

Компоненты сети GAM/GPRS как объекты защиты.

Рис 1.1

В большинстве случаев функции аутентификационного центра передаются домашнему регистру. В базе домашнего регистра хранится местоположение мобильной станции, международный идентификатор, тарифный план, виды подключенных услуг, ограничения на обслуживание, идентификатор широковещательного вызова.

Основная задача ЦК – распределение радиоресурсов в сети, выполнение процедур, связанных с регистрацией местоположения и хэндвером и функции межсетевого взаимодействия.

Рис 1.2

Системы GSM комплектуются подсистемой GPRS, которая надстраивается над базовой архитектурой. С этой целью вводятся Узел маршрутизации GPRS для взаимодействия между GPRS и внешними сетями пакетной передачи, Узел обслуживания, обеспечивающий передачу пакетов, управление мобильностью и логическими каналами, аутентификацию мобильной станции.

GPDS поддерживает все виды основного обслуживания, включая SMS.

Интерфейсы сети GSM/GPRS:

Рис 1.3

Типы:

взаимодействие с внешними сетями;

внутренние;

подключение внешнего оборудования;

интерфейсы подсистемы GPRS (Ga, например).

Рис 1.4

Стек протоколов WAP

Похож на стек протоколов сети Интернетов.

Лекция 11

Стек должен обеспечивать доступ к интернетам, инетрсетям и интеллектуальным услугам операторов.

Рис 1.10

Должны обеспечивать масштабируемость и возможность расширения.

Должны быть рассчитаны на использование в сетях с малой пропускной способностью и большими задержками. Должна быть обеспечена поддержка различных типов беспроводных сетей.

Должна быть обеспечена защита данных.

Компоненты WAP:

Микробраузер, похожий на explorer;

Язык сценариев, похожий на html;

Интерфейс приложений телефонии WTAT.

Формы представления информации

Рис 1.11

SMS-платформа

Особенности:

Не требует выделения каналов траффика речи;

Стандартный объём 140 байт (октетов);

Приём и отправка СМС возможна во время разговора и передачи данных

Минус: не гарантировано время доставки СМС; стандартное время 3.5-5 с.

Причины высоких задержек:

Низкое качество каналов связи;

Неустранимые ошибки на физическом уровне;

Отсутствие свободных каналов;

Производительность сервис-центра;

Наличие параллельной передачи голосового вызова

MMS-платформа

Обеспечивает в отличие от СМС более быструю передачу мультимедийных сообщений с телефона на телефон или с телефона на почту при объёме в 200 раз больше.

Рис .1.13

Ядро услуги ММС-центр, включающий сервер и коммутатор.

При отсутствии возможности оперативной передачи ММС-центр обеспечивает временное хранение. Связь между сетями происходит по IP. ММС передаётся в рамках сессии WAP. WAP-шлюз обеспечивает в том числе сервисы множественной рассылки и методы шифрования в беспроводных сетях.

Механизмы защиты от НСД стандарта GSM

Определены для обеспечения безопасности:

аутентификация;

секретность передачи данных;

секретность абонента;

секретность направления соединения абонентов;

секретность при обмене сообщениями между HLR и VLR и коммутатором;

Защита модуля подлинности абонента;

Защита от НСД в сети передачи GPRS.

Аутентификация

Проверка подлинности абонента реализуется по схеме

Рис 2.1

Центр коммутации передаёт случайный номер мобильной станции, на основании которого вычисляется случайное число RAND и отклик SRES, на основе случайного числа, ключа и алгоритма A3.

Алгоритм А3 известен производителю, оператору и органам.

Несекретное – ключ Ki.

Полусекретное – случайный номер.

Для повышения стойкости прямым атакам вычисление отклика происходит внутри SIM-карты.

Секретность передачи данных

Все конфиденциальные сообщения передаются в режиме защиты информации, алгоритм шифрования А8 – в модуле SIM. Кроме отклика приёмной станцией вычисляется ключ шифрования с использованием RAND, Ki и А8.

Вычисление Ks происходит в SIM. Кроме случайного номера сеть посылает абоненту числовую последовательность ключа шифрования. Число связано с действительным значением ключа Ks. Число хранится абонентской станцией и содержится в каждом первом сообщении, передаваемом в сеть.

Для установки режима шифрования сеть передаёт станции команду CMC на переход в режим шифрования. После получения команды данные шифруются побитно или поточным шифром с помощью алгоритма шифрования А5 и ключа шифрования Ks.

Обеспечение секретности абонента

Для исключения идентификации абонента путём перехвата сообщений каждому абоненту присваивается временное удостоверение личности, или TMSI.

Если абоненту не присвоен временный номер, то идентификация производится через IMSI. После окончания идентификации и начала шифрования временный номер передаётся только в зашифрованном виде. При переходе станции в другую зону её идентификационный номер передаётся вместе с номером зоны.

Соединение между абонентской станцией и узлом поддержки GPRS

С точки зрения безопасности на SGSN возложены функции:

Проверки разрешений абонентов на пользование запрашиваемыми услугами (аутентификация);

Мониторинга активных абонентов;

Регистрации новых абонентов;

Шифрования данных;

Механизм аутентификации GPRS совпадает с GSM;

Отличия:

Возможен выбор версии GPRS-A5: GEA1, 2 и 3 последний на базе Косуми.

Все данные между узлами SGSN и GGSN передаются с помощью протокола GTP, который инкапсулирует пользовательские протоколы. По умолчанию GTP трафик не шифруется. Опорная сеть строится на базе частных IP адресов.

При передаче данных между различными операторами GPRS безопасность ограничивается пограничными шлюзами, похожими на МСЭ. Шлюз позволяет защититься оператору от атак типа подмены IP адреса. При настройке шлюза создаются правила, разрешающие пользовательский трафик, обмен данными биллинга, аутентификацию роуминговых абонентов.

При передаче данных в сети открытого доступа механизмы безопасности реализованы на узле GGSN на базе МСЭ, что позволяет защитить АС от внешних атак из интернетов.

Защита от атак с других станций возлагается на SGSN. Для предотвращения доступа к сетевому оборудованию используется трансляция адресов. Для аутентификации используются серверы RADIUS, траффик защищается с помощью IPSec.

Эволюция механизмов защиты в GSM

Рис 2.2

Основными целями при обеспечении безопасности в сетях UMTS считаются:

более высокий уровень безопасности;

достаточная степень однородности механизмов защиты для международного роуминга;

гибкость реализуемых механизмов защиты к новым угрозам ИБ.

Уязвимости механизмов защиты от НСД в GSM

Для усложнения противодействия аутентификации нарушителя применяются следующие варианты аутентификации: на каждом сеансе связи только при включённой станции при обновлении местоположения и периодическое.

Уязвимости алгоритмов шифрования

Сейчас работает в России А5/1. Анализ показал что А5/1 и А5/2 взломаны, схема вскрытия ключа для А5/1 есть в интернете. Для проведения криптоанализа достаточно перехватить от 5 до 15 пакетов и обработать на соответствующем ПО.

Другой проблемой аутентификации является возможность создания злоумышленниками ложных БС, что позволяет отключить криптозащиту.

Уязвимость механизма использования TMSI

Использование постоянных SI приводит к возможности установления контроля абонентов в сети даже в условиях шифрования.

Для предотвращения служит система временных номеров, носящих случайных характер. АС выходящей в первый раз присваивается временный номер по постоянному. Все последующие идентификации устанавливаются по временным номерам.

Возможны различные варианты: смена временного номера при каждом разговоре, при очередной смене местоположения, в течение заданного времени.

Зло для борьбы с временными номерами применяет следующие методы: прогноз на основе анализа временных номеров и способы активного зондирования.

Уязвимости GPRS

GGSN это обычное IP устройство на основе известной ОС. Нарушителю известны уязвимости ОС, поэтому с помощью сканера проверяется, применяется ли в системе защита от этих уязвимостей.

Узел SGSN наиболее уязвим. Слабое место – использование протокола SNMP, с помощью которого производится удалённое управление.

Уязвимость GTP

Протокол работает поверх UDP или TCP и по умолчанию не шифрует трафик. Механизмов безопасности не предусмотрено и производители рекомендуют использовать IPSec.

К основным непреднамеренным искусственным угрозам можно отнести:

неумышленные действия:

неправомерное включение оборудования или изменение режимов;

неумышленная порча носителей информации;

несанкционированный запуск программ;

нелегальное внедрение и использование неучтённых программ;

программные вирусы, неосторожные действия, приводящие к разглашению информации;

разглашение или передача атрибутов разграничения доступа;

вход в систему в обход средств защиты;

некомпетентная настройка или отключение средств защиты;

умышленные действия:

физическое разрушение;

отключение подсистем;

постановка мощных помех;

вербовка;

применение технических средств съёма информации;

перехват побочных излучений или наводок;

перехват данных;

хищение носителя информации;

НС копирование;

хищение производственных отходов;

чтение информации с использованием слабостей ИС;

незаконное получение паролей и других реквизитов;

НС использование терминалов;

вскрытие шифров;

внедрение аппаратно-программных закладок;

незаконное подключение к ЛС для работы или для подмены пользователя.

Концепция информационной безопасности (КИБ) оператора сетей подвижной связи

Концепция реализует формализованный системный подход к обеспечению информационной безопасности. Это основополагающий документ, содержащий ключевые положения по защите информации, принципы и стратегические решения в области ИБ.

Концепция содержит определение ИБ, положения о целях управления, краткое разъяснение политики безопасности, принципы её построения, обнаружение и блокирование вредоносных программ, в том числе и вирусов, непрерывность ведения бизнеса, последствия нарушения политики безопасности, включение в должностные обязанности руководителей ответственности за обеспечение ИБ, подробный перечень документов, который должен быть разработан.

Вопросы по концепции ИБ делятся на 2 типа:

технологические, где под объектом защиты понимается комплекс аппаратных, программных и документальных средств;

нормативные, во главу угла ставится ценность информации, от есть потери от её разрушения или разглашения, учитывается циркуляция информации внутри компании и связи с внешними организациями.

Для каждого вида защищаемой информации определяются приоритеты и направления защиты, определяется место и роль организационных и технических мероприятий в процессе защиты информации, формулирование требований к поставщикам оборудования и услуг защиты информации.

Существует КИБ смешанного типа. Представляет собой 2 документа:

КИП нормативного типа;

Политику ИБ, в которой формулируются требования к средствам защиты и к архитектуре. Детализация до уровня общей функциональности.

Для операторов GSM оптимальна КИБ смешанного типа.

В нормативной части отражаются общие положения, защищаемая информация, меры защиты, базовый уровень защиты, повышенные требования к защите, модель обеспечения ИБ, модель оценки риска от реализации угроз, методика расчёта затрат на реализацию, перечень и взаимосвязь нормативных документов, действия в случаях нарушения системы безопасности.

Политика ИБ отражает объекты и субъекты ИБ, взаимосвязь объектов и субъектов, угрозы, техническая часть концепции, требования к системам и средствам, требования к поставщикам, требования к эксплуатации.

Организационно-режимные процессы ЗИ операторов СПС

Доля угроз, обусловленных ошибками персонала и несанкционированными действиями сотрудников, составляет до 75% от всех угроз.

ISO 17779 предусматривает проведение в компании ряда мероприятий:

Создание рабочей группы по ИБ позволит обеспечить координацию всего комплекса вопросов по обеспечению ИБ;

Разработка динамической модели ИБ, которая включает разработку концепции, отслеживание изменений в структуре информационных ресурсов с целью выявления новых угроз;

Изучение и анализ инцидентов, принятие инициатив по усилению мер безопасности;

Создание рабочей группы по координации вопросов, связанных с внедрением, отвечает за исполнение концепции;

Распределение ответственности за обеспечение ИБ;

Формализация процессов внедрения новой информационной системы, под которой понимают внедрение новой услуги, корректировка тарифного плана, подключение новых сегментов, модернизация программно-аппаратных средств, подключение новых БС, подключение крупных корпоративных клиентов, новые взаимодействия с другими операторами, все объединения и присоединения.

Нормативное обеспечение

Формирует основу применения технических средств, а также содержание организационно-административных мер ИБ, способствующих решению до 80% проблем ИБ.

Цель нормативного обеспечения:

Урегулирование отношений между подразделениями;

Устранение противоречий и пробелов в нормативных актах государства;

Конкретизация ответственности за правонарушения;

Разграничение полномочий между руководящими структурами компании.

Обеспечение защиты от НСД средств и сооружений в сетях GSM

Представляют собой подсистему общей системы безопасности компании, решающую как защиту информацию, так и физическую защиту объектов и сооружений.

Интегральная безопасность: такое состояние условий функционирования человеков, объектов и технических средств, при котором они надёжно защищены от всех возможных видов угроз в ходе непрерывного процесса подготовки, хранение, передачи и обработки информации.

Включает физическую безопасность, безопасность связи, безопасность ПО и безопасность данных.

Для создание системы физической безопасности проводится анализ угроз: реальных и потенциальных. По результатам анализа формируются требования к ИБ.

В общем случае система безопасности должна содержать подсистемы:

Управления доступом;

Обнаружения проникновения;

Инженерно-технической защиты;

Отображения и оценки обстановки;

Управления в аварийных и тревожных ситуациях;

Оповещения и связи в экстремальных ситуациях;

Личной безопасности персонала.

Подсистемы и технические средства на рис. 6.1

Рис 6.1

На рис. 6.2 проиллюстрирована описанная концепция

Рис 6.2

Каждый рубеж обороны организуется так, чтобы задержать нарушителя на время, достаточное для принятия персоналом ответных мер.

На рис. 6.3 – интегральный комплекс защиты

Рис 6.3

Интеграция различных подсистем в единую с общими техническими средствами, каналами, ПО и БД.

Применение интегрального подхода к защите объектов от НСД

Обследование объекта

Получить актуальную и достоверную информацию о текущей защищённости объекта.

Анализ текущего уровня защищённости объекта

Оценка эффективности используемых средств и методов защиты.

Анализ текущей политики безопасности

Документ, содержащий оценку полноты исполнения требований в нормативно-регламентирующих документах.

Построение модели угроз и нарушителя

Виды угроз, связанные с ограниченной надёжностью технических средств.

Технические неисправности

Стихийные силы

Угрозы ИБ

В модели нарушителя конкретизируется то, какими средствами можно реализовать угрозы.

Решения по защите объекта

Выдвигается в результате сопоставления свойств защищаемого объекта с моделью угроз.

Структура на рис. 6.4

Рис 6.4

Главной целью физической защиты является решение задачи нейтрализации нарушителя.

Создание нормативной модели системы управления предполагает разработку модели объекта охраны, субъекта угрозы, физической среды и средств физической защиты, охранного мониторинга, системы принятия управляющих решений, взаимодействие технических средств защиты и персонала.

Рекомендации по использованию алгоритмов шифрования и аутентификации с сетях GSM

Используется 3 секретных алгоритма, сообщаемых поставщикам оборудования, операторам и силовым структурам

В алгоритмах А5: А5/1 – сильная версия, А5/2 – ослабленная, А5/3 – для систем 3G и А5/0 – режим псевдошифрования (вместо битов ключа – нули).

Абонентская станция. В SIM – А3 и А8.

БС снабжены чипом А5 и центром аутентификации с алгоритмами А3 и А8.

Перехват траффика

В алгоритме А5/2 добавлен короткий регистр длиной 17 бит. Управляющий движением битов в остальных 3 регистрах. Удалось доказать, что для вскрытия системы достаточно перебора 216. Делается это по 2 фреймам сеанса связи по 114 бит. Это делается за 15 мс работы ПК.

Недостатки алгоритмов шифрования:

Уменьшенная эффективная длина сеансового ключа; в 64 битной ключе, который А8 генерирует для А5 последний 10 бит обнулены;

Взломана система аутентификация и алгоритм генерации секретного ключа; это позволяет клонировать телефоны и вычислять секретные ключи абонентов в ходе сеанса связи;

Взломан сильный алгоритм А5/1;

Принципиальные ошибки снижают стойкость 64 битового ключа до шифра с 40 битовым ключом;

Скомпрометирован А5/2: вскрыт с помощью использования тонких слабостей в структуре регистров сдвига, необходимого механизма их движения и частой перезагрузкой регистров GSM. На основе использования потенциала балансировки время/память были созданы 2 вида атак: требовалась водоходная последовательность в течение первых 2 минут разговора и ключ разгадывался;

Алгоритм А5/2 вскрывается на этапе звонка вследствие того, что код для исправления ошибок применяется до шифрования из-за того, что вносится избыточность;

Для вскрытия шифрованных звонков применяется активная атака, использующая дефект в протоколе – процесс генерации сеансового ключа не зависит от выбранного алгоритма – сильного или слабого; атака принуждает применить слабый шифр А5/2, выяснить внутренний секретный ключ и использовать его для дешифрования звонков и сильным алгоритмом;

В 2002 году апгрейд алгоритма А5/2 для закрытия бреши

Рекомендации по использованию А3 и А8:

Существуют 4 спецификации для реализации алгоритмов А3 и А8:

COMP128-1, -2 (использует обновлённые алгоритмы), -3 (использует ключ Ks 64 бит), -4 (использует ключи оператора).

Операторским компаниям рекомендовано использовать свои алгоритмы на базе DES, AES.

Использования алгоритмов первой спецификации должно быть прекращено.

Рекомендации по использованию А5:

В ответ на вскрытие А5/1 был создан А5/3 для 2.5G и 3G. Реализуется на аппаратном уровне, как для голосовых данных, так и для траффика данных.

Международная ассоциация GSM в 2004 году дала запрет на использования А5/2.

Рекомендовано использовать алгоритмы ля аутентификации и генерации собственной разработке а основе хэш-функции или на основе ГОСТ Р 34.11.

Перспективные алгоритмы

Алгоритм А5/3 основан на технических требованиях 3GPP, база – алгоритм Косуми, полученный из алгоритма Mitsubishi, является блочным алгоритмом 64 бит с ключом 128 бит. Показано, что он устойчив к дифференциальному анализу. Для шифрования голосового траффика – режим гаммирования.

Для шифрования данных по GPRS применяется алгоритм GEA3. В качестве ключа использует ключ Ks от А8.

Алгоритмы спецификации G-Milenage для замены А3 и А8. В основе бельгийский шифр Rijndael. Победитель на лучший американский шифр. (Где ты, КЭП?)

Атаки на алгоритмы:

Активные эфирные (типа Маскарад, при которой абонент соединяется с фальшивой БС); возможны подмена номера, замена адресата, динамическое клонирование;

Пассивные эфирные атаки (на РРЛ, соединяющие БС с коммутаторами);

Атаки на радиоинтерфейс между абонентом и БС основан на вскрытии А5;

Атаки с доступом к абонентской станции - редкий вид, доступен при аппаратной закладке

Атаки с доступом к СИМ-карте, наиболее опасны, так как направлены на извлечение ключа Ki. Возможно для А3/А8 спецификации КОМ 128-1. Для исключения атак необходимо выполнять рекомендации. Установка ПИН-кода, установка счётчика аутентификации. Применение алгоритмов из COMP 128-1,2,3,4. Защита доступа в домашнем регистре и центре аутентификации. Шифрование транспорта.

Рекомендации международной ассоциации GSM

Рекомендуется использовать собственные алгоритмы аутентификации и выработки ключа. Использовать алгоритмы из спецификации COMP 128-2,3. Удалить поддержку алгоритма А5/2.

Дополнительные соображения:

Появление стандарта SAT позволяет записывать в СИМ апплеты, реализующие аутентификацию пользователей, например, с ЦП и RSA-шифрованием. Пример: java-карта.

Классификация мошенничества: См. лекцию 1 по защите GSM.

Наиболее общественно опасным техническим мошенничеством является копирование идентификационных данных пользователей сотовой связи. Используется сканирующее оборудование.

Процедурное мошенничество сводится к дублированию телефонных карт.

Мошенничество в смежных областях в основном сводится к неправомерному использованию полномочий сотрудников операторов для снижения стоимости услуг и передачи идентификационных данных с целью клонирования.

Мошенничество против абонентов.

Методы обнаружения и предотвращения фрода:

пост-фактум, или пост-кол, позволяет выявить фродовые звонки; недостаток – не противодействует мошенникам;

онлайн методы: на основе динамического анализа действия потенциального зла подаются предупреждающие сигналы в автоматизированной или полуавтоматизированной системе обнаружения; параметры, по которым ведётся анализ: географический признак, временной фактор, направленность и тип соединения;

автоматизированные системы обнаружения фрода:

адаптивный – на основе неуправляемых нейронных сетей, анализирующих поведение пользователя;

инструктивный метод – на базе управляемых нейронных сетей, есть набор решающих правил; чаще применяется для выявления хакерского и контрактного мошенничества;

аналитический метод – на основе анализа слабых мест в процедурах и технических спецификациях; алгоритмы используют контроль или аудит процедур; метод используется для противодействия техническому и процедурному мошенничеству;

Методы предотвращения мошенничества

законодательные:

европейские: преступны продажа соединений, использование номеров, освобождённых от оплаты, мошенничество на линиях с бонусами, определение личности пользователя, подписание контракта с неблагонадёжным абонентом, представление ложных данных об абоненте, сговор дилера и абонента, мошеннический роуминг;

рашка: преступные действия, направленные на получения доступа к сети сотовой связи; кража абонентских терминалов; и иные криминальные способы завладения подвижными станциями;

Организационные методы:

Полицейские: штрафы и пени;

Предупредительные;

Система бонусов и порогов отключений;

Технологические:

Использование возможностей биллинг-систем;

Анализ траффика абонентов.

Модели защиты

Общая модель на рисунке 10.3 (см. бумажки).

Подход, построенный на принципе: Уязвимость – воздействие – угроза – позволяет разделить атаки на опасные и неопасные. Для защиты от опасных – технические и организационные средства.

Таблица 10.2 – Категории угроз (вопрос в тесте).

Структурная схема системы защиты сети СПС GSM от НСД и противодействия мошенничеству на рисунке 10.4.

Использование технических средств на рисунке 10.5.

Аудит информационной безопасности оператора GSM

В результате аудита можно установить обеспечивается ли безопасность ресурсов организации, параметры целостности и доступности данных, достигаются ли цели в части эффективности информационных технологий. Аудит проводится по согласованному с заказчиком плану в соответствии с выбранными критериями и методикой.

Основные цели: независимая оценка текущего состояния, идентификация и ликвидация уязвимостей, технико-экономическое обоснование механизмов безопасности, обеспечение требованиям законодательства и минимизация ущерба от инцидентов, связанных с нарушением ИБ.

Программные продукты для анализа и управления рисками

GRAMM

Продукт службы безопасности Великобритании. Основа метода: комплексные подход к оценке рисков, сочетающий количественные и качественные методы. 3 этапа: первый решает достаточно ли для защиты применение средств базового уровня, второй этап – производится идентификация рисков, оценивается их величина, проводится анализ угроз безопасности и уязвимости, третий этап – выбор адекватных контрмер. На каждом этапе определяется набор исходных данных, последовательностью мероприятий, набор отчётных документов.

Достоинства: позволяет получить реальный результат, может использоваться на всех стадиях аудита безопасности, объёмная база контрмер.

Недостатки: необходима спец-подготовка и высокая квалификация аудитора, подходит для аудита существующих ИС, чем для разрабатываемых, высокая трудоёмкость, большое количество отчётной документации, недоступность к пополнению базы знаний.

RiskWatch

Продукт одноимённой компании состоит из продуктов: для физических методов защиты, для информационных рисков, для оценки соответствия стандарта HIPAA и для оценки соответствия стандартам ISO 17799.

Критерий для оценки и управления рисками – предсказание годовых потерь и оценка возврата от инвестиций.

Недостаток: высокая стоимость.

Cobra

Средство анализа рисков и оценки соответствия ИС стандарту ISO 17799. Реализует методы количественной оценки рисков, инструменты для консалтинга и проведения обзоров безопасности. При разработке использованы принципы построения экспертных систем, база знаний об уязвимостях, большое количество опросников (анкет).

Body System

Позволяет осуществить количественный и качественный анализ рисков. Основной упор на информационные риски, связанные с нарушением ИБ и управлением проектами.

ИБ глобальных сетей передачи данных (Новиков «Уязвимость безопасность в ТК технологиях»)

Внедрение в сетях России передовых ТК технологий создало предпосылки риска блокирования процесса передачи информации и как следствие экономического, социального и других видов ущерба пользователю, оператору связи и государству.

Появление в составе ЕСС России сетей, систем и средств зарубежного производства с полной защитой ПО от возможности тестирования привело к возможному появлению разрушающих аппаратно-программных средств, увеличивающих возможность НСД к информационным ресурсам и программному обеспечению в СПД. Актуальность проблемы защиты в СПД возросла при взаимодействии российских локальных вычислительных сетей с мировыми открытыми сетями связи.

Транспортировка сообщений по каналам связи ГСПД связано с необходимостью обеспечения основных характеристик качества: надёжности доставки сообщения, производительности и информационной безопасности.

Глобальная СПД – СПД общего пользования с коммутацией пакетов, входящая в состав ЕСС России. СОП – большое количество технологий и сетей, соединённых друг с другом и доводящих информацию до пользователей. Основная задача ГСП – транспортная. Основные типы ГСПД используют технологии Х25, FR, ATM, TCP/IP. Аппаратура пользователя носит названия оконечного оборудования данных (DTE). Пользователи подключают свои ООД к узлу коммутации ГСПД с помощью аппаратуры передачи данных (DCE).

Характеристики защищённости ГСПД

измерение и оценка в процессе функционирования ГСПД гарантируемых оператором связи параметров QoS сети связи является наиболее понятным путём обеспечения защиты процесса передачи данных в условиях воздействия нарушителя;

Таблица 2.1 – Задачи обеспечения ИБ СПД (посмотреть)

Основными характеристиками защищённости (ИБ) СПД являются конфиденциальность – сохранность от НСД, целостность – защита от изменения и своевременное восстановление, доступность – способность обеспечить пользователям согласованные условия доступа к услугам, подотчётность – способность выявлять нарушителя.

Услуги связи в СПД перестают быть доступными в следствие нарушения равноправия в обслуживании, снижения пропускной способности каналов ниже минимума, отказа сервисных служб обслуживать запросы, зацикливание процесса функционирования.

Уязвимости ГСПД

Проявляются вследствие необеспеченности реализованными механизмами защиты ГСПД заданных требований к процессу защиты. Внесение случайных или преднамеренных ошибок, неадекватного реагирования подсистемы управления ан воздействие нарушителя.

Оценку ИБ ГСПД модно основывать на исследовании уязвимостей.

Рис 2.1 – классификация уязвимостей

Административные – некорректная разработка политик безопасности.

Организационно-правовые – недостаточная проверка персонала при приёме на работу.

Совершать действия, направленные на нарушение технологической ИБ нарушитель может на стадиях: проектирования, закупки аппаратуры, изготовления средств связи и ПД, развёртывания и настройки ГСПД.

На стадии изготовления действия нарушителя могут быть направлены на внедрение аппаратно-программных закладок, встраивание «люков», внедрение информационных вирусов.

Выявление уязвимостей на технологическом этапе осуществляется нарушителем путём сбора сведений о ГСПД, о методах обеспечения технологической ИБ, о системе обеспечения ИБ.

На эксплуатационном этапе нарушитель может нанести следующие уязвимости: вызванные неправильной настройкой ПАО, некорректной разработкой и реализацией политики безопасности, ошибками в реализации организационно-правовых методов, внедрением люков, закладок, вирусов. Выявление уязвимостей на этом этапе осуществляется путём сбора сведений об ИС, изучения системы обеспечения ИБ, анализом траффика, сбором сведений о параметрах работы аппаратуры и ПО, сбором информации о методах обеспечения ИБ, информации о персонале.

Работоспособность узла ГСПД может быть нарушена путём активизации закладки, сетевыми атаками, перегрузкой узла траффиком, нарушением целостности информационных ресурсов.

Классификация воздействия на рисунке 7.1

Проявление анализа уязвимостей и возможных воздействий нарушителя на ГСПД без учёта средств защиты позволяет определить возможные последствия воздействий нарушителя, приводящие к ухудшению качественных характеристик и к нанесению ущерба.

Анализ последствий воздействия нарушителя в условиях использовании средств защиты позволит определить список непредотвращаемых, не обнаруживаемых и не ликвидируемых этими средствами и рассчитать величину остаточного риска.

На рисунке 7.4 приведена классификация последствий.

В таблице 7.1 – Взаимосвязь уязвимость – воздействие – последствия

Телекоммуникационных технологии

X.25 – наиболее распространённым воздействием нарушителя является передача большого количества пакетов с запросом на установление соединения. При превышении 4095 сеть блокируется.

Запрос на соединение с ЦУСом при более 4095 блокирует работу ЦУСа.

FR – наиболее распространено – запрос виртуальных соединений при более 1024 соединений с ЦУС.

ATM – наиболее частое воздействие – удаление или искажение ячеек. Может привести к блокированию передачи. Второй тип – несанкционированная регистрация ложных ATM адресов. Третье: коммутатор перехватывает управление другими коммутаторами за счёт назначения себе наивысшего приоритета.

Технология TCP/IP

Особенность в том, что они аппаратно независимы. Отличиями IP пакета являются поле версии, тип сервиса и время жизни. Длина пакета переменная от 576 до 65535 байт.

2 типа передачи блока данных: при помощи TCP и UDP.

Типовые воздействия нарушителей:

отправка нарушителем в ЦУС большого числа пакетов с эхо-запросами (Ping Flooding);

посылка ЦУС серии неправильно фрагментированных пакетов (Tear Drop);

посылка широковещательных пакетов в сегмент ЛВС с указанием адреса отправителя IP-адреса ЦУС;

существуют комплексы для распределённых воздействий нарушителей (Stache draft, trub 00, TFN2K);

установление TCP соединения, в заголовке которого указано на неотложность данных (winNuke);

посылка ЦУС TCP сегмента, в котором адрес отправителя равен IP адресу получателя, то же самое с номера портов – это адреса ЦУСа;

запросы на установление соединения с фальсифицированных IP адресов, которые не закрываются TCP SYN Flooding;

Качество обслуживания в СПД:

Технология обеспечения качества обслуживания в IP сетях:

технология интегрированных услуг IntServ – посылается специальный пакет данных RSVP, в котором указываются параметры качества, для обеспечения резервируются ресурсы;

DiffServ – технология дифференцированных услуг – сетевой траффик делится на несколько классов обслуживания в соответствии с приоритетами; простота реализации;

мультипротокольная коммутация меток MPLS – к IP пакета добавляется 20-битная числовая метка, которая позволяет задавать показателя качества и упрощать обработку в маршрутизаторах; MPLS и DiffServ используются при высокой интенсивности траффика, а IntServ – с невысоким.

Цели и задачи ОИБ

Таблица 14.1 – задачи, требующие решения для достижения целей ОИБ.

Направления организации защиты информационной сферы ГСПД:

действие на предотвращение нарушителей;

действие по обнаружению последствий от прорвавшихся через 1-й рубеж, их локализация и ликвидация опасных последствий;

технология ЗАО «РНТ» – наиболее приемлемая отечественная технология, позволяет обеспечить защиту информационной сферы ГСПД от удалённых атак по каналам доступа, обеспечить защиту ГСПД от НСД, обеспечить контроль верности пакетов, локализовать место воздействия нарушителя; на основе собранной информации об изменениях в ГСПД восстановить нарушенный процесс;

Концепция: включение в состав сети сетевого процессора безопасности, реализующего на сетевом уровне шифрование, выработку имито-вставки и её верификацию на основе алгоритма ГОСТ 28147-89. Формирование и распределение ключей безопасности центром управления безопасностью. Они могут быть абонентскими, сетевыми и магистральными.

Данная система безопасности не обеспечивает защиты информации от закладок и вирусов, поэтому дооснащается сенсорами и анализаторами.

СОИБ:

МС экранирования;

Построения VPN$

Анализа защищённости ПО;

Средства обнаружения нарушителя;

средства защиты информации он НСД;

Средства антивирусной защиты.

Технологии МСЭ

Представляют собой совокупность методов контроля за информацией, поступающей в автоматизированную систему и обеспечения защиты, посредством фильтрации информации по совокупности критериев. Реализуется посредством систем – МСЭ.

Фильтрация включает просмотр и анализ каждого сообщения и передачу далее при удовлетворении правил фильтрации. Устанавливаются на границе между ГСПД и АС.

МСЭ 2 типов:

На базе пакетных фильтров (рис 18.1), критерии фильтрования в табл. 18.1;

На базе прокси-сервера (рис. 18.2), который устанавливается между АС; 2 варианта прокси – прикладного уровня на основе прикладного уровня стека, имеют много функций, но производительность низка; на уровне сервером сеансового уровня реализуют функции транспортного уровня, для повышения уровня защиты используется механизм NAT.

Преимущества МСЭ на базе прокси:

Возможность проведения аутентификации;

Раздельное протоколирование параметров пакетов для разных логических соединений.

Недостатки:

Низкая скорость по сравнению с МСЭ на базе пакетных фильтров;

Невозможность обнаружения и предотвращения воздействия источника из сегмента локальной сети.

Технология построения VPN

Это совокупность методов обеспечения конфиденциальности и контроля целостности данных пользователей ГСПД. Реализуется с помощью крипто- шлюзов и центров управления VPN (рис. 19.1).

Крипто-шлюзы выполняют функции обеспечения конфиденциальности путём шифрования и функции контроля целостности сообщений при помощи аутентификаторов сообщений.

Они выполняют функции мониторинга и управления работой крипто0шлюзов. Отвечает за распределения крипто-ключей.

Применяется 4 метода построения крипто-шлюзов:

На базе сетевых ОС с функциями VPN;

На базе маршрутизаторов-коммутаторов, в ПО которых имеется функция VPN;

На базе МСЭ, в которые интегрированы функции VPN;

На основе специального ПАО.

В рамках VPN данные передаются по туннелям, которые представляют виртуальное соединению между шлюзами (рис. 19.2). перед отправкой КШ шифрует сообщение, вычисляет аутентификатор, инкапсулирует в новое сообщение, которое передаётся по туннелю.

Взаимодействие КШ VPN реализуется с помощью криптопротоколов (табл. 19.1). Наиболее часто используется IPSec, являющийся частью стандарта 6 версии IP. Из зарубежных средств построения VPN наиболее часто используется.

Часто используется пакет Check Point VPN-1. Контролирует 50% рынка.

Другие решения на базе Cisco, на основе Windows, Check Point Firewall-1 и Raptor Firewall 5.0.

Наши VPN – Шип, Верба, Континент-К, Застава, Криптон-IP, Тропа-JET, VipNet, Цитадель.

Могут проводить обработку со скоростью не более 100 Мбит/с.

Технология анализа защищённости

Реализуется при помощи систем анализа защищённости (SAS) или сканеров безопасности (SS). Представляют собой специализированное ПО. Технологические уязвимости ПО могут осуществляться с помощью 3 методов:

Анализ исходников ПО; НТЦ, Атлас, тензорно-множественный аппарат АСТМА и Сотма – словесного описания тензорно-множественный аппарат, ЦБИ-Сервис – АИСТ-С; не могут быть использованы для зарубежных узлов и ЦУ;

При помощи анализа исполняемого кода – по реакции тестируемой программы. Позволяет выявить ошибки технологического этапа – переполнение буфера, выход за границы массива. Не гарантирует обнаружение всех технологических уязвимостей. Пример: ПКТ СПбГТУ;

Имитация воздействий нарушителя и анализ результатов: АУ НКВД ООО «Кировский региональный центр деловой информации», система Cisco Security Scanner, программный комплекс Интернет сканер компании ISS, сканер безопасности Nessus; недостаток – не обнаруживает уязвимости, которых нет в базе.

Эксплуатационные уязвимости обнаруживаются:

Проверка настроек ПАО;

Имитация воздействия нарушителя.

Не гарантируют высокой степени защищённости.